Классификация компьютерных сетей

.docКлассификация компьютерных сетей

Классификация по степени территориальной рассредоточенности основных элементов сети:Б

Глобальные компьютерные сети (ГКС) – объединяют абонентские системы, рассредоточенные на большой территории, охватывающей различные страны и континенты. Они решают проблему объединения информационных ресурсов всего человечества и организации доступа к ним. Взаимодействие АС осуществляется на базе различных территориальных сетей связи (ТСС), в которых используются телефонные линии связи, радиосвязь, системы спутниковой связи.

Региональные компьютерные сети (РКС) – объединяют абонентские системы, расположенные в пределах отдельного региона – города, административного района; функционируют в интересах организаций и пользователей региона и, как правило, имеют выход в ГКС. Взаимодействие абонентских систем осуществляется также с помощью ТСС.

Локальные компьютерные сети (ЛКС) – объединяют абонентские системы, расположенные в пределах небольшой территории. К классу ЛКС относятся сети предприятий, фирм, банков, офисов, учебных заведений и т.д. Принципиальным отличием ЛКС от других классов сетей является наличие своей штатной системы передачи данных.

Корпоративные компьютерные сети (ККС) являются технической базой компаний, корпораций, организаций и т.д. Такая сеть играет ведущую роль в реализации задач планирования, организации и осуществления производственно-хозяйственной деятельности корпорации. Объединение ЛКС, РКС, ККС, ГКС позволяет создавать сложные многосетевые иерархии.

Классификация по способу управления:

Сети с централизованным управлением – в сети имеется один или несколько управляющих органов.

Сети с децентрализованным управлением – каждая абонентская система имеет средства для управления сетью.

Сети с смешанным управлением – в определенном сочетании реализованы принципы централизованного и децентрализованного управления.

Классификация по организации передачи информации:

Сети с селекцией информации – строятся на основе моноканала, взаимодействие абонентских систем осуществляется выбором (селекцией) адресованных им блоков данных (кадров): всем абонентским системам сети доступны все передаваемые в сети кадры, но копию кадра снимают только абонентские системы, рым они предназначены.

Сети с маршрутизацией информации – используют механизм маршрутизации для передачи кадров (пакетов) от отправителя к получателю по одному из альтернативных маршрутов. По типу организации передачи данных сети с маршрутизацией информации делятся на сети с коммутацией каналов, коммутацией сообщений и коммутацией пакетов. В эксплуатации находятся сети, в которых используются смешанные системы передачи данных.

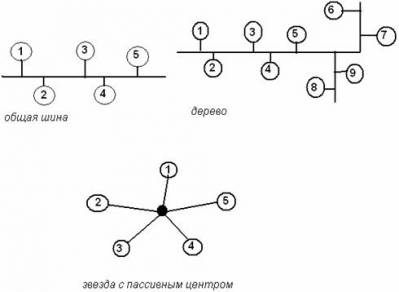

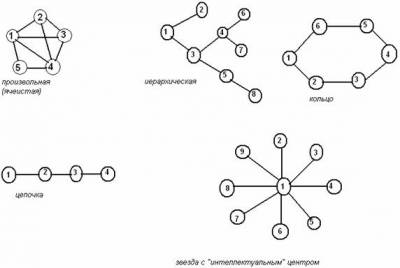

Классификация по топологии (конфигурации элементов в сети):

Широковещательные сети – характерен широковещательный режим работы, когда на передачу может работать только одна рабочая станция, а все остальные станции сети – на прием. Это локальные сети с селекцией информации: общая шина, дерево, звезда с пассивным центром.

Основные преимущества ЛКС с общей шиной – простота расширения сети путем подключения к шине новых рабочих станций, простота управления сетью, минимальный расход кабеля. ЛКС с топологией типа «дерево» - это более развитый вариант сети с шинной топологией. Дерево образуется путем соединения нескольких шин активными повторителями или пассивными размножителями («хабами»), каждая ветвь дерева представляет собой сегмент. Отказ одного сегмента не приводит к выходу из строя остальных. В ЛКС с топологией типа «звезда» в центре находится пассивный соединитель или активный повторитель – достаточно простые и надежные устройства. Для защиты от нарушений в кабеле используется центральное реле, которое отключает вышедшие из строя кабельные лучи.

Последовательные сети – осуществляется маршрутизация информации, передача данных производится последовательно от одной станции к соседней, причем на различных участках сети могут использоваться различные виды физической передающей среды. В сетях с кольцевой топологией информация чаще всего передается только в одном направлении, обычно против часовой стрелки. Каждая рабочая станция имеет память объемом до целого кадра. При перемещении кадра по кольцу каждая станция принимает кадр, анализирует его адресное поле, снимает копию кадра, если он адресован данной станции, и ретранслирует кадр. Все это замедляет передачу кадра в кольце, причем длительность задержки определяется преимущественно числом РС. Удаление кадра из кольца производится обычно станцией-отправителем: кадр совершает по кольцу полный оборот (при этом станция-получатель снимает копию с кадра) и возвращается к станции-отправителю, которая воспринимает его как квитанцию-подтверждение получения кадра адресатом.

В широковещательных и большинстве последовательных конфигураций (за исключением кольца) каждый сегмент кабеля должен обеспечивать передачу сигналов в обоих направлениях, что достигается в полудуплексных сетях связи – использованием одного кабеля для поочередной передачи в двух направлениях, в дуплексных сетях – с помощью двух однонаправленных кабелей, в широкополосных системах – применением различной несущей частоты для одновременной передачи сигналов в двух направлениях.

облегченные дополнения а) * LAN (Local Area Network) - локальная вычислительная сеть, самый распрастраненный тип вычислительных сетей, встречается в жилых домах, в конторах, в игротеках в офисах мелких и крупных компаний и т. д.. Отличается от всех последующих простотой создания и администрирования, то есть мелкому офису при небольшом торговом центре не обязательно нанимать на работу системного администратора чтобы он следил за локальной сеткой и в случае неисправности начинал ее исправлять, это лишнее. Тем более что если куплено хорошее оборудование, то сеть будет работать устойчиво. Существует так же одна небольшая подгруппа LAN - HAN (Home Area Network), домашняя вычислительная сеть. Так изредка называют домашние компьютерыне сети. Данный термин применим к сетям, созданным между домашними компьютерами. LAN по определению больше походит как обобщающий термин: компьютерные сети офисов и домов. Принципиально между LAN и HAN нет совершенно никакой разницы. * MAN (Metropolitan Area Network) - это городская вычислительная сеть. Состоит из провайдеров - поставщиков сети и обычных пользователей - клиентов, которые используют какую-либо линию связи для соединения с остальными членами сети. Такие сети, на данный момент, у нас встречаются довольно редко. Зарубежом создание таких сетей уже давно и плодотворно практикуется. * WAN (Wide Area Network) - это глобальная (мировая, региональная) вычислительная сеть, соединяющая провайдеров из разных городов мира в одну единую вычислительную сеть, или все LANы и MANы соеденены в единое целое. Иными словами, WAN - это по сути тот же Интернет, но о нем немного позже.

Основные понятия и определения компьютерных сетей.

Компьютерная сеть представляет собой:

сеть обмена распределенной обработки информации, образуемая множеством взаимосвязанных абонентских систем и средств связи;

средство передачи и обработки информации ориентированы в ней на коллективное использование общесетевых ресурсов – информационных, программных, аппаратных.

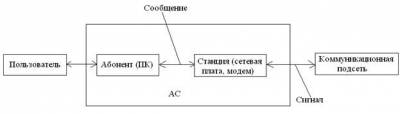

Абонентская система (АС) – система оборудования конечного пользователя сети, включающая сетевой компьютер вместе с периферийными средствами ввода-вывода и программным обеспечением, средства связи с коммуникационной подсетью компьютерной сети, выполняющие прикладные процессы. АС называют рабочей станцией сети. Коммуникационная подсеть – совокупность физической среды передачи информации, аппаратных и программных средств, обеспечивающих взаимодействие АС.

Рис. 56.1. Обобщенная структура компьютерной сети

Характер взаимодействия пользователей КС можно представить в виде графической модели или схемы взаимодействия КС:

Сообщение – данные, предназначенные для распространения. Выражены в цифровой форме.

Станция – преобразователь сообщения в сигналы.

Сигнал – физический процесс, связной стандарт, переносчик сообщения.

Пользователь запускает свои прикладные задачи для того, чтобы реализовать свои запросы. Взаимодействие абонентских ВМ в сети можно рассматривать как взаимодействие прикладных процессов. Очевидно, между абонентами сети должно осуществляться следующее:

физическое соединение через коммуникационную подсеть, то есть передача сообщений по каналам связи;

должна осуществляться логическая связь между процессами для обеспечения взаимодействия между ними;

В случае, если компьютер используется только для ввода-вывода команд и данных, то его называют терминалом. Можно считать, что назначение всех КС определено двумя функциями:

обеспечение совместного использования аппаратных и программных ресурсов системы;

обеспечение совместного доступа к ресурсам данных.

Анализ работы КС позволяет установить следующие формы взаимодействия между абонентами сети:

терминал - удаленный процесс

терминал – доступ к удаленному файлу

терминал – удаленный доступ к базе данных

терминал – терминал

электронная почта

Реализация этих форм:

В этом случае устанавливается логическая связь с процессом на другой абонентской ВМ и производится сеанс работы с этим процессом, то есть реализуется обработка данных на удаленном компьютере.

Открывается удаленный файл, модифицируется, транспортируется на внешнее устройство для работы в локальном режиме.

Аналогичен пункту 2, но в этом случае производится работа с базой данных в ее полном объеме в соответствии с правами пользователя.

Обмен сообщениями между абонентами сети в режиме, который называется диалоговым. Сообщения могут посылаться как отдельным абонентам, так и широковещательно.

Каждый абонент имеет почтовый ящик, специальный файл, в который записи поступают и считываются

Проблема защиты информации в компьютерных сетях

Информационная безопасность компьютерной сети (КС) – это ее свойство противодействовать попыткам нанесения ущерба владельцам и пользователям сети при различных умышленных и неумышленных воздействиях на нее. Иначе говоря, это защищенность сети от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также от попыток ее хищения, модификации или разрушения циркулирующей в сети информации. Определены три базовых принципа информационной безопасности, которая должна обеспечивать:

конфиденциальность информации, т.е. ее свойство быть известной только допущенным (авторизованным) субъектам сети;

целостность данных (ресурса) сети, т.е. свойство данных быть в семантическом смысле неизменными при функционировании сети, что достигается защитой данных от сбоев и несанкционированного доступа к ним;

доступность информации в любое время для всех авторизованных пользователей.

Различают внешнюю и внутреннюю безопасность КС. Предметом внешней безопасности является обеспечение защиты КС от проникновения злоумышленников извне с целью хищения, доступа к носителям информации, вывода сети из строя, а также защиты от стихийных бедствий. Внутренняя безопасность включает обеспечение надежной работы сети, целостности ее программ и данных. Классификация угроз информационной безопасности КС. Под угрозой безопасности понимается потенциально возможное воздействие на КС, прямо или косвенно наносящее урон владельцам или пользователям сети. Реализация угрозы называется атакой.

По цели реализации:

нарушение целостности информации, что может привести к утрате или обесцениванию информации;

нарушение конфиденциальности информации (использование ценной информации другими лицами наносит значительный ущерб интересам ее владельцев);

частичное или полное нарушение работоспособности (доступности) КС.

По принципу воздействия на сеть:

с использованием доступа субъекта КС к объекту. Доступ – это взаимодействие между субъектом и объектом (выполнение первым некоторой операции над вторым), приводящее к возникновению информационного потока от второго к первому;

с использованием скрытых каналов, т.е. путей передачи информации, позволяющих взаимодействующим процессам (субъектам) обмениваться информацией таким способом, который нарушает системную политику безопасности.

По характеру воздействия на сеть:

активное воздействие, связанное с выполнением нарушителем каких-либо действий: доступ к определенным наборам данных, программам, вскрытие пароля и т.д. Такое воздействие может осуществляться либо с использованием доступа, либо как с использованием доступа, так и с использованием скрытых каналов. Оно ведет к изменению состояния сети. В свою очередь активное преднамеренное воздействие может быть:

кратковременным или долговременным

неразрушающим

разрушающим

разовым или многократным

зарегистрированным администратором сети

не зарегистрированным администратором сети.

пассивное воздействие, осуществляемое путем наблюдения каких-либо побочных эффектов и их анализа. Пассивное воздействие всегда связано только с нарушением конфиденциальности информации в КС, так как при нем никаких действий с субъектами и объектами не производится. Оно не ведет к изменению состояния системы.

По способу активного воздействия на объект атаки:

непосредственное воздействие. С помощью средств контроля доступа такое действие обычно легко предотвращается;

воздействие на систему разрешений. Здесь несанкционированные действия осуществляются относительно прав на объект атаки, а сам доступ к объекту выполняется потом законным образом;

опосредованное воздействие, например, когда злоумышленник каким-то образом присваивает себе полномочия авторизованного пользователя, выдавая себя за него, или путем использования вируса, когда вирус выполняет необходимые действия и сообщает о результате тому, кто его внедрил. Этот способ особенно опасен. Требуется постоянный контроль как со стороны администраторов и операторов за работой сети в целом, так и со стороны пользователей за своими наборами данных.

По используемым средствам атаки:

с использованием злоумышленником стандартного программного обеспечения. В этом случае результаты воздействия обычно предсказуемы, так как большинство стандартных программ хорошо изучены;

с использованием специально разработанных программ, что связано с большими трудностями, но может быть более опасным для сети.

По состоянию объекта атаки:

воздействие на объект атаки, когда в момент атаки он находится в состоянии хранения информации. В этом случае воздействие на объект обычно осуществляется с использованием несанкционированного доступа;

воздействие на объект, когда осуществляется передача информации по линии связи между узлами сети или внутри узла. При таком состоянии объекта воздействие на него предполагает либо доступ к фрагментам передаваемой информации, либо прослушивание с использованием скрытых каналов;

воздействие на объект, когда он находится в состоянии обработки информации. Здесь объектом атаки является процесс пользователя.

Кроме перечисленных угроз информационной безопасности следует добавить следующие угрозы:

несанкционированный обмен информацией между пользователями

отказ от информации

отказ в обслуживании

Виды воздействия на информацию:

уничтожение

искажение

разрушение

подмена

копирование

добавление новых компонентов

заражение вирусом

Возможными основными объектами воздействия могут быть:

сетевые операционные системы (СОС) и ОС компьютеров конечных пользователей;

служебные, регистрационные таблицы и файлы обслуживания сети, программы и таблицы шифровки информации;

специальные таблицы и файлы доступа к данным на компьютерах конечных пользователей;

прикладные программы на компьютерах сети и их настроечные таблицы;

информационные файлы компьютеров сети, базы данных, базы знаний, текстовые документы, электронная почта и т.д.;

параметры функционирования сети – ее производительность, пропускная способность, временные показатели обслуживания пользователей.

Основными источниками преднамеренного проникновения в сеть являются:

хакеры (взломщики сетей)

уволенные или обиженные сотрудники сети

профессионалы-специалисты по сетям

конкуренты.