- •Криптографическая защита информации

- •Оглавление

- •Раздел 1. Общие подходы к криптографической защите информации

- •Тема 1. Теоретические основы криптографии

- •1.1. Криптография

- •1.2. Управление секретными ключами

- •1.3. Инфраструктура открытых ключей.

- •1.4. Формальные модели шифров

- •1.5. Модели открытых текстов

- •Тема 2. Простейшие и исторические шифры и их анализ

- •Тема 3. Математические основы криптографии

- •3.1. Элементы алгебры и теории чисел

- •3.1.1. Модулярная арифметика. Основные определения.

- •3.1.2. Алгоритм Евклида нахождения наибольшего общего делителя

- •3.1.3. Взаимно простые числа

- •3.1.4. Наименьшее общее кратное

- •3.1.5. Простые числа

- •3.1.6. Сравнения

- •3.1.7. Классы вычетов

- •3.1.8. Функция Эйлера

- •3.1.9. Сравнения первой степени

- •3.1.10. Система сравнений первой степени

- •3.1.11. Первообразные корни

- •3.1.12. Индексы по модулям рk и 2рk

- •3.1.13. Символ Лежандра

- •3.1.14. Квадратичный закон взаимности

- •3.1.15. Символ Якоби

- •3.1.16. Цепные дроби

- •3.1.17. Подходящие дроби

- •3.1.18. Подходящие дроби в качестве наилучших приближений

- •3.2. Группы

- •3.2.1. Понятие группы

- •3.2.2. Подгруппы групп

- •3.2.3. Циклические группы

- •3.2.4. Гомоморфизмы групп

- •3.2.5. Группы подстановок

- •3.2.6. Действие группы на множестве

- •3.3. Кольца и поля

- •3.3.1. Определения

- •3.3.2. Подкольца

- •3.3.3. Гомоморфизмы колец

- •3.3.4. Евклидовы кольца

- •3.3.5. Простые и максимальные идеалы

- •3.3.6. Конечные расширения полей

- •3.3.7. Поле разложения

- •3.3.8. Конечные поля

- •3.3.9. Порядки неприводимых многочленов

- •3.3.10. Линейные рекуррентные последовательности

- •3.3.11. Последовательности максимального периода

- •3.3.12. Задания

- •Тема 4. Классификация шифров

- •4.1. Классификация шифров по типу преобразования

- •4.2. Классификация шифров замены

- •4.3 Шифры перестановки

- •4.3.1. Маршрутные перестановки

- •4.3.2. Элементы криптоанализа шифров перестановки

- •4.4. Шифры замены

- •4.4.1. Поточные шифры простой замены

- •4.4.2. Криптоанализ поточного шифра простой замены

- •4.4.3. Блочные шифры простой замены

- •4.4.4. Многоалфавитные шифры замены

- •4.4.5. Дисковые многоалфавитные шифры замены

- •4.5. Шифры гаммирования

- •4.5.1. Табличное гаммирование

- •4.5.2. О возможности восстановления вероятностей знаков гаммы

- •4.5.3. Восстановление текстов, зашифрованных неравновероятной гаммой

- •5.5.4. Повторное использование гаммы

- •4.5.5. Криптоанализ шифра Виженера

- •Тема 5. Поточные шифры

- •5.1. Принципы построения поточных шифрсистем

- •Примеры поточных шифрсистем

- •5.3. Линейные регистры сдвига

- •5.4. Алгоритм Берлекемпа-Месси

- •5.5. Усложнение линейных рекуррентных последовательностей

- •5.6. Методы анализа поточных шифров

- •6. Блочные шифры

- •6.1. Принципы построения блочных шифров

- •6.2. Примеры блочных шифров

- •6.3. Режимы использования блочных шифров

- •6.4. Комбинирование алгоритмов блочного шифрования

- •6.5. Методы анализа алгоритмов блочного шифрования

- •6.6. Рекомендации по использованию алгоритмов блочного шифрования

- •7. Криптографические хэш-функции

- •7.1. Функции хэширования и целостность данных

- •7.2. Ключевые функции хэширования

- •7.3. Бесключевые функции хэширования

- •7.4. Целостность данных и аутентификация сообщений

- •7.5. Возможные атаки на функции хэширования

- •Тема 8. Криптосистемы с открытым ключом

- •8.1. Шифрсистема rsa

- •8.2. Шифрсистема Эль-Гамаля

- •8.3. Шифрсистема Мак-Элиса

- •8.4. Шифрсистемы на основе "проблемы рюкзака"

7.4. Целостность данных и аутентификация сообщений

Термин "аутентификация" означает установление подлинности. Он может относиться ко всем аспектам взаимодействия: сеансу связи, сторонам, передаваемым сообщениям и т.д. Применительно к самой информации аутентификация означает проверку того, что данные, передаваемые по каналу связи, являются подлинными по своему источнику и содержанию, по времени создания, времени пересылки и т. д.

Рассмотрим эти свойства более подробно.

Целостность данных – свойство, позволяющее убедиться в том, что данные не изменялись неавторизованным способом с тех пор, как они были созданы, переданы или сохранены авторизованным источником. Под изменениями обычно понимают пропуски, вставки, замены и перестановки фрагментов сообщения.

Аутентификация источника данных – получение подтверждения того, что рассматриваемый документ был создан именно указанным соответствующим образом источником информации. Подчеркнем, что при этом не требуется проверка времени создания и единственности документа, важно только то, что он был создан в некоторый (обычно неопределенный) момент времени в прошлом. Нарушение "единственности документа" подразумевает его повторную передачу или повторное использование. Если источник сообщений фиксирован, то вместо термина "аутентификация источника данных" используют термин "аутентификация сообщений".

Целостность данных и аутентификация источника данных тесно связаны друг с другом. Действительно, если данные подверглись модификации, то у них автоматически изменился источник. Если же не установлен источник, то без ссылки на него нельзя разрешить проблему целостности. В связи с этим будем считать по определению, что аутентификация источника данных включает проверку целостности данных.

Рассмотрим примеры.

1. Для обеспечения целостности хранимых данных (М) можно добавить к ним значение криптографической хэш-функции (М, hk(М)), зависящей от ключа, известного только владельцу информации. Такой способ автоматически решает проблему аутентификации источника данных.

2. Для обеспечения целостности передаваемого сообщения можно так же, как и в п. 1, использовать хэш-функцию, зависящую от секретного ключа, известного отправителю и получателю. Аутентификация источника гарантируется тем, что секретный ключ известен только двум сторонам. При этом, однако, исключается возможность разрешения споров, связанных с отказом от авторства. Поэтому аутентификация источника с помощью ключевой хэш-функции возможна только при взаимодействии доверяющих друг другу сторон.

3. При аутентификации источника можно использовать симметричное шифрование, добавляя предварительно к исходному сообщению некоторый секретный, известный только отправителю и получателю, идентификатор. Такой способ, однако, не гарантирует целостности получаемых данных. Дело в том, что шифрование может допускать возможность модификации данных при передаче. Кроме того, для его реализации требуется секретный канал для обмена подобными идентификаторами.

4. Аутентификация источника возможна также при совместном использовании бесключевой хэш-функции и симметричного шифрования. Для этого достаточно воспользоваться одной из следующих форм передаваемого сообщения: Еk(M,h(M)) или (М, Еk(h(М))). В рассматриваемом случае можно повторить те же комментарии, что и в п. 2. К этому следует добавить, что алгоритм шифрования Еk должен быть стойким к атакам на основе известного открытого текста.

5. На практике чаще, чем предыдущие, применяются схемы, использующие бесключевые хэш-функции в сочетании с асимметричным шифрованием. Подобным образом на основе схемы (M,Еk(h(M))) строятся алгоритмы вычисления цифровой подписи. Подобные схемы позволяют решать проблему аутентификации источника как при взаимодействии доверяющих друг другу, так и не доверяющих друг другу сторон.

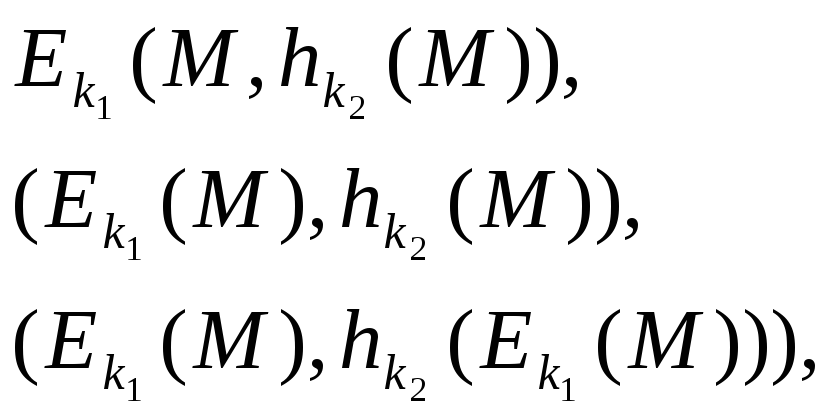

6 .

Возможно совместное использование

ключевой хэш-функции и симметричного

шифрования в соответствии с одной из

следующих схем:

.

Возможно совместное использование

ключевой хэш-функции и симметричного

шифрования в соответствии с одной из

следующих схем:

и т. д. При таком подходе не только ключи шифрования (k1) и хэш-функции (k2) должны быть независимыми, но и сами алгоритмы шифрования и вычисления значения хэш-функции также должны иметь существенные различия. В противном случае возникают дополнительные соотношения, которые можно использовать для отбраковки ключей.

В заключение рассмотрим вопрос о дополнительном гарантировании единственности и своевременности передачи сообщений. В этом случае используется термин "аутентификация транзакции", означающий аутентификацию сообщения подтверждением единственности и своевременности передачи данных. Такой тип аутентификации предоставляет возможность защиты от повторного использования ранее переданныx сообщений, что является необходимым в тех случаях, когда подобная угроза может привести к нежелательным последствиям. Примером таких приложений являются электронные банковские платежи или системы автоматизированного управления подвижными объектами.

Для обеспечения единственности и своевременности передачи сообщений обычно используются дополняющие аутентификацию параметры, которые вставляются в передаваемые сообщения. Это могут быть метки времени или некоторые последовательности чисел. Если метки времени позволяют установить время создания или передачи документа, то последовательность чисел гарантирует правильность порядка получения сообщений. Помимо этого для аутентификации последующих сообщений могут использоваться случайные числа, передаваемые в предыдущих сообщениях. Такой способ позволяет организовать "жесткое сцепление" идущих друг за другом сообщений.