- •Цель работы

- •Порядок выполнения работы

- •Основная часть

- •Теоретический материал

- •Практическая часть

- •Работа с программой crmng.Exe

- •3.2.1.1 Работа с базовыми ключами

- •3.2.1.1.1 Создание Узла Замены

- •3.2.1.1.2 Создание нового Главного ключа

- •3.2.1.1.3 Перешифрование пользовательских ключей на новом Главном Ключе

- •Смена пароля

- •Создание Пользовательских Ключей

- •Создание таблицы сетевых ключей

- •Создание наборов сетевых ключей

- •Работа с программой crsign.Exe

- •3.2.3Работа с crtools.Exe

- •3.2.3.1 Интерфейс

- •Работа с дисками

- •3.2.4 Работа с программой crsoft.Exe

- •Работа с программой Crypton.Exe

-

Работа с дисками

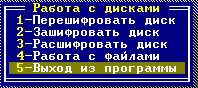

Для работы с дисками используется команда 7 Окна команд (см. рис.9). Нажав эту команду появляется окно:

Рис. 11 – меня «Работа с дисками»

3.2.4 Работа с программой crsoft.Exe

Внешний вид программы показан на рис. 12.

Рис. 12 – вид программы CRSOFT.EXE

3.2.4.1 Файловый сервис

-

Просмотр / редактирование файлов

-

Создание подкаталога

-

Удаление файлов

-

Копирование файлов

-

Перенос файлов

-

Переименование файлов (нужно ввести в диалоговом окне копирования/переноса не каталог назначения, а новое имя файла)

3.2.4.2 Шифрование

-

Зашифровать

-

Расшифровать

-

Перешифровать

-

Создание ключей шифрования

-

Создание ключа пользователя

-

Перешифровать ключи

-

Сменить пароль ключа

-

Создание Сетевой таблицы

-

Создание Сетевого набора

-

Создание узла замены

-

Создание Главного ключа

-

Создание ключевых дискет (Ключевая дискета – дискета с полным набором секретных ключей при помощи которой может производиться начальная инициализация устройства шифрования)

-

Создание ключей подписи

-

ЭЦП

-

Поставить подпись

-

Проверить подпись

-

Удалить подпись

-

Работа с программой Crypton.Exe

Интерфейс программы выглядит следующим образом:

Программа может:

- создавать новый архив с записями;

- добавлять записи и каталоги к уже имеющимся записям;

- перемещать/копировать как записи, так и каталоги в другие архивы;

- удалять/переименовывать/создавать дубликаты как записи, так и каталога;

- поиск по записям;

- генерировать пароли;

- шифровать и дешифровать архивы и т.д.

Так же у данной программы имеется возможность вызова виртуальной клавиатуры.

-

Вывод

Решила задачи закрытия информации с помощью основных модулей программно-аппаратного комплекса КРИПТОН. Ознакомилась с понятиями шифрования и дешифрования, электронно-цифровой подписи и многим другим и на практике закрепила полученные знания.

Эти умения будут очень полезны, так как в настоящее время информационное «воровство» и кража секретной информации являются очень серьезными проблемами, нуждающимися в скором решении.

Ответы

алгоритм шифрования ГОСТ 28147-89;