- •Перечень лабораторных работ

- •5 Основное оборудование:

- •6 Задание на занятие:

- •7 Порядок выполнения работы:

- •Лабораторная работа № 2

- •2 Цель работы:

- •4 Литература:

- •5 Основное оборудование:

- •Лабораторная работа № 3

- •2 Цель работы:

- •3.1 Изучить порядок работы с программами Courier и s-Tools.

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы

- •6 Задание на занятие:

- •Приложение к практическому занятию №3

- •Лабораторная работа № 5

- •3.1 По указанной литературе и методическим указаниям изучить основные понятия стеганографии и криптографии, уяснить принцип сокрытия информации на html-страницах.

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы:

- •6 Задание на занятие:

- •Приложение к практическому занятию №5

- •Честность /– лучшая/ политика./ м.Сервантес

- •Благо народа – вот высший закон. Лабораторная работа № 8

- •3.1 По методическим указаниям изучить метод гаммирования и порядок работы с программой моделирования радиоэлектронных устройств Electronics Workbench (ewb).

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы:

- •6 Задание на занятие:

- •Приложение к практическому занятию №8

- •Лабораторная работа № 9

- •3.1 Изучить теоретические вопросы по теме.

- •4 Литература:

- •5 Основное оборудование:

- •2 Теоретическая часть

- •2.1 Атаки на пароль

- •2.2 Проблема выбора пароля

- •2.3 Порядок работы с программами вскрытия паролей.

- •2.4 Работа с программами взлома на примере azpr

- •7 Порядок выполнения работы:

- •8 Содерпжание отчета:

- •5 Основное оборудование:

- •Приложение к практическому занятию №10

- •Создание загрузочного диска и файла образа

- •Лабораторная работа № 11

- •9 Контрольные вопросы

- •6 Содержание отчета

- •7 Методические указания по выполнению работы

- •7.1 Установка Secret Disk 4

- •4.2. Добавление нового пользователя.

- •4.3 Создание зашифрованного диска

- •4.4 Установка дополнительных алгоритмов шифрования с помощью программы sdCryptoPack-4.6.0.14

- •Приложение 1

- •1 Программно-аппаратный комплекс Secret Disc 4

- •1.1 Защита системного раздела

- •1.2 Многопользовательский режим работы

- •1.3 Всестороннее использование цифровых сертификатов

- •1.4 Двухфакторная аутентификация

- •1.5 Защита мастер-ключа защищенного системного раздела

- •1.6 Защита мастер-ключей зашифрованных дисков

- •1.7 Схема проверки действительности сертификатов

- •1.8 Поддержка криптопровайдеров

- •1.9 Модели eToken

- •1.10 Требования к pin-коду

- •2 Алгоритмы шифрования данных. Пакет дополнительных алгоритмов шифрования Secret Disk Crypto Pack

- •Лабораторная работа № 12

- •2 Цель работы

- •3.1 Изучить теоретические вопросы по теме.

- •4 Литература

- •5 Основное оборудование:

- •2. Общие сведения о ключах eToken Смарт-карты и usb-ключи

- •3 Выполнение работы

- •4. Создание профиля пользователя

- •8. Содержание отчета:

- •9. Контрольные вопросы:

Лабораторная работа № 2

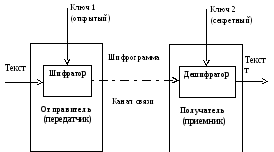

1 Наименование: Криптографические методы защиты информации (система с открытым ключом)

2 Цель работы:

2.1 Изучить криптографические методы защиты информации (система с открытым ключом)

3 Подготовка к занятию:

3.1 Изучить теоретические вопросы по теме

3.2 Повторить понятия криптологии

3.3 Получить допуск к работе

4 Литература:

4.1 Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем – М.:Горячая линия - Телеком, - 2000. – 452с.

4.2 Хорев П.Б. Методы и средства защиты информации в компьютерных системах: учеб. пособие для студ. высш. учеб. заведений – 2 изд. – М: издательский центр «Академия», 2006. – 256с.

4.3 Мельников В.П., Клейменов С.А., Петраков А.М. Информационная безопасность и защита информации: Учебное пособие студ. высш. учеб. заведений. – издательский центр «Академия», 2006. – 336с. (серия «Высшее профессиональное образование»)

4.4 Партыка Т.Л., Попов И.И. Информационная безопасность: Учебное пособие для студентов учреждений среднего профессионального образования. – 2 изд., испр. и доп. М.: ФОРУМ: ИНФРА-М, 2007. – 368с. (серия Профессиональное образование).

4.5 Конспект лекций

5 Основное оборудование:

5.1 Персональный IBM PC.

6 Задание на занятие:

6.1 Изучить теоретические вопросы по теме

6.2 Повторить понятия криптологии

6.3 Получить допуск к работе

7 Порядок выполнения работы:

7.1 Изучить материал работы.

7.2 Зашифровать и дешифровать сообщение, зашифрованное методом открытого ключа.

7.3 Ответить на контрольные вопросы.

8 Содержание отчета:

8.1 Наименование и цель работы

8.2 Порядок шифрования и дешифрования данных методом открытого ключа.

8.3 Ответы на контрольные вопросы

9 Контрольные вопросы:

9.1 Дайте определение ассиметричного алгоритма шифровании?

9.2 Как понимается следующая запись = (mod())?

9.3 Что такое электронная подпись?

9.4 Каков порядок шифрования при использовании электронной подписи?

Приложение к практическому занятию №2

Приложение 1

Рассматриваемый метод шифрования разработали в 1976 г. американцы Уитфилд Диффи и Мартин Хеллман.

Приведем пример использования такой системы.

Пусть абонент А (например, банкир) и абонент В (например, вкладчик) решили установить между собой секретную передачу шифрованной информации с открытым ключом.

Каждый из абонентов независимо друг от друга выбирает два больших простых числа, находит их произведение, функцию Эйлера от этого произведения и выбирает случайное число, меньшее вычисленного значения функции Эйлера и взаимно простое с ним.

Напомним, что простое число — это целое положительное число, большее единицы, не имеющее других делителей, кроме самого себя и единицы. Взаимно простые числа— целые числа, не имеющие общих (простых) делителей.

Порядок создания ключей проиллюстрируем с помощью таблицы. Для наглядности числа выбраны малой величины. Фактически эти числа - 100 разрядные десятичные числа.

|

Действия |

Абонент А (банкир) |

Абонент В (вкладчик) |

|

1. Выбор двух простых чисел p и q |

p = 7; q = 13 |

p = 11; q = 23 |

|

2. Вычисление произведения r = pq |

r = 713 = 91 |

r = 1123 = 253 |

|

3. Расчет функции Эйлера (r) = r–p–q+1 |

(r) = 72 |

(r) = 220 |

|

4. Выбор случайного числа s, взаимно простого с (r) из интервала 0 < s < (r) |

s = 5 |

s = 31 |

|

5. Расчет секретного ключа t из соотношения st = 1(mod(r)) |

5t = 1(mod(72)) t = 29 |

31t = 1(mod(220)) t = 71 |

|

6. Публикация открытых ключей s, r |

s = 5, r = 91 |

s = 31, r = 253 |

Использованная в таблице запись = (mod()) означает, что при целочисленном делении числа на число остаток равен .

Например, 7 = 1(mod(3)). Указанную операцию легко выполнить с помощью стандартного калькулятора. Входящего в состав операционной системы MS Windows.

Функция Эйлера — арифметическая функция (r), значение которой равно количеству положительных чисел, не превосходящих r и взаимно простых с r.

Предположим, что абонент А решил послать сообщение абоненту В. Вначале методом замены каждый символ сообщения заменяется (шифруется) числом. Допустим, что требуется переслать первую букву сообщения, которая зашифрована методом замены числом 2.

Абонент А шифрует число 2 открытым (опубликованным) ключом абонента В. Для шифрования число 2 возводится в степень s = 31, т. е.

m = 231 = 2147483648.

Затем находят остаток от деления числа m на величину r = 253, в результате которого получается число 167, то есть:

231 = 167 (mod(253)).

Напомним, что числа s и r являются открытым ключом абонента В.

В линию передается число 167, которое является шифром исходного числа 2.

Получив шифрограмму, абонент В использует свой секретный ключ t = 71. Для дешифрации он возводит полученное число 167 в степень 71 и находит остаток от деления на число 253. Математически это записывается так:

16771 2(mod(253)).

В данном случае остаток от деления равен 2, значит, шифрация и дешифрирование произошли правильно. Было передано число 2, и это же число было принято после всех преобразований.

Предположим, что абонент В решил ответить абоненту А и направить ему букву, зашифрованную числом 3.

Абонент В использует открытый (опубликованный) ключ абонента А (s = 5, r = 91) и выполняет шифрующее преобразование числа 3. Математически это записывается так:

35 61(mod(91)).

В линию отправляется число 61. Получив это число, абонент А восстанавливает (дешифрирует) исходный текст с помощью своего секретного ключа t =29:

6129 3(mod(91)).

В результате дешифрации на приемной стороне получено число 3, которое отправил абонент В.

Процесс передачи букв между абонентами иллюстрирует следующая таблица.

|

Передача |

Число в линии |

Прием | ||||

|

Буква |

Число |

Шифрация |

Дешифрация |

Число |

Буква | |

|

M |

2 |

231=167(mod(253)) |

167 |

16771=2(mod(253)) |

2 |

M |

|

L |

3 |

35 = 61(mod(91)) |

61 |

6129 3(mod(91)) |

3 |

L |

Первая строка приведенной таблицы поясняет процесс передачи буквы M от абонента А к абоненту В. Вторая строка показывает, как передается буква L от абонента В к абоненту А. В данном случае считается, что буква M кодируется числом 2, а буква L – числом 3.

В приведенных примерах был рассмотрен порядок передачи одного символа с каждой стороны. Понятно, что таким образом последовательно передается целое сообщение, но преобразование над каждым символом происходит по рассмотренной схеме. Заметим, что для использования этого метода необходимо сообщение предварительно преобразовать в набор чисел, например, с помощью кодовой таблицы.

Достоинством шифрования с открытым ключом является исключение необходимости передачи секретного ключа по закрытым каналам связи, например, с помощью курьера.

Однако у этого метода есть существенный недостаток. Используя опубликованный ключ, сообщение может прислать любой абонент, выдавая себя за другого абонента.

В подобных случаях требуется аутентификация — подтверждение авторства присланного документа. Для этих целей разработан способ шифрования, который называется электронной подписью.

Суть этого метода шифрования заключается в том, что сообщение шифруется не только опубликованным открытым ключом, но и собственным секретным ключом абонента, отправляющего сообщение.

Рассмотрим пример.

Предположим, что абонент В (вкладчик) решил послать сообщение, состоящее из числа 41, абоненту А (банкиру). Вначале вкладчик шифрует сообщение открытым ключом банкира:

415 6(mod(91)).

В результате шифрования получено число 6.

Дальше вкладчик повторно шифрует это сообщение своим секретным ключом 71:

671 94(mod(253)).

Шифрограмма 94 отправляется банкиру.

Банкир, получив секретное сообщение, использует вначале открытый ключ вкладчика:

9431 6(mod(253)).

Затем банкир использует свой секретный ключ:

629 41(mod(91)).

В результате абонент А (банкир) получает сообщение, состоящее из числа 41.

При использовании электронной подписи никто другой не сможет прислать банкиру сообщение (например, поручение перевести деньги) от имени абонента В, так как на передаче нужно обязательно использовать секретный ключ вкладчика, который известен только абоненту В.

Цифровая подпись используется не только для заверения текстовых или финансовых документов. Эта же информационная технология применяется для указания авторства разработанной программы. Активные элементы ActiveX, оживляющие Web-страницы, заверяются цифровой подписью. Этим повышается безопасность использования новых программных продуктов (уменьшается вероятность несанкционированной установки троянских программ).