- •Перечень лабораторных работ

- •5 Основное оборудование:

- •6 Задание на занятие:

- •7 Порядок выполнения работы:

- •Лабораторная работа № 2

- •2 Цель работы:

- •4 Литература:

- •5 Основное оборудование:

- •Лабораторная работа № 3

- •2 Цель работы:

- •3.1 Изучить порядок работы с программами Courier и s-Tools.

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы

- •6 Задание на занятие:

- •Приложение к практическому занятию №3

- •Лабораторная работа № 5

- •3.1 По указанной литературе и методическим указаниям изучить основные понятия стеганографии и криптографии, уяснить принцип сокрытия информации на html-страницах.

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы:

- •6 Задание на занятие:

- •Приложение к практическому занятию №5

- •Честность /– лучшая/ политика./ м.Сервантес

- •Благо народа – вот высший закон. Лабораторная работа № 8

- •3.1 По методическим указаниям изучить метод гаммирования и порядок работы с программой моделирования радиоэлектронных устройств Electronics Workbench (ewb).

- •4 Литература:

- •5 Основное оборудование:

- •9 Контрольные вопросы:

- •6 Задание на занятие:

- •Приложение к практическому занятию №8

- •Лабораторная работа № 9

- •3.1 Изучить теоретические вопросы по теме.

- •4 Литература:

- •5 Основное оборудование:

- •2 Теоретическая часть

- •2.1 Атаки на пароль

- •2.2 Проблема выбора пароля

- •2.3 Порядок работы с программами вскрытия паролей.

- •2.4 Работа с программами взлома на примере azpr

- •7 Порядок выполнения работы:

- •8 Содерпжание отчета:

- •5 Основное оборудование:

- •Приложение к практическому занятию №10

- •Создание загрузочного диска и файла образа

- •Лабораторная работа № 11

- •9 Контрольные вопросы

- •6 Содержание отчета

- •7 Методические указания по выполнению работы

- •7.1 Установка Secret Disk 4

- •4.2. Добавление нового пользователя.

- •4.3 Создание зашифрованного диска

- •4.4 Установка дополнительных алгоритмов шифрования с помощью программы sdCryptoPack-4.6.0.14

- •Приложение 1

- •1 Программно-аппаратный комплекс Secret Disc 4

- •1.1 Защита системного раздела

- •1.2 Многопользовательский режим работы

- •1.3 Всестороннее использование цифровых сертификатов

- •1.4 Двухфакторная аутентификация

- •1.5 Защита мастер-ключа защищенного системного раздела

- •1.6 Защита мастер-ключей зашифрованных дисков

- •1.7 Схема проверки действительности сертификатов

- •1.8 Поддержка криптопровайдеров

- •1.9 Модели eToken

- •1.10 Требования к pin-коду

- •2 Алгоритмы шифрования данных. Пакет дополнительных алгоритмов шифрования Secret Disk Crypto Pack

- •Лабораторная работа № 12

- •2 Цель работы

- •3.1 Изучить теоретические вопросы по теме.

- •4 Литература

- •5 Основное оборудование:

- •2. Общие сведения о ключах eToken Смарт-карты и usb-ключи

- •3 Выполнение работы

- •4. Создание профиля пользователя

- •8. Содержание отчета:

- •9. Контрольные вопросы:

|

№ |

Наименование работы |

Кол-во часов |

|

1. |

Лабораторная работа № 1. Криптографические методы защиты информации |

2 |

|

2. |

Лабораторная работа № 2. Криптографические методы защиты информации (система с открытым ключом) |

4 |

|

3. |

Лабораторная работа №3. Шифрование с использование пограммыPGP |

6 |

|

4. |

Лабораторная работа №4. Шифрование стеганографией |

4 |

|

5. |

Лабораторная работа №5. Сокрытие информации на HTML – страницах |

4 |

|

|

|

|

|

6. |

Лабораторная работа № 8. Моделирование криптосистем с помощью программы EWB |

4 |

|

7. |

Лабораторная работа № 9. Взлом парольной защиты |

2 |

|

8. |

Лабораторная работа № 10. Защита и восстановление данных с помощью программы Acronis True Image Home 2009 |

4 |

|

9. |

Лабораторная работа № 11. Защита конфиденциальной информации на рабочих станциях с помощью ПО Secret Disc 4 |

4 |

|

10. |

Лабораторная работа № 12. Двухфакторная аутентификация рабочей станции с ОС Microsoft Windows на базе программно-аппаратного комплекса eToken Network Logon |

2 |

Перечень лабораторных работ

Лабораторная работа № 1

1 Наименование: Криптографические методы защиты информации

2 Цель работы:

2.1 Изучить криптографические методы защиты информации

3 Подготовка к занятию:

3.1 Изучить теоретические вопросы по теме

3.2 Повторить понятия криптологии

3.3 Получить допуск к работе

4 Литература:

4.1 Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем – М.: Горячая линия - Телеком, - 2000. – 452с.

4.2 Хорев П.Б. Методы и средства защиты информации в компьютерных системах: учеб. пособие для студ. высш. учеб. заведений – 2 изд. – М: издательский центр «Академия», 2006. – 256с.

4.3 Мельников В.П., Клейменов С.А., Петраков А.М. Информационная безопасность и защита информации: Учебное пособие студ. высш. учеб. заведений. – издательский центр «Академия», 2006. – 336с. (серия «Высшее профессиональное образование»)

4.4 Партыка Т.Л., Попов И.И. Информационная безопасность: Учебное пособие для студентов учреждений среднего профессионального образования. – 2 изд., испр. и доп. М.: ФОРУМ: ИНФРА-М, 2007. – 368с. (серия Профессиональное образование).

4.5 Конспект лекций

5 Основное оборудование:

5.1 Персональный IBM PC.

6 Задание на занятие:

6.1 Зашифровать с помощью таблицы Вижинера текст требуемого варианта, приведенный в приложении 1, (номер варианта соответствует порядковому номеру студента в журнале). Таблица Вижинера приведена в приложении 2. 2.5. Зашифровать сообщение п. 2.4. усовершенствованным шифром Цезаря (приложение 3)

6.2 Зашифровать сообщение п. 2.4. с помощью тарабарской грамоты (приложение 4).

6.3 Зашифровать сообщение п. 2.4. шифром «по книге» (приложение 5).

6.4 Зашифровать текст своего варианта – ПО ПОСЛЕДНЕЙ ЦИФРЕ ПОРЯДКОВОГО НОМЕРА В ЖУРНАЛЕ шифром «по диагонали» (двумя способами), описанным в приложении 6. Использовать решетку размером 6*6. Текст разбить на блоки по 5 знаков.

6.5 Расшифровать сообщение, зашифрованное тарабарской грамотой (приложение 7).

6.6 Расшифровать сообщение, зашифрованное шифром «по книге» (приложение 8).

7 Порядок выполнения работы:

7.1 Изучить материал работы

7.2 Выполнить задание своего варианта

Ответить на контрольные вопросы

8 Содержание отчета:

8.1 Наименование и цель работы

8.2 Порядок шифрования и дешифрования данных

8.3 Ответы на контрольные вопросы

9 Контрольные вопросы:

9.1 Что такое криптология?

9.2 Виды криптографического закрытия информации

9.3Что такое ключ?

9.4Что такое цифровая подпись?

Приложение к практическому занятию №1

Приложение 1

Занятия налагают отпечаток на характер

Дело закончено, можно расходиться

К невозможному никого не обязывают

На всю жизнь или до первой вины

Платон мой друг, но истина дороже

Следует выслушать и другую сторону

Звезды склоняют, но не принуждают

Есть у них уста, но не говорят

Вдвойне дает тот, кто дает скоро

Закон суров, но это закон

Карфаген должен быть разрушен

Никто не несет наказания за мысли

Я мыслю, следовательно, я существую

Избыток пищи мешает тонкости ума

ты должен, значит, можешь

Тот сделал полдела, кто уже начал

исключение подтверждает правило

Каждый сам находит свое счастье

Ничто человеческое мне не чуждо

Нет пророка в своем отечестве.

Приложение 2

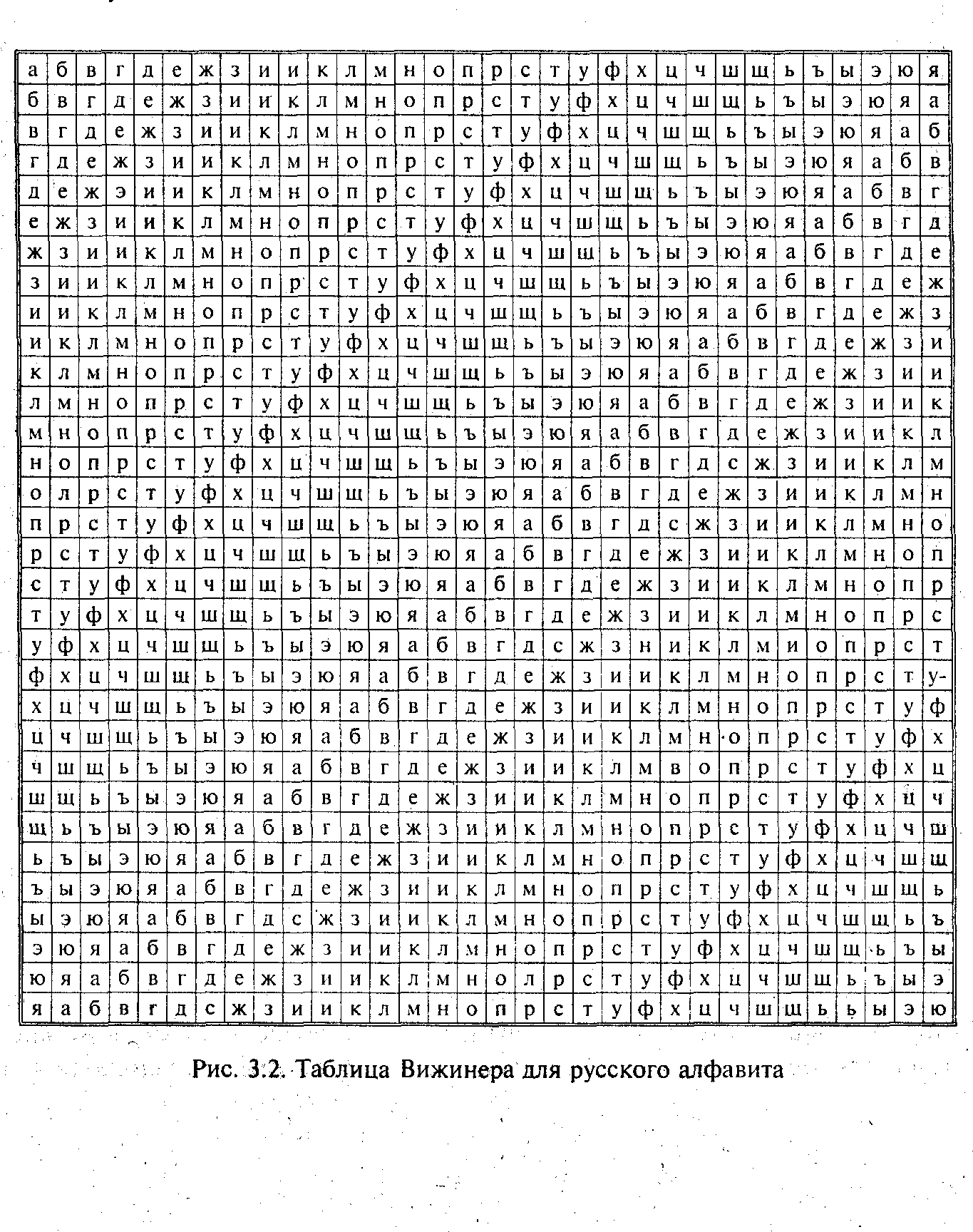

Схема шифрования Вижинера. Таблица Вижинера представляет собой квадратную матрицу с n2 элементами, где n — число символов используемого алфавита. На рис. 3.2 показана таблица Вижинера для кириллицы. Каждая строка получена циклическим сдвигом алфавита на символ. Для шифрования выбирается буквенный ключ, в соответствии с которым формируется рабочая матрица шифрования.

Осуществляется это следующим образом. Из полной таблицы выбирается первая строка и те строки, первые буквы которых соответствуют буквам ключа. Первой размешается первая строка, а под нею — строки, соответствующие буквам ключа в порядке следования этих букв в ключе. Пример такой рабочей матрицы для ключа САЛЬЕРИ приведен в средней части рис. 3.3.

Процесс шифрования осуществляется следующим образом:

1) под каждой буквой шифруемого текста записываются буквы ключа. Ключ при этом повторяется необходимое число раз; 2) каждая буква шифруемого текста заменяется по подматрице буквами, находящимися на пересечении линий, соединяющих буквы шифруемого текста в первой строке подматрицы и находящихся под ними букв ключа; 3) полученный текст может разбиваться на группы по несколько знаков. Пусть, например, Требуется зашифровать сообщение: МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБ. ЗА ШТУКУ. В соответствии с первым правилом записываем под буквами шифруемого текста буквы ключа. Получаем:

максимально допустимой ценой является пятьсот руб. за штуку

сальерисаль ерисальери салье рисальер исальер иса ль ериса

Дальше осуществляется непосредственное шифрование в соответствии со вторым правилом, а именно: берем первую букву шифруемого текста (М) и соответствующую ей букву ключа (С); по букве шифруемого текста (М) входим в рабочую матрицу шифрования и выбираем под ней букву, расположенную в строке, соответствующей букве ключа (С), — в нашем примере такой буквой является Э; выбранную таким образом букву помещаем в шифрованный текст. Эта процедура циклически повторяется до шифрования всего текста. На рис. 3.3 представлена схема шифрования. Эксперименты показали, что при использовании такого метода статистические характеристики исходного текста практически не проявляются в зашифрованном сообщении. Нетрудно видеть, что замена по таблице Вижинера эквивалентна простой замене с циклическим изменением алфавита, т. е. здесь мы имеем полиалфавитную подстановку, причем число используемых алфавитов определяется числом букв в слове ключа. Поэтому стойкость такой замены определяется произведением стойкости прямой замены на число используемых алфавитов, т. е. на число букв в ключе.

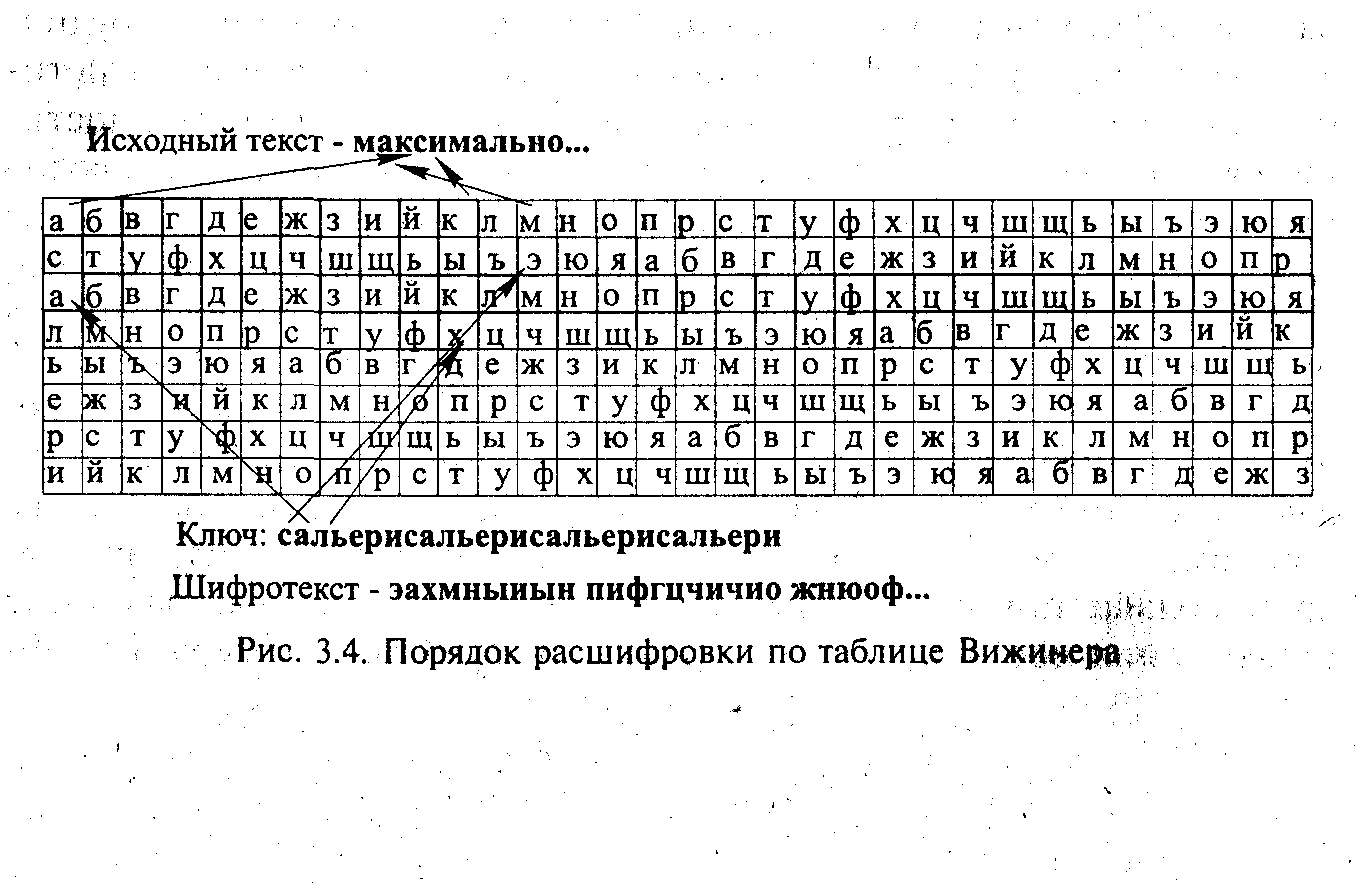

Расшифровка текста производится в следующей последовательности: 1) над буквами зашифрованного текста последовательно надписываются буквы ключа, причем ключ повторяется необходимое

число раз; 2) в строке подматрицы Вижинера, соответствующей букве ключа, отыскивается буква, соответствующая знаку зашифрованного текста. Находящаяся под ней буква первой строки подматрицы и будет буквой исходного текста; 3) полученный текст группируется в слова по смыслу. На рис. 3.4 данная процедура представлена в наглядном виде. Нетрудно видеть, что процедуры как прямого, так и обратного преобразований являются строго формальными, что позволяет реализовать их алгоритмически. Более того, обе процедуры легко реализуются по одному и тому же алгоритму. Одним из недостатков шифрования по таблице Вижинера является то, что при небольшой длине ключа надежность шифрования остается невысокой, а формирование длинных ключей сопряжено с трудностями.

Нецелесообразно выбирать ключ с повторяющимися буквами, так как при этом стойкость шифра не возрастает. В то же время ключ должен легко запоминаться, чтобы его можно было не записывать. Последовательность же букв, не имеющую смысла, запомнить трудно.

Приложение 3

Шифр Цезаря. Все буквы алфавита нумеруются по порядку (от 1 до 33 в русском алфавите). Затем выбирают ключ и подписывают под сообщением с повторением, например:

Операция начинается в воскресенье

Вологдав ологдаволо г давологдаво

Чтобы получить шифрованный текст, складывают номер очередной буквы с номером соответствующей буквы ключа. Если полученная сумма больше 33, то из нее вычитают 33. В результате получают последовательность чисел от 1 до 33. Вновь заменяют числа этой последовательности соответствующими буквами. Разбивают этот текст на группы единой длины (например, по 5), получают шифрованное сообщение.

Сясад ыйвэм жмтбз вюоёж пфъэф хйояд

Приложение 4

Тарабарская грамота. В этом шифре согласные буквы заменяются по схеме:

|

б |

в |

г |

д |

ж |

з |

к |

л |

м |

н | |

|

щ |

ш |

ч |

ц |

х |

ф |

т |

с |

р |

п | |

При шифровании буквы, расположенные на одной вертикали, переходят одна в другую, остальные буквы остаются без изменения.

Приложение 5

Шифр «по книге». Будем использовать стихотворение А.Н. Старикова. Текст стихотворения записывается в виде таблицы. Каждая буква сообщения шифруется парой чисел – номером строки, где встречается эта буква, и номером столбца.

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

|

1 |

е |

й |

б |

ы |

л |

о |

т |

ы |

с |

я |

ч |

а |

с |

т |

о |

л |

е |

т |

|

|

|

|

|

|

|

|

2 |

о |

н |

а |

в |

с |

т |

о |

п |

е |

р |

в |

ы |

й |

к |

л |

а |

с |

с |

х |

о |

д |

и |

л |

а |

|

|

3 |

в |

п |

о |

р |

т |

ф |

е |

л |

е |

п |

о |

с |

т |

о |

к |

н |

и |

г |

н |

о |

с |

и |

л |

а |

|

|

4 |

в |

с |

е |

э |

т |

о |

п |

р |

а |

в |

д |

а |

а |

н |

е |

б |

р |

е |

д |

|

|

|

|

|

|

|

5 |

к |

о |

г |

д |

а |

п |

ы |

л |

я |

д |

е |

с |

я |

т |

к |

о |

м |

н |

о |

г |

|

|

|

|

|

|

6 |

о |

н |

а |

ш |

а |

г |

а |

л |

а |

п |

о |

д |

о |

р |

о |

г |

е |

|

|

|

|

|

|

|

|

|

7 |

з |

а |

н |

е |

й |

в |

с |

е |

г |

д |

а |

б |

е |

ж |

а |

л |

щ |

е |

н |

о |

к |

|

|

|

|

|

8 |

с |

о |

д |

н |

и |

м |

х |

в |

о |

с |

т |

о |

м |

з |

а |

т |

о |

с |

т |

о |

н |

о |

г |

и |

й |

|

9 |

о |

н |

а |

л |

о |

в |

и |

л |

а |

к |

а |

ж |

д |

ы |

й |

з |

в |

у |

к |

|

|

|

|

|

|

|

10 |

с |

в |

о |

и |

м |

и |

д |

е |

с |

я |

т |

ь |

ю |

у |

ш |

а |

м |

и |

|

|

|

|

|

|

|

|

11 |

и |

д |

е |

с |

я |

т |

ь |

|

з |

а |

г |

о |

р |

е |

л |

ы |

х |

р |

у |

к |

|

|

|

|

|

|

12 |

п |

о |

р |

т |

ф |

е |

л |

ь |

и |

п |

о |

в |

о |

д |

о |

к |

д |

е |

р |

ж |

а |

л |

и |

|

|

|

13 |

и |

д |

е |

с |

я |

т |

ь |

т |

е |

м |

н |

о |

с |

и |

н |

и |

х |

г |

л |

а |

з |

|

|

|

|

|

14 |

р |

а |

с |

с |

м |

а |

т |

р |

и |

в |

а |

л |

и |

м |

и |

р |

п |

р |

и |

в |

ы |

ч |

н |

о |

|

|

15 |

н |

о |

с |

т |

а |

н |

е |

т |

|

в |

с |

е |

с |

о |

в |

с |

е |

м |

о |

б |

ы |

ч |

н |

о |

|

|

16 |

к |

о |

г |

д |

а |

п |

о |

й |

м |

е |

т |

е |

м |

о |

й |

р |

а |

с |

с |

к |

а |

з |

|

|

|

Приложение 6

Занятия налагают отпечаток на характер

Дело закончено, можно расходиться

К невозможному никого не обязывают

На всю жизнь или до первой вины

Платон мой друг, но истина дороже

Следует выслушать и другую сторону

Звезды склоняют, но не принуждают

Есть у них уста, но не говорят

Вдвойне дает тот, кто дает скоро

Закон суров, но это закон

Карфаген должен быть разрушен

Никто не несет наказания за мысли

Я мыслю, следовательно, я существую

Избыток пищи мешает тонкости ума

ты должен, значит, можешь

Тот сделал полдела, кто уже начал

исключение подтверждает правило

Каждый сам находит свое счастье

Ничто человеческое мне не чуждо

Нет пророка в своем отечестве.

Приложение 7

О ГЁР ПЕ УФПАЮК КОЧО ПЕ ХЕСАЮК

ПИКГО ГЕСОЩЕГЕЛТОЕ РПЕ ПЕ ГУХЦО

ЭКО ЩЫСО НМЕЦОЕКОР РОИЖ ХЕСАПИЙ

ШУЦЕР ШЕЛЕСИКЬЛЯ НОТА РЫ РОСОЦЫ

НУЛЬК ЛЦЕСАЕК СУГВЕ КОК ТКО РОХЕК

НО ТОЛКЯР УФПАЮК СЬША НО УРАР ОЛСА

НО ГАЛКИ УФПАЕТ ДЕСОЕ

ОЩУГАЯ РЫ УГИРЛЯ ЛАРИ

КЫ ЦОСХЕП – ФПАГИК РОХЕВЬ.

ФАТОП ЛУМОШ ПО ЭКО ФАТОП

Приложение 8

1. 6,13;4,16;10,14;1,11;5,5;10,10;16,9;9,14;10,14;1,11;9,7;16,9;8,1;10,10;8,1;5,5;16,9;10,4

2. 1,1;4,2;1,18;10,12;10,14;2,2;10,4; 2,19;10,14;2,5;1,7;2,24;2,2;3,3;2,2;1,17;5,20;1,6;3,1;

1,6;2,10;13,5;1,18

3. 2,2;1,1;2,21;1,5;10,10;6,4;5,1;9,5;1,5;9,14;10,14;1,11;8,5;8,6;8,1;10,10;5,5;2,21;

1,5;10,10;7,14;9,7;16,22;2,2;8,5

4. 16,1;3,3;3,18;2,21;5,5;3,18;3,4;1,1;6,4;9,7;1,7;3,3;3,4;10,14;9,12;10,4;1,1;16,22;5,5;5,1;

3,3;2,2;9,14;16,9;3,3;1,5;1,1;5,5;1,7

5. 2,2;1,1;1,7;3,2;3,4;3,3;16,1;5,5;3,1;8,1;1,6;4,3;16,9;3,3;1,7;1,1;1,11;1,1;8,1;1,7;3,1;1,1

6. 3,2;3,4;3,3;8,1;1,7;2,21;10,14;6,4;2,2;9,14;1,2;3,1;1,1;3,4;8,5;1,7;3,1;8,1;10,10;3,15;

3,3;16,9;10,14;8,1;1,5;3,3;4,1;10,14

7. 3,3;1,5;5,5;8,1;1,7;10,12;2,2;2,3;2,21;8,1;3,3;4,16;3,3;1,2;3,1;11,15;8,1;6,4;5,5;10,10;3,3;

1,5;5,5;8,1;1,7;10,12

8. 3,3; 1,11;4,3;16,9;2,2;1,1;13,22;2,2;5,5;10,13;1,7;1,7;1,6;3,18;3,3;2,2;1,1;7,14;1,1;1,5;

3,3;10,13;1,7

9. 2,2;8,5;1,11;1,7;3,3;1,11;1,1;1,5;3,3;4,1;1,17;1,11;1,17;8,1;16,1;3,3;1,1;16,9;2,2;1,1;2,2;

1,1;1,11;10,14;7,14;2,21;3,3

0. 4,4;1,7;3,3;7,12;9,14;1,5;2,7;3,2;3,4;1,1;4,11;16,9;1,1;1,7;3,3;16,9;16,9;3,3;8,5;2,19;

7,14;1,1;1,5;5,5;2,2;8,5;1,2