Pashiny_lektsii

.pdfru. _ IN _ NS _ DNS.ru. – сервер уровнем выше (к нему обратятся, если авторитетный сервер не знает адреса)

сервер уровнем ниже Порядок записей можно менять!

сервер уровнем ниже Порядок записей можно менять!

-------------------------------------------------------------------------------------------------

Далее пишутся, собственно, адреса, тип записи А: name1 _ IN _ A _t1 _ IP1

Если в вышестоящей строке написано просто имя (name1) без точки (чего-то не хватает), то оно считается относительным.

A – Address.

t1 – время хранения адреса в кэше. Если оно не поставлено, то берется стандартное время из записи SOA в первой строке.

Может быть не относительное, а полноеимя, и время хранения в кэше не поставлено: name2.sapr.pu.ru. _ IN _ A _ IP1

-------------------------------------------------------------------------------------------------

Далее пишется каноническое имя, псевдоним, тип записи CName: www _ IN _ cname_ реальное имя компьютера

-------------------------------------------------------------------------------------------------

ТипзаписиMX (mail exchange):

Имя компьютера, к которому мы обращаемся: mail.mail.ru mail.mail.ru _ IN _ MX _ 2 _ name1.zone.com.

_ IN _ MX _ 10_ name2.sapr.ru. _ IN _ MX _ 40 _ name3.ru

Пустота в первом поле означает, что там то же самое, что в верхней записи

(mail.mail.ru). «_» - пробел.

2 – приоритет

name1.zone.com. – имя реального компьютера

Обращаясь к mail.mail.ru,мы по факту обращаемся к группе компьютеров (которые записаны в поле имени реального компьютера) и первым делом обращение идет к компьютеру (серверу) с самым низким приоритетом.

Нужен для того, чтобы знать, к какому именно компьютеру мы обращаемся.

-------------------------------------------------------------------------------------------------

Теневой интернет

Сервера, которые доступны не всем, а только перечисленным ip-адресам.

Типзаписи txt:

secure_zone_ IN _ txt _ 90.0.0.0

^Это значит: сообщать IP-адреса о нашем домене можно только всем компьютерам, у которых адрес интернет-секции начинается на 90.

secure_zone _ IN _ txt _ 90.0.0.4:255.255.255.0

^Это значит: сообщать IP-адреса о нашем домене можно только компьютерам, адреса которых начинаются с 90, которые с 4 подсети.

secure_zone _ IN _ txt _ 120.24.17.1:H

^Это значит: сообщать IP-адреса о нашем домене только компьютеру с данным IPадресом.

Время хранения в кэше о таких доменах = 0. Т.е. записи о них в кэше вообще не хранятся.

-------------------------------------------------------------------------------------------------

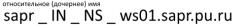

Спец. зона ARPA (НЕ тип записи)

Позволяет узнать имя компьютера по его IP-адресу.

IP: 80.26.34.1 (80 -> 26 -> 34)

IP: 140.1.27.3 (вычитаем 140 – 128: 12.1 -> 27 -> 3)

-------------------------------------------------------------------------------------------------

Тип записи PTR (Pointtoreverse, инверсныйзапрос):

IP _ IN _ PTR _ физ. адр. _ имя компьютера

IP – все адреса, принадлежащие этому домену. Используется для определения, является ли IP отправителя письма соответствующим почтовому адресу.

Лекция 5,19.03.15

Кадр DNS

1 |

Идентификатор |

2 |

Флаги |

|

|

|

|

3 |

Число вопросов |

4 |

Число ответов |

|

|

|

|

5 |

Число серверов DNS |

6 |

Число доп. информации |

|

|

|

|

7 |

Поле вопросов |

|

|

|

|

|

|

8 |

Поле ответов |

|

|

|

|

|

|

9 |

Поле серверов DNS |

|

|

10 Поле дополнительной информации

1 – идентификатор. Запрос и ответ на этот запрос должны иметь один и тот же идентификатор.

2 – флаги (16 бит):

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

бит |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 бит: «0» – запрос, «1» – ответ

2-5 бит: код запроса. «0» – обычный запрос (любой из запросов, кроме PTR (см. выше)), «2» – инверсный запрос (это и есть PTR), «4» – запрос состояния сервера (запрос идентификатора базы данных – т.е. последнего обновления этой БД)

6 бит: при ответе «1» – ответ идет от авторитетного сервера, при ответе «0» - ответ идет от вторичного сервера. При запросе «1» - требование ответа от авторитетного сервера (такой запрос формируется, если клиент до этого обратился к вторичному серверу, но оказалось, что его данные устарели), при запросе «0» - вид сервера не имеет значения.

7 бит: при ответе «1» - означает, что информация не влезла в UPD (в который заворачивается наш кадр DNS), и тогда в этот бит при запросе запишется «1» - требование протокола TCP.

8 бит: «1» - просьба о рекурсии (например, при использовании спутниковой связи у клиента (а значит дорогой))

9 бит: «1» - этот ответ рекурсивный

10-12 бит: для программистов 13-16 бит: код ошибки: «0» - ошибки нет, «1» - ошибка в формате кадра (не сошлась

контрольная сумма, например), «2» - сервер не отвечает (такой ответ может прийти от рекурсивного сервера в том случае, если он не знал ответа и обратился к другому DNS-серверу, а тот ему не ответил), «3» - такого имени нет (3 случая: 1 – ошибка в наборе самого имени, 2 – запрос к серверу\компьютеру из теневого интернета, доступа к которому у нас нет, 3 – если клиент спрашивает, не является ли имя компьютера\сервера псевдонимом, а его в списке у DNS-сервера нет – значит и имя не является псевдонимом).

3 – число запросов: сколько запросов содержится в этом кадре 4 – число ответов:

Если отвечал рекурсивный сервер и на все запросы он нашел ответы, то число вопросов = числу ответов. Если рекурсивный сервер нашел ответы только на 3 вопроса, то в числе ответов будет 3, а на 4 вопрос он пришлет кадр с ошибкой и IPадресом DNS-сервера, куда можно обратиться напрямую по поводу этого вопроса). При этом в поле 5 запишется число присланных адресов DNS (в данном случае 1).

Итеративный сервер перекидывается все запросы в «число DNS-серверов», если только вдруг он не знает ответ.

5– число серверов DNS

6– число дополнительной информации

7– поле запросов (безразмерное)

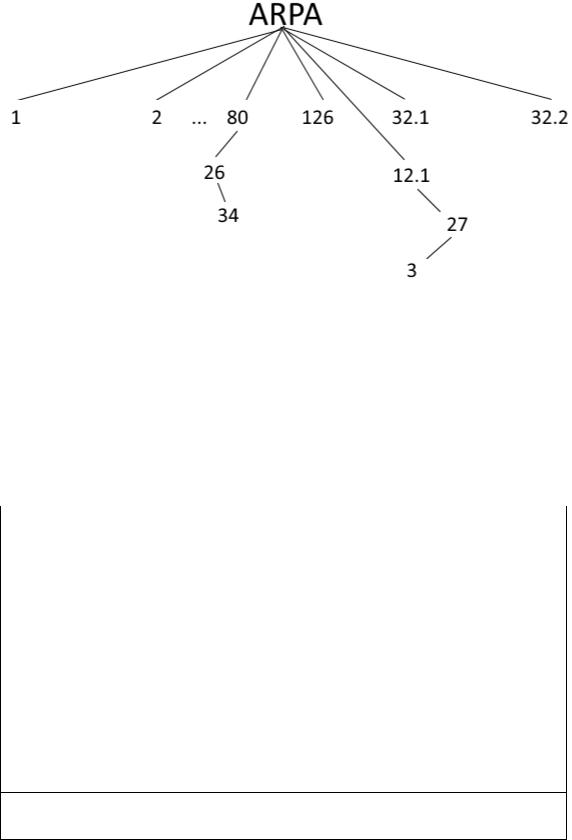

Дляws01.sapr.pu.ru:

Здесь первый и десятый байты (отмечены серым) – количество символов до первой точки *2. Такое количество ставится везде вместо точки в адресе и говорит,

сколько символов после этой точки кодируется. Заканчивается байтом с нулем, означая, что кодирование адреса закончено.

8

8  код W код S код 0 код 1

код W код S код 0 код 1  8

8  код S … код U

код S … код U  0

0

Следующие за этим 2 байта: код запроса «1» - запрос типа А, «2» - запрос типа

NS, «5» - запрос CName, «6» - запрос SOA, «12» - запрос PTR, «15» - запрос MX, «16» -

запрос TXT, «252» - запрос номера базы, «255» - запрос всей базы. Следующие (последние) 2 байта: класс глобальной сети, «1» - интернет.

8– поле ответов:ответы на запросы

9– поле серверов DNS: IP-сервера нужных серверов DNS.

10– поле дополнительной информации: при запросе А в качестве доп. информации записывается время хранения записи в кэше, в этом случае поле «число дополнительной информации» = 1, если не записано, то = 0. Если запись PTR, в качестве дополнительной информации обязательно записывается физический адрес компьютера, если есть время – записать его, тогда в поле «число дополнительной информации» запишется 1 или 2. Если запись MX – записывается приоритет. Если запрос был 252 (на идентификатор БД), то идентификатор БД будет записан в поле доп. информации.

Электронная почта (email)

Сервис электронной почты состоит из 3-х агентов: 1 – пользовательского, 2 – транспортного, 3 – доставочного.

Пользовательский агент: поскольку Internetэто гетерогенная сеть, необходимо сформировать заголовок письма таким образом, чтобы принимающему клиенту было понятно, что содержится в письме и чем это содержимое открыть.

Пользовательские агенты делятся на клиентские (например TheBat, Outlook, Thunderbirdи т. д.) и серверные (отправка сообщений непосредственно с почтового сайта).

Задача пользовательского агента: корректно заполнить поле адресов (отправителя в первую очередь), дата и время отправления письма, имя агента, который отправил письмо, MIME-тип (Multi-PurposeInternetMailExtension) содержимого (он пишет последовательно, параллельно или же альтернативно надо воспроизводить содержимое письма – последовательно при прямом порядке письма, альтернативно

– если, например, мы пишем письмо на русском, но кодировка у получателя не поддерживается. Тогда письмо автоматически заменится транслитом.)

При приеме письма, по MIME-типу пользовательский агент определяет, какой Plug-in будет воспроизводить содержимое письма. Плагины делятся на внутренние, внешние и COM-объекты.

Лекция 6,24.03.15

Например, отправка от me@xyz к you@abc

Транспортный агент: его не интересует адрес отправителя.

1. Он смотрит на правую часть после „@‟ (abc) в адресе получателя и спрашивает у вторичного DNS, не псевдоним ли это. Если это действительно псевдоним, то в ответ получает реальное имя. Если НЕ псевдоним – получает ошибку.

2.Делает запрос NX(см. выше). Мы получаем несколько имен компьютеров в домене abc с привязанным к ним приоритетом.

3.Выбирается имя компьютера, которому соответствует самый низкий приоритет. Делается запрос типа А (см. выше): какой у этого компьютера IP-адрес.

4.Совершается ARP-запрос на этот IP-адрес – узнается физический адрес нужного компьютера.

5.Узнав физ. адрес, транспортный агент, предпринимает попытку отправить письмо. Если попытка не удалась – переходим к компьютеру со следующим приоритетом (пункт 3).

6.Если требования к информационной безопасности повышенные, то транспортный агент работает еще при получении письма и отправляет запрос PTR для проверки подлинности адреса отправителя.

Доставочный агент: в самом простом случае просто помещает письмо в почтовый ящик пользователя-получателя.

Агент обращает внимание на псевдоним

А) Простой случай –you: friend. Одному ящику соответствует один псевдоним. Б) you: one, two, three. Агент отправляет всем троим.

В) you: you@mail.ru – передать письмо транспортному агенту

Г) you: “trouble.txt” – может встречаться у техподдержки и т. п. Содержимое каждого письма добавляется в текстовый файл (легче обрабатывать).

Д) you: “|service.exe” – письмо передается исполняемому файлу, возможна организация автоматического ответа.

Маршрутизация глобальной сети интернет

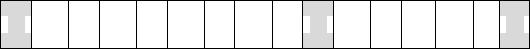

Все протоколы маршрутизации делятся на внутренние и внешние.

Внутренние протоколы занимаются маршрутизацией внутри автономной системы (локальной сети) от компьютера (отправителя) к компьютеру (получателю). Внешние протоколы занимаются маршрутизацией между автономными системами (от маршрутизатора к маршрутизатору).

Для решения задач маршрутизации в автономной системе проектируется несколько маршрутизаторов (роутеров и т. д.). Один или несколько из них называются маршрутизаторами-мастерами. Когда отправитель пишет получателю, обычные маршрутизаторы пытаются найти оптимальный маршрут до получателя. Этим занимаются внутренние протоколы маршрутизации. Если маршрутизатор не может справиться с этой задачей (такого компьютера у него нет, он находится в другой автономной системе), он передает сообщение маршрутизатору-мастеру, который будет определять, в какой автономной системе находится искомый компьютер.

Маршрутизатор-мастер делает DNS-запрос, узнавая, к какой автономной системе относится этот компьютер. Для этого он обращается в спец. зону ARPA. В спец. зоне ARPA хранятся адреса маршрутизаторов-мастеров всех автономных систем. Получив адрес маршрутизатора-мастера, прокладывается оптимальный маршрут от мастера к мастеру.

! На лабораторной работе – продолжение лекции (Лабораторная OSPF) !

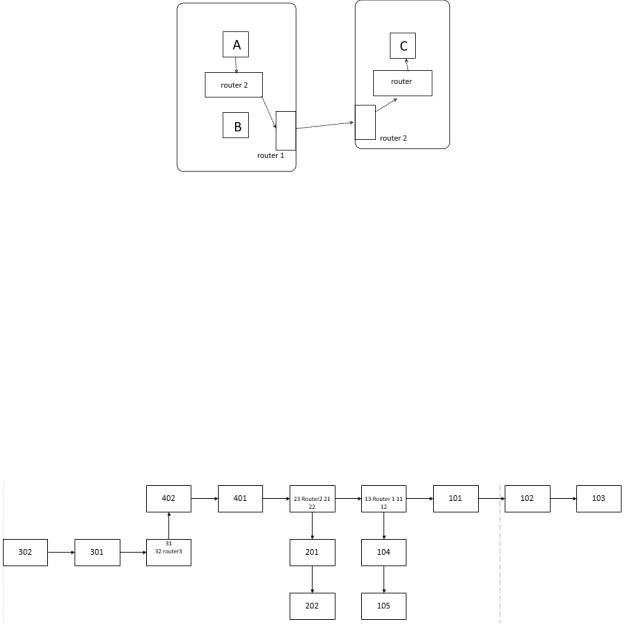

Внутренний протокол маршрутизации RIP

Алгоритм работы:

Получив кадр, маршрутизатор определяет, на какой порт его передать, чтобы доставить получателю. Это может быть непосредственная доставка, если получатель подключен к нему (к маршрутизатору), или же передача к ближайшему к получателю маршрутизатору.

Для этого каждый роутер ведет таблицу.

Первый шаг: включаются компьютеры, включаются роутеры, роутер узнает ТОЛЬКО о своих компьютерах.

IP-адрес |

IP-адрес |

IP-адрес |

Метрика |

Время |

|

компьютера |

порта |

порта |

|||

|

|

||||

|

|

|

|

|

|

101 |

11 |

11 |

0 |

|

|

|

|

|

|

|

|

102 |

11 |

11 |

0 |

|

|

103 |

11 |

11 |

0 |

|

|

|

|

|

|

|

|

104 |

12 |

12 |

0 |

|

|

|

|

|

|

|

|

105 |

12 |

12 |

0 |

|

Второй шаг: роутер обменивается информацией с соседями (только).

IP-адрес |

IP-адрес |

IP-адрес |

Метрика |

Время |

|

компьютера |

порта |

порта |

|||

|

|

||||

|

|

|

|

|

|

101 |

11 |

11 |

0 |

|

|

|

|

|

|

|

201 |

22 |

13 |

1 |

|

|

|

|

|

|

401 |

23 |

13 |

1 |

|

|

|

|

|

|

Третий шаг: получив информацию от маршрутизаторов-соседей, маршрутизатор добавляет в свою таблицу адреса новых компьютеров. Если записи дублируются, маршрутизатор смотрит на столбец «Метрика» и оставляет запись с наименьшей метрикой.

роутер 1:

301 |

32 |

13 |

2 |

|

|

|

|

|

|

302 |

32 |

13 |

2 |

|

|

|

|

|

|

роутер 3: |

|

|

|

|

|

|

|

|

|

101 |

11 |

31 |

2 |

|

104 |

12 |

31 |

2 |

|

|

|

|

|

|

105 |

12 |

31 |

2 |

|

|

|

|

|

|

Критерий оптимизации для данного протокола оптимизации – метрика (количество промежуточных маршрутизаторов.

Таблицы полностью сформированы, когда проходит такое количество этапов обмена таблицами между маршрутизаторами-соседями по числу маршрутизаторов в сети.

Формируя таблицу, маршрутизатор для каждой записи запускает таймер (см. поле «Время»), по умолчанию – 90 секунд. Если в течение этого времени не приходит подтверждения, то запись считается скомпрометированной, и она удаляется.

Обращение к компьютеру с таким адресом может происходить только через маршрутизатор-мастер.

Лекция 7,02.04.15

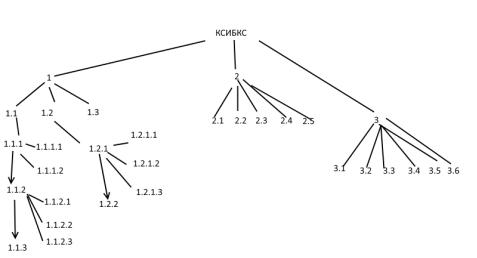

Системы информационной безопасности Компоненты систем информационной безопасности корпоративных сетей

1.Защита от несанкционированного доступа

1.1.Регистрация

1.1.1.Идентификация

1.1.1.1.Клиентов

1.1.1.2.Пользователей

1.1.2.Аутентификация

1.1.2.1.I am

1.1.2.2.I have 1.1.2.3.I know

1.1.3.Авторизация

1.2.Ограничение доступа к объектам корпоративной сети

1.2.1.Через права

1.2.1.1.Избирательный

1.2.1.2.Мандатный

1.2.1.3.Ролевой

1.2.2.Атрибутный

1.3.Защита ключевых источников информации

2.Защита от утечки конфиденциальной информации (защита от внутренних нарушителей (инсайдеры))

2.1.Шифрование

2.2.VLAN

2.3.Списки непереносимой информации

2.4.Теневое копирование

2.5.Ограничение использования внешних носителей

3.Защита периметра корпоративной сети от любых видов атак

3.1.Системы имитации сетевых уязвимостей (honeyport)

3.2.VPN

3.3.Firewall

3.4.Антивирус

3.5.Антиспамы

3.6.Системы определения/защиты от вторжения (IDS/IPS)

1.1.Регистрация Регистрация состоит из 3 этапов. Каждый из них начинается только если

успешно пройден предыдущий этап.

А) Идентификация: наличие списка легальных пользователей и клиентов, для которых возможна работа в системе.

Б) Аутентификация. В) Авторизация.

Ihave. Каждому пользователю выдается уникальное устройство (жетоны, смарткарты, токены, флешки, индивидуальные диски и т. д.). За пользователем в системе закрепляется конкретный жетон. Система работает, если средство

Ihave:

1)Совпало с идентификаторов

2)До тех пор, пока устройство в системе

Iam. Биометрические характеристики. Отпечаток пальца (электропроводимость, тепловое поле). Сетчатка глаза. Голос. Электронная подпись, электронный подчерк. Овал лица (сканирование архитектуры лица в плоскости или в 3D).

Существуют сканеры негласной (проверка, о процессе которой проверяемый может не подозревать) и гласной (то, что происходит с вашего ведома) проверки.

Iknow. Пароли. Привязка для каждого пользователя ключевого слова (пароля). Требования к паролю могут быть усиленные: длина пароля; символы, входящие в состав пароля; частота изменения пароля и т. д.

Но при этом наилучшей парольной защитой будут служить одноразовые пароли.

Механизм одноразовых паролей:

Каждому пользователю выдается устройство с индивидуальной хэш-функцией (алгоритм работы с двоичными числами, состоящий в последовательности перестановок разрядов числа). Для усиления защиты этот алгоритм привязывают к дате, времени, количество входов в систему и т. д.

После процедуры идентификации (пользователь назвал имя) пользователю предлагается случайное число. Это случайное число он должен ввести в свое устройство – к числу применяется хэш-функция и пользователь в ответ получает другое число (в более дорогих вариантах – набор символов).

То число, которое видит пользователь на экране устройства, он и должен ввести в компьютер как пароль.

Чтобы застраховаться от потери этого устройства необходимо комбинировать различные виды защиты (одноразовые пароли с методами Ihave и методами Iam, например).

Аутентификация может быть односторонней, двусторонней и двусторонней с посредником.

Односторонняя: только одна сторона проходит процедуру аутентификации и получает доступ.

Двусторонняя: обе стороны друг у друга аутентификацию.

Двусторонняя с посредником: решение о создании канала связи между двумя компьютерами принимает третья сторона на основании аутентификации.

Авторизация.

Правила поведения пользователя в системе. Например: сколько раз пользователь может регистрироваться в системе, в какое время, до какого время.

Избирательный способ назначения прав:

В системе регистрируется столько легальных имѐн, сколько пользователей будет иметь доступ к системе. Каждому имени назначается индивидуальный список прав. Плюсы: большая гибкость (уникальные настройки для каждого). Минусы: трудоемкость (при большом количестве пользователей надо проделывать огромную работу).

Сложнее всего настраивать.

Мандатный способ назначения прав:

В системе создается несколько групп, для каждой группы формируется список прав. Каждому из сотрудников выдается способ выхода в сеть через группу. Плюсы: простая настройка. Минусы: малая гибкость, если есть много персонала, которым нужно выдать особые права.

Самый сильный в плане безопасности.

Ролевой способ назначения прав:

В системе создается много групп, для групп формируется список прав. Каждому сотруднику сети выдается сетевое имя. Сетевое имя может принадлежать одной или нескольким группам, формируя таким образом составной список прав. Таким образом, каждому сотруднику назначается несколько наборов прав, в зависимости от должности.

Права: