- •Введение

- •Глава 1. Исследование объекта защиты

- •1.1 Описание объекта защиты

- •1.2 Классификация угроз информационной безопасности

- •1.3 Общая характеристика источников угроз нсд в испДн

- •2.4 Средства защиты информации

- •2.5 Организационные меры защиты

- •2.6 Цикл обработки персональных данных

- •3. Разработка мер защиты персональных данных на предприятии

- •3.2 Программные и аппаратные средства защиты пэвм

- •3.3 Базовая политика безопасности

- •4. Экономический расчёт проекта

3. Разработка мер защиты персональных данных на предприятии

.1 Мероприятия по защите ЛВС и БД

Для защиты ЛВС требуется разделить её на 4 сегмента:

общий (хранит только общую информацию о Ф.И.О., дате рождения, пол, домашний адрес, номер карты, серия и номер полиса);

специальный (хранит сведения о состоянии здоровья, лабораторных исследованиях и прочие ПДн, относящиеся к специальной категории);

бухгалтерия и кадры (хранит сведения о сотрудниках);

общий (располагаются все оставшиеся абоненты сети).

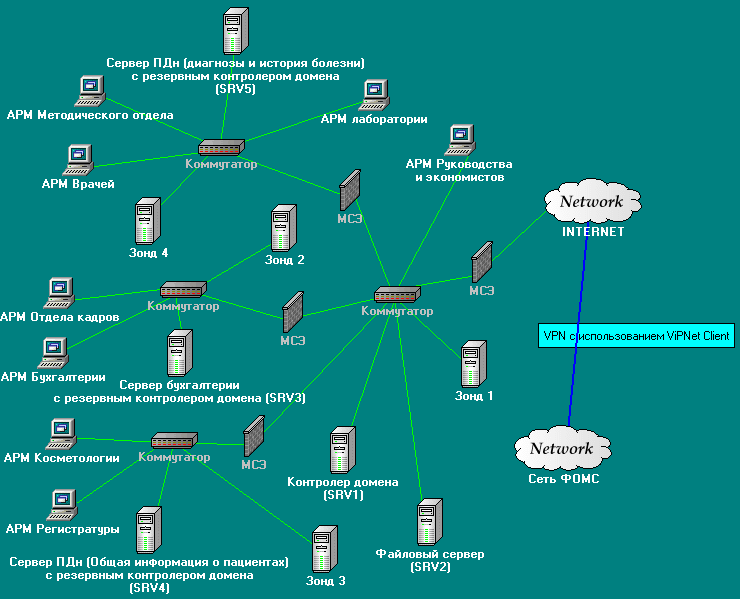

Спроектированная сеть представлена на рисунке 3.1.

Рисунок 3.1 - ЛВС повышенной защищённости

Вслед за изменением организации сети, изменится организация БД, которая будет состоять из нескольких распределённых частей.

На файловом сервере (SRV2), помимо его основного назначения (хранить различные файлы пользователей), будет создана БД, состоящая из таблиц, не имеющих связи между собой и хранящих справочную информацию. В данную БД буду помещены:

Справочники фамилий, имён, отчеств;

Справочники субъёктов РФ, населённых пунктов, административно-територриальных единиц субъектов, улиц;

Справочники диагнозов по международной классификации болезней (МКБ);

Справочники страховых компаний (содержит в себе название страховой компании и серию полисов, которую она выдаёт).

Таким образом, в данной БД содержаться только обезличенная информация (связи между таблицами отсутствуют).

На сервере, хранящем общемедицинские сведения, (SRV4) будут содержаться следующие данные:

Номер карты;

Дата рождения;

Пол;

Индекс фамилии, имени, отчества, место жительства;

Индекс серии полиса, номер полиса;

Место работы;

Телефон;

Прочая информация необходимая для медицинской деятельности, но не относящаяся ПДн.

Все индексы берутся из справочников SRV2, что в итоге даёт уменьшение объёма ПДн, без ущерба для работы учреждения. Связь между таблицами устанавливается на основе «ПДн + номер карты», где ПДн - пункты 2-8 перечисленные выше.

На сервере, хранящем специальные медицинские сведения, (SRV5) будут содержаться следующие данные:

Номер карты;

Индекс диагноза МКБ;

Сведения о состоянии здоровья (История болезни);

Прочая информация необходимая для медицинской деятельности, относящаяся специальной категории ПДн.

Все индексы также берутся из справочников SRV2. Связь между таблицами устанавливается на основе «ПДн + номер карты», где ПДн - пункты 2-4 перечисленные выше.

БД бухгалтерии и отдела кадров включает всю совокупность сведений о работниках, поскольку используется программное обеспечение с определённой внутренней структурой, например, «1С Предприятие». О данном ПО речь пойдёт в следующем пункте.

По отдельности БД на SRV2, SRV4 и SRV5 являются обезличенными, что в итоге позволит понизить класс ИСПДн. Подробная схема организации распределённой БД приведена в приложении.

Спроектированная сеть состоит из множества оборудования, которое выполняет различные функции для обеспечение работоспособности и защиты сети.

Сервера SRV2, SRV4,SRV5 управляются операционной системы Debian GNU/Linux 5.0. Данная операционная система основывается на ядре Linux, является стабильной и гибконастраиваемой операционной системой, поддерживает большое количество архитектур и распространяется по лицензии General Public License(GPL).

В качестве СУБД используется MySQL 5.5. MySQL обладает многими преимуществами, в том числе:

Высокая производительность. MySQL без сомнений работает очень быстро. Результаты сравнительных тестов производительности, выполненных фирмой-изготовителем, можно посмотреть на странице http://www.mysql.com/why-mysql/benchmarks/. Многие из этих сравнительных тестов показывают, что MySQL работает на порядок быстрее конкурирующих продуктов.

Низкая стоимость. Пакет MySQL доступен бесплатно в соответствии с лицензией на программное обеспечение с открытым исходным кодом или, если это необходимо для приложения, за небольшую сумму можно приобрести коммерческую лицензию.

Простота использования. В большинстве современных баз данных используется SQL. Установка MySQL настолько проста, что позволяет установить и запустить сервер за 10 минут.

Переносимость. MySQL может использоваться в среде многих различных систем UNIX, а также в среде Microsoft Windows.

Поддержка SSL. SSL - криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причём для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используется два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если используется один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации можно получать защищённые сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

Протокол SSL состоит из двух подпротоколов: протокол SSL записи и рукопожатия. Протокол SSL записи определяет формат, используемый для передачи данных. Протокол SSL включает рукопожатие с использованием протокола SSL записи для обмена сериями сообщений между сервером и клиентом, во время установления первого соединения. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат.предоставляет канал, имеющий 3 основных свойства:

Аутентификация. Сервер всегда аутентифицируется, в то время как клиент аутентифицируется в зависимости от алгоритма.

Целостность. Обмен сообщениями включает в себя проверку целостности.

Частность канала. Шифрование используется после установления соединения и используется для всех последующих сообщений.поддерживает 3 типа аутентификации:

- аутентификация обеих сторон (клиент - сервер),

- аутентификация сервера с неаутентифицированным клиентом

- полная анонимность.

Всякий раз, когда сервер аутентифицируется, канал безопасен против попытки перехвата данных между веб-сервером и браузером, но полностью анонимная сессия по своей сути уязвима к такой атаке. Анонимный сервер не может аутентифицировать клиента. Если сервер аутентифицирован, то его сообщение сертификации должно обеспечить верную сертификационную цепочку, ведущую к приемлемому центру сертификации. Проще говоря, аутентифицированный клиент должен предоставить допустимый сертификат серверу. Каждая сторона отвечает за проверку того, что сертификат другой стороны еще не истек и не был отменен. Главная цель процесса обмена ключами - это создание секрета клиента (pre_master_secret), известного только клиенту и серверу. Секрет (pre_master_secret) используется для создания общего секрета (master_secret). Общий секрет необходим для того чтобы создать сообщение для проверки сертификата, ключей шифрования, секрета MAC (message authentication code) и сообщения «finished». При посылке верного сообщения «finished», тем самым стороны докажут что они знают верный секрет (pre_master_secret).

Наиболее популярным решением для защиты трафика от перехвата является шифрование соединения с использованием SSL. Кросс-платформенный продукт OpenSSL интегрируется во множество критических программ, таких как СУБД MySQL, Web-сервер Apache. Для обеспечения совместимости с российским законодательством (по умолчанию OpenSSL реализует только иностранные алгоритмы шифрования DES/3DES, RC4, Blowfish, IDEA, AES, MD5, SHA/SHA-1, RSA, DSA и другие) требуется включить поддержку отечественных стандартов шифрования. В OpenSSL версии 1.0.0 использование российских алгоритмов не требует модификации библиотек OpenSSL. В состав дистрибутива OpenSSL включен пример реализации модуля поддержки российских алгоритмов (каталог engines/ccgost), разработанный специалистами фирмы Криптоком.

Для централизованной аутентификации пользователей в сети создается домен при использовании средств SAMBA и OpenLDAP - открытой реализации протокола LDAP. Samba - программа, которая позволяет обращаться к сетевым дискам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL. Начиная с третьей версии, Samba предоставляет службы файлов и печати для различных клиентов Microsoft Windows и может интегрироваться с операционной системой Windows Server, либо как основной контроллер домена, либо как резервный контроллер домена, либо как член домена. Она также может быть частью домена Active Directory. LDAP - это клиент-серверный сетевой протокол для доступа к службе каталогов. Изначально он использовался как надстройка над X.500, но он также может быть использован с автономными и прочими видами служб каталогов.

В качестве межсетевого экрана выбран ViPNet Office Firewall (представлен версиями для Windows и Linux). Он является сертифицированным ФСБ межсетевым экраном (по 3 классу) с пакетной фильтрацией. В межсетевых экранах с пактной фильтрацией доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном. Основными возможностями является регламентация доступа пользователей к различным сетевым ресурсам, контроль IP-трафика, проходящий через каждый сетевой интерфейс сервера.

Основной функцией ViPNet Office Firewall является перехват и фильтрация (пропуск или блокирование) любых IP-пакетов, проходящих через каждый интерфейс (сетевой адаптер) сервера. Настройка ViPNet Office Firewall Linux заключается в выборе для каждого адаптера типового правила фильтрации (называемого режимом безопасности) и модификации его с помощью дополнительных фильтров для конкретных протоколов, адресов и портов. Кроме того, ViPNet Office Firewall поддерживает трансляцию сетевых адресов (NAT).

Для хранения ПДн о сотрудниках используется сервер под управлением сертифицированной Windows Server 2008 с терминальным доступом. На нём установлена 1C Предприятие 8.2 с конфигурацией «Бухгалтерия», «Зарплата и управление персоналом». Для защиты терминальных сессий используется шифрование канала с помощью SSL на основе российских стандартов шифрования. Использование «1С Предприятия» обусловлено его широким распространением и на территории РФ, данное ПО является стандартом в области учёта бизнес-процессов. По сравнению с предыдущими версиями в 8.2 реализованы механизмы идентификации и аутентификации, аудита, а также защита данных.

Для обнаружения сетевых атак целесообразно развернуть систему обнаружения вторжений(NIDS). Они функционируют на сетевом уровне по модели OSI и проводят контроль устанавливаемых соединений, анализ структуры и содержимого сетевых пакетов. Система NIDS анализирует весь проходящий трафик, как на отдельном компьютере, так и на выделенном сервере (шлюз, маршрутизатор).

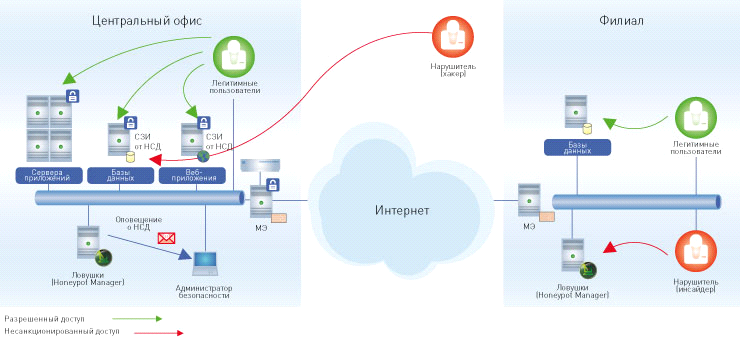

В качестве системы обнаружения вторжений используется Honeypot Manager. Honeypot Manager имитирует систему хранения данных (СУБД Oracle или файловый сервер) с помощью специальных ловушек (сенсоров), отслеживает активность на ней и уведомляет о фактах НСД к этим данным (рисунок 3.2).

Рисунок 3.2 - Принцип работы IDS Honeypot Manager

дминистратор безопасности владеет информацией о том, кто пытается получить доступ к системе и пытается в настоящее время, а также может определить, перепутал ли сотрудник имя реального сервера и случайно попал на ловушку или действовал преднамеренно и в сети действительно есть нарушители, пытающиеся найти сервера или службы, работающие с данными, представляющими ценность для компании. Основными функциями продукта являются:

- имитация реальных систем хранения данных;

- обнаружение и регистрация фактов НСД к данным, имитируемым системой;

- оповещение заинтересованных лиц о попытках НСД к этим данным;

- возможность восстановления модифицированной нарушителем системы к исходному состоянию;

- генерация отчетов о работе системы за определенные периоды времени;

централизованное управление несколькими ловушками (сенсорами);

авторизация и контроль доступа к управлению системой;

механизм контроля работоспособности (диагностика);

гибкая настройка правил реагирования на попытки НСД;

генерация имитационных данных, которые выглядят как реальные;

периодическая смена IP-адресов ловушек (сенсоров).

Для повышения надежности защиты необходимо контролировать всю архитектуру сети, размещая зонды (компьютеры с NIDS) в каждом сегменте сети. Эти компьютеры необязательно должны быть серверами, система NIDS может быть установлена на обычной рабочей станции.

Зонд 1 расположен в зоне максимальной потенциальной сетевой опасности. Здесь анализируется весь входящий и исходящий трафик и велика вероятность большого числа ложных срабатываний. При повышенной нагрузке на сеть возможно возникновение такой ситуации, когда NIDS не сумеет обработать весь поток трафика и произойдет огрубление методов анализа, например, за счет уменьшения числа проверяемых сигнатур.

Зонды 2,3,4 анализируют трафик локальной сети, теоретически являющейся наиболее защищенной зоной. Следует обращать внимание на любую сетевую активность, отличную от обычной. Число ложных срабатываний в этой зоне должно быть наименьшим и потому следует уделять большее внимание сообщениям зондов.