- •6.170102 “Системи технічного захисту інформації”

- •1. Теоретичні відомості

- •1.1. Принцип роботи комутатора Ethernet

- •1.2. Фільтрація комп’ютерного трафіку комутаторами Ethernet

- •1.3. Застосування віртуальних локальних мереж (vlan)

- •2. Створення віртуальних мереж робочих груп

- •3. Результат моделювання створенних віртуальних мереж робочих груп в локальній мережі

- •4. Маршрутизація між vlans

- •4. Зміст звіту

- •5. Контрольні запитання

- •Список літератури

- •6.170102 “Системи технічного захисту інформації”

3. Результат моделювання створенних віртуальних мереж робочих груп в локальній мережі

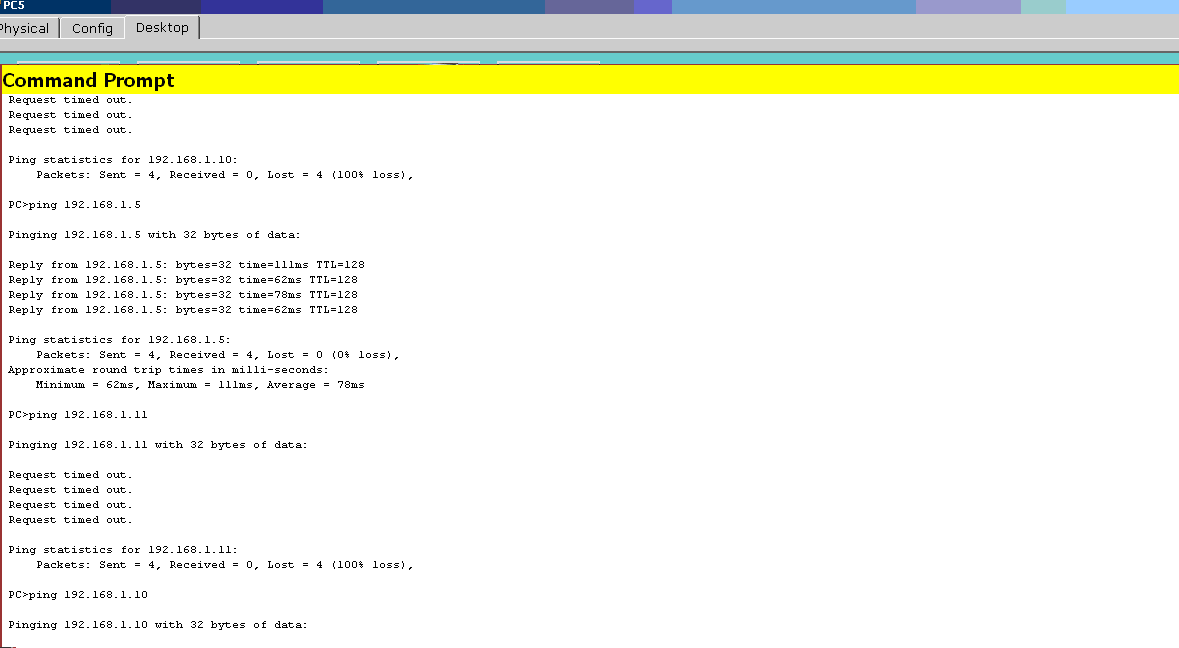

Згідно поставленого завдання (рис. 2.1) WS VLAN main, яким назначені наступні IP-адреси: 192.168.1.4 та 192.168.1.5, повинні обмінюватися між собою даними. Аналогічно, повинні обмінюватися даними WS VLAN second, яким назначені IP-адреси: 192.168.1.10 та 192.168.1.11. Обмін даними з WS, які належать різним VLAN та WS будь якої VLAN з будь-якими іншими "зовнішніми" WS ЛМ має бути заборонений.

Для перевірки виконання поставленого завдання відкриваємо вікно Desktop WS4 (ІР: 192.168.1.4), яка належить VLAN main. Тут вибираємо вкладку Command prompt. У командному рядку цього вікна за допомогою діагностичної утиліти ping тестуємо зв’язок наступними WS: (WS5 з ІР: 192.168.1.5, WS3 з ІР: 192.168.1.3, та WS11 з ІР: 192.168.1.11).

Результати перевірки виконання поставленого завдання наведено на рис. 3.1.

Отримані результати проведеного моделювання свідчать про виконання поставленого завдання.

Рис. 3.1. Демонстрація результатів виконання поставленого завдання за допомогою утиліти ping

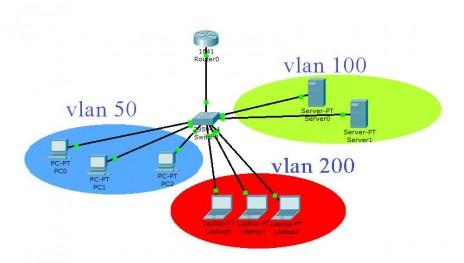

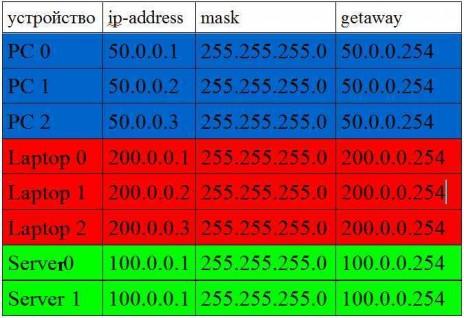

4. Маршрутизація між vlans

У цьому розділі описується приклад маршрутизації між vlans, іншими словами це називається налаштування router one a stick, за допомогою sub-interfaces на маршрутизаторі. Як відомо, vlans дозволяють легко керувати окремими областями мережі і підвищують безпеку. За замовчуванням всі порти комутатора знаходяться в vlan 1. І так, пропонується створити три vlans, в кожному з яких налаштована своя ІР-область (рис. 4.1). У vlan 50 входять стаціонарні комп'ютери з мережі 50.0.0.0/24, в vlan 200 входять ноутбуки, на практиці цей vlan може використовуватися як гостьовий або для відрядження робітників, ip-мережу цього vlan 200.0.0.0/24, і vlan 100, в якому знаходяться сервери web з мережі 100.0.0.0/24. Тепер перейдемо до конфігурації, з початку додамо порти комутатора в потрібні vlans. Vlan 50 містить порти fa 0/2, fa 0/3, fa 0/4. У vlan 200 входять порти fa 0/10, fa 0/11, fa 0/12, а vlan 100 належать порти fa 0/20, fa 0/21.

Параметри або опції, залежно від команди, можуть бути обов'язковими, необов'язковими або відсутніми взагалі. Для орієнтування в системі команд в Cisco IOS передбачена залежна від контексту система допомоги [6,7].

Допомога може знадобитися при необхідності отримання переліку команд, які розпочинаються попередньо введеною послідовністю символів. В цьому випадку пропонується завершити введену послідовність символом "?"(знак питання) – у відповідь Cisco IOS надасть перелік команд, які починаються шуканою послідовністю символів. Наступний приклад демонструє використання допомоги слова:

Router# co?

configure connect copy

Взаємодія з системою Cisco IOS відбувається при посередництві інтерфейсу командного рядка (CLI –Command Line Interface).

Рис. 4.1. Маршрутизація між віртуальними мережами

Для простоти додавання інтерфейсів в vlan використовується команда: interface range fastEthernet після якої потрібно дописати діапазон інтерфейсів, для яких будуть застосовуватися однакові налаштування.

Switch#conf t

Switch(config)#interface range fastEthernet 0/2-4

Switch(config-if-range)#switchport access vlan 50

Switch#conf t

Switch(config)#interface range fastEthernet 0/10-12

Switch(config-if-range)#switchport access vlan 200

Switch#conf t

Switch(config)#interface range fastEthernet 0/20-21

Switch(config-if-range)#switchport access vlan 100

Після додавання портів в vlans, автоматично створюється vlan з відповідним номером. Щоб переконатися що порти в потрібних vlans використовуємо команду: show vlan (рис. 4.2).

Рис. 4.2. Огляд інтерфейсів коммутатора доданих у VLAN

На інтерфейс, який підключений до маршрутизатора встановлюємо режим порту як trunk, це необхідно для обміну трафіком між vlans, в даному випадку це interface fa 0/1.

Switch#conf t

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode trunk

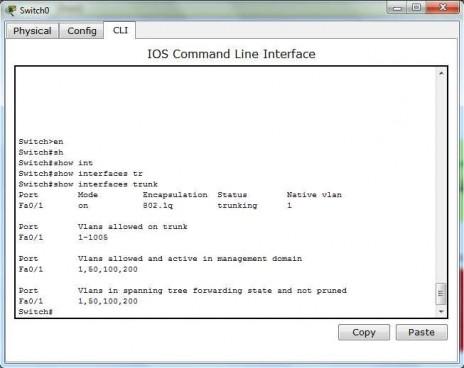

Подивитися які інтерфейси знаходяться в режимі trunk можна за допомогою команди show interfaces trunk (рис. 4.3).

Рис. 4.3. Огляд інтерфейсів коммутатора, які знаходяться в режимі trunk

Встановлюємо налаштування стека на кожному пристрої, підключеному до комутатора відповідно адресної схемою, мається на увазі ip-address і шлюз за замовчуванням. Шлюз повинен відповідати адресою на певному sub-interface маршрутизатора.

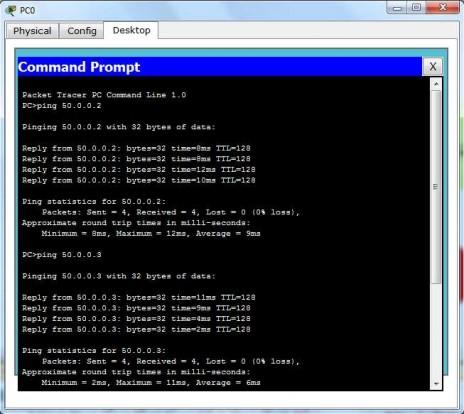

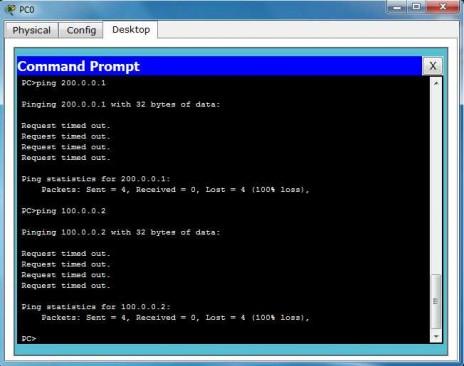

Перевіряємо доступність хостів в одній мережі (рис. 4.4):

Рис. 4.4. Демонстрація результатів виконання доступності хостів в одній мережі за допомогою утиліти ping

За тим перевіримо що інші мережі не доступні (рис. 4.5), хоча це і так очевидно!

Рис. 4.5. Демонстрація результатів виконання недоступності хостів в одній мережі за допомогою утиліти ping

Адресна таблиця маршрутизатора виглядає наступним чином (рис. 4.6):

Рис. 4.6. Демонстрація результатів виконання недоступності хостів в одній мережі за допомогою утиліти ping

Для початку включаємо фізичний інтерфейс, підключений до комутатора командою no shutdown.

Router#conf t

Router(config)#interface fastEthernet 0/0

Router(config-if)#no shutdown

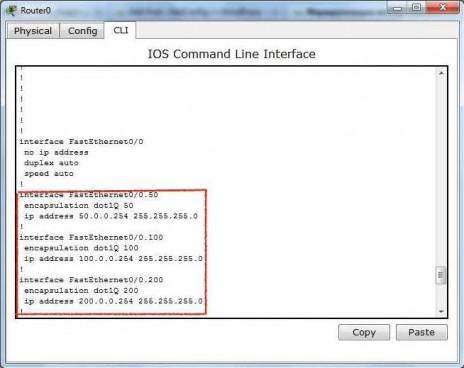

Далі налаштовуємо sub-interfaces для заданах номерів vlan.

Зверніть увагу на те що після команди encapsulation dot1Q необхідно вказати номер vlan та адресу з тієї ж під-мережі що і в обладнання, підключеного до портів комутатора відповідного vlan.

Налаштовуємо sub-interface для vlan 50:

Router#conf t

Router(config)#interface fastEthernet 0/0.50

Router(config-subif)#encapsulation dot1Q 50

Router(config-subif)#ip address 50.0.0.254 255.255.255.0

Налаштовуємо sub-interface для vlan 100:

Router#conf t

Router(config)#interface fastEthernet 0/0.100

Router(config-subif)#encapsulation dot1Q 100

Router(config-subif)#ip address 100.0.0.254 255.255.255.0

Налаштовуємо sub-interface для vlan 200:

Router#conf t

Router(config)#interface fastEthernet 0/0.200

Router(config-subif)#encapsulation dot1Q 200

Router(config-subif)#ip address 200.0.0.254 255.255.255.0

Налаштування sub-interfaces на маршрутизаторі виглядає так:

Рис. 4.7. Список налаштованих sub-interfaces на маршрутизаторі CISCO

На цьому конфігурація закінчена!

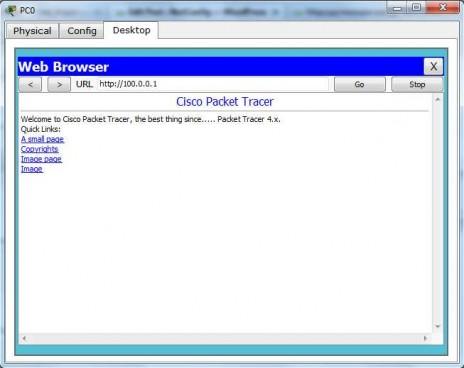

Для перевірки відкриємо web сторінку на сервері 1 (рис. 4.8). Запит в URL//100.0.0.1:

Рис.

4.8. Результат доступу до web сторінки

сервера

Рис.

4.8. Результат доступу до web сторінки

сервера