- •24.Обеспечение целостности базы данных.

- •31. Биометрическая аутентификация.

- •33. Методы строгой аутентификации.

- •34. Управление доступом. Основные понятия.

- •35. Методы разграничения доступа. Дискреционный метод.

- •36. Методы разграничения доступа. Полномочный метод.

- •37. Аудит в ис. Реализация аудита, требования к аудиту.

- •38. Межсетевые экраны. Назначение, особенности применения.

- •39. Понятие vpn, виды vpn.

- •40. Вредоносное по, вирусы, классификация вирусов.

- •41. Вирусы и антивирусные мероприятия и программы.

Основные понятия: информационная безопасность, целостность, доступность, конфиденц., угроза.

Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации, состояние защищенности информационной среды общества, обеспечивает его формирование, использование и развитие в интересах граждан, организаций, государства.

Конфиденциальность: Обеспечение доступа к информации только авторизованным пользователям. — необходимость предотвращения утечки (разглашения) какой-либо информации.

Целостность: Обеспечение достоверности и полноты информации и методов ее обработки. — термин в информатике и теории телекоммуникаций, который означает, что данные полны, условие того, что данные не были изменены при выполнении любой операции над ними, будь то передача, хранение или представление.

Доступность: Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости. - состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать их беспрепятственно.

Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности.

Угрозы информационной безопасности. Виды угроз. Основные источники угроз.

Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Угрозы информационной безопасности можно классифицировать по различным признакам.

По аспекту информационной безопасности, на который направлены угрозы, выделяют: • Угрозы конфиденциальности. Они заключаются в неправомерном доступе к конфиденциальной информации. • Угрозы целостности. Это любое преднамеренное преобразование данных, содержащихся в информационной системе. • Угрозы доступности. Их осуществление приводит к полной или временной невозможности получения доступа к ресурсам информационной системы.

По степени преднамеренности действий угрозы делят на: • Случайные. Эти угрозы не связаны с умышленными действиями правонарушителей; осуществляются они в случайные моменты времени. Источниками этих угроз могут служить стихийные бедствия и аварии, ошибки при разработке информационной системы, сбои и отказы систем, ошибки пользователей и обслуживающего персонала.

• Преднамеренные. Эти угрозы можно разделить на пять групп: шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, модификация структуры информационных систем, вредительские программы. В отличие от случайных, преднамеренные угрозы являются менее изученными за счет их высокой динамичности и постоянного пополнения новыми угрозами, что затрудняет борьбу с ними.

По расположению источника угроз: •Внутренние. Источники этих угроз располагаются внутри системы. •Внешние. Источники данных угроз находятся вне системы.

По размерам наносимого ущерба: • Общие. Эти угрозы наносят ущерб объекту безопасности в целом, причиняя значительное отрицательное влияние на условия его деятельности. • Локальные.. Угрозы этого типа воздействуют на условия существования отдельных частей объекта безопасности. • Частные. Они причиняют вред отдельным свойствам элементов объекта или отдельным направлениям его деятельности.

По степени воздействия на информационную систему: • Пассивные. При реализации данных угроз структура и содержание системы не изменяются. • Активные. При их осуществлении структура и содержание системы подвергается изменениям.

Методы и средства обеспечения информационной безопасности: законодательные, организационные, физические, технические, криптографические.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий. Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем первого руководителя.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Криптографические методы - это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ.Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Защита информации техническими средствами обеспечивается в следующих вариантах: источник и носитель информации локализованы в пределах границ объекта защиты и обеспечена механическая преграда от контакта с ними злоумышленника или дистанционного воздействия на них полей его технических средств добывания; соотношение энергии носителя и помех на выходе приемника канале утечки такое, что злоумышленнику не удается снять информацию с носителя с необходимым для ее использования качеством; злоумышленник не может обнаружить источник или носитель информации; место истинной информации злоумышленник получает ложную, которую он принимает как истинную.

Риск в области информационной безопасности. Анализ и управление рисками.

Риск – это возможность того, что произойдет определенное неблагоприятное событие, имеющее свою цену (размер ожидаемого ущерба) и вероятность наступления. Риск информационной безопасности представляет собой возможность нарушения ИБ с негативными последствиями. Основными рисками информационной безопасности являются: риск утечки конфиденциальной информации; риск потери или недоступности важных данных; риск использования неполной или искаженной информации; риск неправомочной скрытой эксплуатации информационно-вычислительных ресурсов (например, при создании бот-сети); риск распространения во внешней среде информации, угрожающей репутации организации.

В процессе анализа рисков должны применяться методические материалы и инструментальные средства. Однако для успешного внедрения повторяемого процесса этого недостаточно; еще одна важная его составляющая — регламент управления рисками. Он может быть самодостаточным и затрагивать только риски ИБ, а может быть интегрирован с общим процессом управления рисками в организации.

В процессе анализа рисков задействованы многие структурные подразделения организации: подразделения, ведущие основные направления ее деятельности, подразделение управления информационной инфраструктурой, подразделение управления ИБ. Кроме того, для успешного проведения анализа рисков и эффективного использования его результатов необходимо привлечь высший менеджмент организации, обеспечив тем самым взаимодействие между структурными подразделениями.

Одной лишь методики анализа рисков или специализированного инструментального средства для оценки рисков ИБ недостаточно. Необходимы процедуры идентификации активов, определения значимости активов, разработки моделей нарушителя и угроз, идентификации уязвимостей, агрегирования и классификации рисков. В различных организациях все перечисленные процедуры могут существенно различаться. Цели и масштаб проведения анализа рисков ИБ также влияют на требования, предъявляемые к сопутствующим анализу рисков процессам.

Применение метода анализа рисков для управления ИБ требует от организации достаточного уровня зрелости, на котором можно будет реализовать все необходимые в рамках анализа рисков процессы.

Управление рисками позволяет структурировать деятельность отдела ИБ, найти общий язык с высшим менеджментом организации, оценить эффективность работы отдела ИБ и обосновать решения по выбору конкретных технических и организационных мер защиты перед высшим менеджментом.

Процесс анализа рисков непрерывен, так как верхнеуровневые цели обеспечения ИБ могут оставаться неизменными на протяжении длительного времени, а информационная инфраструктура, методы обработки информации и риски, связанные с использованием ИТ, постоянно меняются.

Отдел ИБ и организация в целом в случае структурирования своей деятельности путем непрерывного анализа рисков получают следующие весьма значимые преимущества:

идентификация целей управления;

определение методов управления;

эффективность управления, основанная на принятии обоснованных и своевременных решений.

В связи с управлением рисками и управлением ИБ необходимо отметить еще несколько моментов.

Анализ рисков, управление инцидентами и аудит ИБ неразрывно связаны друг с другом, поскольку связаны входы и выходы перечисленных процессов. Разработку и внедрение процесса управления рисками необходимо вести с оглядкой на управление инцидентами и аудитами ИБ.

Установленный процесс анализа рисков — это обязательное требование стандарта СТО-БР ИББС-1.0-2006 по обеспечению информационной безопасности в банковской сфере.

Постановка процесса анализа рисков необходима организации, если в ней принято решение о прохождении сертификации на соответствие требованиям международного стандарта ISO/IEC 27001:2005.

Установление режима защиты коммерческой тайны и персональных данных неразрывно связано с анализом рисков, так как все перечисленные процессы используют сходные методы идентификации и оценки активов, разработки модели нарушителя и модели угроз.

Законодательные меры по обеспечению информационной безопасности.

Закон "Об информации, информатизации и защите информации"

Основополагающим среди российских законов, посвященных вопросам информационной безопасности, следует считать закон "Об информации, информатизации и защите информации" от 20 февраля 1995 года номер 24-ФЗ (принят Государственной Думой 25 января 1995 года). В нем даются основные определения и намечаются направления развития законодательства в данной области. Закон выделяет следующие цели защиты информации:

предотвращение утечки, хищения, утраты, искажения, подделки информации;

предотвращение угроз безопасности личности, общества, государства;

предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации;

предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности;

защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Администр. мероприятия для обеспечения инф-ой безопасности. Политика безопасности.

Политика безопасности организации (англ. organizational security policies) — совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

Политика безопасности зависит:

от конкретной технологии обработки информации;

от используемых технических и программных средств;

от расположения организации;

Административный уровень является промежуточным между законодательно-правовым и программно-техническим уровнями формирования режима информационной безопасности. Законы и стандарты в области информационной безопасности являются лишь отправным нормативным базисом информационной безопасности. Основой практического построения комплексной системы безопасности является административный уровень, определяющий главные направления работ по защите информационных систем. Задачей административного уровня является разработка и реализация практических мероприятий по созданию системы информационной безопасности, учитывающей особенности защищаемых информационных систем. Кроме этого, что немаловажно, именно на административном уровне определяются механизмы защиты, которые составляют третий уровень информационной безопасности – программно-технический. Целью административного уровня является разработка программы работ в области информационной безопасности и обеспечение ее выполнения в конкретных условиях функционирования информационной системы. Содержанием административного уровня являются следующие мероприятия: Разработка политики безопасности; Проведение анализа угроз и расчета рисков.

Содержание политики безопасности предприятия. Адекватная политика безопасности.

Политика безопасности организации — совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

Существуют две системы оценки текущей ситуации в области информационной безопасности на предприятии. Они получили образные названия «исследование снизу вверх» и «исследование сверху вниз». Первый метод достаточно прост, требует намного меньших капитальных вложений, но и обладает меньшими возможностями. Он основан на известной схеме :

«Вы — злоумышленник. Ваши действия?». То есть служба информационной безопасности, основываясь на данных о всех известных видах атак, пытается применить их на практике с целью проверки, возможна ли такая атака со стороны реального злоумышленника. Второй метод представляет собой, наоборот, детальный анализ всей существующей схемы хранения и обработки информации. Первым этапом этого метода является, как и всегда, определение, какие информационные объекты и потоки необходимо защищать. Далее следует изучение текущего состояния системы информационной безопасности с целью определения, что из классических методик защиты информации уже реализовано, в каком объеме и на каком уровне. На третьем этапе производится классификация всех информационных объектов на классы в соответствии с ее конфиденциальностью, требованиями к доступности и целостности (неизменности).

Задача обеспечения адекватной политики безопасности – одна из наиболее важных задач администратора. Это достаточно трудная задача. Существует некоторое прот-речие - чем лучше защищена ОС, тем труднее с ней работать польз. и админам. Это обусловлено следующими факторами: 1. Неинтеллектуальная СЗИ не всегда способна определить, является ли некоторое действие пользователя злонамеренным. Поэтому зачастую она не пресекает некоторые виды НСД, либо запрещает легальные действия. Чем выше защищенность, тем шире класс легальных действий, которые система запрещает. В данной политике безопасности класс настолько широк, что это препятствует нормальной работе пользователя с ОС. 2. Чем больше в системе защитных функций, тем больше времени и средств нужно тратить на поддержание защиты. Некоторые пользователи установят UNIX и думают, что защищены. 3. Потребление системой защиты аппаратных ресурсов компьютера. Чем сложнее защитные функции, тем больше требуется для поддержания их процессорного времени, тем меньше ресурсов для прикладных программ. В некоторых случаях подсистема защиты может потреблять более половины ресурсов компьютера (сервера безопасности). Поддержание слишком жесткой политики безопасности может негативно сказаться на надежности функционирования ОС. Таким образом, при определении адекватной политики безопасности не следует путаться достигнуть максимально возможного уровня защищенности ОС. Необходимо стремиться к оптимуму – не слишком малой защищенности, но и не к чрезмерному ужесточению мер, чтобы это не влияло на работу в системе. При определении адекватной политики необходимо руководствоваться кругом решаемых задач. Не существует адекватной политики безопасности на все случаи жизни. Адекватность определятся кругом решаемых задач, архитектурой ОС, ее конфигурацией, прикладными программами, аппаратными возможностями.

Определение и поддержание адекватной политики безопасности ОС в общем случае можно разделить на ряд этапов. 1. Анализ угроз. Среди возможных угроз выделяются наиболее опасные, защите от которых нужно уделять максимум сил и средств. 2. Формирование требований к политике безопасности. В данном случае администратор определяет, какие средства и методы будут применяться для защиты от тех или иных угроз.. Администратор должен выбрать оптимальный метод. 3. Формальное определение политики безопасности. Результатом данного этапа является развернутый перечень настроек конфигурации ОС и дополнительных пакетов защиты с указанием того, в каких ситуациях, какие настройки должны быть выставлены.

Претворение в жизнь политики безопасности.

Поддержание и коррекция политики безопасности.

Процедурные мероприятия для обеспечения информационной безопасности. Управление персоналом, физическая безопасность, обеспечение доступности, планирование восстановления.

К процедурному уровню относятся меры безопасности, реализуемые сотрудниками предприятия. Выделяются следующие группы процедурных мер, направленных на обеспечение информационной безопасности:

управление персоналом;

физическая защита;

поддержание работоспособности;

реагирование на нарушения режима безопасности;

планирование восстановительных работ.

В рамках управления персоналом для каждой должности должны существовать квалификационные требования по информационной безопасности. В должностные инструкции должны входить разделы, касающиеся защиты информации. Каждого сотрудника предприятия необходимо обучить мерам обеспечения информационной безопасности теоретически и отработать выполнение этих мер практически.

Информационная безопасность ИС предприятия зависит от окружения, в котором она работает. Необходимо принять меры для обеспечения физической защиты зданий и прилегающей территории, поддерживающей инфраструктуры и самих компьютеров. При разработке проекта СОИБ предполагается реализация мер физической защиты офисных зданий и других помещений, принадлежащих предприятию, по следующим направлениям:

физическое управление доступом;

противопожарные меры;

защита поддерживающей инфраструктуры.

Программа информационной безопасности должна предусматривать набор оперативных мероприятий, направленных на обнаружение и нейтрализацию нарушений режима безопасности. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоординированные. Реакция на нарушения режима информационной безопасности преследует две главные цели:

блокирование нарушителя и уменьшение наносимого вреда;

недопущение повторных нарушений.

Планирование восстановительных работ позволяет подготовиться к авариям ИС, уменьшить ущерб от них и сохранить способность к функционированию, хотя бы в минимальном объеме.

Криптографические методы и алгоритмы. Основные понятия. Симметричные и асимметричные системы, блочные и поточные шифры.

Криптографические методы наиболее часто подразделяются в зависимости от количества ключей, используемых в соответствующих криптоалгоритмах. Бесключевые, в которых не используются какие-либо ключи. Одноключевые - в них используется некий дополнительный ключевой параметр - обычно это секретный ключ. (Симметричное шифрование) Двухключевые, использующие в своих вычислениях два ключа: секретный и открытый.(Асимметричное шифрование, электронная подпись, аутентификация).

Шифрованием называется процесс зашифровывания или расшифровывания данных. Зашифровыванием данных называется процесс преобразования открытых данных в зашифрованные с помощью шифра, а расшифровыванием данных – процесс преобразования закрытых данных в открытые с помощью шифра. Зашифровывание можно представить в виде следующей формулы: С = Ek1(M), где: M (message) - открытая информация, С (cipher text) - полученный в результате шифртекст, E (encryption) - функция, выполняющая криптографические преобразования над M, k1 (key) - параметр функции E, называемый ключом зашифрования.

В стандарте ГОСТ 28147-89 понятие ключ определено следующим образом: "Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований". Ключ может принадлежать определенному пользователю или группе пользователей и являться для них уникальным.

Аналогичным образом можно представить и расшифровывание: M' = Dk2(C), где: M'- сообщение, полученное в результате расшифровывания, D (decryption) - функция расшифровывания; так же, как и функция зашифровывания, k2 - ключ расшифровывания.

Для получения в результате расшифровывания корректного открытого текста (M' = M).

Алгоритмы шифрования можно разделить на две категории (см. рис. 1):

а) Алгоритмы симметричного шифрования. В алгоритмах симметричного шифрования для расшифровывания обычно используется тот же самый ключ, что и для зашифровывания, или ключ, связанный с ним каким-либо простым соотношением. Такой ключ (общий для зашифровывания и расшифровывания) обычно называется просто ключом шифрования.

б)

Алгоритмы асимметричного шифрования.

В

асимметричном

шифровании

ключ зашифровывания k1 легко вычисляется

из ключа k2 таким образом, что обратное

вычисление невозможно. Например,

соотношение ключей может быть таким:

![]() mod p, где a и p - параметры алгоритма

шифрования, имеющие достаточно большую

размерность. Такое соотношение ключей

используется и в алгоритмах электронной

подписи.

mod p, где a и p - параметры алгоритма

шифрования, имеющие достаточно большую

размерность. Такое соотношение ключей

используется и в алгоритмах электронной

подписи.

Симметричное шифрование бывает двух видов:

Блочное шифрование - информация разбивается на блоки фиксированной длины (например, 64 или 128 бит), после чего блоки поочередно шифруются. Причем, в различных алгоритмах шифрования или даже в разных режимах работы одного и того же алгоритма блоки могут шифроваться независимо друг от друга или "со сцеплением" - когда результат зашифрования текущего блока данных зависит от значения предыдущего блока или от результата зашифрования предыдущего блока. В пример можно привести четыре режима применения блочных шифров, наиболее часто встречающиеся в системах криптографической защиты информации, а именно режимы электронной кодировочной книги, сцепления блоков шифрованного текста, обратной связи по шифрованному тексту и обратной связи по выходу.

Поточное шифрование – используется для потока данных, каждый символ которой должен быть зашифрован и отправлен куда-либо, не дожидаясь остальных данных, достаточных для формирования блока. Поэтому алгоритмы поточного шифрования шифруют данные побитно или посимвольно.

Симметричные криптоалгоритмы. Особенности симметричных алгоритмов.

Симметричные криптосистемы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

Достоинства

скорость (по данным Applied Cryptography — на 3 порядка выше)

простота реализации (за счёт более простых операций)

меньшая требуемая длина ключа для сопоставимой стойкости

изученность (за счёт большего возраста)

Недостатки

сложность управления ключами в большой сети.

сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам.

Алгоритм шифрования ГОСТ 28147-89. Особенности алгоритма.

В

нашей стране установлен единый алгоритм

криптографического представления

данных для систем обработки информации

в сетях ЭВМ, отдельных вычислительных

комплексов и ЭВМ, который определяется

ГОСТ

28147-89.

Этот алгоритм криптографического

преобразования данных представляет

собой 64-битовый блочный алгоритм с

256-битовым ключом, предназначен для

аппаратной и программной реализации,

удовлетворяет криптографическим

требованиям и не накладывает ограничений

на степень секретности защищаемой

информации.

1. Один из 32-битных субблоков данных складывается с 32-битным значением ключа раунда Ki по модулю 232.

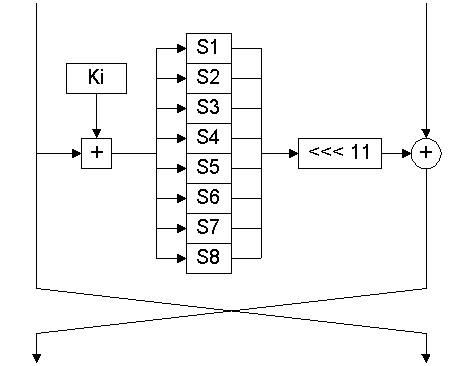

2. Результат предыдущей операции разбивается на 8 фрагментов по 4 бита, которые параллельно «прогоняются» через 8 таблиц замен S1…S8. Таблицы замен в стандарте не определены.

3. 4-битные фрагменты (после замен) объединяются обратно в 32-битный субблок, значение которого циклически сдвигается влево на 11 бит.

4. Обработанный предыдущими операциями субблок накладывается на необработанный с помощью побитовой логической операции «исключающее или» (XOR).

5. Субблоки меняются местами.

Процедура расширения ключа в алгоритме ГОСТ 28147-89 фактически, отсутствует: в раундах шифрования последовательно используются 32-битные фрагменты K1…K8 исходного 256-битного ключа шифрования в следующем порядке: K1, K2, K3, K4, K5, K6, K7, K8, – за исключением последних 8 раундов – в раундах с 25-го по 31-й фрагменты используются в обратном порядке. Расшифрование полностью аналогично зашифрованию, но с другим порядком использования фрагментов ключа: в прямом порядке – в первых 8 раундах; в остальных раундах – в обратном порядке. Стандарт [14] также предусматривает и описывает различные режимы применения алгоритма: описанный выше режим простой замены; режимы гаммирования и гаммирования с обратной связью, предусматривающие вычисление с помощью описанных выше преобразований псевдослучайной последовательности – гаммы шифра – и ее наложение на шифруемый текст; режим вычисления имитовставки – криптографической контрольной суммы, используемой для подтверждения целостности данных; в данном режиме выполняется 16 раундов преобразований вместо 32-х.

Алгоритм ГОСТ 28147-89 можно использовать и в различных общеупотребительных режимах шифрования . Как видно из описания, алгоритм ГОСТ 28147-89 является весьма простым в реализации, что является его несомненным достоинством.

Алгоритмы шифрования AES, BlowFish, IDEA.

Advanced Encryption Standard, симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит)

BlowFish - криптографический алгоритм, реализующий блочное симметричное шифрование. Параметры секретный ключ K (от 32 до 448 бит), 32-битные ключи шифрования P1-P18, 32-битные таблицы замен IDEA - 128-битный ключ и 64-битный размер блока, открытый текст разбивается на блоки по 64 бит. Если такое разбиение невозможно, последний блок дополняется различными способами определённой последовательностью бит. Для избежания утечки информации о каждом отдельном блоке используются различныережимы шифрования. Каждый исходный незашифрованный 64-битный блок делится на четыре подблока по 16 бит каждый, так как все алгебраические операции, использующиеся в процессе шифрования, совершаются над 16-битными числами. Для шифрования и расшифрования IDEA использует один и тот же алгоритм.

Режимы работы симметричного криптоалгоритма. Области применения симметричных алгоритмов

Большинство блочных симметричных криптоалгоритмов непосредственно преобразуют 64-битовый входной открытый текст в 64-битовый выходной шифрованный текст, однако данные редко ограничиваются 64 разрядами.

Чтобы воспользоваться блочным симметричным алгоритмом для решения разнообразных криптографических задач, разработаны четыре рабочих режима: • электронная кодовая книга ЕСВ (Electronic Code Book); Длинный файл разбивают на 64-битовые отрезки(блоки) по 8 байт . Каждый из этих блоков шифруют независимо с использованием одного и того же ключа шифрования. • сцепление блоков шифра СВС (Cipher Block Chaining); В этом режиме исходный файл М разби-

вается на 64-битовые блоки: М0, M1, … , Mn. Первый блок М складывается «по мо-

дулю 2» с 64-битовым начальным вектором IV (Input Vector), который меняется

ежедневно или при каждом сеансе связи и держится в секрете (рис. 1.16). Получен-

ная сумма затем шифруется с использованием ключа шифра, известного и отправителю, и получателю информации. Полученный 64-битовый блок шифротекста С

складывается «по модулю 2» со вторым блоком текста, результат шифруется и получается второй 64-битовый блок шифртекста С и т.д. Процедура повторяется до тех пор, пока не будут обработаны все блоки текста. • обратная связь по шифртексту CFB (Cipher Feed Back); В этом режиме размер блока может отличаться от 64 бит Файл, подлежащий шифрованию (дешифрованию), считывается последовательными блоками длиной k битов (k = 1…64).

Входной блок (64-битовый регистр сдвига) вначале содержит вектор инициализации IV, выровненный по правому краю.

• обратная связь по выходу OFB (Output Feed Back). Этот режим тоже использует переменный размер блока и сдвиговый регистр, инициализируемый так же, как в режиме

СFB, а именно – входной блок вначале содержит вектор инициализации IV, выровненный по правому краю. Положим, М = М1 М2 ... Mn.

Для всех i = 1…n, C i = M i P i, где P i – старшие k битов операции Е (С i-1 ).

Алгоритмы симметричного шифрования используют ключи относительно небольшой длины и могут быстро шифровать большие объемы данных. При симметричной методологии шифрования отправитель и получатель применяют для осуществления процессов шифрования и дешифрования сообщения один и тот же секретный ключ.

Асимметричные криптоалгоритмы. Особенности асимметричных алгоритмов. Применение асимметричных алгоритмов.

Асимметричная криптография изначально задумана как средство передачи сообщений от одного объекта к другому (а не для конфиденциального хранения информации, которое обеспечивают только симметричные алгоритмы). Поэтому дальнейшее объяснение мы будем вести в терминах "отправитель" – лицо, шифруюшее, а затем отпраляющее информацию по незащищенному каналу и "получатель" – лицо, принимающее и восстанавливающее информацию в ее исходном виде. Основная идея асимметричных криптоалгоритмов состоит в том, что для шифрования сообщения используется один ключ, а при дешифровании – другой.

То есть, зная ключ шифрования и зашифрованный текст, невозможно восстановить исходное сообщение – прочесть его можно только с помощью второго ключа – ключа дешифрования. А раз так, то ключ шифрования для отправки писем какому-либо лицу можно вообще не скрывать – зная его все равно невозможно прочесть зашифрованное сообщение. Поэтому, ключ шифрования называют в асимметричных системах "открытым ключом", а вот ключ дешифрования получателю сообщений необходимо держать в секрете – он называется "закрытым ключом". Напрашивается вопрос : "Почему, зная открытый ключ, нельзя вычислить закрытый ключ ?" – это третье необходимое условие асимметричной криптографии – алгоритмы шифрования и дешифрования создаются так, чтобы зная открытый ключ, невозможно вычислить закрытый ключ.

Шифр эль Гамаля.

Алгоритм Эль-Гамаля может использоваться для формирования электронной подписи или для шифрования данных. Он базируется на трудности вычисления дискретного логарифма. Для генерации пары ключей сначала берется простое число p и два случайных числа g и x, каждое из которых меньше p. Затем вычисляется: y = gx mod p

Общедоступными ключами являются y, g и p, а секретным ключом является х. Для подписи сообщения M выбирается случайное число k, которое является простым по отношению к p-1. После этого вычисляется a = gk mod p. Далее из уравнения M = (xa + kb) mod (p-1) находим b. Электронной подписью для сообщения M будет служить пара a и b. Случайное число k следует хранить в секрете. Для верификации подписи необходимо проверить равенство:

yaab mod p = gM mod p.

Пара a и b представляют собой зашифрованный текст. Следует заметить, что зашифрованный текст имеет размер в два раза больше исходного. Для дешифрования производится вычисление: M = b/ax mod p

Алгоритм RSA.

Алгоритм RSA предполагает, что посланное закодированное сообщение может быть прочитано адресатом и только им. В этом алгоритме используется два ключа – открытый и секретный. Данный алгоритм привлекателен также в случае, когда большое число субъектов (N) должно общаться по схеме все-со-всеми. В случае симметричной схемы шифрования каждый из субъектов каким-то образом должен доставить свои ключи всем остальным участникам обмена, при этом суммарное число используемых ключей будет достаточно велико при большом значении N. Применение асимметричного алгоритма требует лишь рассылки открытых ключей всеми участниками, суммарное число ключей равно N.

Сообщение представляется в виде числа M. Шифрование осуществляется с помощью общедоступной функции f(M), и только адресату известно, как выполнить операцию f-1. Адресат выбирает два больших простых (prime) числа p и q, которые делает секретными. Он объявляет n=pq и число d, c (d,p-1)=(d,q-1)=1 (один из возможных способов выполнить это условие, выбрать d больше чем p/2 и q/2). Шифрование производится по формуле: f(M) є Md mod n,

где M и f(M) оба Ј n-1. Как было показано, может быть вычислено за разумное время, даже если M, d и n содержит весьма большое число знаков. Адресат вычисляет M на основе Md, используя свое знание p и q. В соответствие со следствием 6, если dc є(p-1)1, тогда (Md)eє p1. Исходный текст M получается адресатом из зашифрованного F(M) путем преобразования: M = (F(M))e (mod pq). Здесь как исходный текст, так и зашифрованный рассматриваются как длинные двоичные числа.

Аналогично (Md)e є qM, если dc є (q-1)1. e удовлетворяет этим двум условиям, если cd є (p-1) (q-1)1. Теорема 1 гласит, что мы можем позволить e=x, когда x является решением уравнения dx + (p-1)(q-1)y = 1.

Так как (Md)e – M делимо на p и q, оно делимо и на pq, следовательно, мы можем определить M, зная Md, вычислив его значение в степени e и определив остаток от деления на pq. Для соблюдения секретности важно, чтобы, зная n, было нельзя вычислить p и q. Если n содержит 100 цифр, подбор шифра связан с перебором ~1050 комбинаций. Данная проблема изучается уже около 100 лет. RSA-алгоритм запатентован (20 сентября 1983, действует до 2000 года). Теоретически можно предположить, что возможно выполнение операции f-1, не вычисляя p и q. Но в любом случае задача эта не проста и разработчики считают ее трудно факторизуемой. Предположим, что мы имеем зашифрованный текст f(M) и исходный текст M, и мы хотим найти значения p и q. Нетрудно показать, что таких исходных данных для решения задачи недостаточно – надо знать все возможные значения Mi. Проясним использование алгоритма RSA на конкретном примере. Выбираем два простые числа p=7; q=17 (на практике эти числа во много раз длиннее). В этом случае n = p*q будет равно 119. Теперь необходимо выбрать e, выбираем e=5. Следующий шаг связан с формированием числа d так, чтобы d*e=1 mod [(p-1)(q-1)]. d=77 (использован расширенный алгоритм Эвклида). d – секретный ключ, а e и n характеризуют открытый ключ. Пусть текст, который нам нужно зашифровать представляется M=19. С = Memod n. Получаем зашифрованный текст C=66. Этот “текст” может быть послан соответствующему адресату. Получатель дешифрует полученное сообщение, используя М= Cdmod n и C=66. В результате получается M=19.

Теоретические вопросы стойкости ассиметричных криптосистем.

Стойкость асимметричных криптосистем базируется, в основном, на алгоритмической трудности решить за приемлемое время какую-либо задачу. Если злоумышленнику удастся построить такой алгоритм, то дискредетировaнa будет вся система и все сообщения, зашифрованные с помощью этой системы. В этом состоит главная опасность асимметричных криптосистем в отличие от симметричных. Примеры – система шифрования RSA, система т.д.

Способы распеределение ключей. Алгоритм Диффри-Хеллмана открытого распределения ключей

Распределение ключей является очень ответственным процессом в управлении ключами. Одним из основных требований к реализации этого процесса является сокрытие распределяемой ключевой информации.

Задача распределения ключей сводится к построению протокола распределения ключей, обеспечивающего:

1. взаимное подтверждение подлинности участников сеанса;

2. подтверждение достоверности сеанса для защиты от атак методов повторов;

3. использование минимального числа сообщений при обмене ключами;

Вообще говоря, выделяют два подхода к распределению ключевой информации в компьютерной сети.

1. Распределение ключевой информацией с использованием одного либо нескольких центров распределения ключей.

2. Прямой обмен сеансовыми ключами между пользователями.

Распределение ключевой информации с использованием центров распределения ключей

Данный подход предполагает, что центру распределения ключей известны распределяемые ключи, в связи с чем, все получатели ключевой информации должны доверять центру распределения ключей.

Достоинством данного подхода является возможность централизованного управления распределением ключевой информацией и даже политикой разграничения доступа удаленных субъектов друг к другу.

Данный подход реализован в протоколе Нидхема-Шредера и базирующемся на нем протоколе аутентификации Kerberos. Распределение ключевой информацией и разграничение доступа основывается в данных протоколах на выдаче мандатов центром распределения ключей. Использование данных протоколов позволяет безопасно распределить сеансовые ключи даже в случае взаимного недоверия двух взаимодействующих сторон.

Прямой обмен сеансовыми ключами между пользователями

Для возможности использования при защищенном информационном обмене между противоположными сторонами криптосистемы с секретным ключом, взаимодействующим сторонам необходима выработка общего секрета, на базе которого они смогут безопасно шифровать информацию или безопасным образом вырабатывать и обмениваться сеансовыми ключами. В первом случае общий секрет представляет собой сеансовый ключ, во втором случае – мастер-ключ. В любом случае, злоумышленник не должен быть способен, прослушивая канал связи, получить данный секрет.

Для решения проблемы выработки общего секрета без раскрытия его злоумышленником существует два основных способа:

1. использование криптосистемы с открытым ключом для шифрования и передачи секретного ключа симметричной криптосистемы;

2. использование протокола открытого распространения ключей Диффи-Хеллмана.

Реализация первого способа не должна вызывать вопросов. Рассмотрим более подробно реализацию второго способа.

Алгоритм Диффи-Хелмана (1976 год) использует функцию дискретного возведения в степень и похож на метод Эль-Гамаля. Сначала генерируются два больших простых числа n и q. Эти два числа не обязательно хранить в секрете. Далее один из партнеров P1 генерирует случайное число x и посылает другому участнику будущих обменов P2 значение

A = qx mod n По получении А партнер P2 генерирует случайное число у и посылает P2 вычисленное значение B = qy mod n

Партнер P1, получив В, вычисляет Kx = Bx mod n, а партнер P2 вычисляет Ky = Ay mod n. Алгоритм гарантирует, что числа Ky и Kx равны и могут быть использованы в качестве секретного ключа для шифрования. Ведь даже перехватив числа А и В, трудно вычислить Kx или Ky.

Алгоритм Диффи-Хелмана, обеспечивая конфиденциальность передачи ключа, не может гарантировать того, что он прислан именно тем партнером, который предполагается. Для решения этой проблемы был предложен протокол STS (station-to-station). Этот протокол для идентификации отправителя использует технику электронной подписи. Подпись шифруется общим секретным ключом, после того как он сформирован. Подпись включает в себя идентификаторы как P1, так и P2.

Хеш-функция. Назначение хеш-функций. Примеры хеш-функций.

Хеш-функцией называется односторонняя функция, предназначенная для получения "отпечатков пальцев" файла, сообщения или некоторого блока данных. Хеш-функция должна удовлетворять целому ряду условий:

Хеш-функция должна быть чувствительна к всевозможным изменениям в тексте M, таким как вставки, выбросы, перестановки и т.п.. Хеш-функция должна обладать свойством необратимости, то есть задача подбора документа M', который обладал бы требуемым значением хеш-функции, должна быть вычислительно неразрешима. Вероятность того, что значения хеш-функций двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала.

По своему назначению хэш-функции делятся на 3 вида:

Хэш-функции, обеспечивающие проверку целостности данных. При передаче пакетов данных по сети используются функции, вычисляющие хэш от пакета, и результат этой хэш-функции также передается по сети. При приме пакета снова вычисляется его хэш и сравнивается с полученным по сети. Если во время передачи возникли ошибки и пакеты исказились, то с очень большой вероятностью хэш от пакета не совпадет с полученным хэшем, в результате чего испорченный пакет будет заново передан

Криптографические хэш-функции Данный функции применяются для защиты информации от несанкционированного доступа (НСД). Примером таких функций являются MD5, SH1 и SH2. Эти функции позволяют проверить наличие искажение данных при передачи по сети от НСД, в отличие от предыдущего случая, когда проверялось наличие искажений в результате ошибок передачи. Сравнивая хеш от полученных данных с истинным хэшем (он общедоступен с источника данных) можно судить, подверглись ли данные при передаче НСД или нет. Такие хэш-функции имеют долгое время работы и большое количество значений, поиск коллизий в них также осложнен. Организация эффективных структур данных. Использование хэш-функции позволяет компактно и довольно упорядоченно организовывать данные в специальных структурах, называемыми хэш-таблицами.

Цифровая подпись. Области применения цифровой подписи. Построение цифровой подписи.

Электронно-цифровая

подпись (ЭЦП)

используется физическими и юридическими

лицами в качестве аналога собственноручной

подписи для придания электронному

документу юридической силы, равной

юридической силе документа на бумажном

носителе, подписанного собственноручной

подписью правомочного лица и скрепленного

печатью. Электронный документ - это

любой документ, созданный и хранящийся

на компьютере, будь то письмо, контракт

или финансовый документ, схема, чертеж,

рисунок или фотография.

ЭЦП

- это программно-криптографическое

средство, которое обеспечивает:

1.

проверку целостности документов;

![]() 2. конфиденциальность документов;

3.

2. конфиденциальность документов;

3.![]() установление

лица, отправившего документ

установление

лица, отправившего документ

Существует несколько схем построения цифровой подписи:

1. На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.[8]

2. На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭП наиболее распространены и находят широкое применение.

Кроме этого, существуют другие разновидности цифровых подписей (групповая подпись, неоспоримая подпись, доверенная подпись), которые являются модификациями описанных выше схем. Их появление обусловлено разнообразием задач, решаемых с помощью ЭП.

Отечественный стандарт цифровой подписи.

ГОСТ Р 34.10-2001 (полное название: «ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи») — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи. Принят и введён в действие Постановлением Госстандарта России от 12 сентября 2001 года вместо ГОСТ Р 34.10-94. С 1 января 2013 года заменён на ГОСТ Р 34.10-2012.Цифровая подпись позволяет:

Аутентифицировать лицо, подписавшее сообщение;

Контролировать целостность сообщения;

Защищать сообщение от подделок;

Доказать авторство лица, подписавшего сообщение.

Данный алгоритм разработан главным управлением безопасности связи Федерального агентства правительственной связи и информации при Президенте Российской Федерации при участии Всероссийского научно-исследовательского института стандартизации. Разрабатывался взамен ГОСТ Р 34.10-94 для обеспечения большей стойкости алгоритма. ГОСТ Р 34.10-2001 основан на эллиптических кривых. Его стойкость основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р 34.11-94.

После подписи сообщения М к нему дописывается цифровая подпись размером 512 бит и текстовое поле. В текстовом поле могут содержаться, например, дата и время отправки или различные данные об отправителе. Данный алгоритм не описывает механизм генерации параметров, необходимых для формирования подписи, а только определяет, каким образом на основании таких параметров получить цифровую подпись. Механизм генерации параметров определяется на месте в зависимости от разрабатываемой системы.

Сертификат цифровой подписи. Обмен сертификатами.

Важной проблемой всей криптографии с открытым ключом, в том числе и систем ЭП, является управление открытыми ключами. Так как открытый ключ доступен любому пользователю, то необходим механизм проверки того, что этот ключ принадлежит именно своему владельцу. Необходимо обеспечить доступ любого пользователя к подлинному открытому ключу любого другого пользователя, защитить эти ключи от подмены злоумышленником, а также организовать отзыв ключа в случае его компрометации.

Задача защиты ключей от подмены решается с помощью сертификатов. Сертификат позволяет удостоверить заключённые в нём данные о владельце и его открытый ключ подписью какого-либо доверенного лица. Существуют системы сертификатов двух типов: централизованные и децентрализованные. В децентрализованных системах путём перекрёстного подписывания сертификатов знакомых и доверенных людей каждым пользователем строится сеть доверия. В централизованных системах сертификатов используются центры сертификации, поддерживаемые доверенными организациями.

Центр сертификации формирует закрытый ключ и собственный сертификат, формирует сертификаты конечных пользователей и удостоверяет их аутентичность своей цифровой подписью. Также центр проводит отзыв истекших и компрометированных сертификатов и ведет базы выданных и отозванных сертификатов. Обратившись в сертификационный центр, можно получить собственный сертификат открытого ключа, сертификат другого пользователя и узнать, какие ключи отозваны.

Хранение закрытого ключа

Закрытый ключ является наиболее уязвимым компонентом всей криптосистемы цифровой подписи. Злоумышленник, укравший закрытый ключ пользователя, может создать действительную цифровую подпись любого электронного документа от лица этого пользователя. Поэтому особое внимание нужно уделять способу хранения закрытого ключа. Пользователь может хранить закрытый ключ на своем персональном компьютере, защитив его с помощью пароля. Однако такой способ хранения имеет ряд недостатков, в частности, защищенность ключа полностью зависит от защищенности компьютера, и пользователь может подписывать документы только на этом компьютере.

В настоящее время существуют следующие устройства хранения закрытого ключа:

Дискеты

Смарт-карты

USB-брелоки

Таблетки Touch-Memory

Кража или потеря одного из таких устройств хранения может быть легко замечена пользователем, после чего соответствующий сертификат может быть немедленно отозван.

Наиболее защищенный способ хранения закрытого ключа — хранение на смарт-карте. Для того, чтобы использовать смарт-карту, пользователю необходимо не только её иметь, но и ввести PIN-код, то есть, получается двухфакторная аутентификация. После этого подписываемый документ или его хэш передается в карту, её процессор осуществляет подписывание хеша и передает подпись обратно. В процессе формирования подписи таким способом не происходит копирования закрытого ключа, поэтому все время существует только единственная копия ключа. Кроме того, произвести копирование информации со смарт-карты сложнее, чем с других устройств хранения.

В соответствии с законом «Об электронной подписи», ответственность за хранение закрытого ключа владелец несет сам.

Особенности баз данных как объекта защиты информации.

Базы данных рассматриваются как надежное хранилище структурированных данных, снабженное специальным механизмом для их эффективного использования в интересах пользователей (процессов). Таким механизмом является система управления базой данных (СУБД). Под системой управления базой данных понимаются программные или аппаратно-программные средства, реализующие функции управления данными, такие как: просмотр, сортировка, выборка, модификация, выполнение операций определения статистических характеристик и т. п. Базы данных размещаются: на компьютерной системе пользователя; на специально выделенной ЭВМ (сервере).

В вычислительных сетях базы данных размещаются на серверах. В локальных и корпоративных сетях, как правило, используются централизованные базы данных. Общедоступные глобальные сети имеют распределенные базы данных. В таких сетях серверы размещаются на различных объектах сети. В качестве серверов часто используются специализированные ЭВМ, приспособленные к хранению больших объемов данных, обеспечивающие сохранность и доступность информации, а также оперативность обработки поступающих запросов. В централизованных базах Данных проще решаются проблемы защиты информации от преднамеренных угроз, поддержания актуальности и непротиворечивости данных. Достоинством распределенных баз данных, при Условии дублирования данных, является их высокая защищенность от стихийных бедствий, аварий, сбоев технических средств, а также диверсий.

В современных базах данных довольно успешно решаются задачи разграничения доступа, поддержания физической целостности и логической сохранности данных. Алгоритмы разграничения доступа к записям и даже к полям записей в соответствии с полномочиями пользователя хорошо отработаны, и преодолеть эту защиту злоумышленник может лишь с помощью фальсификации полномочий или внедрения вредительских программ. Разграничение доступа к файлам баз данных и к частям баз данных осуществляется СУБД путем установления полномочий пользователей и контроля этих полномочий при допуске к объектам доступа.

Полномочия пользователей устанавливаются администратором СУБД. Обычно стандартным идентификатором пользователя является пароль, передаваемый в зашифрованном виде. В распределенных КС процесс подтверждения подлинности пользователя дополняется специальной процедурой взаимной аутентификации удаленных процессов. Базы данных, содержащих конфиденциальную информацию, хранятся на внешних запоминающих устройствах в зашифрованном виде.

Физическая целостность баз данных достигается путем использования отказоустойчивых устройств, построенных, например, по технологии RAID. Логическая сохранность данных означает невозможность нарушения структуры модели данных. Современные СУБД обеспечивают такую логическую целостность и непротиворечивость на этапе описания модели данных. В базах данных, работающих с конфиденциальной информацией, необходимо дополнительно использовать криптографические средства закрытия информации. Для этой цели используется шифрование как с помощью единого ключа, так и с помощью индивидуальных ключей пользователей. Применение шифрования с индивидуальными ключами повышает надежность механизма разграничения доступа, но существенно усложняет управление.

24.Обеспечение целостности базы данных.

Применение СУБД для работы с интегрированными БД выявило особую важность проблемы целостности БД. Под целостностью БД понимают правильность и непротиворечивость ее содержимого. Нарушение целостности может быть вызвано, например, ошибками и сбоями, так как в этом случае система не в состоянии обеспечить нормальную обработку или выдачу правильных данных. Рассмотрим два аспекта целостности – на уровне отдельных объектов и операций и на уровне базы данных в целом. Первый аспект целостности обеспечивается на уровне структур данных и отдельных операторов языковых средств СУБД. При нарушении такой целостности (например, ввод значения больше 10 в столбец «Семестр» таблицы «Учебный план» БД «Сессия») соответствующий оператор отвергается. Часто же база может иметь такие ограничения целостности, которые требуют обязательного выполнения не одной, а нескольких операций. Для иллюстрации примеров рассмотрим функциональные возможности учебной БД «Сессия», добавив в таблицу «Кадровый состав» столбец Нагрузка для решения дополнительной задачи – расчета общей годовой нагрузки преподавателей (в часах учебной работы). Тогда любая операция по внесению изменений или добавления данных в столбец ID_Преподаватель таблицы «Учебный план» должна сопровождаться соответствующим изменением данных в столбце Нагрузка. Если после внесения изменений в столбец ID_преподаватель произойдет сбой, то БД окажется в нецелостном состоянии. Для обеспечения целостности в случае ограничений на базу данных, а не какие-либо отдельные операции, служет аппарат транзакций. Транзакция – неделимая с точки зрения воздействия на БД последовательность операторов манипулирования данными (чтения, удаления, вставки, модификации), такая, что: 1) либо результаты всех операторов, входящих в транзакцию, отображаются в БД; 2) либо воздействие всех операторов полностью отсутствует. При этом для поддержания ограничений целостности на уровне БД допускается их нарушение внутри транзакции так, чтобы к моменту завершения транзакции условия целостности были соблюдены. Для обеспечения контроля целостности каждая транзакция должна начинаться при целостном состоянии БД и должна сохранить это состояние целостным после своего завершения. Если операторы, объединенные в транзакцию, выполняются, то происходит нормальное завершение транзакции, и БД переходит в обновленное (целостное) состояние. Если же происходит сбой при выполнении транзакции, то происходит так называемый откат к исходному состоянию БД.

Способы обеспечения доступности БД.

На сегодняшний день основной задачей администраторов баз данных (DBA) является обеспечение постоянной доступности вычислительных ресурсов.

Microsoft Windows Server 2003 поддерживает горячую замену оперативной памяти RAM и RAID дисков, реализуя наиболее общие сценарии обновления аппаратного обеспечения. С аппаратным обеспечением, которое поддерживает эти операции, можно производить обновление системы без ее перезапуска.Более того, существуют случаи когда требуется стандартное обслуживание аппаратного обепечения. Например, в случае когда в системном логе указан сбой системного компонента или нужно выполнить пакеты обновления операционной системы или приложений которые потребуют перезагузки системы. При наличие единственного сервера, эти события вызовут плановый простой. Плановый простой наносит системе меньше вреда чем внеплановый потому что его можно выполнить в часы наименьшей загрузки.Тем не менее, даже плановый простой может быть слишком большой роскошью, для организаций, которым нужен максимальный уровнь доступности. Для таких компаний все корпоративные системы управления базами данных поддерживают многосерверную кластеризацию и дрегие технологии повышения доступности системы, которые позволяют техническому персоналу проводить накатывающие обновления (rolling upgrades).

Microsoft Windows Clustering Services и Oracle’s RAC поддерживают накатывающие обновления, которые позволяют вручную перевести одну или группу систем в кластере в автономный режим для проведения регулярного обслуживания. Например, для приложения, работающего в режиме 24х7х365 можно использовать этот сценарий или воспользоваться другими подобными технологиями.

При необходимости проведения обслуживания можно переключить рабочую нагрузку на другие узлы и затем, в автономном режиме, этот узел восстанавливать или обновлять новыми системными пакетами. Оставшиеся узлы (или узел) кластера или резервный сервер примут на себя всю нагрузку пока обслуживаемый узел будет недоступен. Поэтому не произойдет потери доступности. Когда процедура модернизации узла будет закончена можно подключить этот узел обратно и обратно перераспределить нагрузку для нормальной работы. При необходимости можно повторять этот процесс также и для других узлов кластера. Возможность проводить накатывающие обновления устраняет плановый простой связанный с оперативным обслуживанием.

Планирование резервного копирования и восстановления БД.

Предварительное планирование. Резервное копирование является стратегическим компонентом защиты данных (существует также зеркалирование, снэпшоты и репликация данных). Но важнейшим, фундаментальным элементом всей стратегии хранения данных должно стать планирование резервного копирования.

Все компоненты инфраструктуры резервного копирования должны учитываться в процессе планирования, а все приложения, серверы и тенденции увеличения емкости первичных хранилищ данных не должны оставаться без внимания. Очень часто изменения в среде не принимаются во внимание. Это может вызвать сбои и оказать пагубное воздействие на работу системы резервного копирования.

Кроме того, правильное планирование позволяет составить более полное представление о потребностях и особенностях работы приложений с точки зрения защиты данных. Приложения баз данных, где присутствуют разделенные «зеркала» и приложения, работающие в файловой среде, в которой нет дополнительной защиты данных, требуют разных стратегий и подходов к резервному копированию. Аналогично, большое корпоративное приложение, развернутое на нескольких серверах и предполагающее сложную взаимозависимость данных для обеспечения последующего восстановления, будет требовать соответствующей синхронизации резервного копирования.

Установление жизненного цикла и календаря операций. Эффективная работа системы резервного копирования требует ежедневного успешного выполнения определенных заданий. Однако есть не менее важные задания, которые выполняются еженедельно, ежемесячно, ежеквартально и ежегодно. Задания с коротким циклом в большей степени являются тактическими, а задания с большим циклом — стратегическими. В среде эффективного резервного копирования все задания должны быть задокументированы и выполняться согласно расписанию.

Защита базы данных резервного копирования или каталога. Все приложения резервного копирования ведут свою базу данных или каталог, необходимые для последующего восстановления сохраненных данных. Потеря каталога влечет потерю сохраненных данных. Хотя некоторые приложения резервного копирования имеют механизмы корректного чтения лент и индексов для восстановления, это может оказаться непосильной задачей. Такой каталог должен рассматриваться как любое другое критически важное приложение баз данных. Желательно иметь его зеркальную копию или, по крайней мере, хранить в RAID-системе. Кроме того, желательно убедиться в том, что каталог сохраняется согласно расписанию и без ошибок.

Обеспечение конфиденциальности информации в БД.

Исследования проблем информационной безопасности (см., например, [1]) показывают, что среди максимальных по объему потерь различных организаций от атак разных видов есть такие, которые напрямую являются следствием недостаточной защиты информации в базах данных (БД), а именно: кража конфиденциальных данных; неавторизованный доступ к данным.

Проблема защиты данных в СУБД, как и в любой другой информационной системе, может быть разложена на три задачи по обеспечению: конфиденциальности данных; целостности данных; доступности данных.

Для начала рассмотрим, на каких уровнях можно защитить информацию в БД, т. е. определим объекты защиты. Во-первых, мы можем защищать данные, хранящиеся в различных структурных элементах БД, т. е. защищать: целиком базы данных; отдельные таблицы БД; записи конкретных таблиц БД; значения конкретных полей таблиц или записей.

Во-вторых, логические структурные элементы БД физически хранятся на жестких дисках и передаются по компьютерным сетям, следовательно, мы можем защищать данные по месту их физического воплощения, например: файлы данных; программные модули СУБД (от модификации и внедрения программных закладок, изменяющих логику работы СУБД в каких-либо целях атакующего); каналы взаимодействия между компонентами СУБД (особенно актуально в случае распределенных СУБД) и каналы взаимодействия между СУБД и пользователями.

Защищать программные модули, а также информацию, хранящуюся на жестком диске и передаваемую по сети, можно точно так же, как и любую аналогичную информацию, не относящуюся к СУБД. Например, с помощью моделей доступа, а также с помощью криптографических методов: шифрование файлов и сетевого трафика поможет обеспечить конфиденциальность; методы контроля целостности (например, хэширование) позволят сохранять целостность данных и программных модулей.

Более интересна задача выборочной защиты данных, хранящихся в конкретных полях или записях БД. В данном случае какие-либо методы защиты на файловом уровне не помогают и кажется необходимым использовать специфичные для БД методы защиты, в частности: представления (views); триггеры; встроенные функции шифрования данных.

Идентификация и аутентификация. Классификация способов.

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация - это первая линия обороны, "проходная" информационного пространства организации.

Идентификация позволяет субъекту (пользователю, процессу, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют словосочетание "проверка подлинности".

Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней. Пример односторонней аутентификации - процедура входа пользователя в систему.

Аутентификация представляет из себя процесс сравнения информации, предоставляемой пользователем, с эталонной. В зависимости от типа информации её можно отнести к одному из четырёх основных факторов, либо к их комбинации.

Фактор знания. нечто, что ты владеет (пароль, личный идентификационный номер, криптографический ключ и т.п.);

Вещественный фактор. нечто, нечто, чем ты владеешь (личную карточку или иное устройство аналогичного назначения);

Биофактор. То, что является частью тебя (голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики).

Социальный фактор. Тот, кто тебя знает (подтверждение легального пользователя)

Парольная аутентификация, способы реализации, достоинства и недостатки.

Парольная аутентификация

Главное достоинство парольной аутентификации - простота и привычность. Пароли давно встроены в операционные системы и иные сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее, по совокупности характеристик их следует признать самым слабым средством проверки подлинности.

Чтобы пароль был запоминающимся, его зачастую делают простым. Однако простой пароль нетрудно угадать, особенно если знать пристрастия данного пользователя. Иногда пароли с самого начала не хранятся в тайне, так как имеют стандартные значения, указанные в документации, и далеко не всегда после установки системы производится их смена.

Ввод пароля можно подсмотреть. Иногда для подглядывания используются даже оптические приборы. Пароль можно угадать "методом грубой силы", используя, скажем, словарь. Если файл паролей зашифрован, но доступен для чтения, его можно скачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор (предполагается, что алгоритм шифрования известен).

Тем не менее, следующие меры позволяют значительно повысить надежность парольной защиты:

наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.);

управление сроком действия паролей, их периодическая смена;

ограничение доступа к файлу паролей;

ограничение числа неудачных попыток входа в систему (это затруднит применение "метода грубой силы");

использование программных генераторов паролей (такая программа, основываясь на несложных правилах, может порождать только благозвучные и, следовательно, запоминающиеся пароли).

Многофакторная аутентификация.

Один из способов обеспечить безопасность — использовать надежные средства многофакторной аутентификации как неотъемлемую часть политики безопасности. Многофакторная аутентификация представляет из себя идентификацию пользователя на основе того, что он знает, того, чем он владеет и чего-то, кем он является (биометрия). Многофакторная аутентификация является единственным методом защиты, с помощью которого организации могут однозначно идентифицировать человека, находящегося на другой стороне электронной операции. Чем больше факторов, тем меньше вероятность ошибок.

К примеру в некоторых современных ноутбукахприсутствует сканеротпечатка пальца. Таким образом, при входе в систему субъект должен пройти эту процедуру (биометрика), а потом ввестипароль.

Выбирая для системы тот или иной фактор или способ аутентификации необходимо прежде всего отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.