информатика тест (май)

.docМонограф – это

+{00}одиночная буква любого алфавита, который мы используем

Диграф – это

+{00}это любая пара рядом стоящих букв

Полиграф – это

+{00}состоит из произвольного числа последовательно записанных букв

Символ – это

+{00}все ответы

Длиной строки называется

+{00}называется количество символов в ней

Система шифрования – это

+{00}Система, которую можно использовать для изменения текста сообщения

+{00}Система целью, которой сделать текст непонятным для всех, кроме тех, кому он предназначен.

Зашифрованием называется

+{00}Процесс применения системы шифрования к исходному сообщению

Открытым текстом называют

+{00}Исходный текст сообщения, до зашифрования

Шифрованным текстом называют

+{00}текст, полученный в результате зашифрования

Триграф – это

+{00}состоит из трех рядом стоящих букв

Что изучает криптография?

+{00}Изучает построение и использование систем шифрования

Криптограф – это

+{00}Это лицо, занимающееся криптографией

Что изучает криптоанализ?

+{00}Изучает методы вскрытия систем шифрования

Криптоаналитик – это

+{00}Все ответы

Перечислите этапы дешифрования.

+{00}Идентификация, взлом системы, вскрытие ключей

Идентификация – это

+{00}Определение типа системы шифрования

+{00}Анализ сообщения

Взлом системы – это

+{00}Самая трудоемкая часть работы

+{00}Относится к системе шифрования в целом

Вскрытие ключей – это

+{00}Все ответы

Коды – это

+{00}частный случай системы шифрования

+{00}часто встречающиеся элементами текста обычно заменяются буквами или числами

Как можно оценить стойкость системы шифрования?

+{00}Криптограф предлагает вскрыть его шифр и позволяет им продиктовать ему тексты для зашифрования

Нарушение защиты – это

+{00}действие, компрометирующее безопасность хранения и использования принадлежащей организации информации

Механизм защиты – это

+{00}Механизм обнаружения и предотвращения нарушений защиты

+{00}Механизм ликвидации последствий таких нарушений.

Сервисная служба защиты – это

+{00}Все ответы

Перечислите типы атак

+{00}Все ответы

Разъединение – это

+{00}Ресурс системы уничтожается или становится недоступным

Перехват – это

+{00}К ресурсу открывается несанкционированный доступ

Модификация – это

+{00}К ресурсу не только открывается несанкционированный доступ, но нарушитель еще и изменяет этот ресурс

Фальсификация – это

+{00}В систему злоумышленником вносится подложный объект

Перечислите пассивные нарушения.

+{00}Раскрытие содержимого сообщений

+{00}Анализ потока данных

Перечислите активные нарушения

+{00}Все ответы

Что называется сетью

+{00}Группа соединенных компьютеров и других устройств

Телекоммуникационные системы – это

+{00}Комплекс аппаратных и программных средств, обеспечивающих электрическую связь между абонентами

Канал связи это

+{00}совокупность технических устройств и среды распространения, обеспечивающих передачу сигналов на заданное расстояние с требуемым качеством

Транзитные узлы предназначены для

+{00}все ответы

Маршрутизация – это

+{00}все ответы

Маршрутизатор – это

+{00}Все ответы

На основе чего производится выбор оптимального маршрута?

+{00}таблиц коммутации

+{00}определенного критерия метрики

Информационный поток – это

+{00}это совокупность сообщений

+{00}последовательность информационных единиц, объединенных общими признаками.

Перечислите уровни иерархии телекоммуникационной сети.

+{00}Службы электросвязи, вторичные сети, первичная сеть

Магистральные сети

+{00}соединяют каналами связи областные и республиканские центры РФ

Как классифицируются сети передачи данных

+{00}Локальные

+{00}Глобальные

media – это

+{00}способ соединения компьютеров

Перечислите типы сетей.

+{00}Все ответы

Реализация одноранговой сети.+{00}Все ответы

Что называют выделенным сервером?

+{00}сервер, который функционирует только как сервер

+{00}функционирует исключая функции клиента или рабочей станции

На основе, каких технологий строятся глобальные сети

+{00}Все ответы

Термин «топология» характеризует

+{00}физическое расположение компьютеров, кабелей и других компонентов сети.

Перечислите базовые топологии сети

+{00}Шина, звезда, кольцо

Шина – это

+{00}liner bus

+{00}компьютеры подключены вдоль одного кабеля

Звезда – это

+{00}Все ответы

Кольцо – это

+{00}кабель, к которому подключены компьютеры, замкнут в кольцо

+{00}ring

Физические связи – это

+{00}физическая структура сети

+{00}электрическое соединение компьютеров

Логические связи это

+{00}пути прохождения информационных потоков по сети

+{00}пути, образуются путем соответствующей настройки коммуникационного оборудования

Протокол – это+{00}Все ответы

Сколько уровней в модели OSI.

+{00}7

Прикладной уровень – это

+{00}уровень, отвечающий непосредственно за взаимодействие с самим приложением

Представительский уровень – это.

+{00}уровень, на котором выполняются все действия, которые связаны с форматированием пакета: сжатие, шифрование, кодирование и преобразование символов

Сеансовый уровень – это

+{00}уровень, на котором устанавливаются соединения между двумя оконечными точками связи

Транспортный уровень – это

+{00}уровень, на котором обеспечивается взаимодействие двух прикладных программ

Сетевой уровень – это

+{00}уровень, который отвечает в основном за логическую адресацию и определение маршрута между группировками логических адресов

Канальный уровень – это

+{00}уровень, который отвечает за физическую адресацию и управление сетевой интерфейсной платы

физический уровень – это

+{00}уровень, который отвечает за преобразование битов и байтов в физическую форму со стороны отправителя и за обратное преобразование в биты со стороны получателя

Что такое – МАК?

+{00}Все ответы

Что такое FCS?

+{00}Все ответы

Перечислите уровни модели OSI вошедшие в уровень приложений стека TCP/IP.

+{00}Приложение, транспортный, сетевой, физический

Из чего состоит сетевой адрес?

+{00}Номер сети и номер узла

Для чего используется DNS?

+{00}Чтобы переводить имена доменов в числовые значения IP адресаных

+{00}Для интерпретации доменного имени в сетевой адрес.

Маска – это

+{00}Число, применяемое в паре с IP – адресом

Какие существуют ограничения при назначении IP – адресов?

+{00}Номера сетей и номера узлов не могут состоять из одних двоичных нулей или единиц.

Какой смысл имеет IP – адрес, первый октет которого равен 127?

+{00}Этот адрес является внутренним адресом стека протоколов компьютера

+{00}Он используется для тестирования программ

База данных это средство для ...

+{00}хранения, поиска и упорядочения данных

К средствам работы со связанными списками не относится

+{00}запрос

Несколько записей связанного списка, удовлетворяющих одним и тем же условиям, отображаются

+{00}фильтром

Укажите все принципы сортировки связанных списков:

+{00}Все ответы

Электронная таблица не является связанным списком, если ...

+{00}данные одного столбца имеют разный тип

Число уровней сортировки в связанных списках не превышает

+{00}3

Автофильтр связанного списка позволяет

+{00}скрывать записи, которые не требуется отображать

База данных содержит...

+{00}все ответы правильные

Укажите состав СУБД

+{00}пакеты прикладных программ

+{00}языковые средства

Если данные представлены в виде древовидной структуры, то такая модель является ...

+{00}иерархической

Если данные представлены в виде произвольного графа, то такая модель является .

+{00}сетевой

Если данные представлены в виде двумерной таблицы, то такая модель является

+{00}реляционной

Если данные имеют сложную структуру и предназначены для создания крупных БД, то такая модель является ...

+{00}объектноориентированной

При соответствии записи одной таблицы нескольким записям другой таблицы отношения называются

+{00}один ко многим

Системы управления базами данных главным образом ориентированы на

+{00}Все

По технологии обработки данных БД делятся на

+{00}Распределённые

+{00}Централизованные

По способу доступа к данным БД разделяются на

+{00}Локальные

+{00}Удаленные

Логическая независимость от данных

+{00}означает полную защищенность внешних схем от изменений, вносимых в концептуальную схему

+{00}тем группам пользователей, которых эти изменения не касаются, не потребуется вносить изменения в свои программы.

Физическая независимость от данных

+{00}означает защищенность концептуальной схемы от изменений, вносимых во внутреннюю схему

+{00}пользователем могут быть замечены изменения только в общей производительности системы

Архитектуры систем централизованных БД с сетевым доступом бывают

+{00}Файл сервер

+{00}Клиент сервер

СУБД имеет режимы работы

+{00}Проектировочный

+{00}Пользовательский

По степени универсальности различают

+{00}Общая, специализированные

Назовите четыре основных объекта СУБД MS Access

+{00}запрос, таблица, форма, отчет

Таблица – это

+{00}это совокупность записей

Запрос – это

+{00}это инструмент для анализа, выбора и изменения данных

Форма представляет собой

+{00}специальный формат экрана, используемый для ввода данных в таблицу и просмотра их

Отчет это

+{00}это гибкое и эффективное средство для организации данных при выводе на печать

+{00}это способ вывода данных из базы на печать в том виде, в котором требуется пользователю.

Внешними ключами называются

+{00}Атрибуты, представляющие собой копии ключей других отношений

Простым ключом называют

+{00}ключ состоящий из единственного поля таблицы, значения которого уникальны для каждой записи

Составным ключом называют

+{00}ключ составленный из нескольких полей, совокупность значений которых гарантирует уникальность.

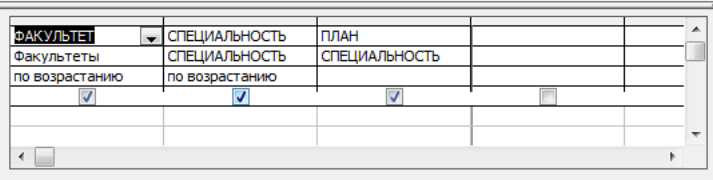

Укажите студентов, попадающих в результирующий список после применения к списку данных расширенного фильтра

|

|

A |

B |

C |

D |

|

F |

G |

|

1 |

Студент |

Математика |

Информатика |

Физика |

|

Математика |

Физика |

|

2 |

А |

3 |

3 |

3 |

|

>4 |

|

|

3 |

Б |

4 |

3 |

4 |

|

|

>3 |

|

4 |

В |

3 |

5 |

5 |

|

|

|

|

5 |

Г |

4 |

3 |

3 |

|

|

|

|

6 |

Д |

3 |

4 |

4 |

|

|

|

|

7 |

Е |

5 |

5 |

3 |

|

|

|

+{00}Б, В, Д, Е

Укажите результат

сортировки списков сначала по полю

"Возраст", затем по полю "Курс"

по убыванию.

+{00}8, 5,2, 7, 4, 6, 3

Укажите студентов, попадающих в результитрующий список после применения к списку данных расширенного фильтра

|

|

A |

B |

C |

D |

|

F |

G |

|

1 |

Студент |

Математика |

Информатика |

Физика |

|

Информатика |

Физика |

|

2 |

А |

3 |

3 |

4 |

|

>4 |

>3 |

|

3 |

Б |

4 |

5 |

4 |

|

|

|

|

4 |

В |

3 |

5 |

3 |

|

|

|

|

5 |

Г |

4 |

3 |

3 |

|

|

|

|

6 |

Д |

3 |

4 |

4 |

|

|

|

|

7 |

Е |

5 |

5 |

4 |

|

|

|

+{00}Б, Е

Укажите условие выбора из связанного списка студентов самого младшего и самого старшего курсов при использовании афтофильтра:

+{00}=1 ИЛИ =5

Укажите условие выбора из связанного списка студентов 2, 3 и 4 курсов при использовании афтофильтра:

+{00}меньше 5 И больше 1

Укажите правильное

условие выбора для получения результирующего

списка студентов.

-{+{00}(Курс=2) ИЛИ (Возраст>17) И (Адрес=г.Самара)

Укажите аргумент, который не входит в синтаксис БДФункций().

+{00}<Запись>

Укажите правильное

условие, соответствующее критерию

отбора расширенного фильтра связанного

списка.

+{00}(Курс=2) ИЛИ (Возраст>17) ИЛИ (Пол=муж)

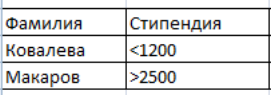

Укажите правильное

условие, соответствующее критерию

отбора расширенного фильтра.

+{00}(Фамилия = Ковалева) И (стипендия < 1200) ИЛИ (Фамилия = Макаров) И (стипендия >2500)

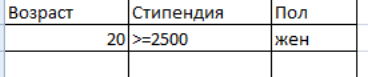

Укажите правильное

условие, соответствующее критерию

отбора расширенного фильтра.

+{00}(Возраст =20) И (Стипендия >=2500) И (Пол = жен)

+{00}(Возраст =20) ИЛИ (Стипендия >=2500) ИЛИ (Пол = жен)

Укажите шаблон фильтрации всех элементов (В12, В11, В10) и (И11, И12, И13) в СУБД MS Access:

+{00}Like "В*" Or Like "И*"

Укажите шаблон фильтрации всех элементов (01В, 02В, 03В) и (01И, 02И, 03И) в СУБД MS Access:

+{00}Like "*В" Or Like "*И"

Укажите правильный шаблон фильтрования данных за период от 16.05.09 до 26.05.09 в СУБД MS Access:

+{00}Between #16.05.2009# And #26.05.2009#

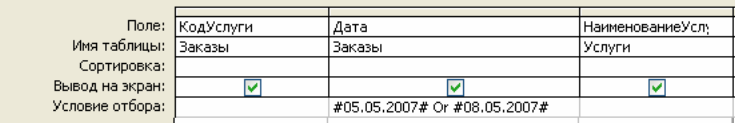

Что

позволяет определить данный запрос

+{00}Наименование и коды услуг 5.05 и 8.05

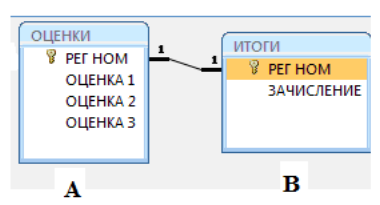

Какой тип связи

показан на рисунке

+{00}каждой записи таблицы А соответствует одна запись таблицы В и наоборот

+{00}связь один к одному

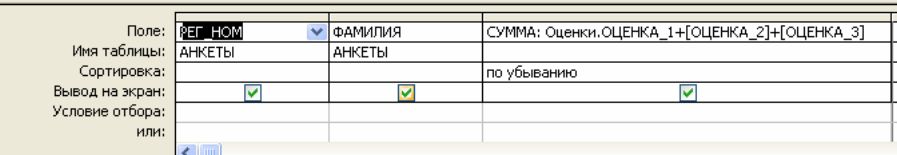

Что показывает

данный запрос

+{00}Сумму оценок полученных студентами расположенные по убыванию

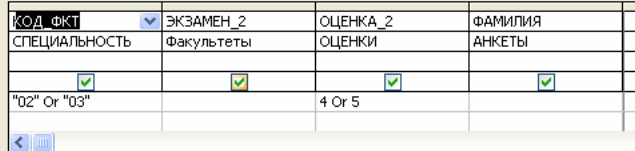

Что показывает

данный запрос

+{00}Студенты сдавшие 2 экзамен с оценкой 4 и 5 обучающиеся на 2 и 3 факультетах

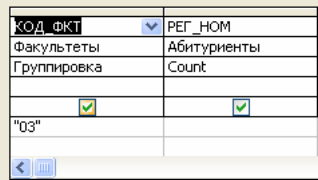

Что показывает

данный запрос

+{00}Сколько абитуриентов поступило на 3 факультет

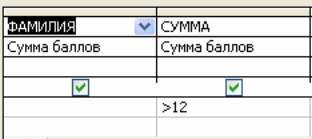

Что показывает

данный запрос

+{00}Фамилии студентов набравших более 12 баллов

+{00}Фамилии студентов набравших в сумме баллов превышающих 12

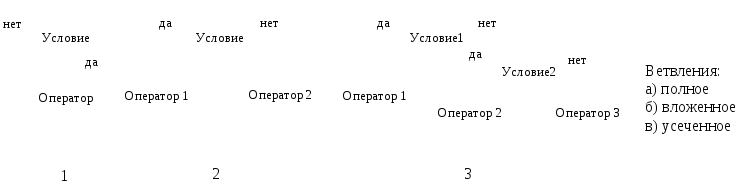

Что позволяет

определить данный запрос

+{00}Приоритетным является поле Факультет и результатом запроса будет расположение по возрастанию данного поля,

К языкам программирования низкого уровня относятся

+{00}Assembler

К языкам высокого уровня относятся:

+{00}Basic

+{00}Free Pascal

+{00}C++

ИСР – это

+{00}Интегральная среда разработки

Различают типы лексем:

+{00}Все ответы

Комментарии – это

+{00}фрагменты кода, которые игнорируются компилятором

Ключевые слова — это

+{00}предварительно определенные зарезервированные идентификаторы+{00}имеющие специальные значения для компилятора

Переменная представляет

+{00}числовое или строковое значение или объект класса

Константа является

+{00}типом поля

Тестирование программы

+{00}проверка программы на необходимом количестве исходных данных

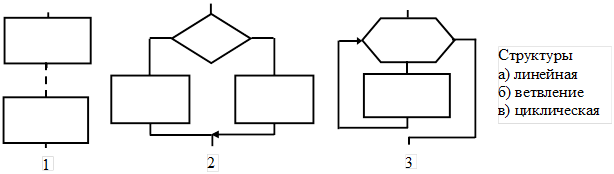

Установите

соответствие:

+{00}1 а), 2 б), 3 в)

Установите

соответствие:

+{00}1 в), 2 а), 3 б)

Алгоритмом называется ...

+{00}подробное и точное описание последовательности действий, приводящих к искомому результату

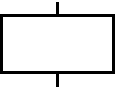

Укажите функции,

выполняемые приведенным блоком

+{00}Процесс

Укажите функции,

выполняемые приведенным блоком

+{00}ввод/вывод

Укажите функции,

выполняемые приведенным блоком

+{00}Модификация

Укажите функции,

выполняемые приведенным блоком

+{00}Решение

Программа – это ...

+{00}последовательность команд компьютера, приводящая к решению задачи

При отладке программы выявляются ...

+{00}синтаксические ошибки

Укажите все способы описания алгоритма:

+{00}словесный

+{00}программный