- •10. Класифікація каналів витоку інформації. Загальна характеристика.

- •11. Комп'ютерні методи з’йому інформації.

- •13. Політика безпеки: правові аспекти

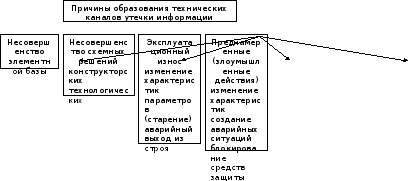

- •15. Причини і джерела утворення технічних каналів витоку інформації.

- •16.Инвертаризация автоматизированных информационных технологических систем

- •1. Общее знакомство с системой, визуальный осмотр физического размещения, отдельных компонент или составляющих.

- •20.Назвіть основні причини появі вразливостей в икс

- •21. Назвіть охарактерні особливості стандартів, орієнтованих на застосування військовими та спецслужбами? Які вони мають переваги та недоліки?

- •22. Загальні положення

- •26. Інструкції про порядок обліку, зберігання і

- •27. Охарактеризувати основні положення, що стосуються галузі захисту інформації,

- •31. Нд тзі 2.5-005-99: Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

- •32. Нд тзі 2.5-005-99: Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

- •34. Нд тзі 3.7-001-99: Методичні вказівки з розробки технічного завдання на створення комплексної системи захисту інформації в автоматизованій системі.

- •36. Лінійний рекурентний регістр. Переваги та недоліки.

- •38. Тестування джерел сп та пвп на основі методики fips-140-1. Тести серій та довжин серій.

- •1. Монобитный тест

- •2. Блочный тест

- •3. Тест серий

- •4. Тест длин серий.

- •39. Тестування джерел вп та пвп за допомогою теста Маурера.

- •40. Фізичний датчик Гряда 1м.

- •41. Основні вимоги до криптостійкого генератора псевдо випадкових послідовностей (пвп).

- •42. Критерій Мізеса (2)

- •43. Критерій Колмогорова.

- •44. Фізичні датчики випадкових процесів. Схема.

15. Причини і джерела утворення технічних каналів витоку інформації.

16.Инвертаризация автоматизированных информационных технологических систем

Найчастішими і самими небезпечними (з погляду розміру збитку) є ненавмисні помилки користувачів, операторів, системних адміністраторів і інших осіб, обслуговуючих інформаційні системи. Іноді такі помилки приводять до прямого збитку (неправильно введені дані, помилка в програмі, що викликала зупинку або руйнування системи). Іноді вони створюють слабкі місця, якими можуть скористатися зловмисники (такі звичайно помилки адміністрування).

Згідно даним Національного Інституту Стандартів і Технологій США (NIST), 65% випадків порушення безпеки ІС - слідство ненавмисних помилок.

На другому місці за розмірами збитку розташовуються крадіжки і фальсифікації. В більшості розслідуваних випадків винуватцями виявлялися штатні співробітники організацій, відмінно знайомі з режимом роботи і захисними заходами.

Проведение такого рода обследования обычно осуществляется по следующей схеме:

1. Общее знакомство с системой, визуальный осмотр физического размещения, отдельных компонент или составляющих.

2. Предварительная беседа с администратором/менеджером об общем направлении функционирования системы.

3. Ознакомление с документацией по информационной системе.

4. Составление описания системы с точки зрения информационной безопасности.

5. Уточнение описания на основе работы с документацией и с привлеченными специалистами.

17. Управління ризиками. Методи оцінки ризику

Джерелами небезпек можуть бути технологія, організація праці, поведінка працівників, природні явища та ін. Ризик може бути припустимий і неприпустимий.

Класична методика оцінки професійного ризику здійснюється за формулою R = Р · S де R — професійний ризик; Р — ймовірність події; S — тяжкість наслідків.

Оцінка ризику може здійснюватися різними методами:

1. Інженерний. Базується на використанні теорії надійності матеріалів та передбачає виявлення можливих шляхів виникнення відмов на об'єктах з розрахунком імовірності їх виникнення. При цьому ризик може оцінюватися не тільки за нормальних умов безаварійної експлуатації об'єктів, але й у разі виникнення аварійної ситуації.

2. Експертний. Полягає в проведенні оцінки ризику з залученням експертів (спеціалістів) у тій чи іншій галузі.

3. Статистичний. Дозволяє проводити оцінку ризику небезпеки за допомогою інформаційного матеріалу (звіти про небезпечні ситуації, які траплялися на досліджуваному об'єкті).

4. Аналоговий. Базується на використанні та порівнянні небезпек і факторів ризику, які відбувалися в подібних умовах та ситуаціях.

5. Соціологічний. Здійснюється з метою експертної оцінки можливого виникнення ризику у працівників певних професій, спеціальностей, груп населення.

Важливу роль в управлінні ризиком відіграє так званий людський чинник.

18. Виток акустичної и видової інформації. Методи та засоби захисту..

. Для дистанційного знімання видової інформації використовують відеозакладки

19.Симетричні криптоалгоритми – спосіб шифрування, в якому для шифрування і дешифрування застосовується один і той же криптографічний ключ. До винаходу схеми асиметричного шифрування єдиним існуючим способом було симетричне шифрування. Ключ алгоритму повинен зберігатися в секреті обома сторонами.

Переваги:

Швидкість

Простота реалізації

Менша необхідна довжина ключа для порівнянної стійкості;

Вивченість

Недоліки:

Складність управління ключами у великій мережі.

Складність обміну ключами.