- •13. Cтандарт шифрования aes.

- •14. Модель криптосистемы с открытым ключом.

- •15. Принципы построения и применения, недостатки криптосистем с открытым ключом.

- •16. Алгоритм rsa. Безопасность и быстродействие rsa.

- •17. Криптографические протоколы.

- •18. Распределение секретных ключей.

- •19. Методы распределения открытых ключей

- •20.Понятие аутентификации. Факторы и виды аутентификации.

- •21. Парольная аутентификация. Биометрия.

- •22. Методы аутентификации сообщений.

- •23. Понятие хеш-функции. Свойства криптографически стойкой хеш-функции.

- •24. Обобщенная структура функции хэширования.

- •25. Понятие и свойства эцп.

- •26. Основные концепции Kerberos.

- •26 Диалог аутентификации Kerberos.

- •27. Понятие сертификата. Система сертификации. Использование сертификатов открытых ключей.

- •28. Стандарт х.509. Структура сертификата.

- •29. Использование криптографических алгоритмов. Аппаратное и программное шифрование. Защита файлов для хранения.

- •30. Канальное и сквозное шифрование и их связь с эталонной моделью osi.

- •31. Общая характеристика, применение и преимущества протокола ipSec.

- •32. Архитектура ipSec.

- •33. Протокол ssl/tls.Общая характеристика.

- •34. Средства защиты электронной почты

22. Методы аутентификации сообщений.

Аутентификация - процедура проверки того, что полученное сообщение пришло от указанного источника и не было изменено в пути следования.

Методы:

- Шифрование сообщения (в качестве аутентификатора используется шифрованный текст всего сообщения);

- Вычисление кода аутентичности сообщения (код аутентичности – небольшой блок данных фиксированного размера, созданный с помощью открытой функции сообщения и секретного ключа);

- Вычисление значения хэш-кода сообщения.

23. Понятие хеш-функции. Свойства криптографически стойкой хеш-функции.

Хеширование(H) (иногда хэширование, англ. hashing) — преобразование входного массива данных произвольной длины(M) в выходную битовую строку фиксированной длины(h). Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом(h). Формула: h=H(M)

Свойства ХФ:

1) Хэш-функция применима к сообщению любой длины

2) На выходе фиксированная длина сообщения

3) Значение должно вычисляться относительно легко для любых х

4) Должен быть удобный алгороитм для програмной реализации

5) диффузия: изменение в исх. сообщении хотя бы 1 бита должно приводить к изменению примерно половины битов в значении ХФ

6) однонаправленность: для любого h д.б. практически невозможно вычислить X, для кот h(X)=h (для любого хеш-кода невозможно вычислительно получить исходное сообщение)

Кализия-несколько сообщений дают одинаковый хэш-код

7) сопротивляемость коллизиям:

- слабая: для любого данного сообщения Х д.б. практически невозможно подобрать сообщение Y такое что ≠ X, для кот. хеш-коды совпадают h(X)=h(Y)

- сильная: д.б. практически невозможно подобрать пару сообщений Y и X, имеющих одинаковый хеш h(X)=h(Y)

Криптостойкость ХФ основана на ее однонаправленности.

24. Обобщенная структура функции хэширования.

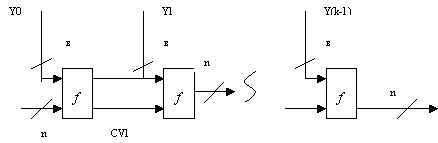

Рассмотрим структуру предложенную Мерклом. Она называется истинной функцией хеширования.

CV1 – переменная сцепления

f – функция сжатия

n – длина хеш кода

![]() - i – тый вводимый

блок исходного сообщения

- i – тый вводимый

блок исходного сообщения

b – длина блока

k – число блоков сообщения

Функция хеширования

получает на вход сообщение и делит его

на

![]() блоков равной длины по b(8). При необходимости

блок дополняется 0-битами битов каждый.

блоков равной длины по b(8). При необходимости

блок дополняется 0-битами битов каждый.

Затем происходит многократное применения функции сжатия.

Каждый раз функция сжатия получает на вход два значения:

i - й блок сообщения

n битовое сообщение полеченное на предыдущем этапе(CVi)

На входе n – битовое значение

Результатом хеширования является последнее значение переменной сцепления.

CVi=(CVi-1,Yi-1)

H(M)=CVa

25. Понятие и свойства эцп.

Электронная цифровая подпись (ЭЦП)— реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе, а также обеспечивает неотказуемость подписавшегося.

Свойства:

1. Достоверность - должна давать возможность установить дату, автора, время и достоверность содержимого на время подписи.

2. Неподдельность – автор и никто другой может подписать документ.

3. Невозможность использовать подпись повторно.

4. Невозможность изменить подписанный документ.

5. Невозможность отрицания авторства.

Требования:

1. Подпись должна быть функцией подписываемого сообщения.

2. Подпись должна использовать информацию, уникальную для отправителя.

3. Подпись должна легко генерироваться.

4. Подпись можно легко распознать и проверить.

5. С точки зрения вычислений невозможно фальсифицировать.

6. Подпись возможно и удобно хранить в записывающем устройстве.

Всем вышеперечисленным требованиям удовлетворяет защищенная функция хеширования.

Непосредственная и арбитражная цифровая подпись. Протоколы использования цифровой подписи.

Существуют 2 основных категории ЦП:

Непосредственная ЦП

Арбитражная ЦП

В непосредственной ЦП предполагается участие только двух сторон: источника и адресата. Предположим, что адресат знает открытый ключ источника. ЦП может быть создана либо с помощью шифрования, либо скрытым ключом отправителя, либо с помощью шифрования хеш-кода сообщения личного ключа отправителя.

Арбитражная ЦП предполагает участие третьей стороны – арбитра. Все схемы строятся по алгоритму:

В начале подписанное сообщение отправится арбитру.

Арбитр тестирует полученную информацию, поверяет цифровую подпись, чтобы установить достоверность источника и достоверность содержимого.

Затем сообщение датируется и отправляется получателю.

Методы использования арбитражной ЦП:

а) традиционное шифрование, арбитр может видеть сообщение

1) А => Т: M || EKat [IDа || H(M)]

2) Т => B: EKtb [IDa || M || EKat [IDa || H(M)] || T]

б) традиционное шифрование, арбитр не видит сообщения

1) A => T: IDa || EKab[M] || EKat[IDa || H(EKab[M])]

2) T => B: EKtb[IDa || EKab [M] || EKat[IDa || H(EKab[M])] || T]

в) шифрование с открытым ключом арбитр не видит сообщения.

1) A => T: IDa || EKRa[IDa || EKUb(EKRa[M])]

2) T => B: EKRt[IDa(или х) || EKUb(EKRa[M]) || T]