Информатика_ Конспекты лекций

.pdfдруг к другу и защиту этого соединения сетей от несанкционированного вмешательства.

Брандмауэры могут реализовываться как программно, так и аппаратнопрограммно. Аппаратные брандмауэры являются специализированными компьютерами. При присоединении сети к сети Интернет основой безопасности этого соединения должен стать брандмауэр. Он обеспечивает возможность центрального управления безопасностью сети. Обычно брандмауэр строится на основе компьютера-бастиона.

Компьютер-бастион – это компьютер, специально установленный для защиты от атак на локальную сеть.

Обычно брандмауэр устанавливается между локальной сетью и интернетом. Он препятствует проникновению пользователей всего мира в локальную сеть и контролирует доступ к данным, хранящимся в ней.

В дополнение к традиционному аппаратному и программному обеспечению брандмауэров для большей безопасности используют экранирующий маршрутизатор.

Экранирующий маршрутизатор (screening router) – это специальный компьютер (созданный, как правило, на базе персонального компьютера) или электронное устройство, экранирующее (фильтрующее) пакеты данных, основываясь на заданных администратором критериях. Критерии для выбора пакетов устанавливаются с помощью специального программного обеспечения или аппаратно.

Для защиты различных N отделов внутри локальной сети от вторжений друг к другу применяется конфигурация брандмауэра, в которой используется один компьютер-бастион с N сетевыми картами.

Для защиты локальной сети от внешних пользователей (сети Интернет) и обеспечения достаточно простой связи с интернетом тем пользователям локальной сети, которым это требуется, применяется сетевая конфигурация, в которой используется сервер (компьютер-бастион) с двумя сетевыми картами. В этом случае сетевые карты подсоединяются к компьютеру через разные, изолированные друг от друга порты.

Чтобы удовлетворить требования широкого диапазона пользователей, существует три типа брандмауэров:

•сетевого уровня;

•уровня приложений;

•уровня соединения.

Брандмауэр сетевого уровня – это обычно экранирующий маршрутизатор или специальный компьютер, который исследует адреса пакетов, чтобы определить, передать пакет в локальную сеть или из нее, либо отклонить его. Пакеты наряду с другой информацией содержат IP-адреса отправителя и получателя, а также массу другой информации, которую брандмауэр использует для управления доступом к пакету. Настройка экранирующего маршрутизатора на блокирование определенных пакетов происходит с

221

помощью файла, который содержит IP-адреса внешних сайтов (мест назначения), чьи пакеты следует блокировать. Брандмауэр (или маршрутизатор) должен блокировать пакеты, в которых эти адреса фигурируют как адреса отправителя или получателя. Подобное блокирование конкретных узлов называют методом черного списка (blacklisting).

Брандмауэр уровня приложения – это главный компьютер сети,

использующий программное обеспечение сервера-посредника. Серверпосредник – это программа, управляющая трафиком и контролирующая передачу данных между двумя сетями, обеспечивая связь между пользователями локальной сети и серверами внешней сети. Брандмауэры уровня приложения позволяют контролировать тип и объем трафика (передач данных), поступающего на сайт. Эти брандмауэры обеспечивают определенное физическое разделение между локальной сетью и интернетом и тем самым отвечают самым высоким требованиям безопасности.

Брандмауэр уровня соединения подобен брандмауэру уровня приложения

– оба они являются серверами-посредниками. Однако для брандмауэра уровня соединения не нужно использовать специальные приложения, поддерживающие режим связи между сервером-посредником и клиентом. Здесь клиент и сервер сообщаются через брандмауэр уровня соединения без сообщения с самим брандмауэром.

Наилучшей защитой для сети является использование в архитектуре брандмауэра как маршрутизатора, так и сервера-посредника. Существует три наиболее популярных типа архитектуры брандмауэра:

•двусторонний главный брандмауэр;

•фильтрующий главный брандмауэр;

•фильтрующий брандмауэр подсети.

Двусторонний главный брандмауэр использует две отдельные сетевые карты. Это простая, но обеспечивающая очень высокую степень безопасности конфигурация, в которой один главный компьютер играет роль разделительной линии между локальной сетью и интернетом. Такой брандмауэр использует набор серверов-посредников уровня приложений или уровня соединения.

Фильтрующий главный брандмауэр использует комбинацию маршрутизаторов и серверов-посредников. Он может обеспечивать более высокую степень безопасности, чем двусторонний главный брандмауэр. Здесь для пользователей локальной сети имеется прямой доступ в интернет, в то время как сервер этой сети будет ограничивать доступ внешних пользователей в локальную сеть.

Фильтрующий брандмауэр подсети использует также комбинацию маршрутизаторов и серверов-посредников. Он еще более изолирует локальную сеть от интернета, включая между ними периферийную промежуточную сеть. В этом брандмауэре главный компьютер помещается на периферийной сети, к которой пользователи имеют доступ через два отдельных маршрутизатора. Сервер-посредник помещается в сеть, состоящую из двух экранирующих

222

маршрутизаторов. Один из них контролирует трафик (передачу данных) по локальной сети, а второй контролирует входящие и выходящие из интернета сообщения. Фильтрующий брандмауэр подсети обеспечивает наиболее эффективную защиту от возможных атак через интернет. В дополнение к этому маршрутизатор, находящийся в локальной сети, обеспечивает защиту от внутреннего доступа к серверу.

8. Криптография

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несанкционированного доступа к информации имеет многовековую историю. В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Почему проблема использования криптографических методов в информационных системах (ИС) стала в настоящий момент особо актуальна?

Содной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интернет, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц.

Сдругой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию

криптографических систем еще недавно считавшихся практически не раскрываемыми.

Современная криптография включает в себя четыре крупных раздела:

1.Симметричные криптосистемы.

2.Криптосистемы с открытым ключом.

3.Системы электронной подписи.

4.Управление ключами.

Основные направления использования криптографических методов – передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений ,хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи.

223

Криптографическое преобразование как метод предупреждения несанкционированного доступа к информации имеет многовековую историю. В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Итак, криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

Вкачестве информации, подлежащей шифрованию и дешифрованию, будут рассматриваться тексты, построенные на некотором алфавите. Под этими терминами понимается следующее.

Алфавит – конечное множество используемых для кодирования информации знаков.

Текст – упорядоченный набор из элементов алфавита.

Вкачестве примеров алфавитов, используемых в современных ИС можно привести следующие:

*алфавит Z33 – 32 буквы русского алфавита и пробел;

*алфавит Z256 – символы, входящие в стандартные коды ASCII и КОИ-8;

*бинарный алфавит – Z2 = {0,1};

*восьмеричный алфавит или шестнадцатеричный алфавит;

Шифрование – преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

Дешифрование – обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный.

Ключ – информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптографическая система представляет собой семейство T преобразований открытого текста. Члены этого семейства индексируются, или обозначаются символом k; параметр k является ключом. Пространство ключей K – это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита.

Криптосистемы могут быть симметричные и с открытым ключом.

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ.

В системах с открытым ключом используются два ключа – открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

224

Электронной (цифровой) подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т.е. криптоанализу). Имеется несколько показателей криптостойкости, среди которых:

•количество всех возможных ключей;

•среднее время, необходимое для криптоанализа.

Преобразование Tk определяется соответствующим алгоритмом и

значением параметра k. Эффективность шифрования с целью защиты информации зависит от сохранения тайны ключа и криптостойкости шифра.

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична, допускает известную гибкость в использовании.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

•зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

•число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей;

•число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

•знание алгоритма шифрования не должно влиять на надежность защиты;

•незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

•структурные элементы алгоритма шифрования должны быть неизменными;

•дополнительные биты, вводимые в сообщение в процессе шифрования, должен быть полностью и надежно скрыты в шифрованном тексте;

•длина шифрованного текста должна быть равной длине исходного текста;

•не должно быть простых и легко устанавливаемых зависимостью между ключами, последовательно используемыми в процессе шифрования;

•любой ключ из множества возможных должен обеспечивать надежную защиту информации;

225

•алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

9.Контрольные вопросы

1)Перечислите классы потенциальных угроз безопасности информации.

2)Назовите классы вредительских программ.

3)Приведите классификацию вирусов по степени опасности для информационных ресурсов пользователя.

4)Несанкционированный перенос информации к злоумышленнику.

5)Как называется криптографическое преобразование информации?

6)Чем является носитель, в загрузочном секторе которого находится вирус?

7)Что должна обеспечивать защита информации?

а) целостность; б) конфиденциальность;

в) ограничение доступности; г) скрытность.

8)Что не включает в себя комплексная система защиты информации? а) деловые методы; б) методы защиты от случайных угроз;

в) методы защиты от несанкционированного доступа; г) методы защиты от компьютерных вирусов.

9)Перечислите основные пути проникновения вирусов в компьютер.

10)Что является основной антивирусной защитой?

а) периодическая проверка списка загруженных программ; б) периодическая проверка списка автоматически загружаемых программ;

в) периодическая проверка компьютера средствами антивирусной защиты. 11) Какими могут быть вирусы?

а) загрузочными; б) мутантами; в) невидимыми; г) логическими.

12)Какой гриф не может иметь информация, составляющая государственную тайну?

а) особой важности; б) совершенно секретно; в) секретно; г) строго конфиденциально.

13) Какая информация подлежит защите?

а) информация о состоянии операционной системы; б) сведения об окружающем мире; в) информация, приносящая выгоду;

г) информация о кадровом составе учреждения.

14) Что является преднамеренной угрозой безопасности информации? а) ошибка персонала; б) наводнение; в) землетрясение; г) кража.

226

Тема 16. Средства электронных презентаций

Содержание

1.Интерфейс PowerPoint

2.Работа с лентой

2.1.Режимы просмотра презентации

2.2.Выбор макета при добавлении нового слайда

2.3.Копирование слайда

2.4.Изменение в презентации порядка следования слайдов

3.Создание списков

4.Создание заметок докладчика

5.Преобразование текста слайда в рисунок SmartArt

6.Добавление колонтитулов в презентацию

7.Выбор темы

7.1.Изменение параметров темы

8.Добавление таблицы в слайд

8.1.Изменение стиля таблицы

9.Создание диаграмм в приложениях PowerPoint и Excel

10.Анимация объектов PowerPoint

10.1.Применение стандартных эффектов анимации к тексту или объекту

10.2.Создание и применение настраиваемого эффекта анимации к тексту или объекту

11.Добавление перехода между слайдами

12.Способы сохранения презентации

1. Интерфейс PowerPoint

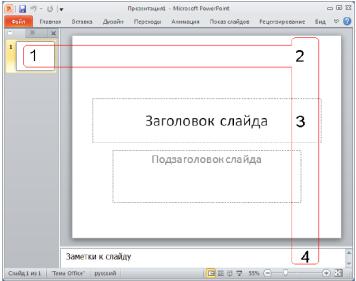

При запуске программа PowerPoint 2010 открывается в обычном режиме, который позволяет создавать слайды и работать с ними (рис. 1).

Рис.1. Стартовое окно программы Office PowerPoint 2010

227

На этой иллюстрации имеются следующие обозначения:

• Вкладка Слайды. Она содержит эскизы, то есть миниатюрное представление всех слайдов, показываемых в области Слайд. На вкладках расположены команды, сортированные по группам.

•Область Слайд. Здесь можно работать непосредственно с отдельными слайдами презентации.

•Область Заголовок слайда. Поля с пунктирными границами, являются частью макетов большинства слайдов. Эти поля содержат текст либо такие объекты, как диаграммы, таблицы и рисунки и называются прототипами.

•Заметки к слайду. Эта область в обычном режиме предназначена для ввода заметок к слайду. Можно распечатать и раздать заметки аудитории или использовать их для справки во время показа презентации в режиме докладчика.

Помимо названного, слева внизу расположена Информационная панель, на которой показано число слайдов и язык презентации. Справа внизу расположена панель для выбора режима просмотра слайдов и установки масштаба.

Интерфейс программы имеет такие стандартные элементы, как Строка заголовка, Строка меню, Панель инструментов, Строка состояния и ряд других. Иначе говоря, интерфейс Microsoft Office PowerPoint содержит множество элементов, знакомых пользователю по большинству программ, работающих под управлением MS Windows и поэтому в их объяснении нет необходимости. К особым элементам интерфейса программы, о которых имеет смысл поговорить, относятся закладки (вкладки) главного меню программы, то есть - лента.

2. Работа с лентой

На ленте постоянно отображены следующие вкладки: Файл, главная вставка, дизайн, переходы, анимация, показ слайдов, рецензирование, вид.

Во время работы над презентацией на ленте отображаются справки, помеченные особым цветом. Это контекстные вкладки, появляющиеся по мере необходимости, которые содержат специальные инструменты форматирования для работы с рисунками и графическими элементами. Пример одной из контекстных справок приведен на рис. 2.

228

Рис. 2. Внизу показана контекстная справка для инструмента Картинка

2.1.Режимы просмотра презентации

При работе в приложении PowerPoint приходится часто менять режим просмотра. Эту операцию можно выполнить с помощью кнопок, расположенных в нижней части главного окна программы (рис. 3). Ползунок Масштаб полезен при необходимости увеличить или уменьшить определенный элемент в презентации.

Рис. 3. Инструменты просмотра и изменения масштаба документа

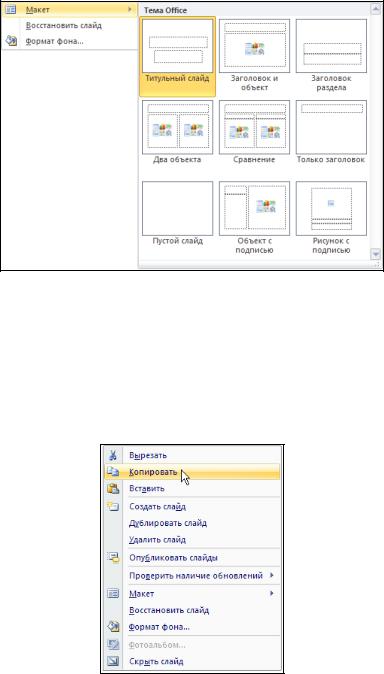

2.2.Выбор макета при добавлении нового слайда

Встартовом окне программы Office PowerPoint 2010 слайд, который автоматически появляется в презентации, содержит два прототипа (две пунктирных рамки), один из которых отформатирован для заголовка, а второй - для подзаголовка. Порядок прототипов на слайде называется макетом - рис. 4.

Макет определяет оформление элементов слайда, то есть присутствие и расположение заголовков, подзаголовков, списков, рисунков, таблиц, диаграмм, автофигур и видеофрагменов на слайде (рис. 4).

229

Рис. 4. Несколько макетов слайдов с различными прототипами

2.3.Копирование слайда

Если нужно создать два слайда, аналогичных по содержанию и макету, то можно создать копию оригинального (исходного) слайда. Для этого на вкладке Слайды щелкните копируемый слайд правой кнопкой мыши, а затем выберите команду Копировать в контекстном меню (рис. 5).

Рис. 5. Изменение макета слайда

Далее, находясь на вкладке Слайды, щелкните правой кнопкой мыши место, в котором нужно добавить новую копию слайда, и выберите в контекстном меню команду Вставить. Необходимо также выбрать один из параметров вставки (рис. 6).

230