- •Оглавление Оглавление

- •Введение

- •Паспорт предприятия

- •Виды зи

- •Модель информационных потоков

- •Определение основных объектов защиты

- •Угрозы, уязвимости информации

- •Имеющиеся меры защиты

- •Экономический расчет. Анализ текущих рисков

- •Внедряемые меры защиты

- •Расчет рисков после внедрения

- •Эффективность внедрения

- •Заключение

- •Список использованной литературы

Виды зи

Для структурирования информации в качестве исходных данных используются: перечень сведений составляющих государственную, ведомственную и коммерческую тайны; перечень источников информации в ЦБ РФ. Структурирование информации производится путем классификации информации в соответствии со структурой, функциями и задачами организации с привязкой элементов информации к ее источникам.

Исходя из цели курсовой защищаемой информацией будем называть конфиденциальную. Для начала приведем примеры защищаемой информации, циркулирующей в ЦБ РФ:

- информация ограниченного доступа

- информация, содержащая сведения, составляющие банковскую тайну (платежная информация (информация, предназначенная для проведения расчетных, кассовых и других банковских операций и учетных операций))

- информация, содержащая сведения, составляющие служебную тайну;

- персональные данные;

- информация, содержащая сведения, составляющие государственную тайну

- управляющая информация платежных, информационных и телекоммуникационных систем (информация, используемая для технической настройки программно-аппаратных комплексов обработки, хранения и передачи информации);

Эта информация может представлять собой:

документ, как в бумажном, так и в электронном виде

речевую информацию, передаваемую по телефону или при непосредственном разговоре в кабинете

программно-аппаратное средство для защиты информации от утечки

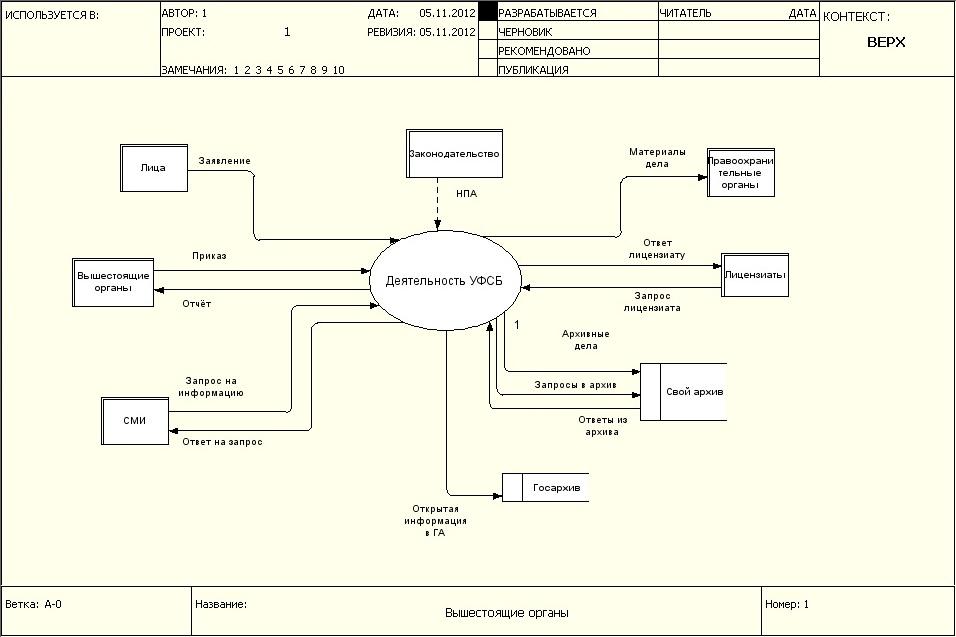

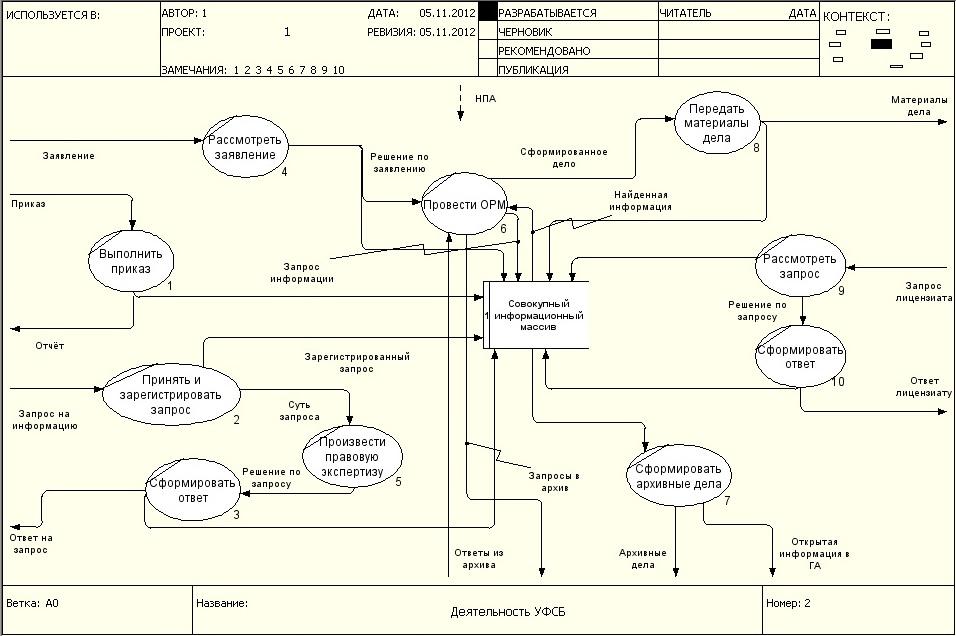

Модель информационных потоков

Для лучшего отражения всех информационных взаимодействий можно построить модель информационных потоков.

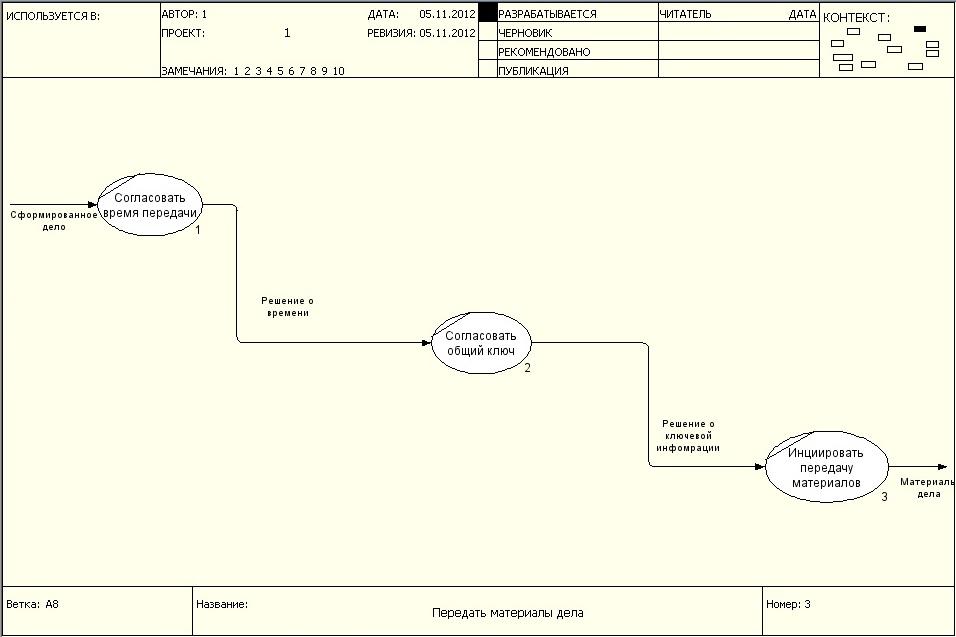

На схемах ниже представлены контекстная диаграмма для Организации, а также два уровня декомпозиции.

Третья схема показывает информационные потоки, соответствующие происходящим бизнес-процессам в отделе по борьбе с преступностью при выполнении передачи информации.

Благодаря этим схемам можно проследить путь возникновения информации, требующей защиты при передаче в отделе по борьбе с преступностью. Поскольку предметом является сам процесс передачи, другие механизмы защиты, предваряющие его, рассматриваться не будут.

Определение основных объектов защиты

Угрозы, уязвимости информации

Моделирование угроз безопасности информации предусматривает анализ способов хищения, изменения или уничтожения защищаемой информации с целью оценки наносимого этими действиями ущерба.

Моделирование угроз включает в себя:

Анализ возможных угроз с целью их выявления и оценки возможного ущерба от них

Анализ типажей злоумышленника, их квалификацию, возможную техническую оснащенность и местонахождение при добывании информации и естественную мотивацию своей деятельности.

Формирование перечня источников угроз и моделей угроз проводилось с учетом положений СТО БР ИББС1.0

3.1. Анализ возможных угроз с целью из выявления и оценки возможного ущерба от них

Перечень классов, основных источников угроз ИБ и их описание

|

Источник угрозы ИБ |

Описание | |

|

Источники угроз ИБ, связанные с деятельностью внутренних нарушителей ИБ | ||

|

Хищение |

Совершенное с корыстной целью противоправное безвозмездное изъятие и/или обращение имущества организации БС РФ, причинившие ущерб собственнику или иному владельцу этого имущества | |

|

Выполнение вредоносных программ |

Внедрение в систему и выполнение вредоносных программ: программных закладок, “троянских коней”, программных “вирусов” и “червей” и т.п. Возможные причины: беспечность, халатность, низкая квалификация персонала (пользователей), наличие уязвимостей используемых программных средств. Возможные последствия: несанкционированный доступ к информационным активам, нарушение их свойств, сбои, отказы и уничтожение программных средств, нарушение непрерывности выполнения процессов, снижение качества информационных услуг (сервисов) | |

|

Использование информационных активов не по назначению |

Умышленное использование информационных активов организации в целях, отличных от целей организации. Возможные причины: отсутствие контроля персонала. Возможные последствия: нехватка вычислительных, сетевых или людских ресурсов, прямой ущерб организации | |

|

Источники угроз ИБ, связанные с деятельностью внешних нарушителей ИБ | ||

|

Действия неавторизованного субъекта |

Умышленные действия со стороны субъекта из внешней по отношению к области обеспечения ИБ среды. Возможные последствия: разрушение и уничтожение технических программных средств, внедрение и выполнение вредоносных программ, нарушение свойств, утрата информационных активов и сервисов | |

|

Несанкционированный логический доступ |

Несанкционированный логический доступ неавторизованных субъектов к компонентам подразделения и информационным активам. Возможные причины: компрометация пароля, предоставление пользователям/администраторам избыточных прав доступа, недостатки (отсутствие) механизмов аутентификации пользователей и администраторов, ошибки администрирования, оставление без присмотра программнотехнических средств. Одним из путей получения несанкционированного доступа к системе является умышленное внедрение вредоносных программ с целью хищения пароля для входа в систему или получения прав доступа. Возможные последствия: нарушение свойств информационных активов, сбои, отказы и аварии программных и технических средств, нарушение непрерывности процессов и/или снижение качества информационных услуг (сервисов) | |

|

Несанкционированный физический доступ |

Физический несанкционированный доступ неавторизованных лиц в контролируемую зону расположения технических средств и/или информационных активов. Возможные причины: может осуществляться путем обхода средств контроля физического доступа или использования утраченных/похищенных средств обеспечения доступа. Возможные последствия: разрушение и уничтожение технических и программных средств, нарушение конфиденциальности, целостности, доступности информационных активов, нарушение непрерывности процессов и/или снижение качества информационных услуг (сервисов) | |

|

Промышленный шпионаж |

Передача, собирание, похищение или хранение информационных активов организации БС РФ для использования их в ущерб организации БС РФ | |

|

Запугивание и шантаж |

Принуждение персонала организации БС РФ к осуществлению несанкционированных действий, заключающееся в угрозе разоблачения, физической расправы или расправы с близкими | |

|

Социальный инжиниринг |

Умышленные действия сторонних лиц, преследующих мошеннические цели, реализуемые посредством обмана, введения в заблуждение работников организации БС РФ. Возможные последствия: ошибки работников, нарушение свойств, утрата информационных активов, нарушение непрерывности процессов, снижение качества информационных услуг (сервисов) | |