- •47. Технологии коммутации Cisco

- •Адресация ip[править | править вики-текст]

- •Распределение ip-адресов

- •Опции dhcp

- •Устройство протокола

- •Структура сообщений dhcp

- •Intranet vpn

- •Internet vpn

- •4. Сетевые архитектуры

- •19. Коммутаторы lan

- •34. Одноадресная, широковещательная и многоадресная рассылка iPv4

- •49. Сегментация виртуальных локальных сетей ccna2, Глава 3.1

- •64. Настройка суммарных и плавающих статических маршрутов iPv4 и iPv6 (ccna2 , глава 6)

- •79. Принцип работы stp Настройка (ccna 3, глава 2,3)

- •94. Защита ospf ccana 3 , глава 5,1

- •109. Выбор технологии глобальной сети ccna 4. Глава2.2

- •124.Структура протокола iPsec ccna 4, глава 7,32

- •6. Сетевые протоколы и стандарты

- •21. Протоколы сетевого уровня

- •36. Icmp

- •51. Транки виртуальных сетей

- •66. Настройка протокола rip

- •96. Характеристики протокола eigrp

- •111. Инкапсуляция hdlc

- •126. Принцип работы Syslog и его настройка

- •7 Вопрос

- •22. Характеристики ip-протокола ccna1, 6.1.2

- •37Вопрос

- •52 Вопрос

- •67. Настройка протокола riPng ____________ ccna 2, глава 7.3.1

- •82 Вопрос

- •97 Вопрос

- •112 Вопрос

- •Вопрос 127

- •10. Протоколы физического уровня

- •Соединение с коммутацией каналов

- •25. Таблицы маршрутизации маршрутизатора

- •40. Уровень приложений, уровень представления и сеансовый уровень

- •55. Статически изученные маршруты

- •70. НастройкаOspFv2 дляоднойобласти. СтоимостьOspf

- •85. КомпонентысетейWlan

- •100. АлгоритмDual итаблицатопологии

- •115. НастройкастатическогоNat Настройка статического nat

- •130. Создание документация по сети

- •3 Вопрос ___ Сетевая безопасность

- •18 Вопрос ___ Протокол разрешения адресов

- •33 Вопрос ____ Адреса iPv4. Маска сети (подсети)

- •Вопрос 26. Устройство маршрутизаторов и их основные характеристики

- •86 Вопрос

- •Вопрос 56.Протоколы динамической маршрутизацииCcna 2, глава 7,1

- •11.Способы доступа или подключения к Интернет

- •69. Протокол ospf

- •Принцип работы

- •Вопрос 114. Принцип работы nat и его характеристики ccna 4, глава 5.1

- •9 Вопрос _____ Инкапсуляция данных

- •59. Реализация статической маршрутизации. Типы статических маршрутов

- •Маршрутизация между vlan - маршрутизатор на привязи

- •Встроенные службы маршрутизации Настройка параметров встроенного маршрутизатора

- •12. Сетевая среда и её основные характеристики Локальные и глобальные сети, а также сеть Интернет Компоненты сети

- •13 Вопрос____ Канальный уровень (Data Link)

- •Вопрос 43______

- •73 Вопрос_______ Списки контроля доступа (acl)

- •Расширенные acl-списки для iPv4 Структура расширенных acl-списков для iPv4

- •Структура расширенных acl-списков для iPv4

- •108 Вопрос _____ Структура и принципы построения сети Интернет

- •Вопрос 123 ___ Туннели gre между объектами

- •Вопрос 41____ Cisco: Конфигурация и команды управления ios

- •Часть 2

- •Iine vty 0 4

- •Iinevty 5 197

- •100BaseX Use rj45 for -tx; sc fo for -fx

- •Interface Ethernet0

- •Ip address 172.16.20.2 255.255.255.0 secondary

- •Ip address 172.16.10.2 255.255.255.0

- •7000(Config)#interface ethernet 2/0/0

- •Interface Ethernet0

- •Ip address 172.16.10.30 255.255.255.0

- •Interface Serial0

- •99 Вопрос _____

- •Вопрос 78 ______ slaac

- •Вопрос 48____Безопасность коммутатора: управление и исполнение

- •14. Топологии глобальной сети

- •29. Протоколы транспортного уровня

- •44. Коммутируемые сети

- •89. Настройка беспроводного маршрутизатора

- •104. Лицензирование ios

- •119. Беспроводные широкополосные сети

- •39. Протоколы уровня приложений. Способы взаимодействия протоколов приложений с приложениями конечных пользователей

- •72. Стандартные acl-списки для iPv4

- •87. Принципы работы беспроводной локальной сети

- •102. Расширенные настройки eigrp

- •117. Настройка преобразования адреса и номера порта (pat)

- •8. Эталонные модели сетевого взаимодействия

- •23. Пакет iPv4 структура и основные характеристики

- •38. Разбиение iPv6-сети на подсети

- •53. Коммутация пакетов между сетями

- •68. Динамическая маршрутизация по состоянию канала

- •83. Основные понятия агрегирования каналов и их настройка

- •98. Настройка eigrp для iPv4

- •101. Настройка eigrp для iPv6

- •113. Принцип работы и настройка протокола FrameRelay

- •128. Принцип работы NetFlow и его настройка

- •54. Маршрутизация

- •90. Вопрос

- •120. Вопрос

109. Выбор технологии глобальной сети ccna 4. Глава2.2

Выбор технологии глобальной сети

Сервисы глобальной сети

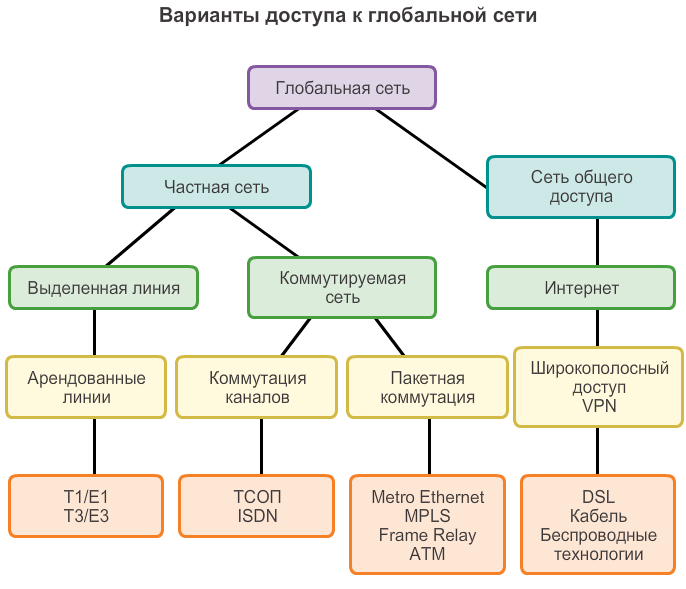

Существует несколько вариантов подключения для получения доступа к глобальной сети, которые интернет-провайдеры могут использовать для подключения местной сети к границе предприятия. Эти варианты доступа к глобальной сети различаются по технологии, скорости и стоимости. Каждый из них имеет свои преимущества и недостатки. Знакомство с этими технологиями является важным этапом проектирования сети.

Как показано на рис. 1, предприятие может получить доступ к глобальной сети посредством следующих структур:

Инфраструктура частных глобальных сетей. Интернет-провайдеры могут предлагать выделенные каналы «точка-точка», соединение с коммутацией каналов, например ТСОП или ISDN, и каналы с коммутацией пакетов, такие как WAN на основе Ethernet, ATM и Frame Relay.

Инфраструктура общедоступных глобальных сетей. Интернет-провайдер может предложить широкополосный доступ в Интернет по цифровой абонентской линии (DSL), кабельной линии или спутниковый доступ. Широкополосные варианты подключения обычно используются для подключения небольших офисов и работающих в удалённом режиме сотрудников к корпоративному узлу через Интернет. Данные, передаваемые между корпоративными узлами по общедоступной глобальной сети, должны быть защищены с использованием VPN.

Топология на рис. 2 даёт представление о некоторых из технологий доступа к глобальной сети.

124.Структура протокола iPsec ccna 4, глава 7,32

Конфиденциальность

Конфиденциальность трафика VPN поддерживается с помощью шифрования. Открытые (незашифрованные) данные, передаваемые через Интернет, могут быть перехвачены и прочитаны. Для сохранения приватности данных используется шифрование. Благодаря цифровому шифрованию данных они остаются нечитаемыми до тех пор, пока не будут расшифрованы авторизованным получателем.

Для обеспечения зашифрованного режима связи и отправитель, и получатель должны знать правила, используемые для преобразования исходного сообщения в закодированную форму. Правила основаны на алгоритмах и соответствующих ключах. В контексте шифрования алгоритм представляет собой математическую последовательность действий, в которой сообщение, текст, цифры или все они сочетаются со строкой цифр, называемой ключом. Выходные данные предстают в виде нечитаемой зашифрованной строки. Алгоритм шифрования также определяет способ расшифровки зашифрованного сообщения. Без правильного ключа дешифровать данные практически невозможно.

На рисунке видно, что Гейл хочет выполнить электронный перевод денежных средств через Интернет к Джереми. На локальной стороне документ объединяется с ключом и подвергается процедуре шифрования. Выходные данные представляют собой шифртекст. Затем этот шифртекст посылается через Интернет. На удалённой стороне сообщение снова объединяется с ключом и пропускается через алгоритм шифрования в обратном направлении. Выходные данные представляют собой исходный финансовый документ.

Конфиденциальность достигается шифрованием трафика при передаче через VPN. Степень безопасности зависит от длины ключа в алгоритме шифрования и сложности самого алгоритма. Если хакер попытается взломать ключ посредством атаки методом последовательного перебора, то количество вариантов для перебора будет зависеть от длины ключа. Время обработки всех возможных вариантов зависит от вычислительной мощности компьютера злоумышленника. Поэтому чем короче ключ, тем проще его взломать. Например, если для взлома 64-битового ключа относительно мощному компьютеру понадобится приблизительно один год, то для взлома 128-битового ключа тому же компьютеру может понадобиться от 10 до 19 лет.

Общие сведения об IPsec

Структура протокола IPsec

Степень безопасности зависит от длины ключа в алгоритме шифрования. По мере увеличения длины ключа вероятность взлома шифра уменьшается. Однако, чем длиннее ключ, тем больше ресурсов процессора будет требоваться при шифровании и расшифровывании данных.

Алгоритмы DES и 3DES больше не считаются надёжными, поэтому для шифрования в протоколе IPsec рекомендуется использовать AES. Наивысший уровень безопасности для шифрования сетей VPN между устройствами Cisco с помощью протокола IPsec обеспечивается 256-битовым вариантом AES. Кроме того, с учетом взлома 512- и 768-битовых ключей Ривеста-Шамира-Эдльмана (RSA) компания Cisco рекомендует использовать 2048-битовые ключи в варианте RSA (если он применяется на этапе аутентификации IKE).

Симметричное шифрование

В алгоритмах шифрования, например AES, требуется общий секретный ключ для выполнения как шифрования, так и расшифровки. Для декодирования информации ключ должны знать оба сетевых устройства. При шифровании с помощью симметричного ключа (также называемом шифрованием с помощью секретного ключа) каждое устройство шифрует данные перед их отправкой по сети на другое устройство. При шифровании с помощью симметричного ключа необходимо знать, какие устройства общаются друг с другом, чтобы на каждом устройстве было можно настроить один и тот же ключ (см. рисунок 1).

Например, отправитель создаёт кодированное сообщение, где каждая буква меняется на букву, следующую через две буквы ниже в алфавите (то есть A становится C, В становится D и т. д.). В этом случае слово SECRET превращается в UGETGV. Отправитель уже сообщил получателю, что секретный ключ — это смещение на 2. Когда получатель получает сообщение UGETGV, его компьютер раскодирует сообщение путем обратного смещения на две буквы и получает слово SECRET. Любой другой пользователь, смотрящий на это сообщение, видит его в зашифрованном виде. Чтобы такое сообщение не выглядело абракадаброй, необходимо знать секретный ключ.

Ниже указаны особенности симметричных алгоритмов:

используется криптография на основе симметричных ключей;

при шифровании и расшифровке используется один и тот же ключ;

обычно используется для шифрования содержимого сообщения.

Примеры: DES, 3DES и AES

Каким образом шифрующее и расшифровывающее устройства могут получить информацию об общем секретном ключе? Общие секретные ключи администраторам устройств конечно можно было бы отправлять по электронной почте, по обычной или курьерской почте. Но другим, более надёжным способом является асимметричное шифрование.

Асимметричное шифрование

При асимметричном шифровании для шифрования и расшифровки используются разные ключи. Знание одного из ключей не позволяет хакеру вычислить второй ключ и декодировать информацию. Один ключ служит для зашифровывания сообщения, второй для его расшифровывания (см. рисунок 2). Выполнять операцию шифрования и расшифровки с помощью одного и того же ключа нельзя.

Одним из вариантов асимметричного шифрования является шифрование открытым ключом, где применяется сочетание секретного и открытого (публичного) ключей. Получатель предоставляет открытый ключ любому отправителю, с которым данному получателю нужно общаться. Для зашифровывания сообщения отправитель использует секретный ключ, который объединяется с открытым ключом получателя. Кроме того, отправитель должен сообщить свой открытый ключ получателю. Для расшифровки сообщения получатель будет использовать открытый ключ отправителя вместе со своим собственным секретным ключом.

5. Адресация устройств, порты и структура адресов (ccna 1, 2.3)

Для удалённого доступа к коммутатору на виртуальном интерфейсе коммутатора нужно настроить IP-адрес и маску подсети:

IP-адрес — совместно с маской подсети идентифицирует оконечное устройство в сетевом взаимодействии

Маска подсети — определяет, какая часть крупной сети используется IP-адресом

В данный момент основное внимание фокусируется на адресах IPv4. Адреса IPv6 подробно рассмотрим позже.

Впоследствии вы поймете важность IP-адресов, но в данный момент необходимо научиться быстро настраивать коммутатор для поддержки удалённого доступа. На рисунке показана команда для активации IP соединения с коммутатором S1 при помощи IP-адреса 192.168.10.2:

interfacevlan 1 - применяется для перехода в режим настройки интерфейса из режима глобальной конфигурации

ipaddress 192.168.10.2 255.255.255.0 - настраивает IP-адрес и маску подсети для коммутатора (только одно из нескольких возможных сочетаний IP-адреса и маски подсети)

noshutdown - активирует интерфейс

После настройки этих команд все IP-элементы в коммутаторе будут готовы для передачи данных по сети.

Чтобы устройства обнаружили друг друга и установили сквозное подключение по сети Интернет, используются IP-адреса, адреса IPv4 или IPv6. Фактически IP-адреса обеспечивают связь между устройствами от источника до назначения и обратно в любом сетевом взаимодействии.

Каждое оконечное устройство в сети должно иметь IP-адрес. К оконечным устройствам относятся следующие:

Компьютеры (рабочие станции, ноутбуки, файловые серверы, веб-серверы)

Сетевые принтеры

VoIP-телефоны

Камеры видеонаблюдения

Смартфоны

Мобильные карманные устройства (например, беспроводные сканеры штрих-кодов)

Структура адреса IPv4 — это точечно-десятичное представление в виде четырёх десятичных чисел в диапазоне от 0 до 255. Адреса IPv4 — это номера, присвоенные отдельным устройствам, подключённым к сети. Они имеют логическую природу, поскольку предоставляют информацию о местоположении устройства.

Помимо IP-адреса необходима маска подсети. Маска подсети — это особый тип адреса IPv4, который совместно с IP-адресом определяет, к какой именно подсети, принадлежащей крупной сети, подключено данное устройство.

IP-адреса могут быть присвоены физическим портам и виртуальным интерфейсам на всех устройствах. Виртуальный интерфейс означает, что с данным устройством не связано дополнительное физическое оборудование.

20. Коммутация на различных уровнях (ccna 1, 5.3.3)

Помимо определения различных форм-факторов коммутаторов может возникнуть необходимость выбора между коммутатором LAN уровня 2 и коммутатором уровня 3.

Следует помнить, что коммутатор LAN уровня 2 выполняет коммутацию и фильтрацию, используя только MAC-адрес (уровень 2) канального уровня OSI, и при этом зависит от маршрутизаторов для передачи данных между независимыми IP-подсетями.

Коммутатор уровня 3 (например, Catalyst 3560) функционирует подобно коммутатору уровня 2 (например, Catalyst 2960), но вместо использования только одного MAC-адреса уровня 2 для принятия решений о пересылке коммутатор уровня 3 может также использовать также IP-адрес. Вместо того чтобы определять, какие MAC-адреса связаны с каждым из его портов, коммутатор уровня 3 может также установить, какие IP-адреса связаны с его интерфейсами. Это позволяет коммутатору уровня 3 перенаправлять трафик по сети, также используя данные об IP-адресе.

Коммутаторы уровня 3 также могут выполнять функции маршрутизации уровня 3, тем самым снижая необходимость установки выделенных маршрутизаторов в локальной сети. Поскольку в коммутаторах уровня 3 установлено специальное аппаратное обеспечение для коммутации, они, как правило, могут направлять данные со скоростью самой коммутации.

35. Сетевые IPv6-адреса (ccna 1, 8.2)

Протокол IPv6 разработан как преемник протокола IPv4. В протоколе IPv6 больше 128-битного адресного пространства, что достаточно для 340 ундециллионов адресов. (Это число 340, за которым следует 36 нолей.) Однако IPv6 — не просто большие адреса. Когда специалисты IETF начали разработку преемника IPv4, они использовали эту возможность для устранения ограничений протокола IPv4 и внесения дополнительных улучшений. Среди таких улучшений — протокол управляющих сообщений версии 6 (ICMPv6), который включает в себя разрешение адресов и автонастройку адресов, что отсутствовало в протоколе ICMP для IPv4 (ICMPv4). Протоколы ICMPv4 и ICMPv6 будут рассмотрены далее в этой главе.

Потребность в IPv6

Сокращение адресного пространства протокола IPv4 — основной стимулирующий фактор для перехода к использованию IPv6. По мере того как Африка, Азия и другие регионы планеты всё больше нуждаются в подключении к сети Интернет, остается всё меньше IPv4-адресов для поддержки таких темпов развития. 31 января 2011 г. Администрация адресного пространства Интернет IANA назначила последние 2 блока IPv4-адресов /8 региональным интернет-регистраторам (RIR). Согласно различным прогнозам в период между 2015 и 2020 годами у всех пяти интернет-регистраторов закончатся IPv4-адреса. Оставшиеся IPv4-адреса будут распределены среди интернет-провайдеров.

Теоретическое максимальное количество IPv4-адресов — 4,3 миллиарда. Частные адреса RFC 1918 в сочетании с преобразованием сетевых адресов (NAT) служат для замедления истощения адресного пространства IPv4. Преобразование сетевых адресов (NAT) имеет ограничения, которые препятствуют одноранговой связи.

Интернет вещей

Современная сеть Интернет значительно отличается от Интернета последних десятилетий. Сегодня это не просто электронная почта, веб-страницы и передача файлов между компьютерами. Интернет развивается и становится неотъемлемой частью нашей жизни. Скоро можно будет получить доступ к Интернету не только через компьютеры, планшеты и смартфоны. В будущем Интернет станет неотделим от многих устройств и технического оборудования, в том числе автомобилей и биомедицинских аппаратов, домашней техники и экосистемы. Представьте себе встречу с заказчиком на его территории, которая автоматически запланирована вашим календарным приложением за час до начала обычного рабочего дня. Однако перед встречей вы можете забыть проверить свой календарь или поставить будильник, чтобы встать вовремя, и это повлечёт за собой серьёзные проблемы. Теперь представьте, что календарное приложение напрямую передаёт эту информацию в будильник и автомобиль. Ваша машина автоматически прогреется, чтобы лёд на лобовом стекле растаял прямо перед тем, как вы сядете в машину, а после этого создаст верный маршрут до места встречи.

В связи с распространением Интернета ограниченным адресным пространством IPv4, проблемами с преобразованием сетевых адресов и проникновением Интернета в нашу жизнь пришло время для перехода на протокол IPv6.

Длина IPv6-адресов составляет 128 бит, написанных в виде строки шестнадцатеричных значений. Каждые 4 бита представлены одной шестнадцатеричной цифрой, причём общее количество шестнадцатеричных значений равно 32. IPv6-адреса не чувствительны к регистру, их можно записывать как строчными, так и прописными буквами.

Предпочтительный формат

Как показано на рис. 1, предпочтительный формат для записи IPv6-адреса: x: x: x: x: x: x: x: x, где каждый «x» состоит из четырёх шестнадцатеричных значений. Октеты — это термин, который используется для обозначения 8 бит IPv4-адреса. В IPv6 шестнадцатеричное число — это термин, используемый для обозначения сегмента из 16 бит или четырёх шестнадцатеричных значений. Каждый «x» — это одно шестнадцатеричное число, 16 бит или 4 шестнадцатеричных цифр.

В предпочтительном формате IPv6-адрес записан с помощью 32 шестнадцатеричных цифр. Тем не менее, это не самый оптимальный способ представления IPv6-адреса. Ниже мы увидим два правила, которые помогут сократить количество цифр, необходимых для представления IPv6-адреса.

50.Виртуальные локальные сети и их основные характеристики (ccna 2, 3.1)

В коммутируемых объединённых сетях сети VLAN обеспечивают гибкость сегментации и организации. Сети VLAN позволяют сгруппировать устройства внутри локальной сети. Группа устройств в пределах сети VLAN взаимодействует так, будто устройства подключены с помощью одного провода. Сети VLAN основываются не на физических, а на логических подключениях.

Сети VLAN позволяют администратору производить сегментацию по функциям, проектным группам или областям применения, вне зависимости от физического расположения пользователя или устройства. Устройства в пределах сети VLAN работают таким образом, будто находятся в собственной независимой сети, даже если делят одну общую инфраструктуру с другими VLAN. Любой порт коммутатора может принадлежать сети VLAN. Одноадресные, широковещательные и многоадресные пакеты пересылаются и рассылаются только к конечным станциям в пределах той сети VLAN, которая является источником этих пакетов. Каждая сеть VLAN считается отдельной логической сетью, и пакеты, адресованные станциям, не принадлежащим данной сети VLAN, должны пересылаться через устройство, поддерживающее маршрутизацию.

Сеть VLAN создаёт логический широковещательный домен, который может охватывать несколько физических сегментов LAN. Разделяя крупные широковещательные домены на более мелкие сети, VLAN повышают производительность сети. Если устройство в одной сети VLAN передаёт широковещательный кадр Ethernet, то этот кадр получают все устройства в рамках этой VLAN, устройства же в других сетях VLAN этот кадр не получают.

Сети VLAN позволяют реализовывать политику обеспечения доступа и безопасности, учитывая интересы различных групп пользователей. Каждый порт коммутатора может быть назначен только одной сети VLAN (за исключением порта, подключённого к IP-телефону или к другому коммутатору).

Производительность пользователей и адаптивность сети играют важную роль в процветании и успехе компании. Сети VLAN облегчают процесс проектирования сети, обеспечивающей помощь в выполнении целей организации. К основным преимуществам использования VLAN относятся:

Безопасность: группы, обладающие уязвимыми данными, отделены от остальной части сети, благодаря чему снижается вероятность утечки конфиденциальной информации. Как показано на рисунке, компьютеры преподавателей находятся в сети VLAN 10 и полностью отделены от трафика данных учащихся и гостей.

Снижение расходов: благодаря экономии на дорогих обновлениях сетевой инфраструктуры и более эффективному использованию имеющейся полосы пропускания и восходящих каналов происходит снижение расходов.

Повышение производительности: разделение однородных сетей 2-го уровня на несколько логических рабочих групп (широковещательных доменов) уменьшает количество лишнего сетевого трафика и повышает производительность.

Уменьшенные широковещательные домены: разделение сети на сети VLAN уменьшает количество устройств в широковещательном домене. Сеть, показанная на рисунке, состоит из шести компьютеров и трёх широковещательных доменов: для преподавателей, для учащихся и гостевого домена.

Повышение производительности ИТ-отдела: сети VLAN упрощают управление сетью, поскольку пользователи с аналогичными требованиями к сети используют одну и ту же сеть VLAN. При введении в эксплуатацию нового коммутатора на назначенных портах реализуются все правила и процедуры, уже применённые в этой конкретной VLAN. Также ИТ-специалистам легче определять функцию сети VLAN, назначая ей соответствующее имя. На данном рисунке для простой идентификации сеть VLAN 10 была названа «Для преподавателей», VLAN 20 — «Для учащихся» и VLAN 30 — «Гостевая».

Упрощённое управление проектами и приложениями: сети VLAN объединяют пользователей и сетевые устройства для соответствия деловым или географическим требованиям сети. Управление проектом и работа на прикладном уровне упрощены благодаря использованию разделения функций. Пример такой прикладной задачи — платформа разработки приложений для электронного обучения преподавателей.

Каждая VLAN в коммутируемой сети относится к какой-либо IP-сети; таким образом, в проекте VLAN нужно учитывать реализацию иерархической системы сетевой адресации. Иерархическая адресация подразумевает упорядоченное назначение номеров IP-сети сегментам или сетям VLAN с учетом работы сети в целом.

65. Протоколы маршрутизации RIP и RIPng (ccna 2, 7.3)

80. PVST+ и его настройка (ccna 3, 2.3.1)

95. Принцип работы и настройка OSPF для нескольких областей (ccna 3, 6.1/6.2)

Разделение большой области OSPF на области меньшего размера называется OSPF для нескольких областей. Использование OSPF для нескольких областей является целесообразным в сетях большего размера, поскольку это позволяет сократить потребление ресурсов ЦП и памяти.

Например, каждый раз, когда маршрутизатор получает новые данные о топологии, такие как добавление, удаление или изменение канала, маршрутизатор должен повторно выполнить алгоритм SPF, создать новое дерево SPF и обновить таблицу маршрутизации. Алгоритм SPF требует значительных ресурсов ЦП, и время, необходимое для выполнения соответствующих расчётов, зависит от размера области. Слишком большое количество маршрутизаторов в одной области увеличивают размер базы данных LSDB и нагрузку на ЦП. Следовательно, разделение маршрутизаторов на области позволяет эффективно разделить одну базу данных потенциально большого размера на несколько баз данных меньшего размера, которыми впоследствии легче управлять.

В случае OSPF для нескольких областей требуется иерархическая структура сети. Главная область называется магистральной областью (областью 0), а все другие области должны подключаться к магистральной области. При иерархической организации маршрутизация продолжает осуществляться между областями (это называется межобластной маршрутизацией), при этом многие рутинные операции маршрутизации, например повторный расчёт базы данных, выполняются внутри области.

Как показано на рис. 1, иерархическая топология OSPF для нескольких областей обеспечивает следующие преимущества:

Таблицы маршрутизации меньшего размера. Число записей в таблице маршрутизации уменьшается, так как адреса сетей в области могут быть объединены. Например, маршрутизатор R1 может объединить маршруты из области 1 в область 0, а маршрутизатор R2 — маршруты из области 51 в область 0. Маршрутизаторы R1 и R2 также распространяют статический маршрут по умолчанию в область 1 и область 51.

Снижение накладных расходов на обновление состояний каналов.Из-за уменьшения количества маршрутизаторов, обменивающихся пакетами LSA, снижаются требования к обработке данных и памяти.

Снижение частоты расчётов кратчайшего пути SPF. Влияние изменений топологии локализуется в пределах области. Например, это минимизирует влияние обновлений маршрутизации, так как лавинная рассылка пакетов LSA прекращается на границе области.

Допустим, отказал канал между двумя внутренними маршрутизаторами в области 51 (см. рис. 2). В этом случае только маршрутизаторы в области 51 выполнят обмен пакетами LSA и заново вычислят кратчайший путь по алгоритму SPF. Маршрутизатор R1 не получает пакеты LSA из области 51 и не выполняет перерасчёт по алгоритму SPF.

110.Связь по последовательному каналу (ccna 4, 3.1.1)

125. Решения VPN для удалённого доступа (ccna 4, 7.1.2.2)

Сети VPN удалённого доступа

В то время как межфилиальная сеть VPN используется для подключения целых сетей, сеть VPN удалённого доступа (remoteaccess) соответствует потребностям удалённых и мобильных сотрудников, а также позволяет передавать трафик от потребителей к компаниям через экстранет. VPN удалённого доступа создаётся в тех случаях, когда информация о VPN не является статической, и может изменяться динамически, а сам канал может включаться и отключаться. Сети VPN удалённого доступа поддерживают архитектуру «клиент-сервер», в рамках которой клиент VPN (удалённый компьютер) получает защищённый доступ к корпоративной сети через сервер VPN на границе сети.

Они используются для подключения отдельных компьютеров, которым требуется безопасный доступ к корпоративной сети через Интернет. Как показано на рисунке, при работе через Интернет удалённые сотрудники обычно используют широкополосные, DSL, беспроводные или кабельные подключения.

На оконечных устройствах мобильных пользователей может требоваться установка клиентского ПО для VPN. Например, на всех узлах может быть установлено ПО CiscoAnyConnectSecureMobilityClient. Когда узел пытается отправить любой трафик, клиентское ПО CiscoAnyConnect VPN инкапсулирует и шифрует этот трафик. Затем зашифрованные данные отправляются через Интернет на шлюз VPN на границе сети назначения. При получении данных шлюз VPN работает точно так же, как для межузловых сетей VPN.

Примечание. Клиентское ПО CiscoAnyConnectSecureMobilityClient, реализованное на основе предыдущих решений CiscoAnyConnect VPN Client и Cisco VPN Client, позволяет улучшить текущий уровень восприятия VPN на многих мобильных устройствах на базе ноутбуков и смартфонов. Данный клиент поддерживает протокол IPv6.