2.1.3 Wpa

WPА это временный стандарт, о котором договорились производители оборудования, пока не вступил в силу IEEE 802.11i. По сути, WPA совмещает в себе несколько технологий и протоколов:

- WPA – технология защищённого доступа к беспроводным сетям (Wi-Fi Protected Access);

- EAP – протокол расширенной аутентификации (Extensible Authentication Protocol);

- TKIP – протокол интеграции временного ключа (Temporal Key Integrity Protocol);

- MIC – технология проверки целостности сообщений (Message Integrity Check).

Как видим, ключевыми здесь являются новые модули TKIP и MIC. Стандарт TKIP использует автоматически подобранные 128-битные ключи, которые создаются непредсказуемым способом и общее число вариаций которых достигает 500 миллиардов. Сложная иерархическая система алгоритма подбора ключей и динамическая их замена через каждые 10 Кбайт (10 тыс. передаваемых пакетов) делают систему максимально защищённой.

От внешнего проникновения и изменения информации также обороняет технология проверки целостности сообщений (Message Integrity Check). Достаточно сложный математический алгоритм позволяет сверять отправленные в одной точке и полученные в другой данные. Если замечены изменения и результат сравнения не сходится, такие данные считаются ложными и выбрасываются.

2.1.4 WPA2 – это протокол безопасности данных, отвечающий стандарту IEEE 802.11i для беспроводных локальных сетей начиная с 2004 года. Более надёжный, чем в промежутке, использованный протокол WPA, т.к. для шифрования использует вместо TKIP гораздо более безопасный алгоритм CCMP на основе AES. Начиная с 2006 года все устройства с лого Wi-Fi должны поддерживать WPA2. В отличие от WPA, WPA2 также хочет сравнительно новое оборудование, а это означает, что аппаратное обеспечение, купленное до 2006 года, придётся поменять. Существует две версии WPA2. Есть WPA2 для предприятий и для дома. Домашний вариант использует заранее данный ключ и проверяет его правильность немедленно. А версия для предприятий делает это через сервер.

2.1.5 Vpn

Технология виртуальных частных сетей Virtual Private Network (VPN) была предложена компанией Intel для обеспечения безопасного соединения клиентских систем с серверами по общедоступным интернет-каналам. VPN очень хорошо себя зарекомендовали с точки зрения шифрования и надёжности аутентификации. Плюс технологии состоит и в том, что на протяжении более трёх лет практического использования в индустрии данный протокол не получил никаких нареканий со стороны пользователей. Информации о его взломах не было.

Технологий шифрования в VPN применяется несколько, наиболее популярные из них описаны протоколами PPTP, L2TP и IPSec с алгоритмами шифрования DES, Triple DES, AES и MD5. IP Security (IPSec) используется примерно в 65–70% случаев. С его помощью обеспечивается практически максимальная безопасность линии связи.

И хотя технология VPN не предназначалась изначально именно для Wi-Fi, она может использоваться для любого типа сетей, и идея защитить с её помощью беспроводные их варианты одна из лучших на сегодня.

Для реализации VPN-защиты в рамках сети необходимо установить специальный VPN-шлюз (программный или аппаратный), в котором создаются туннели, по одному на каждого пользователя. Например, для беспроводных сетей шлюз следует установить непосредственно перед точкой доступа. А пользователям сети необходимо установить специальные клиентские программы, которые в свою очередь также работают за рамками беспроводной сети и расшифровка выносится за её пределы.

Хотя всё это достаточно громоздко, но очень надёжно, главный недостаток такого решения — необходимость в администрировании. Второй существенный минус — уменьшение пропускной способности канала на 30–40%.

Проектирование Wi-Fi сети

3.1 Выбор модели распространения

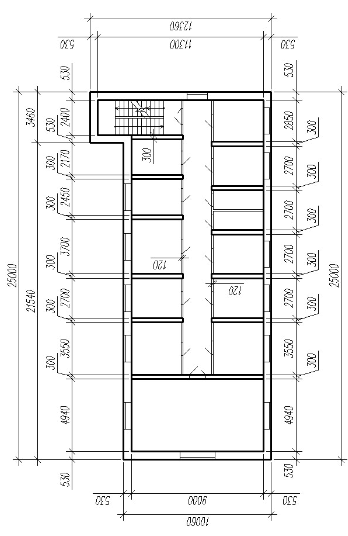

При выборе модели распространения сигнала руководствовались планом помещения, его особенностями построения.

Статистическая модель, рекомендованная Международным институтом электросвязи ITU-R 1238, была разработана для расчета распространения сигнала внутри зданий и помещений.

Данная модель учитывает потери при многократном прохождении сигнала через пол, что позволяет предусмотреть такие характеристики, как повторное использование частоты на различных этажах здания. Дистанционные коэффициенты потери мощности, включают в неявном виде поправку на потери при прохождении сигнала через стены или через препятствия, а также на остальные механизмы возникновения потерь, которые могут возникнуть в пределах одного этажа здания. В моделях, учитывающих специфику места, имеется возможность в явном виде учесть потери за счет каждой стены, вместо того, чтобы включать их в дистанционную модель. Данная модель показана в виде формулы 1:

L = 20 log f + N log d + Pf (n) – 28 (1)

где, d – расстояние в метрах;

f – частота в мегагерцах;

N – коэффициент потери мощности сигнала с расстоянием;

n – количество препятствий;

Pf(n) – параметр потери мощности сигнала при прохождении через препятствия.

Характерные параметры, основанные на результатах различных измерений, приведены в таблицах Х1 и Х2.

Приложение А

(информационное)