Федеральное государственное образовательное учреждение

высшего профессионального образования

«Сибирский государственный университет телекоммуникаций

и информатики»

(ФГОБУ ВПО «СибГУТИ»)

Кафедра: САПР

Курсовая работа на тему:

“ Безопасность ИСПДн”

Выполнил:

Студент 3 курса, ф. МРМ,

гр. РИ-27, Исенев Е.В.

Проверил:

преподаватель Гончаров. С. А.

Новосибирск,

2014 Г.

СОДЕРЖАНИЕ

Введение……………………………………………………………….………….3

1.1 Рассчитать исходную защищенность…….……………………….……5

1.2 Построить модель угроз…………………………………………………7

1.3 Построение модели нарушителя с учетом использования криптографических средств.……………………………......…..……..…..11

2 Заключение ……………………………………………………….……...16

Библиография…………………………….……………………..….………...…17

Введение

Проектирование информационных систем является важной задачей в развитии ИТ инфраструктуры любого предприятия. В задачу проектирования информационных систем входят также и следующие важные задачи - это проектирование структурированных кабельных систем, проектирование систем информационной безопасности. Целью курсовой работы является усвоение навыков расчета пропускной способности структурированных кабельных сетей, расчета актуальных угроз информационной безопасности в соответствии с текущими нормативными документами. Однако, поскольку область обеспечения информационной безопасности является стремительно развивающейся отраслью, необходимо также, самостоятельно изучить литературу при отмене руководящих документов, указанных в источниках.

Задание:

Вариант № 07

Исходные данные:

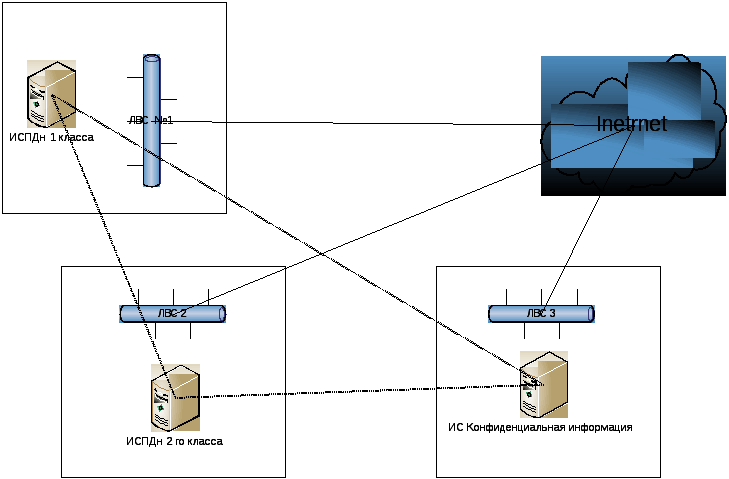

Организация, имеющая 3 автоматизированные системы: ИСПДн первого класса, ИСПДн второго класса и ИС Конфиденциальной информации. Режимы обработки многопользовательские. Все системы являются локальными, однако расположены в трех офисах компании зданиях в разных городах, существует необходимость передачи данных из одной ИСПДн в другую. Выход в сеть Интернет в каждом офисе отдельный.

Среди сотрудников присутствуют следующие категории пользователей: пользователи ИС, системные администраторы, администраторы безопасности, разработчики прикладного ПО. Информационные системы после обработки предоставляют сторонним пользователям информацию в рамках существующего законодательства.

Рис. 1 Исходная схема к варианту № 07

Задание:

В соответствии с выбранным вариантом необходимо:

Рассчитать исходную защищенность

Построить модель угроз

Построить модель нарушителя с учетом использования криптографических средств.

1.1 Расчет исходной защищённости.

Для расчета исходной защищенности информационных систем обработки персональных данных необходимо воспользоваться руководящим документом.

Под уровнем исходной защищенности ИСПДн понимается обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИСПДн, приведенных в таблице 1.

Таблица 1

Показатели исходной защищенности ИСПДн

|

Технические и эксплуатационные характеристики ИСПДн |

Уровень защищенности | ||

|

Высокий |

Средний |

Низкий | |

|

1. По территориальному размещению: распределенная ИСПДн, которая охватывает несколько областей, краев, округов или государство в целом; |

– |

– |

+ |

|

2. По наличию соединения с сетями общего пользования: ИСПДн, имеющая многоточечный выход в сеть общего пользования; |

– |

– |

+ |

|

3. По встроенным (легальным) операциям с записями баз персональных данных: запись, удаление, сортировка; |

– |

+

|

– |

|

4. По разграничению доступа к персональным данным: ИСПДн с открытым доступом |

–

|

–

|

+

|

|

|

| ||

|

|

| ||

|

Технические и эксплуатационные характеристики ИСПДн |

Уровень защищенности | ||

|

Высокий |

Средний |

Низкий | |

|

5. По наличию соединений с другими базами ПДн иных ИСПДн: интегрированная ИСПДн (организация использует несколько баз ПДн ИСПДн, при этом организация не является владельцем всех используемых баз ПДн); |

–

|

–

|

+

|

|

6. По уровню обобщения (обезличивания) ПДн: ИСПДн, в которой предоставляемые пользователю данные являются обезличенными (на уровне организации, отрасли, области, региона и т.д.);

|

+

|

–

|

–

|

|

7. По объему ПДн, которые предоставляются сторонним пользователям ИСПДн без предварительной обработки: ИСПДн, предоставляющая всю базу данных |

–

|

– |

+

|

Исходная степень защищенности:

ИСПДн имеет низкую степень исходной защищенности, так как не выполняются условия по пунктам 1 и 2.