- •2.2 Технические средства обнаружения угроз безопасности.

- •2.3 Методы поиска закладных устройств, как физических объектов.

- •I. Визуальный осмотр

- •II. Контроль с помощью средств видеонаблюдения

- •2.4 Методы поиска зу с помощью индикаторов поля. Индикаторы поля

- •Основные признаки излучения радиозакладок

- •Применение индикаторов (детекторов) поля

- •2.5 Методы поиска зу с помощью специальных приемных устройств.

- •Принципы построения специальных приемников

- •Основные виды панорамных приемников

- •Компьютерные программы для управления панорамными приемниками

- •2.6 Методы поиска зу с помощью программно-аппаратных комплексов.

- •2.7 Методы поиска зу с помощью нелинейных радиолокаторов. Общие сведения о нелинейных локаторах

- •Продолжение табл. 2.3.6

- •Окончание табл. 2.3.6

- •Основные параметры некоторых типов нелинейных радиолокаторов представлены в табл. 2.3.6, а внешний вид - на рис. 2.3.37.

- •Основные характеристики нелинейных радиолокаторов

- •Переизлученного сигнала:

- •Сравнительная характеристика некоторых типов нелинейных локаторов

- •Основные выводы

- •2.8 Рекомендации по поиску устройств негласного съема информации.

- •1) Подготовительный этап

- •2) Физический поиск и визуальный осмотр

- •3) Обнаружение радиозакладных устройств

- •4) Выявление технических средств с передачей информации по токоведущим линиям

- •5) Обнаружение зу с передачей информации по ик-каналу

- •6) Проверка наличия акустических каналов утечки информации

- •2.9 Технические средства контроля сетей связи.

- •Дополнительные организационные меры для защиты информации в телефонных линиях связи

- •1.1 Аппаратура контроля линий связи Индикаторные устройства

- •Рис; 2.4.2. «Телефонный страж», лст-1007

- •1.2 Анализаторы проводных линий и кабельные локаторы

- •Основные технические характеристики

- •2.10 Аппаратура защиты линей связи.

- •Многофункциональные устройства индивидуальной защиты телефонных линий

- •Устройства уничтожения закладок

- •2.11 Технические средства пространственного и линейного зашумления

- •2.11.1 Средства создания акустических маскирующих помех

- •2.11.2 Средства создания электромагнитных маскирующих помех.

- •2.11.3 Многофункциональные средства защиты

- •2.11.1 Средства создания акустических маскирующих помех.

- •1.1 Генераторы шума в акустическом диапазоне

- •1.2 Устройства виброакустической защиты

- •1.3 Технические средства ультразвуковой защиты помещений

- •2 Средства создания электромагнитных маскирующих помех

- •2.1 Технические средства пространственного зашумления

- •Основные технические характеристики Диапазон зашумления

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристик

- •Средства создания маскирующих помех в коммуникационных сетях

- •Основные технические характеристики

- •Средства создания маскирующих помех в сетях электропитания

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •Основные технические характеристики

- •2.11.3 Многофункциональные средства защиты

- •Основные технические характеристики

- •Оновные технические характеристики

- •2.12 Защита информации от вч навязывания.

- •2) Защита информации от вч-навязывания в радиодиапазоне

- •3) Защита информации от вч-навязывания в оптическом диапазоне

- •4) Защита информации от вч-навязывания вирусов

- •2.13 Защита от несанкционированной аудиозаписи.

- •2.13.1 Обнаружители диктофонов.

- •2.13.2 Устройства подавления записи работающих диктофонов.

- •2.13.1 Обнаружители диктофонов

- •1.4 Специальные устройства для определения наличия работающих диктофонов.

- •2.13.2. Устройства подавления записи работающих диктофонов

- •2.14. Защита информации в компьютерных сетях Виды потенциально опасных воздействий

- •Защита от ошибок обслуживающего персонала

- •Восстановление поврежденного реестра

- •Окончание табл. 2.6.1

- •Защита от заражения компьютерными вирусами

- •Защита от несанкционированного доступа

- •2.15 Интегральная защита информации.

2. Защита объектов и информации.

2.1 Нормативно-правовая база. Охрана и защита стационарных объектов.

2.2 Технические средства обнаружения угроз безопасности.

2.3 Методы поиска закладных устройств, как физических объектов.

2.4 Методы поиска ЗУ с помощью индикаторов поля.

2.5 Методы поиска ЗУ с помощью специальных приемных устройств.

2.6 Методы поиска ЗУ с помощью программно-аппаратных комплексов.

2.7 Методы поиска ЗУ с помощью нелинейных радиолокаторов.

2.8 Рекомендации по поиску ЗУ.

2.9 Технические средства контроля сетей связи.

2.10 Аппаратура защиты линей связи.

2.11 Технические средства пространственного и линейного зашумления.

2.12 Защита информации от ВЧ навязывания.

2.13 Защита от несанкционированной аудиозаписи.

2.14 Защита информации в компьютерных сетях.

2.15 Интегральная защита информации.

2. 1 Нормативно-правовая база.

1. Общие сведения(нормативно-правовые)

Существует система правовых и организационно-технических мероприятий.

«Положение по аттестации объектов информатизации по требованиям безопасности информации»

Настоящее Положение устанавливает основные принципы, организационную структуру системы аттестации объектов информатизации по требованиям безопасности информации, порядок проведение аттестации, а также контроля и надзора за аттестацией и эксплуатацией аттестованных объектов информатизации.

Система аттестации объектов информатизации по требованиям безопасности информации (далее- система аттестации ) является составной частью единой системы сертификации средств защиты информации и аттестации объектов информатизации по требованиям безопасности информации и подлежит государственной регистрации в установленном Госстандартом Росси порядке. Деятельность системы аттестации организует федеральный орган по сертификации продукции и аттестации объектов информатизации по требованиям безопасности информации (далее – федеральный орган по сертификации и аттестации), которым является Гостехкомиссия России.

Под аттестацией объектов информатизации понимается комплекс организационно-технических мероприятий, в результате которых посредством специального документа – «Аттестация соответствия» подтверждается, что объект соответствует требованиям стандартов или иных нормативно-технических документов по безопасности информации.

Обязательной аттестации подлежат объекты информатизации, предназначенные для обработки информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров. В остальных случаях аттестация носит добровольный характер (добровольная аттестация) и может осуществляться по инициативе заказчика или владельца объекта информатизации. Аттестация по требованиям безопасности информации предшествует началу обработки подлежащей защите информации и вызвана необходимостью официального подтверждения эффективности комплекса используемых на конкретном объекте информатизации мер и средств защиты информации.

При аттестации объекта информатизации подтверждается его соответствие требованиям по защите информации от несанкционированного доступа, в том числе от компьютерных вирусов, от утечки за счет побочных электромагнитных излучений и наводок при специальных воздействиях на объект (высокочастотное навязывание и облучение, электромагнитное и радиационное воздействие), от утечки или воздействия на нее за счет специальных устройств, встроенных в объекты информатизации

Аттестация предусматривает комплексную проверку (аттестационные испытания) защищаемого объекта информатизации в реальных условиях эксплуатации с целью оценки соответствия применяемого комплекса мер и средств защиты требуемому уровню безопасности информации.

«Средства вычислительной техники Защита от несанкционированного доступа к информации Показатели защищенности от несанкционированного доступа к информации»

Настоящий Руководящий документ устанавливает классификацию средств вычислительной техники по уровню защищенности от несанкционированного доступа к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.. 1.1. Показатели защищенности СВТ применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ). Конкретные перечни показателей определяют классы защищенности СВТ. Уменьшение или изменение перечня показателей, соответствующего конкретному классу защищенности СВТ, не допускается. Каждый показатель описывается совокупностью требований. Дополнительные требования к показателю защищенности СВТ и соответствие этим дополнительным требованиям оговаривается особо. 1.2. Требования к показателям реализуются с помощью программно-технических средств. Совокупность всех средств защиты составляет комплекс средств защиты. Документация КСЗ должна быть неотъемлемой частью конструкторской документации на СВТ. 1.3. Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый.

2.1.1. Перечень показателей по классам защищенности СВТ приведен в таблице. Обозначения: "-" – нет требований к данному классу; "+" – новые или дополнительные требования, "=" – требования совпадают с требованиями к СВТ предыдущего класса.

|

Наименование показателя |

Класс защищенности | |||||

|

6 |

5 |

4 |

3 |

2 |

1 | |

|

Дискреционный принцип контроля доступа |

+ |

+ |

+ |

= |

+ |

= |

|

Мандатный принцип контроля доступа |

- |

- |

+ |

= |

= |

= |

|

Очистка памяти |

- |

+ |

+ |

+ |

= |

= |

|

Изоляция модулей |

- |

- |

+ |

= |

+ |

= |

|

Маркировка документов |

- |

- |

+ |

= |

= |

= |

|

Защита ввода и вывода на отчуждаемый физический носитель информации |

- |

- |

+ |

= |

= |

= |

|

Сопоставление пользователя с устройством |

- |

- |

+ |

= |

= |

= |

|

Идентификация и аутентификация |

+ |

= |

+ |

= |

= |

= |

|

Гарантии проектирования |

- |

+ |

+ |

+ |

+ |

+ |

|

Регистрация |

- |

+ |

+ |

+ |

= |

= |

|

Взаимодействие пользователя с КСЗ |

- |

- |

- |

+ |

= |

= |

|

Надежное восстановление |

- |

- |

- |

+ |

= |

= |

|

Целостность КСЗ |

- |

+ |

+ |

+ |

= |

= |

|

Контроль модификации |

- |

- |

- |

- |

+ |

= |

|

Контроль дистрибуции |

- |

- |

- |

- |

+ |

= |

|

Гарантии архитектуры |

- |

- |

- |

- |

- |

+ |

|

Тестирование |

+ |

+ |

+ |

+ |

+ |

= |

|

Руководство для пользователя |

+ |

= |

= |

= |

= |

= |

|

Руководство по КСЗ |

+ |

+ |

= |

+ |

+ |

= |

|

Тестовая документация |

+ |

+ |

+ |

+ |

+ |

= |

|

Конструкторская (проектная) документация |

+ |

+ |

+ |

+ |

+ |

+ |

Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты: первая группа содержит только один седьмой класс; вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы; третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы; четвертая группа характеризуется верифицированной защитой и содержит только первый класс. 1.4. Выбор класса защищенности СВТ для автоматизированных систем, создаваемых на базе защищенных СВТ, зависит от грифа секретности обрабатываемой в АС информации, условий эксплуатации и расположения объектов системы. 1.5. Применение в комплекте СВТ средств криптографической защиты информации по ГОСТ 28147-89 может быть использовано для повышения гарантий качества защиты.

2.1.2. Приведенные в данном разделе наборы требований к показателям каждого класса являются минимально необходимыми. 2.1.3. Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса.

«Автоматизированные системы. Защита от несанкционированного доступа к информации Классификация автоматизированных систем и требования по защите информации»

Настоящий руководящий документ устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в АС различных классов. Под АС в данном документе понимается ориентированная на конкретных пользователей система обработки данных. Руководящий документ разработан в дополнение ГОСТ 24.104-85. Он может использоваться как нормативно-методический материал для заказчиков и разработчиков АС при формулировании и реализации требований по защите.

1.1. Классификация распространяется на все действующие и проектируемые АС учреждений, организаций и предприятий, обрабатывающие конфиденциальную информацию. 1.2. Деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо в целях разработки и применения обоснованных мер по достижению требуемого уровня защиты информации. 1.3. Дифференциация подхода к выбору методов и средств защиты определяется важностью обрабатываемой информации, различием АС по своему составу, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала. 1.4. Основными этапами классификации АС являются: - разработка и анализ исходных данных; - выявление основных признаков АС, необходимых для классификации; - сравнение выявленных признаков АС с классифицируемыми; - присвоение АС соответствующего класса защиты информации от НСД. 1.5. Необходимыми исходными данными для проведения классификации конкретной АС являются: - перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности; - перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий;

Контроль защиты информации на объектах ТСОИ и объектах ВТ.

Основными способами организации контроля защиты информации на объектах ТСОИ и объектах ВТ являются:

Категорирование объектов ТСОИ и объектов ВТ;

Спецобследование объектов ТСОИ и объектов ВТ;

Аттестование объектов ТСОИ и объектов ВТ;

Специсследование ТСОИ и спецпроверки ТСОИ;

Категорирование объектов ТСОИ и объектов ВТ

Категорирование объектов ТСОИ и объектов ВТ производится внутриведомственными комиссиями. В зависимости от условий расположения объекта и грифа секретности обрабатываемой информации объекту присваивается соответствующая категория. По окончании категорирования оформляется Акт категорирования по приведенной ниже форме:

«УТВЕРЖДАЮ»

_______________

_______________

«___» ___________199 г.

АКТ

категорирования_______________________________________________________

Комиссия, назначенная приказом начальника_________________________________

от «___» ___________199 г., в составе:

произвела категорирование объекта ТСОИ,_________________________________

Комиссия установила:

Высший гриф секретности обрабатываемой информации

_______________________________________________________________

Место расположения ____________________________________________

Условия расположения___________________________________________

4) Ранее присвоенная категория______________________________________

5) Установленная категория_________________________________________

Председатель__________________

Члены________________________

________________________

________________________

Спецобследование объектов ТСОИ и объектов ВТ.

Под спецобследованием понимается проверка объекта на предмет выполнения на нем требований руководящих документов по защите информации без применения контрольно-измерительной аппаратуры.

Спецобследование объектов проводится внутриведомственными комиссиями.

По завершении работы составляется Акт специального обследования по приведенной ниже форме:

«УТВЕРЖДАЮ»

_______________

_______________

«___» ___________199 г.

АКТ

специального обследования

Санкт-Петербург « ___ » 199 г.

Помещение(я)__________________________________в здании____________________

определено как__________________________________приказом по________________

№_________________________от «____»_________________199 г.

ОБЩАЯ ХАРАКТЕРИСТИКА ОБЪЕКТА

Категория объекта_____________________________________________________

2. Тип объекта__________________________________________________________

3. Условия расположения объекта___________________________________________

4. Удаление помещения от ближайшей границы КЗ____________________________

НАЛИЧИЕ ДОКУМЕНТАЦИИ

Акт категорирования___________________________________________________

Предписания на эксплуатацию ОТСС, сертификаты_________________________

Проект установки монтажа ТСОИ_________________________________________

Схемы прокладки проводов, кабелей, инженерных коммуникаций, выходящих за пределы КЗ____________________________________________________________

Схема электроснабжения________________________________________________

Схема заземления ТСОИ, протоколы измерений заземления___________________

СООТВЕТСТВИЕ УСЛОВИЙ РАЗМЕЩЕНИЯ ТСОИ, МОНТАЖА ЭЛЕКТРОПИТАНИЯ И ЗАЗЕМЛЕНИЯ ТРЕБОВАНИЯМИ РД.

Минимальный радиус КЗ по электромагнитному полю_______________________

Достаточность КЗ для выполнения требований по спецзащите_________________

Состояние и соответствие требованиям НМД по спецзащите:

системы электропитания_________________________________________________

системы заземления_____________________________________________________

системы телефонной связи________________________________________________

Наличие и характеристика мер защиты объекта от прослушивания и просматривания извне:

а) защита от акустической разведки_________________________________________

б) защита от оптико-электронной разведки___________________________________

РЕЗУЛЬТАТЫ СПЕЦОБСЛЕДОВАНИЯ НА НАЛИЧИЕ ВОЗМОЖНО ВНЕДРЕННЫХ СПЕЦИАЛЬНЫХ РАДИОЭЛЕКТРОННЫХ УСТРОЙСТВ ПЕРЕХВАТА ИНФОРМАЦИИ.

ВЫВОДЫ И РЕКОМЕНДАЦИИ

__________________________________________________________________________________________________________________________________________

(возможность дальнейшего использования объекта для обработки секретной информации, ведения конфиденциальных переговоров)

_______________________________________________________________________________________________________________________________________________________________________________________________________________

(Рекомендации по устранению выявленных недостатков)

Председатель комиссии:

Члены комиссии:

Аттестование объектов ТСОИ и объектов ВТ

Под аттестованием понимается проверка объекта на предмет выполнения на нем требований руководящих документов по защите информации с применением контрольно-измерительной аппаратуры. Аттестование проводят органы (организации), имеющие лицензию на право проведения подобного рода работ. После аттестования выдается Аттестат соответствия по форме, приведенной ниже.

Органы по аттестации:___________________

(полное наименование)

АТТЕСТАТ СООТВЕТСТВИЯ

№___

Выдан «__» _____19__г

Действительно до «__» _____19__г

Срок действия

продлен до «__» _____19__г

Настоящий аттестат удостоверяет, что

1._________________________________________________________________________________________________________________________________________________________

Соответствует требованиям, установленным в

_______________________________________________________________________________________________________________________________________________________________________________________________________________________________________

2. Аттестат выдан на основании заключения органа по аттестации и результатов испытаний указанного объекта согласно протоколам________________________________

_____________________________________________________________________________

выданным____________________________________________________________________

_____________________________________________________________________________

3. Срок действия аттестата соответствия:__________________________________________

4. Заявитель___________________________________________________________________

(наименование служб, отделов, кафедр)

Печать

___________________________

___________________________

Специсследование ТСОИ

Под специсследованием ТСОИ понимается проверка на предмет выполнения ряда требований руководящих документов по защите информации с использованием контрольно-измерительной аппаратуры. Специсследование ТСОИ проводят органы(организации), имеющие лицензию на право проведения подобного рода работ.

По завершении специследования выдается предписание на эксплуатацию по ниже приведенной форме.

«УТВЕРЖДАЮ»

_______________

_______________

«___» ___________199 г.

ПРЕДПИСАНИЕ НА ЭКСПЛУАТАЦИЮ

Машина вычислительная электронная персональная

IBM PC-486-DX

В соответствии с действующими нормативно-методическими документами и на основании «Протокола специального исследования» №___от________________

Разрешается использовать для обработки секретной информации ПЭВМ

IBM PC-486-DX №____________ в составе:

системный блок №___________________

монитор_________________________

НЖМД___________________________

НГМД____________________________

устройство для чтения CD-ROM_______________________

клавиатура №_________________________

принтер ___________________________________

ТРЕБОВАНИЯ ПО РАЗМЕЩЕНИЮ И ЭКСПЛУАТАЦИИ

Установка ПЭВМ IBM PC-486-DX в помещении постоянной эксплуатации производится в соответствии с СТ-2 и СТ-3.

При эксплуатации ПЭВМ IBM PC-486-DX необходимо обеспечить контролируемую зону радиусом R2:

не менее ….м для объектов 1 категории;

не менее ….м для объектов 2 категории;

не менее ….м для объектов 3 категории;

В случае невозможности обеспечения указанной зоны, необходимо применить систему пространственного зашумления на базе генератора шума, развернув их в соответствии с инструкцией по эксплуатации. После развертывания СПЗ до начала обработки секретной информации обязательно проведение специальных исследований силами органов комплексного технического контроля.

Сосредоточенные случайные антенны (незащищенные телефонные аппараты, средства вычислительной техники, связная и измерительная аппаратура), имеющие выход за пределы контролируемой зоны, располагать от ПЭВМ IBM PC-486-DX на расстоянии R1:

не менее ….м для объектов 1 категории;

не менее ….м для объектов 2 категории;

не менее ….м для объектов 3 категории;

Защищенные телефонные аппараты (ТАЭ-2,ТАЭ-4,ТА-66Э,СТА-2,СТА-4) располагать от ПЭВМ IBM PC-486-DX на расстоянии:

не менее ….м для объектов 1 категории;

не менее ….м для объектов 2 категории;

не менее ….м для объектов 3 категории;

Распределенные случайные антенны (линии связи, сигнализация) имеющие выход за пределы контролируемой зоны, располагать от ПЭВМ IBM PC-486-DX на расстоянии:

не менее ….м для объектов 1 категории;

не менее ….м для объектов 2 категории;

не менее ….м для объектов 3 категории;

1.3 Помещение, в котором используется ПЭВМ IBM PC-486-DX, должно быть оборудовано:

системой заземления, не имеющей замкнутых контуров и расположенной в контролируемой зоне не ближе ….. м от ее границы. Сопротивление заземляющего устройства должно быть не более …..Ом;

автономным источником электропитания с гальванической развязкой (электродвигатель-генератор, двухмашинный агрегат, дизель-генератор ), от внешней сети электропитания.

1.4 При эксплуатации ПЭВМ IBM PC-486-DX запрещается:

- размещать и производить перемещение устройств, входящих в состав ПЭВМ IBM PC-486-DX, с нарушением требований п1.2

-производить измерения, настройку, подключаться к гнездам, работать с открытыми крышками во время обработки секретной информации;

-самостоятельно вносить изменения в схему, конструкцию и монтаж;

-заменять технические средства ПЭВМ IBM PC-486-DX на другие, не входящие в состав ПЭВМ , а также расширять комплектность другими техническими средствами, не прошедшими специсследования в полном объеме.

Спецпроверки ТСОИ

Под спецпроверкой понимается проверка ТСОИ на предмет наличия в нем радиозакладки. Спецпроверки ТСОИ проводят органы (организации), имеющие лицензию на право проведения подобного рода работ. По завершении спецпроверки выдается Акт.

Охрана и защита стационарных объектов.

Современные методы создания эффективных систем охраны и защиты объектов

Первым шагом в создании системы физической защиты объектов должен стать анализ угроз (рисков), как реальных (действующих в данный момент), так и потенциальных.

По результатам анализа рисков с использованием средств оптимизации формируется требования к системе безопасности конкретного предприятия и объекта в конкретной обстановке. Завышение требований приводит к неоправданным расходам, занижение- к возрастанию вероятности реализации угроз.

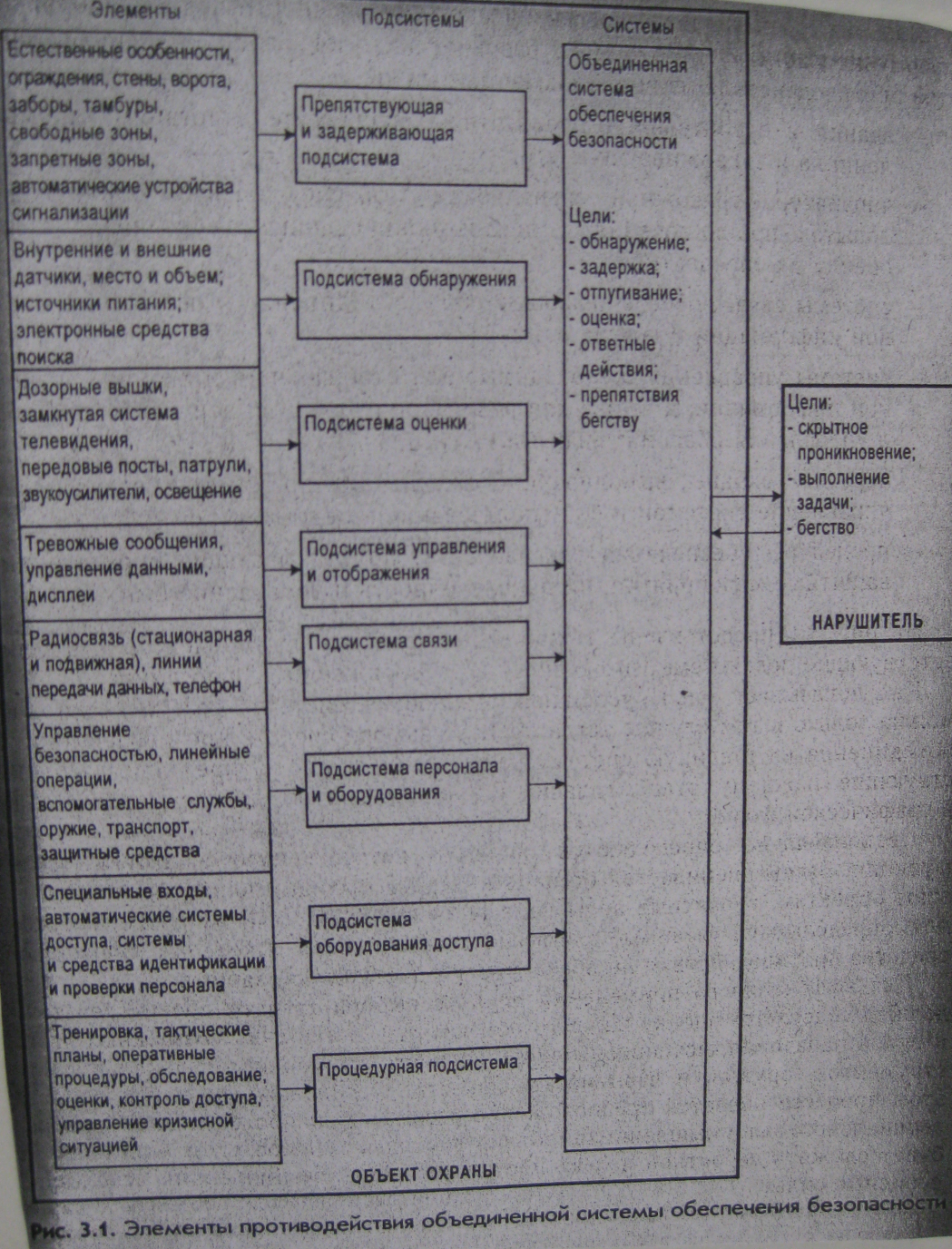

В общем случае система физической безопасности должна включать в себя следующие подсистемы:

- управления доступом (с функцией досмотра);

- обнаружения проникновения, аварийной и пожарной сигнализации (тревожной сигнализации);

- инженерно-технической защиты( пассивной защиты);

- отображения и оценки обстановки;

-управления в аварийных и тревожных ситуациях;

- оповещения и связи в экстремальных ситуациях;

-личной безопасности персонала.

При построении системы физической безопасности, удовлетворяющей сформулированным требованиям, разработчик выбирает и объединяет средства противодействия из числа указанных ниже:

- здания и строительные препятствия, мешающие действиям злоумышленника и задерживающие его;

- аппаратура тревожной сигнализации, обеспечивающая обнаружение попыток проникновения и несанкционированных действий, а также оценку опасности;

- системы связи, обеспечивающие сбор, объединение и передачу тревожной информации и других данных;

- системы управления, необходимые для отображения и анализа тревожной информации, а также для реализации ответных действий оператора и управления оборонительными силами;

- персонал охраны, выполняющий ежедневные программы безопасности управление системой и ее использование в нештатных ситуациях;

- процедуры обеспечения безопасности, предписывающие определенные защитные мероприятия, их направленность и управление ими.

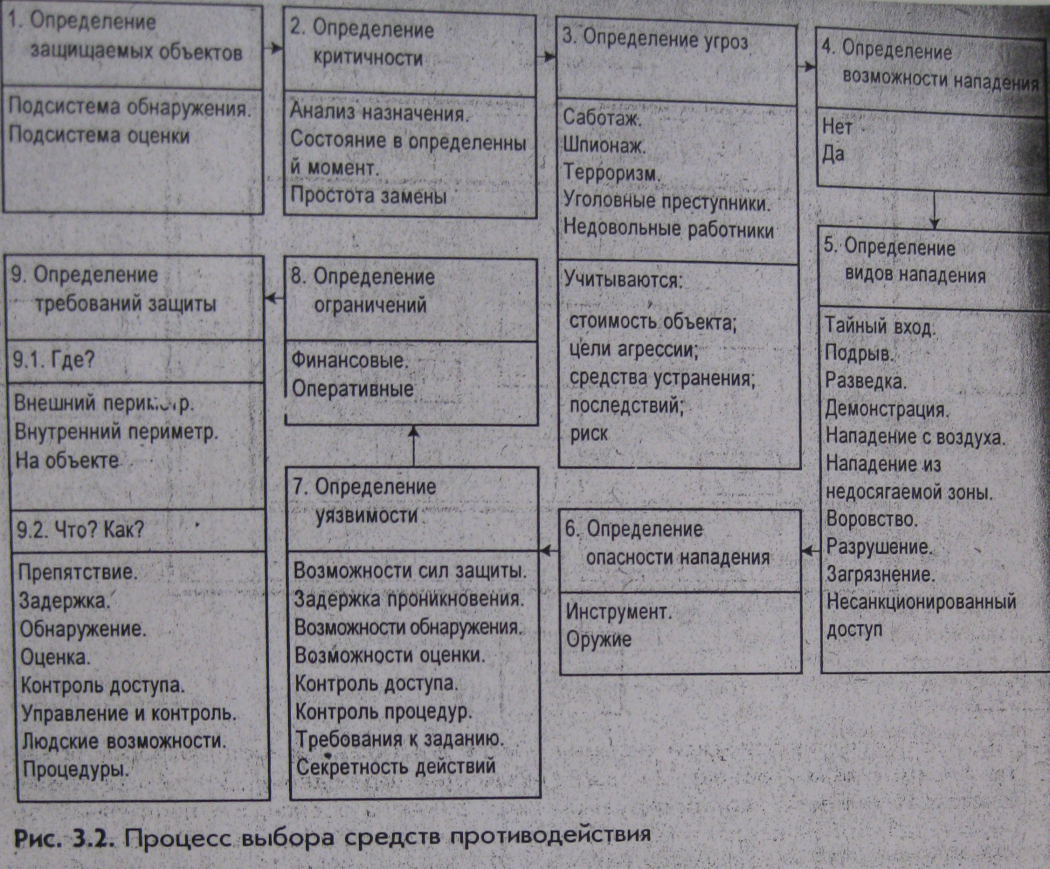

На рис. 3.1 представлены технические средства противодействия и соответствующие подсистемы, имеющиеся в распоряжении разработчика. Как показывает опыт, успешная разработка системы безопасности возможна только в том случае, когда процесс выбора средств противодействия и объединения их в единую систему разделен на этапы и определены соответствующие каждому этапу задачи. На рис 3.2 этот процесс представлен в графической форме.

Первоначально определяются объекты, которые надо защитить, и их функции. Затем оценивается степень интереса потенциального противника к этим объектам, вероятные виды нападения и вызываемый ими ущерб. Наконец определяются уязвимые для воздействия области, в которых имеющиеся средства противодействия не обеспечивают достаточной защиты.

Для эффективного применения процесс выбора средств противодействия должен содержать оценку каждого объекта с точки зрения возможных угроз и видов нападения, потенциальной вероятности применения специальных инструментов, оружия и взрывчатых веществ. Особо важным допущением в этом процессе является предположение о том, что наиболее ценный для потенциального злоумышленника объект привлечет наибольшее внимание и будет служить вероятной целью, против который злоумышленник использует основные силы.

Разработка средств противодействия должна соответствовать концепции полной и эшелонированной защиты. Это означает, что средства противодействия следует размещать на концентрических кругах, пересекающих все возможные пути противника к любому объекту. Рис 3.3 иллюстрирует данную концепцию. Каждый рубеж обороны организуется таким образом, чтобы задержать нападающего во время, достаточное для принятия персоналом защиты ответных мер.

На заключительном этапе разработчик объединяет выбранные средства противодействия в соответствии с принятой концепцией защиты. Производится также предварительная оценка начальной и ожидаемой общей стоимости жизненного цикла всей системы. Разработчик должен принимать во внимание такое понятие, как жизненный цикл защищаемых объектов. В частности, он должен учитывать возможные перемещения объектов, а также изменение требований в местах входа.

В том случае, когда внутри одного здания располагаются объекты с существенно разными требованиями к безопасности, применяется разделение здания на отсеки, что позволяет выделить внутренние периметры внутри общего контролируемого пространства и создать внутренние защитные средства от несанкционированного доступа. Периметр обычно выделяется физическими препятствиями, проход через которые контролируется электронным способом или с помощью специальных процедур.

При защите группы зданий, имеющих общую границу или периметр, необходимо учитывать не только отдельный объект или здание, но и место, на котором они расположены. Обычно участки местности с большим количеством зданий имеют общие или частично совпадающие требования по обеспечению безопасности, а некоторые участи имеют ограждение по периметру и единую проходную. Организация общего периметра позволяет уменьшить количество защитных средств в каждом здании и устанавливать их только для наиболее важных объектов или зданий, нападение на которые наиболее вероятно. Аналогичным образом каждое строение или объект на участке следует оценить с точки зрения их возможностей задержать нападающего.

С учетом вышеизложенного рассмотрим в качестве примера проблему защиты вычислительных центров (ВЦ).

Надежная система должна обеспечивать защиту помещений и поддерживающей инфраструктуры, аппаратуры, программ,, данных и персонала. Требования к таким системам сформулированы, в частности, в федеральном законе ФРГ по охране данных. Закон содержит перечень из девяти требований к защите, которые следует выполнять путем осуществления соответствующих технических и организационных мероприятий.

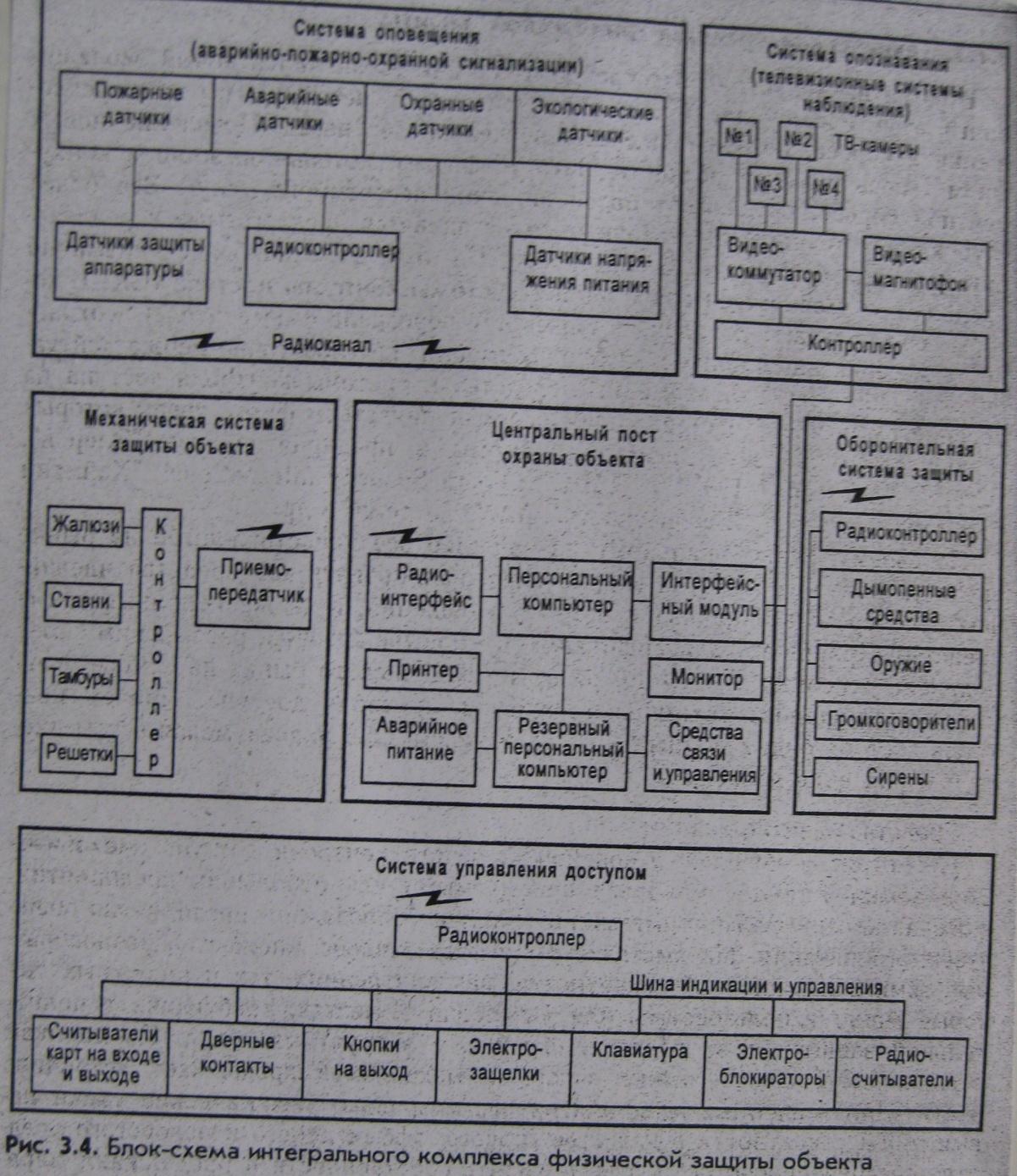

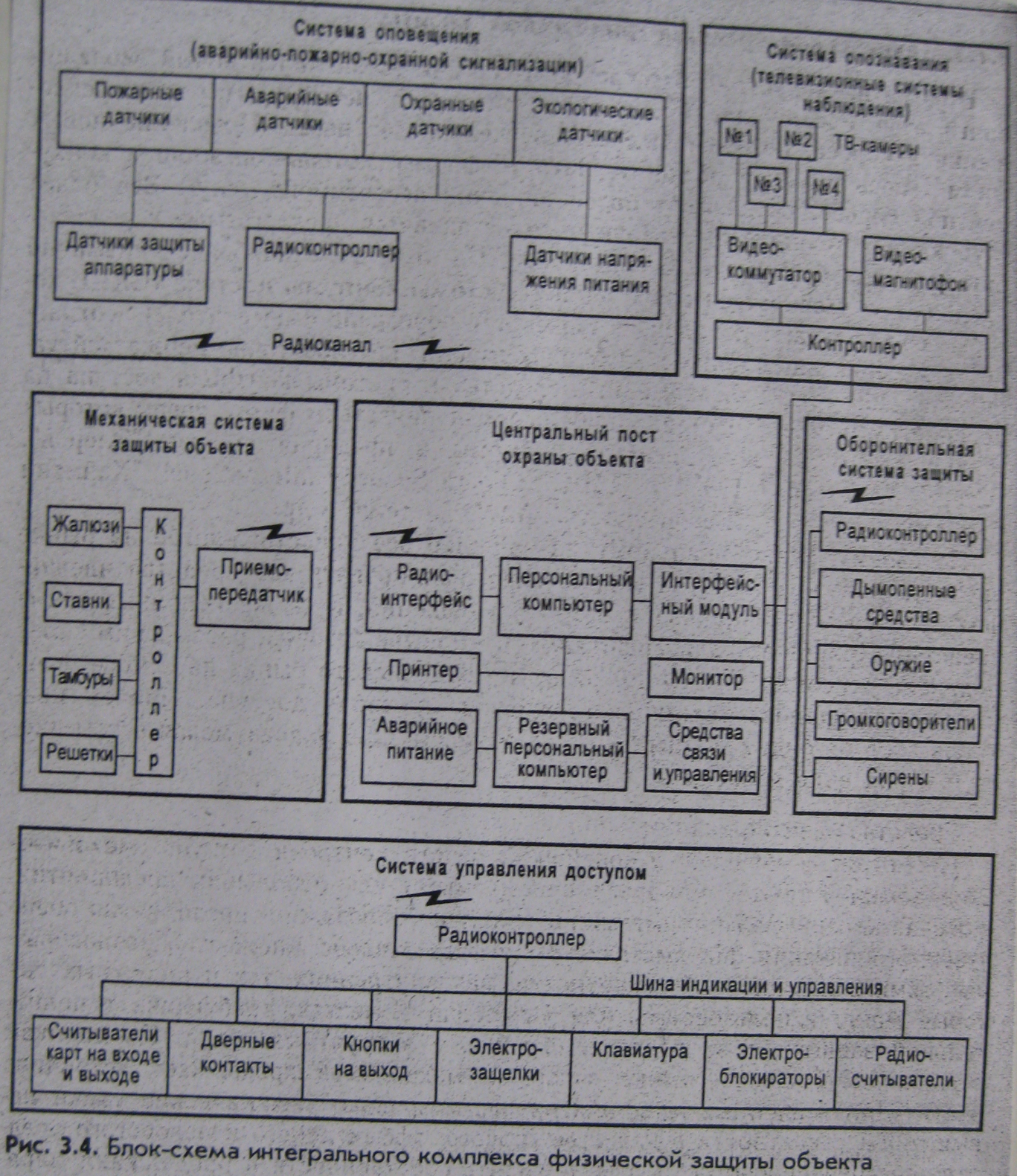

Комплексная защита объектов.

Современный комплекс защиты территории охраняемых объектов включает в себя, как правило, следующие основные компоненты:

- механическую систему зашиты;

- систему оповещения о попытках вторжения;

- оптическую (обычно телевизионную) систему опознавания нарушителей;

- оборонительную систему ( звуковую и световую сигнализацию, применение в случае необходимости оружия);

- связную инфраструктуру;

- центральный пост охраны, осуществляющий сбор, анализ регистрацию и отображение поступающих данных, а также управление периферийными устройствами;

- персонал охраны (патрули, дежурные на центральном посту);

Механические системы защиты.

Основой любой механической защиты являются механические или строительные элементы, создающие для лица, пытающегося проникнуть на охраняемую территорию, реальное физическое препятствие. Важнейшей характеристикой механической системы защиты является время сопротивления, т.е время, которое требуется злоумышленнику для ее преодоления. Исходя из требуемой величины названной характеристики должен производиться и выбор типа механической системы защиты.

Как правило, механическими или строительными элементами служат стены и ограды. Если позволяют условия, могут применяться рвы и ограждения из колючей проволоки. Вышеназванные элементы могут сочетаться в различных комбинациях.

Необходимо отметить, что в рассматриваемой блок-схеме технические средства скомпонованы по системам достаточно условно для того, чтобы схема приобрела более логичную форму и была бы более понятно. На самом деле одни и те же средства выполняют различные функции для разных систем обеспечения безопасности. В представленном виде блок-схема достаточно просто читается и дополнительного разъяснения не требует. Более подробно технические средства рассматриваются в следующих разделах.

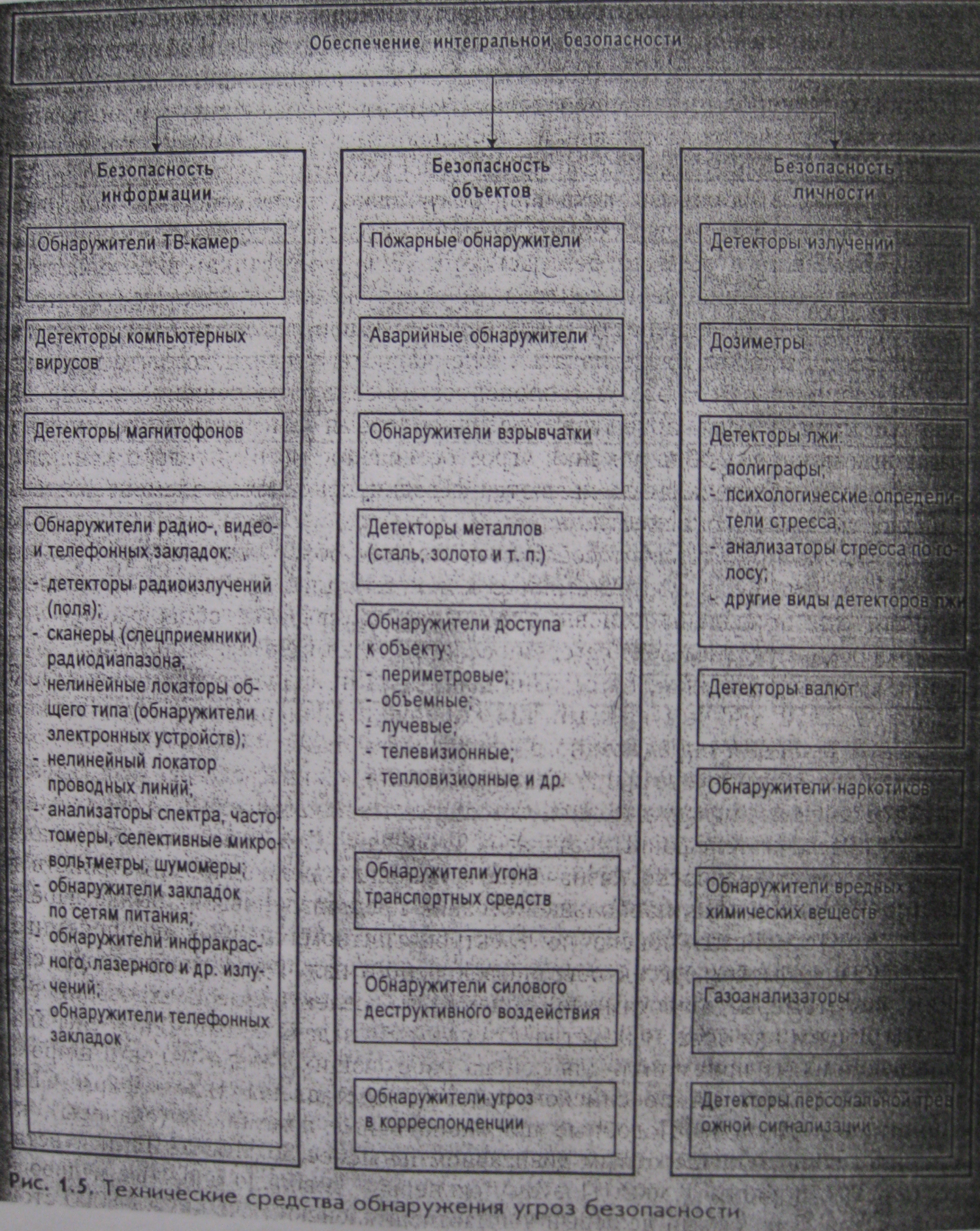

2.2 Технические средства обнаружения угроз безопасности.

На рисунке представлена классификация соответствующих технических средств.

Методы и средства выявления закладных устройств.

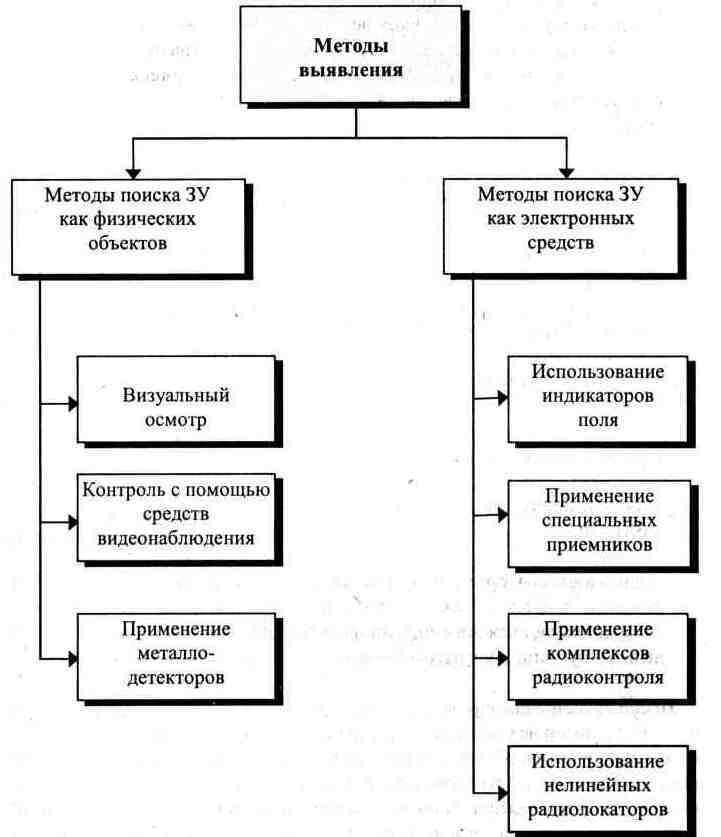

Одним из элементов системы защиты информации является выявление возможно внедренных закладных устройств (ЗУ). Оно реализуется на основе двух групп методов

Методы выявления закладных устройств

Первая группа -методы, основанные на поиске ЗУ как физических объектов с вполне определенными свойствами и массогабаритными характеристиками.

К ней относятся:

• визуальный осмотр мест возможного размещения ЗУ, в том числе с применением увеличительных стекол, зеркал, средств специальной подсветки;

• контроль труднодоступных мест с помощью средств видеонаблюдения;

• применение металлодетекторов.

Вторая группа -методы, использующие свойства ЗУ как электронных систем.Она включает:

• использование индикаторов поля, реагирующих на наличие излучения радиозакладных устройств и позволяющих локализовать ихместорасположение;

• применение специальных радиоприемных устройств, предназначенных для поиска сигналов по заданным характеристикам и анализа электромагнитной обстановки;

• применение комплексов радиоконтроля и выявления ЗУ;

• обследование помещений с помощью нелинейных радиолокаторов, позволяющих выявлять любые типы ЗУ (см. п. 1.3,1.4).

Обнаружение ЗУ как физических объектов является наиболее общим случаем, попадающим под понятие осмотра или досмотра. Его основные методы и используемые технические средства будут рассмотрены в п. 2.3.1. Каждому из методов второй группы будет посвящен отдельный подраздел.

2.3 Методы поиска закладных устройств, как физических объектов.

I. Визуальный осмотр

Это один из важнейших методов выявления, он не может быть заменен ни одним другим. Он предназначен для обнаружения ЗУ как в обычном исполнении, так и в закамуфлированном виде. Осуществляется периодически, а также перед проведением важных мероприятий в тех помещениях, где возможно размещение ЗУ.

При проведении визуального осмотра особое внимание обращается на изменения в интерьере, появление свежих царапин, следов подчистки или подкраски. Особенно тщательно осматриваются (с полной или частичной разборкой) сувениры, забытые посетителями личные вещи или другие «случайные» предметы. Проводится обязательный осмотр телефонных и других линий связи на участке от аппарата до распределительной коробки.

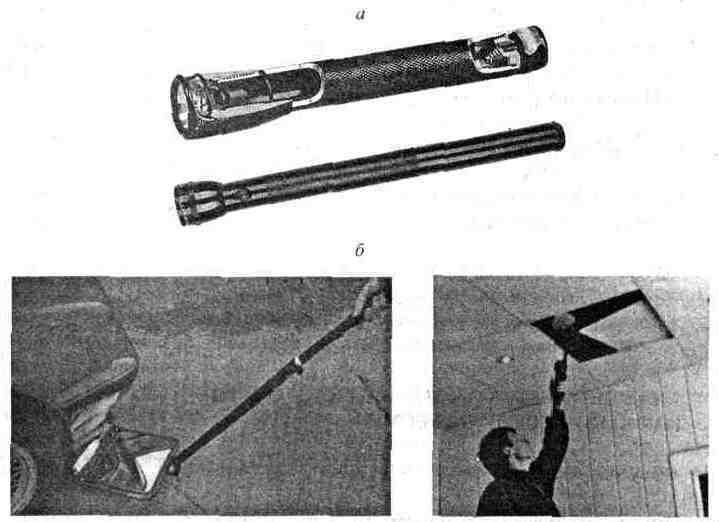

При проведении осмотра особое внимание уделяется скрытым и труднодоступным местам, так как именно они представляют наибольший интерес для лиц, устанавливающих ЗУ. Для облегчения процедуры поиска используют фонари и зеркала (рис. 2.3.2).

Однако такие простые приспособления не всегда удобны и эффективны, поэтому на практике, зачастую, применяют технические средства видеонаблюдения, специально приспособленные для осмотра труднодоступных мест.

II. Контроль с помощью средств видеонаблюдения

К современным средствам видеонаблюдения относят оптико-электронные системы, которые условно можно разбить на две группы:

Рис. 2.3.2. Средства для проведения осмотра в труднодоступных местах:

а -фонари Mag-Lite (оборудованы устройством, позволяющим изменять световой пучок от точечного до рассеянного); б - специальные зеркала, предназначенные для проведения осмотра в труднодоступных местах

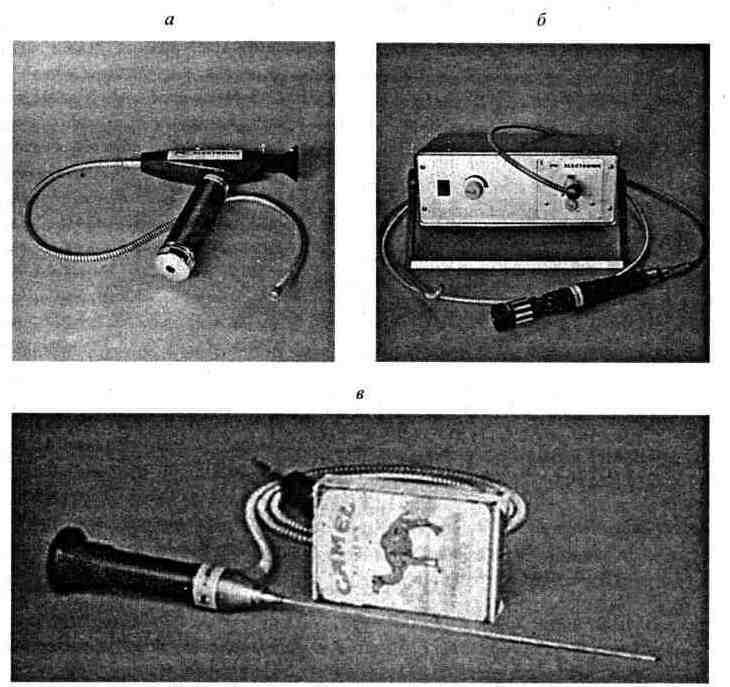

эндоскопическое оборудование;

досмотровые портативные телевизионные или видеоустановки.

Ассортимент эндоскопической продукциивключает в себя целую гамму волоконно-оптических фиброскопов, жестких бароскопов, а также видеоскопов, позволяющих осуществлять осмотр труднодоступных мест. Отличительной особенностью этих устройств является миниатюрный объектив, помещенный на конце тонкого гибкого рукава или жесткой трубки, которые служат и направляющим элементом, и защитной оболочкой для оптоволоконного жгута (реже многокомпонентной линзовой системы), предназначенного для передачи изображения с выхода объектива на окуляр либо ПЗС-матрицу. В некоторых типах видеоскопов ПЗС-матрица расположена непосредственно на зондирующем конце рукава или трубки. С выхода матрицы сигнал по кабелю или радиоканалу передается в блок преобразования и далее на монитор.

1.1 Гибкие фиброскопыпредназначены для проникновения сквозь сложные изгибы различных каналов (рис. 2.3.3,а, б). Бароскопыиспользуются для осмотра узлов, к которым может быть осуществлен доступ через узкие прямолинейные каналы. В отличие от фиброскопов, вместо гибкого рукава они оборудованы жесткой штангой (рис. 2.3.3, в). Особенностьювидеоскоповявляется то, что они позволяют в реальном масштабе времени осуществлять вывод изображения на телевизионный монитор, с одновременным фото- и (или) видеодокументированием, как, например, устройство РК 1700 (рис.1.4.13, з). Кроме того, видеоскопы позволяют вести наблюдение за объектами, находящимися на удалении до 22 м.

1.2 Общим недостатком эндоскопических устройств является то обстоятельство, что они скорее рассчитаны на статическое скрупулезное обследование, чем на быстрый оперативный осмотр. Кроме того, зачастую эти системы имеют многомодульную конфигурацию с кабельными соединениями, их функциональные блоки не минимизированы по весу и габаритам (РК 1765, РК 1700). Очевидны и Проблемы с быстрой подготовкой к работе, переносом системы и сохранением ее целостности. Еще одна существенная особенность заключается в не всегда приемлемом качестве наблюдаемого через окуляр изображения.

1.3 Сравнительная оценка эндоскопических устройств различного типа показывает, что наилучшее качество изображения позволяют получать видеоскопы, кроме того, по телевизионному монитору следить за осмотром может практически неограниченное число наблюдателей. В то же время, подобное оборудование не может использоваться одним оператором и не приспособлено для быстрой смены места осмотра и обхода объектов. Для этих целей больше подходят портативные эндоскопические устройства типа фиброскопов МР-660В, ММ-01 ЗС или РК 1760.

2 Досмотровые портативные телевизионные системыпозволяют соединить достоинства высокого качества изображения с максимальным удобством пользования оборудованием при осмотре. Это достигается путем конструктивного объединения в едином устройстве миниатюрной телевизионной камеры, регулируемой штанги и телевизионного монитора.

• Такое оборудование специально разрабатывается для нужд таможенных служб, но достаточно эффективно может быть использовано и для поиска ЗУ.

В качестве примера можно привести носимое досмотровое видеоустройство Альфа-

4 (рис. 2.3.4), в комплект .которого входят следующие основные компоненты:

• телескопическая штанга с черно-белой видеокамерой и источником инфракрасной подсветки, позволяющие досматривать объекты на удалении до 2,5 м;

• миниатюрный жидкокристаллический видеомонитор, размещаемый в руке

оператора;

• специальный жилет, носимый поверх одежды.

Рис. 2.3.3. Эндоскопическое оборудование:

а - фиброскоп РК 1760; б - фиброскоп РК 17.65; в - бароскоп РК 1700-S

Рис. 2.3.4. Носимое досмотровое видеоустройство Альфа-4:

а - поиск «бамперных жучков» с использованием носимого оборудования; 6 — стационарная приемная телевизионная станция

В жилете размещены пульт управления и индикации, миниатюрный микрофон, аккумуляторный блок питания и передатчик телевизионного сигнала с антенной. Последний используется в том случае, если необходима трансляция изображения на стационарную телевизионную станцию для более тщательного контроля и документирования.

Другим примером реализации портативной телевизионной аппаратуры досмотра может служить система S-1000 («Кальмар»), имеющая аналогичную комплектацию. Ее характерными особенностями являются следующие:

• изделие оборудовано пылевлагозащитным и ударопрочным корпусом, предохраняющим устройство от влияния окружающей среды, а герметизация камеры позволяет осуществлять осмотр даже в жидких средах;

• цилиндрический корпус камеры со встроенной инфракрасной подсветкой

обеспечивает максимально возможную для этого оборудования способность проникновения в труднодоступные места;

• угловое положение камеры изменяется с помощью гибкой концевой штанги или фиксируемого шарнира;

• телевизионный сигнал и питание передаются по кабелю, пропущенному внутри телескопической штанги. Здесь же обеспечивается автоматическая подмотка избыточного кабеля на встроенный подпружиненный барабан;

• компактный монитор с электронно-лучевой трубкой крепится на штанге с помощью регулируемого кронштейна.

III. Применение металлодетекторов

Недостатком визуального осмотра является необходимость длительной повышенной концентрации внимания оператора, что не всегда дает надежный результат. Поэтому следующий шаг в повышении эффективности выявления ЗУ связан с объединением возможностей визуального и детекторного исследований.

Под детекторным исследованием понимается применение аппаратуры, которая контактным или бесконтактным способом воспринимает определенные физические свойства, свидетельствующие о наличии в обследуемом месте некоторых аномалий в виде неоднородностей, характерных излучений или конкретных веществ. С точки зрения эффективности обследования с применением детекторов существенно то, что они вырабатывают звуковой или световой сигнал в случае превышения заданного порога параметром, по которому осуществляется детектирование. Тем самым происходит не только выявление, но и локализация искомого устройства или предмета. Все в дальнейшем рассматриваемые методы являются детекторными.

Металлоискатели являются наиболее простым типом детекторов ЗУ, действующим по принципу выявления металлических предметов (элементов ЗУ) в непроводящих и слабопроводящих средах (дерево, одежда, пластмасса и т. п.). Детекторы бывают как ручного, так и арочного типа. Естественно, что для вышеопределенных целей подходят только ручные приборы. В настоящее время известны сотни модификаций металлодетекторов. Однако по принципу работы они почти не отличаются друг от друга, а их основные особенности составляют только потребительские и эксплуатационные характеристики.

Практически все современные металлоискатели предназначены для поиска предметов как из черных, так и из цветных металлов. При этом обнаружитель-ная способность по дальности лежит в пределах от 10 до 500 мм и зависит, главным образом, от массы предмета. Все приборы имеют звуковую, а иногда и световую сигнализацию.

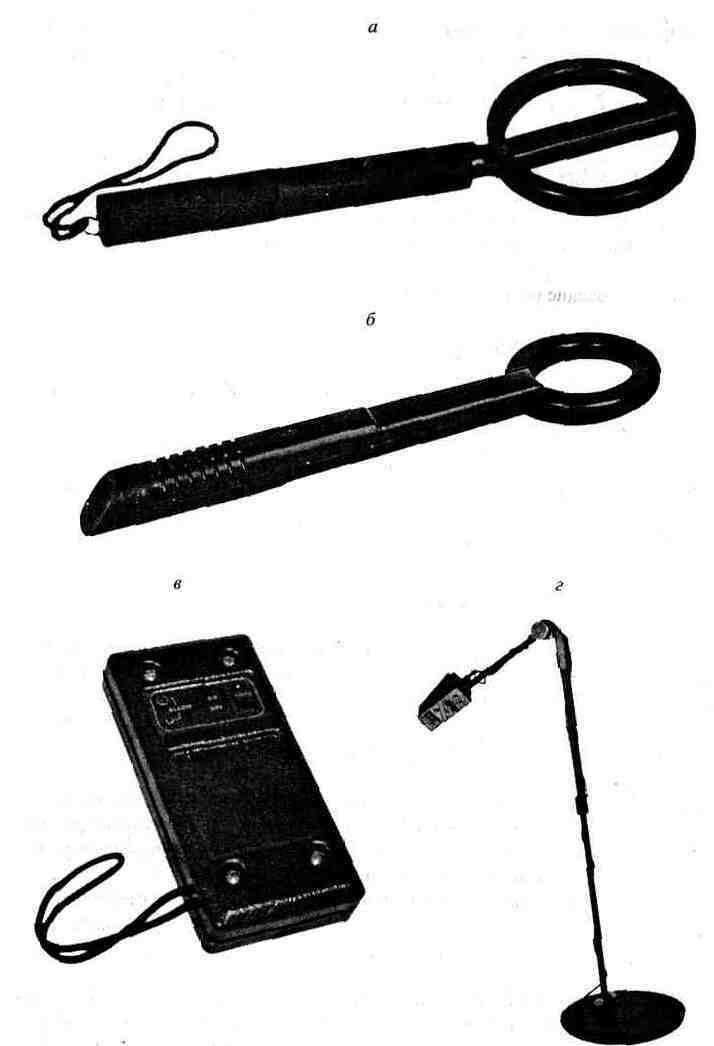

Приведем следующие типы металлодетекторов (рис. 2.3.5).

АКА7202М - селективный металлодетектор, предназначенный для поиска металлических предметов в диэлектрических и слабопроводящих средах. Подает различные звуковые сигналы при приближении к предметам из черных и цветных металлов. Максимальная дальность обнаружения:

80 мм- винт М3х7; 100 мм - диск 15х1 мм. Питание - «Крона» 9 В.

МАРС- металлодетектор, предназначенный для оперативного поиска предметов из черных и цветных металлов. Питание - «Крона» 9 В.

МИНИСКАН- малогабаритный селективный металлодетектор, предназначенный для оперативного обнаружения металлических предметов. Подает различные звуковые сигналы при приближении к предметам из черных и цветных металлов. Не нуждается в предва рительных настройках. Питание - «Крона» 9В.

Рис. 2.3.5. Металлодетекторы:

а - АКА 7202М; б - МАРС; в - МИНИСКАН; г - СТЕРХ-92АР

СТЕРХ-92АР- металлодетектор, предназначенный для поиска металлических предметов в диэлектрических и слабопроводящих средах. Максимальная дальность обнаружения металлических предметов: 250 мм - диск 20х1 мм;

600 мм - пластина 100х100х1 мм. Питание - «Крона» 9 В.