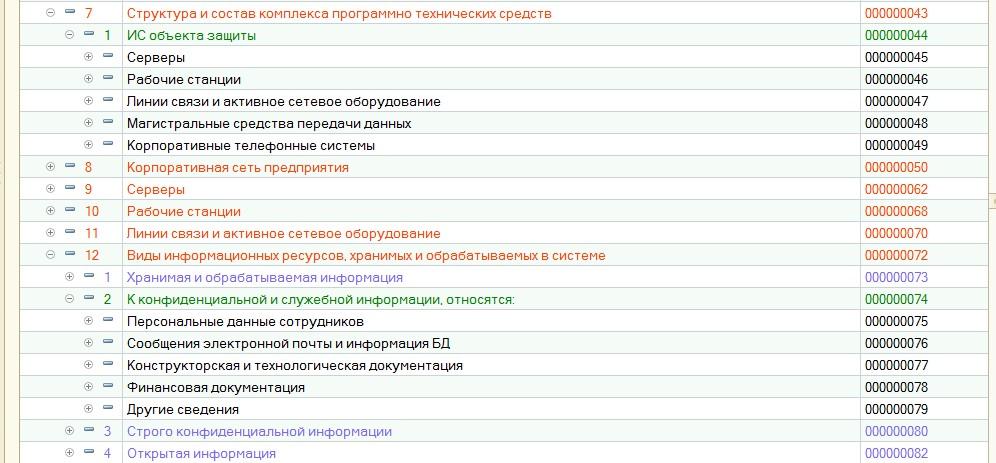

Виды информационных ресурсов, хранимых и обрабатываемых в системе:

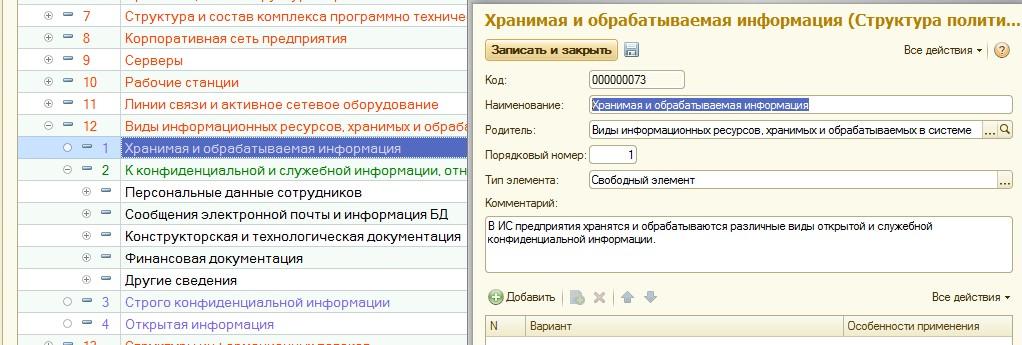

В политике А (рис. 3):

Рисунок. 3 – Виды ИР

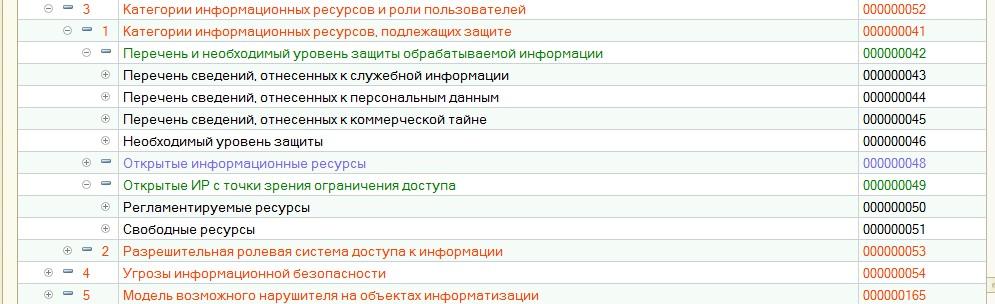

В политике Б (рис. 4):

Рисунок. 4 – Виды ИР

В политиках [А] и [Б] обрабатываются различные виды открытой и служебной конфиденциальной информации. Отличительной чертой являются требования по защите. В политике [А] защита обязательная для всех видов обрабатываемой информации, охрана открытых регламентных ресурсов по усмотрению руководства компании. В политике [Б] обязательная защита необходима лишь служебным и персональным данным, в отношение коммерческой информации, защита рекомендуется, но не обязательна.

Разрешительно ролевая система доступа к информации:

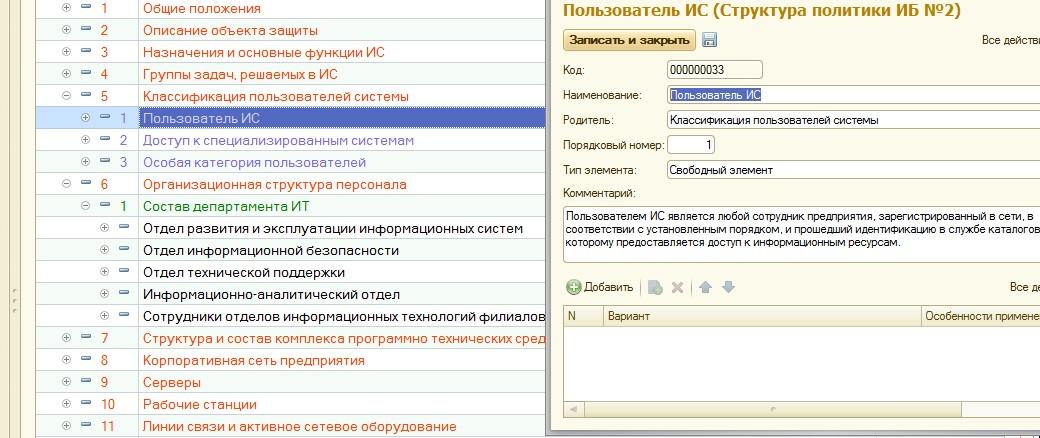

В политике А (рис. 5):

Рисунок. 5 –Система доступа

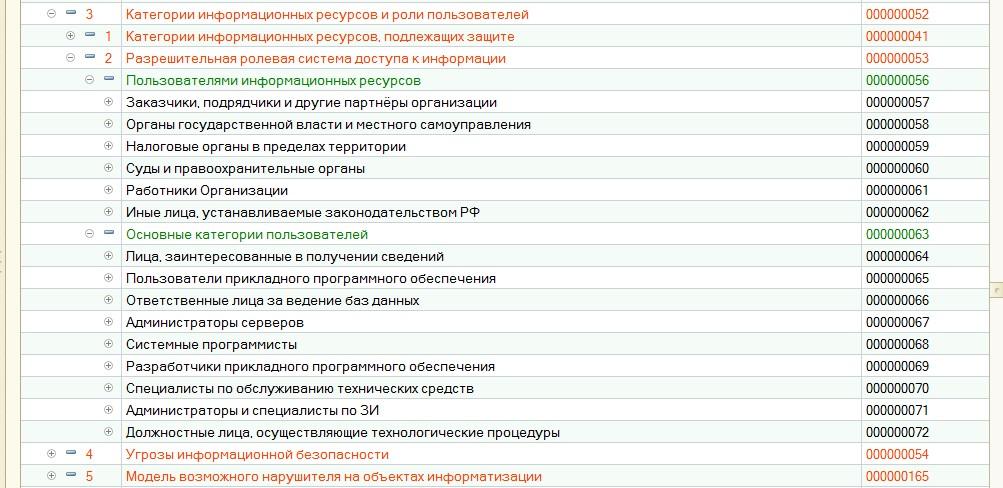

В политике Б (рис.6):

Рисунок. 6 –Система доступа

Реализация данного аспекта в политиках [А] и [Б] являются различными, вероятно, что отличия возникают от различного перечня пользователей информационных ресурсов. Каждой из организации присущи свои, индивидуальные уровни доступа к защищаемой информации, необходимые для надлежащего функционирования конкретной информационной системы.

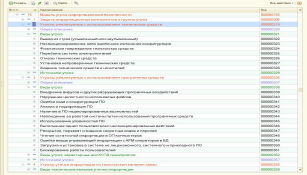

Ресурсы, выделяемые для защиты:

В политике А (рис.7):

Рисунок. 7 –Выделяемые ресурсы

В политике Б (рис.8):

Рисунок. 8 –Выделяемые ресурсы

Данный пункт является безусловно отличительной чертой рассматриваемых структур. Количество необходимо ресурсов, индивидуально и зависит от многих факторов организации. Например организации [А] требуется защита определенного типа информации, а организации [Б] не требуется, поэтому для второй организации является нецелесообразно выделять ресурсы на защиту данной информации, с которой они не работают.

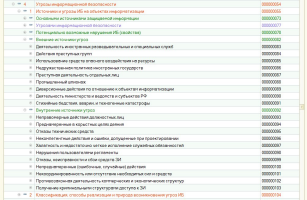

Источники угроз ИБ:

В политике А (рис. 9):

Рисунок 9 – Источники угроз ИБ

В политике Б (рис.10):

Рисунок 10 – Источники угроз ИБ

При анализе источников и угроз информационной безопасности на объектах информатизациипрослеживается определенный перечень угроз, который находит отражения в обеих политиках, отличием является лишь разница интерпретации и трактования угроз. В политике [А] и [Б] данные перечень отражен очень подробно и с чётким перечнем внешних и внутренних угроз и по содержательной составляющей очень близки к друг другу.

Меры обеспечения информационной безопасности:

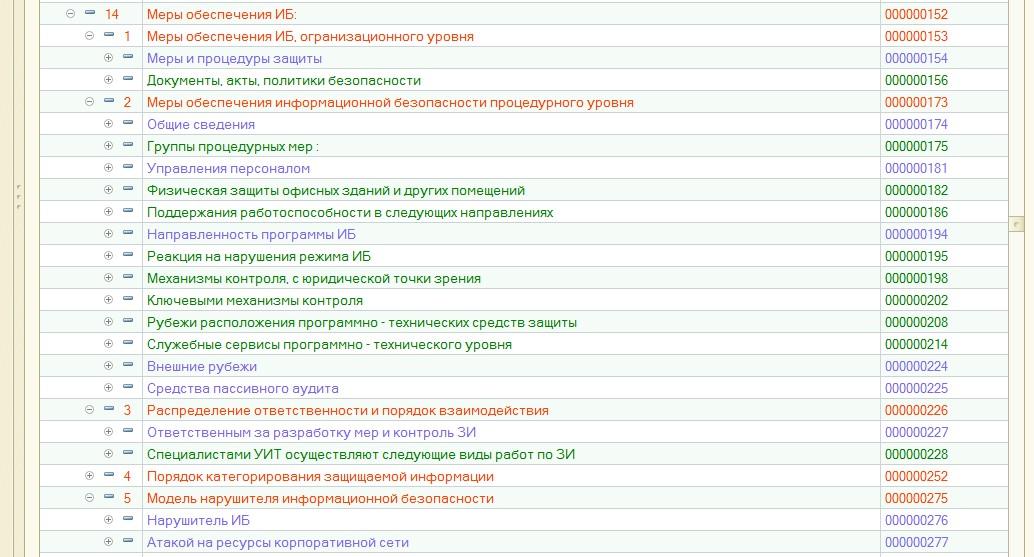

В политике А (рис.11):

Рисунок 11 – Меры обеспечения ИБ

В политике Б (рис.12):

Рисунок 12 – Меры обеспечения ИБ

В обеих политиках в основе лежат очень похожие между собой меры, но существуют и различия, которые необходимы для реализации профильных и специализированных факторов организации на организационном, программно-технического уровне.

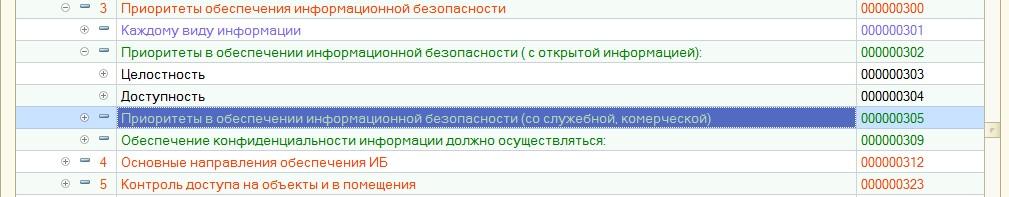

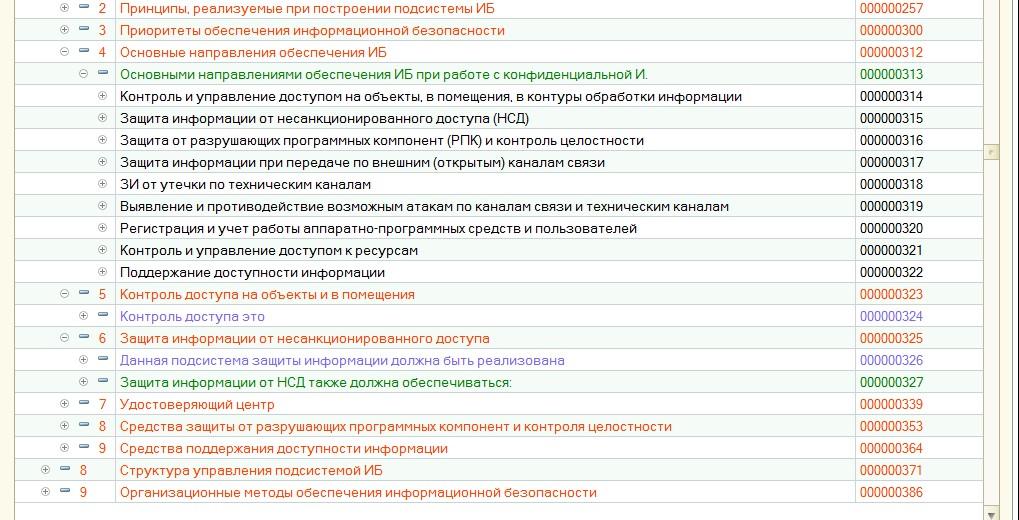

Приоритеты обеспечения информационной безопасности:

В политиках А и Б (рис.13):

Рисунок 13 – Приоритеты обеспечения ИБ

В анализируемых политиках [А] и [Б] С точки зрения требований к обеспечению информационной безопасности, обрабатываемой информации (открытая информация, конфиденциальная (служебная) информация), определены следующие приоритеты в обеспечении ИБ:

Целостность;

Доступность;

С точки зрения требований по конфиденциальной (служебной) информацией, содержащей сведения ограниченного распространения:

Целостность;

Конфиденциальность;

Доступность.

Как видно из приведённого перечня приоритеты обеспечения ИБ в отношении обрабатываемой информации, схожи в обеих политиках и отличительных фактов не обнаружено.

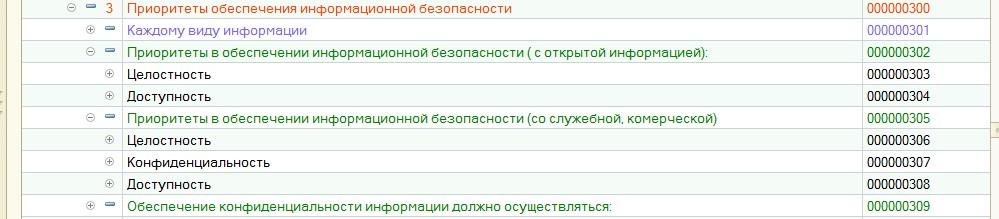

Ответственность сотрудников предприятия, за нарушение безопасности:

В политике А (рис.14):

![]()

Рисунок 14 – Ответственность сотрудников

В политике Б (рис.15):

Рисунок 15 – Ответственность сотрудников

На основании рассмотрения политик, можно сделать вывод, что ответственность за нарушения регламентируется на основании ст. 192 Трудового кодекса РФ и законодательства РФ. Соответственно ответственность сотрудников в общем случае не будет отличаться, за исключением наказания вынесенным руководством организации.

В целом при рассмотрение политик ИБ, прослеживается общая структура построения, в которой находят отражения схожие элементы политик, с незначительными различающимися признаками, которые возникают из-за индивидуальности каждой организации, для которой реализуется политика ИБ.

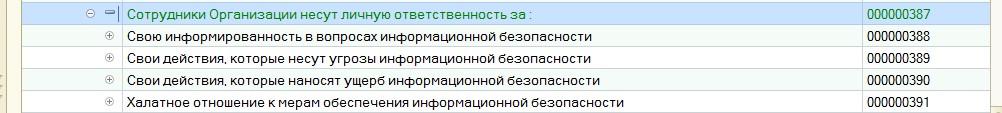

Вывод, по суммарным показателям:

|

|

Количество уровней |

Количество подуровней |

Количество элементов |

Максимальная глубина |

|

Политика “А” |

17 |

63 |

558 |

5 |

|

Политика “Б” |

9 |

32 |

386 |

5 |

На основание проведенного анализа, построим общую структуру политик информационной безопасности:

Общие положения.

Описание объекта защиты.

Основные сведения об информационной системе.

Основные объекты защиты ИС.

Категории информационных ресурсов и роли пользователей.

Разрешительная ролевая система доступа к информации.