KZTMBH12-LLD (1)

.pdf

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

9.2 УДАЛЁННОЕ УПРАВЛЕНИЕ

Для удалённого управления на оборудовании сети МВН настраиваются следующие протоколы управления:

—Telnet;

—SSH;

—SNMPv3.

Для работы протоколов создаются необходимые сертификаты устройств, определяются параметры доступа объектов SNMP MIB.

Для работы протокола SSHv2 создаются открытый и закрытый ключи, указывается предпочтительная версия протокола SSH.

На устройствах MASG/AGG используются следующие настройки:

snmp-server host 10.238.7.2 traps version 3 priv PRIME1

snmp-server user PRIME1 GROUP1 v3 auth sha encrypted 10772F21233C385A5E priv aes 128 encrypted 10772F21233C385A5E

snmp-server view PRIME_ISO iso included snmp-server group GROUP1 v3 priv read PRIME_ISO snmp-server traps

snmp-server location Almaty snmp-server trap-source Loopback0 snmp-server ifindex persist

ssh client source-interface Loopback0 ssh server v2

ssh server vrf default ssh server session-limit 5 crypto key generate rsa

На устройствах CSG и Pre-AGG используются следующие настройки:

ip ssh maxstartups 5

ip ssh source-interface Loopback0 ip ssh version 2

snmp-server group GROUP1 v3 priv read PRIME_ISO write PRIME_ISO snmp-server view PRIME_ISO iso included

snmp-server trap-source Loopback0 snmp-server location Almaty snmp-server enable traps

snmp-server host 10.238.7.2 version 3 priv PRIME1 snmp ifmib ifindex persist

snmp mib persist v3mibs snmp mib persist cbqos

crypto key generate rsa modulus 1024

9.3 УПРАВЛЕНИЕ И РАЗГРАНИЧЕНИЕ ДОСТУПА К ИНТЕРФЕЙСУ УПРАВЛЕНИЯ

Для управления и разграничения доступа к интерфейсу управления устройств используется протокол TACACS+.

Сеть МВН не содержит в своём составе серверов, работающих по протоколу TACACS+ и позволяющих управлять доступом к устройствам (серверы

Authentication, Authorization and Accounting — Удостоверения, Уполномочивания и Учёта), поэтому для целей УУУ используются уже установленные серверы.

KZTMBH12 |

121 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

Настройка серверов TACACS для работы с оборудованием сети МВН выполняется уполномоченными на то лицами.

Настройки управления и разграничения доступа при отсутствии сервера УУУ

обеспечивают следующее поведение устройств при доступе к интерфейсу управления:

—создаётся учётная запись с полными правами на управление устройствами;

—создаётся учётная запись только с правами на чтение настроек и состояния устройств;

—возможность ограничения списка выполняемых команд не обеспечивается;

—перечень доступных устройств не ограничивается.

При наличии настроенного сервера УУУ, работающего по протоколу TACACS+, обеспечивается следующее поведение устройств при доступе к интерфейсу управления:

—возможность ограничения списка доступных к выполнению команд для отдельных пользователей или групп пользователей;

—возможность ограничения доступа к предопределённым устройствам для отдельных пользователей или групп пользователей;

—управление доступом к устройствам по расписанию.

Оборудование поддерживает одновременную работу более чем с одним сервером ААА для обеспечения надёжности.

Настройки оборудования системы обеспечивают возможность доступа к интерфейсу управления оборудованием в случае отказа серверов AAA. При этом модель поведения устройств соответствует модели работы при отсутствии серверов

AAA.

На устройствах MASG/AGG используются следующие настройки:

tacacs source-interface Loopback1 vrf default username PRIME1

group root-system

secret 5 $1$3Wvl$ckPVf2ANnjoeYmizaWyE81

!

aaa accounting commands default start-stop group KZTMBH12 aaa group server tacacs+ KZTMBH12

server-private 212.19.149.58 port 49 !key 7 080C6E66584B563B262E

server-private 212.19.149.59 port 49 !key 7 10632B31544541273821

aaa authorization exec default group KZTMBH12 local aaa authorization commands default group KZTMBH12 none aaa authentication login default group KZTMBH12 local

На устройствах CSG и Pre-AGG используются следующие настройки:

aaa new-model

aaa group server tacacs+ KZTMBH12

server-private 212.19.149.58 key 7 022B26735A545C0D786B server-private 212.19.149.59 key 7 0029312E5509582A3B04 ip tacacs source-interface Loopback0

KZTMBH12 |

122 |

Технический проект |

ЗАО «AMT ГРУП» АО «Казахтелеком»

aaa authentication password-prompt (Local)Password: aaa authentication username-prompt (Local)Username:

aaa authentication login aaaAuthentication group KZTMBH12 local-case aaa authentication enable default group KZTMBH12 none

aaa authorization console

aaa authorization exec aaaExec group KZTMBH12 local

aaa authorization commands 1 aaaAuthorization group KZTMBH12 ifauthenticated

aaa authorization commands 15 aaaAuthorization group KZTMBH12 ifauthenticated

aaa accounting commands 15 aaaAccounting stop-only group KZTMBH12 aaa accounting connection accConn start-stop group KZTMBH12

aaa session-id common ip domain name online.kz

snmp-server enable traps aaa_server line con 0

exec-timeout 15 0 privilege level 15

authorization commands 1 aaaAuthorization authorization commands 15 aaaAuthorization authorization exec aaaExec

accounting connection accConn accounting commands 1 aaaAccounting accounting commands 15 aaaAccounting logging synchronous

login authentication aaaAuthentication line aux 0

transport preferred none

transport output lat pad telnet rlogin udptn ssh line vty 0 4

exec-timeout 20 0

authorization commands 1 aaaAuthorization authorization commands 15 aaaAuthorization authorization exec aaaExec

accounting connection accConn accounting commands 1 aaaAccounting accounting commands 15 aaaAccounting logging synchronous

login authentication aaaAuthentication transport input telnet ssh

9.4 ЗАЩИТА ПЕРИМЕТРА

Мероприятия по защите периметра не предусмотрены ТЗ, но могут быть внедрены в сеть МВН после ввода её в эксплуатацию. Направления внедрения:

—ограничение доступа к интерфейсу удалённого управления на основе адресов источников;

—просеивание входящих потоков данных для отбрасывания пакетов с недостоверными или недопустимыми адресами источника или назначения.

9.5 ЖУРНАЛИРОВАНИЕ

На всех устройствах сети МВН включается ведение внутреннего журнала для хранения сведений о важных событиях. Данные журнала могут быть сохранены на самом устройстве, выведены в консоль или переданы другому сетевому устройству по протоколу Syslog для дальнейшей обработки. Устройства сети МВН позволяют использовать уровни важности сообщения при определении способа их передачи или хранения.

KZTMBH12 |

123 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

На устройствах сети МВН используется следующие правила выдачи или хранения сообщений:

—использовать буфер в оперативной памяти размером до 1Мб;

—помечать сообщения меткой времени с точностью до миллисекунд;

—помещать во внутренний буфер все сообщения начиная с уровня 7 и выше (отладочные сообщения);

—передавать в удалённый терминал telnet или ssh сообщения с уровнем важности 7 и выше (отладочные сообщения);

—передавать в консоль все сообщения с уровнем 5 и выше (важные сообщения);

—передавать по протоколу Syslog все сообщения с уровнем 6 и выше

(сообщения незначительной важности).

Для возможности корреляции событий каждое сообщение помечается меткой времени.

Для осуществления журналирования на устройствах MASG/AGG используются следующие настройки:

logging trap informational logging events level informational logging buffered 1024000

logging buffered informational

logging 10.238.7.2 vrf default severity info logging source-interface Loopback0

service timestamps log datetime localtime msec show-timezone service timestamps debug datetime localtime msec show-timezone logging events link-status software-interfaces

Для осуществления журналирования на устройствах Pre-AGG используются следующие настройки:

service timestamps debug datetime msec localtime show-timezone year service timestamps log datetime msec localtime show-timezone year logging buffered 256000 debugging

logging source-interface Loopback0 logging host 10.238.7.2

logging console notification logging monitor debugging

Для осуществления журналирования на устройствах CSG используются следующие настройки:

logging buffered 128000 debugging logging source-interface Loopback0 logging 10.238.7.2

logging console notification logging monitor debugging

service timestamps debug datetime msec localtime show-timezone year service timestamps log datetime msec localtime show-timezone year

KZTMBH12 |

124 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

9.5.1 ОБЕСПЕЧЕНИЕ СИНХРОННОСТИ ВРЕМЕННЫХ МЕТОК

Для обеспечения синхронности внутренних часов при выставлении меток времени для внутренних журналов используется протокол NTP, так как только устройства Cisco ASR9010 имеют аппаратные возможности использовать точное время, полученное по протоколу РТР, для внутренних нужд.

Для упрощения настройки используется и повышения масштабирования используется иерархическая схема распространения времени по протоколу NTP. На верхнем уровне иерархии расположены устройства MASG/AGG, которые используют устройства Oscilloquartz как источники точного времени: как в случае подключения по специальным интерфейсам, так и в случае подключения к ним по протоколу РТР.

Для включения протокола NTP на устройствах MASG/AGG используются следующие настройки:

clock timezone ALM 6

clock-interface sync 2 location 0/RSP0/CPU0 port-parameters

!gps-input tod-format ntp4 pps-input ttl

frequency synchronization selection input priority 5

quality receive exact itu-t option 1 SSU-A

!

ntp

master primary-reference-clock update-calendar

Устройства Pre-AGG расположены на втором уровне иерархии. Устройства Pre-AGG получают время по протоколу NTP от устройств MASG/AGG своего города и обслуживают запросы NTP от непосредственно подключенных устройств CSG. Для включения протокола NTP используются следующие настройки (на примере устройства alma-006001-pagg-1):

ntp master 10

ntp server 10.238.0.0 source Loopback0 ntp server 10.238.0.1 source Loopback0 clock timezone ALM 6 0

clock save interval 24

Устройства CSG расположены на третьем и самом нижнем уровне иерархии распределения времени. Устройства получают время по протоколу NTP от непосредственно подключенных устройств Pre-AGG. Устройства CSG не передают время NTP другим устройствам. Для включения протокола NTP используются следующие настройки:

ntp update-calendar

ntp server 10.238.14.128 source Loopback0 clock timezone ALM 6 0

KZTMBH12 |

125 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

10 ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ

10.1 ОБЕСПЕЧЕНИЕ ПОДЛИННОСТИ СЛУЖЕБНЫХ СООБЩЕНИЙ

Оборудование сети МВН поддерживает проверку подлинности сообщений протоколов управления и маршрутизации.

Проверка подлинности может быть включена для:

—протокола IS-IS;

—протокола BGP;

—протокола LDP

Проверка подлинности может быть включена для определённой пары соседей или добавлена в общий шаблон.

Так как ТЗ не предъявляет требований к использованию проверки подлинности, то такая проверка не производится. Проверка может быть включена позже.

10.2 ВЫКЛЮЧЕНИЕ НЕИСПОЛЬЗУЕМЫХ СЛУЖБ

На устройствах сети МВН выключаются неиспользуемые сетевые службы. На устройствах MASG/AGG требуется явно включать необходимые сетевые

службы, поэтому явных настроек не требуется.

На устройствах Pre-AGG и CSG выключаются следующие службы:

—dhcp-сервер;

—packet assembling-disassembling;

—call-home.

Для этого используются следующие настройки:

no service pad no service dhcp

no service call-home

10.3 ОБЕСПЕЧЕНИЕ ЗАЩИЩЁННОГО ДОСТУПА К ИНТЕРФЕЙСУ УПРАВЛЕНИЯ УСТРОЙСТВАМИ

Защищённый доступ к интерфейсу управления достигается за счёт использования безопасных протоколов доступа, таких как SSH и SNMPv3, а также ограничения возможных адресов, с которых может быть осуществлён доступ.

KZTMBH12 |

126 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

10.4 УДОСТОВЕРЕНИЕ, УПОЛНОМОЧИВАНИЕ И УЧЁТ ДЕЙСТВИЙ АДМИНИСТРАТОРОВ СИСТЕМЫ

Удостоверение, уполномочивание и учёт действий администраторов достигается за счёт использования служб УУУ. Настройки служб приведены в соответствующем разделе.

KZTMBH12 |

127 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

|

|

11 РЕАЛИЗАЦИЯ СИСТЕМЫ УПРАВЛЕНИЯ

Раздел описывает назначение, принципы реализации, состав, схему взаимодействия, область управления и конфигурацию системы управления.

Функциональность решения, описываемого в данном техническом проекте, соответствует техническому заданию.

11.1 НАЗНАЧЕНИЕ

Система управления Mobile backhaul (далее – СУ) строится в следующих целях:

—Обеспечение эксплуатирующего персонала надёжным и эффективным средством для мониторинга аварий и производительности, настройки оборудования и услуг, поддержания Сети в работоспособном состоянии;

—Своевременное извещение эксплуатирующего персонала о возникновении неисправностей на Сети, сокращения времени их обнаружения и устранения.

11.2 ПРИНЦИПЫ РЕАЛИЗАЦИИ

Всоответствии с рекомендациями международного союза электросвязи ITU-T X.700, СУ в данном проекте покрывает следующие функциональные области администрирования и управления (модель FCAPS в терминологии ISO):

—(F) Fault Management / Управление отказами;

—(C) Configuration Management / Управление конфигурацией;

—(P) Performance Management / Управление производительностью.

—И не покрывает функции управления учётом и безопасностью: (A) Accounting Management,

—(S) Security Management.

Всоответствии с рекомендациями международного союза электросвязи ITU-T M.3010, СУ в данном проекте покрывает следующие уровни архитектуры управления:

—(NE) Network Elements Layer / Уровень сетевых элементов;

—(EML) Elements Management Layer / Уровень управления элементами;

—(NML) Network Management Layer / Уровень управления сетью;

—(SML) Services Management Layer / Уровень управления услугами.

И не покрывает уровень управления бизнесом: (BML) Business Management Layer.

KZTMBH12 |

128 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

Состояние Сети и возможность предоставления услуг определяется параметрами, характеризующими работоспособность объектов Сети и связей, которые могут быть как общими, так и зависящими от типа элемента Сети. Такими параметрами являются:

—Доступность;

—Производительность;

—Качество;

—Окружение.

Под метрикой понимается измеряемая величина, характеризующая управляемый объект и, в общем случае, изменяемая во времени. Примерами метрик являются:

—Время отклика;

—Состояние интерфейса;

—Загрузка процессора;

—Джиттер;

—Температура.

Для получения и контроля меток используются встроенные возможности оборудования такие, как SNMP, SNMP Traps, SYSLOG Messages, CLI.

Появление неисправностей или иных ситуаций, потенциально требующих реакции эксплуатирующего персонала, приводит к появлению аварийных сообщений в СУ.

Обработка аварийных сообщений может вызвать отправку почтовых уведомлений, открытие проблемного билета и другое, сигнализирующих о неисправностях на Сети.

Представление информации об аварийных сообщениях обеспечивается в соответствии с привилегиями пользователей СУ.

Эксплуатация СУ предполагает наличие квалифицированных специалистов, осуществляющих эксплуатацию и обслуживание Сети, квалифицированных специалистов, осуществляющих обслуживание СУ и организационных мероприятий, обеспечивающих взаимодействие эксплуатирующего персонала.

Основными пользователями СУ являются технические службы, осуществляющие мониторинг, эксплуатацию и обслуживание Сети.

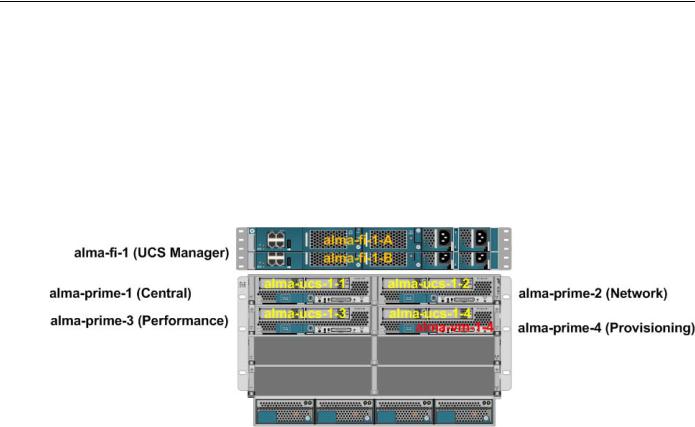

11.3 СОСТАВ

СУ состоит из серверной платформы Cisco UCS и ПО Cisco Prime IP NGN. Серверная платформа Cisco UCS состоит из одного шасси, в которое

установлены четыре блейд сервера, возможно расширение до восьми блейд серверов, двух Fabric Interconnect (FI-A и FI-B) коммутаторов со встроенным

KZTMBH12 |

129 |

Технический проект |

ЗАО «AMT ГРУП» |

АО «Казахтелеком» |

функционалом UCS Manager и двух Fabric Extender расширителей (FEX) для соединения между блейд серверами и Fabric Interconnect коммутаторами.

ПО Cisco Prime IP NGN состоит из компонентов:

—Cisco Prime Central;

—Cisco Prime Network;

—Cisco Prime Performace Manager;

—Cisco Prime Provisioning.

Общая схема размещения компонентов ПО СУ на серверах серверной платформы приведена ниже.

Рис. 26 Общая схема размещения ПО

11.4 СХЕМА ВЗАИМОДЕЙСТВИЯ

Общая схема взаимодействия компонентов СУ с Сетью, пользователями и другими системами представлена ниже.

KZTMBH12 |

130 |

Технический проект |