- •1. Идентификация и аутентификация

- •2. Аудит. Активный и пассивный аудит.

- •3. Протоколирование. Задачи протоколирования.

- •4. Стрк. Основные рассматриваемые в нем вопросы.

- •5. Каналы утечки и источники угроз безопасности информации (по стрк).

- •6. Виды вспомогательных технических средств и систем защиты информации (по стрк).

- •7. Каналы утечки информации при ведении переговоров и использовании технических средств обработки и передачи информации (по стрк).

- •8. Основные рекомендации по защите коммерческой тайны (по стрк).

- •9. Особенности транкинговых систем связи.

- •10. Обобщенная процедура аутентификации в стандарте tetra.

- •11. Алгоритм аутентификации в стандарте tetrAс использованием сеансовых ключей.

- •12. Возможные варианты информационного нападения на цифровую атс предприятия.

- •13. Методы защиты от информационного нападения на цифровую атс предприятия.

- •14. Способы обнаружения средств съема речевой информации.

- •15. Технические каналы утечки информации.

- •16. Средства защиты речевой информации.

- •17. Политика информационной безопасности предприятия (управление доступом, исполнение и соблюдение политики).

- •18. Этапы разработки политики безопасности.

- •19. Антивирусная и парольная политика безопасности.

- •20. Основные функциональные обязанности администратора безопасности.

- •21. Разработка политики информационной безопасности.

- •22. Сервер Kerberos.

- •23. Протокол tls/ssl.

- •24. Протокол ssh.

- •25. Протокол ipSec.

- •26. Протокол s-http.

- •27. Протокол ssl.

- •28. Протокол skip (Secure Key Internet Protocol).

- •29. Методы и средства защиты телефонных линий связи.

- •30. Способы обнаружения средств съема речевой информации.

- •31. Основные характеристики стандарта gsm.

- •32. Проблемы безопасности в сотовой сети gsm.

- •33. Аутентификация в сотовой сети gsm.

- •34. Защита телефонных переговоров в сотовой сети при помощи программно-аппаратных средств защиты.

- •35. Виды фрода и способы защиты от него.

- •36. Проблемы роста преступлений в электронной сфере.

- •45. Способы передачи видеосигнала. Организация электропитания системы видеонаблюдения.

31. Основные характеристики стандарта gsm.

Частота приёма/передачи подвижной станции (890-915 МГц).

Частота приёма/передачи базовой станции (935-960 МГц).

Дуплексный разнос частот приёма-передачи (45 МГц).

Скорость передачи сообщений (270-833 кбит/сек).

Скорость преобразования речи (13 кбит/сек).

Ширина полосы (200 КГц).

Максимальное количество каналов связи (124).

Максимальное число каналов организуемых базовой станцией (16-20).

Вид модуляции (GSMK).

Ширина полосы предмодуляционного гаусовского фильтра (81.2 КГц).

Количество скачков по частоте (217 раз в секунду).

Максимальный радиус соты (35 км).

32. Проблемы безопасности в сотовой сети gsm.

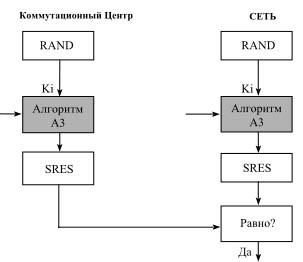

33. Аутентификация в сотовой сети gsm.

Прежде всего рассмотрим использование пароля – PIN-кода – одного из наиболее простых методов аутентификации. Он дает очень низкий уровень защиты в условиях использования радиосвязи. Достаточно услышать этот персональный код всего лишь один раз, чтобы обойти средства защиты. В действительности GSM использует PIN-код в сочетании с SIM (Subscriber Identify Module): данный PIN-код проверяется на месте самим SIM без передачи в эфир. Помимо него GSM использует более сложный метод, который состоит в использовании случайного числа (от 0 до 2128 – 1), на которое может ответить только соответствующее абонентское оборудование (в данном случае – SIM). Суть этого метода в том, что существует огромное множество подобных чисел и поэтому маловероятно, что оно будет использовано дважды. Ответ, который называется SRES (Signed RESult – подписанный результат), получают в форме итога вычисления, включающего секретный параметр, принадлежащий данному пользователю, который называется Ki.

Секретность Ki является краеугольным камнем, положенным в основу всех механизмов безопасности, – свой собственный Ki не может знать даже абонент. Алгоритм, описывающий порядок вычисления, называется алгоритмом A3. Как правило, такой алгоритм хранится в секрете.

Для того чтобы достигнуть требуемого уровня безопасности, алгоритм A3 должен быть однонаправленной функцией, как ее называют эксперты-криптографы. Это означает, что вычисление SRES при известных Ki и RAND должно быть простым, а обратное действие – вычисление Ki при известных RAND и SRES – должно быть максимально затруднено. Безусловно, именно это и определяет в конечном итоге уровень безопасности. Значение, вычисляемое по алгоритму A3, должно иметь длину 32 бита. Ki может иметь любой формат и длину.

34. Защита телефонных переговоров в сотовой сети при помощи программно-аппаратных средств защиты.

Скремблер– устройство осуществляющее шифрование, передаваемой по каналу связи, речи. Работает только при включённом аппарате. Высокая надёжность. Недостаток – необходимость обоим абонентам иметь соответствующее устройство.

Криптофон– смартфон с дополнительным ПО (алгоритм шифрованияЖAES,TwoFish).

Маскиратор(подходит и для сотовых, и для стандартных телефонов) – при включении генератор подаёт сгенерированный шум на линию, который распространяется по всему каналу связи.

35. Виды фрода и способы защиты от него.

Fraud– несанкционированный доступ к услугам связи, а так же получение услуг в режиме неправомерного доступа.

Способы мошенничества:

Access Faud(мошеннический доступ) – несанкционированное использование услуг сотовой связи за счёт умышленного или неумышленного использования услуг сотовой связи.

Stolen Phone Fraud(мошенничество с украденным телефоном).

Subscription Fraud(мошенничество с контрактом) – указание неверных данных в контракте. Использование услуг в кредит с намерением не оплачивать их.

Система защиты от Fraud:

PhonePrint– комплекс распознавания телефонов по радиочастотам.

A_Key – в каждом аппарате должен быть зашит индивидуальный ключ. При включении телефона компьютер сети передаёт на него случайные числа. В телефоне числа преобразуются по определённому алгоритмуCAVE(CellularandVoiceEncryption) и направляется компьютеру. Компьютер выполняет те же действия с ключом. Результаты сравниваются.

SIS (Subscriber Identification Security). Используется 128-битный уникальный ключ пользователя. В отличие отA-KEY,SISиспользуется для шифрования набираемого номера. Зашивается в телефон производителем и не может быть изменён провайдером.

FraudBuster– система может накапливать данные о вызове каждого абонента и создавать на этой основе индивидуальные профили каждого абонента. Система способна немедленно обнаруживать аномальную активность, которая может свидетельствовать о фактеFraud.

Signature Fraud Managment System– может использоваться операторами проводной и беспроводной связи. Система способна динамически оценивать отклонения в поведении абонентов с целью обнаружения действий характерных для злоумышленников.