- •Введение

- •Современная постановка задачи защиты информации

- •Угрозы информации

- •Классы каналов несанкционированного получения информации:

- •Причины нарушения целостности информации

- •Методы и модели оценки уязвимости информации

- •Эмпирический подход к оценке уязвимости информации.

- •Система с полным перекрытием

- •Рекомендации по использованию моделей оценки уязвимости информации

- •Методы определения требований к защите информации

- •Анализ существующих методик определения требований к защите информации

- •Стандарт сша "Критерии оценки гарантировано защищенных вычислительных систем в интересах министерства обороны сша"

- •Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем и требований по защите информации"

- •Классы защищенности средств вычислительной техники от несанкционированного доступа

- •Факторы, влияющие на требуемый уровень защиты информации

- •Функции и задачи защиты информации

- •Общие положения

- •Методы формирования функций защиты.

- •Классы задач защиты информации

- •Функции защиты

- •Состояния и функции системы защиты информации.

- •Стратегии защиты информации

- •Способы и средства защиты информации

- •Архитектура систем защиты информации

- •Требования к архитектуре сзи

- •Построение сзи

- •Ядро средства защиты информации

- •Ресурсы средства защиты информации

- •Организационное построение

- •Индивидуальные задания

- •Первое задание

- •Второе задание

- •Наименование объекта защиты информации:

Современная постановка задачи защиты информации

Комплексность— решение в рамках единой концепции двух или более разноплановых задач (целевая комплексность), или использование для решения одной и той же задачи разноплановых инструментальных средств (инструментальная комплексность), или то и другое (всеобщая комплексность).

Целевая комплексностьозначает, что система информационной безопасности должна строиться следующим образом:

защита информации, информационных ресурсов и систем личности, общества и государства от внешних и внутренних угроз;

защита личности, общества и государства от негативного информационного воздействия.

Инструментальная комплексностьподразумевает интеграцию всех видов и направлений ИБ для достижения поставленных целей. В рамках прежнего представления о защите информации практически независимо развивались четыре вида защиты: организационная (режим секретности), техническая (противодействие техническим средствам разведки), криптографическая и обеспечение компьютерной безопасности. При этом имело место дублирование решаемых задач.

Структурная комплексностьпредполагает обеспечение требуемого уровня защиты во всех элементах системы обработки информации.

Функциональная комплексностьозначает, что методы защиты должны быть направлены на все выполняемые функции системы обработки информации

Временная комплексностьпредполагает непрерывность осуществления мероприятий по защите информации как в процессе непосредственной ее обработки, так и на всех этапах жизненного цикла объекта обработки информации.

Требования к системе защиты информации:

Система защиты информации должна быть представлена как нечто целое. Целостность системы будет выражаться в наличии единой цели ее функционирования, информационных связей между элементами системы, иерархичности построения подсистемы управления системой защиты информации.

Система защиты информации должна обеспечивать безопасность информации, средств информации и защиту интересов участников информационных отношений и невозможности несанкционированного доступа злоумышленника к защищаемой информации.

Система защиты информации в целом, применяемые методы и средства защиты должны быть по возможности "прозрачными" для законного пользователя, не создавать ему больших дополнительных неудобств, связанных с процедурами доступа к информации.

Система защиты информации должна обеспечивать оценку угроз внешних дестабилизирующих факторов и защиту от них.

Угрозы информации

Угроза информации– возможность возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию.

1. Виды угроз. Основные нарушения:

Физической целостности (уничтожение, разрушение элементов).

Логической целостности (разрушение логических связей).

Содержания (изменение блоков информации, внешнее навязывание ложной информации).

Конфиденциальности (разрушение защиты, уменьшение степени защищенности информации).

Прав собственности на информацию (несанкционированное копирование, использование).

Три наиболее выраженные угрозы:

подверженность физическому искажению или уничтожению;

возможность несанкционированной (случайной или злоумышленной) модификации;

опасность несанкционированного (случайного и преднамеренного) получения информации лицами, для которых она не предназначена.

2. Характер происхождения угроз

Умышленные факторы:

хищение носителей информации;

подключение к каналам связи;

перехват ЭМИ;

несанкционированный доступ;

разглашение информации;

копирование данных.

Естественные факторы:

несчастные случаи (пожары, аварии, взрывы);

стихийные бедствия (ураганы, наводнения, землетрясения);

ошибки в процессе обработки информации (ошибки пользователя, оператора, сбои аппаратуры).

Источники угроз

Понимается непосредственный исполнитель угрозы в плане ее негативного воздействия на информацию.

люди;

технические устройства;

модели, алгоритмы, программы;

технологические схемы обработки;

внешняя среда.

Предпосылки появления угроз

объективные (количественная или качественная недостаточность элементов системы) — причины, не связанные непосредственно с деятельностью людей и вызывающие случайные по характеру происхождения угрозы;

субъективные — причины, непосредственно связанные с деятельностью человека и вызывающие как преднамеренные (деятельность разведок иностранных государств, промышленный шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренные (плохое психофизиологическое состояние, недостаточная подготовка, низкий уровень знаний) угрозы информации.

Несанкционированный доступ— получение лицами в обход системы защиты с помощью программных, технических и других средств, а также в силу случайных обстоятельств доступа к обрабатываемой и хранимой на объекте информации.

Разглашение информацииее обладателем есть умышленное или неосторожное действие должностных лиц и граждан, которым соответствующие сведения в установленном порядке были доверены по работе, приведшие к не вызванному служебной необходимостью оглашению охраняемых сведений, в также передача таких сведений по открытым техническим каналам или обработка на некатегорированных ЭВМ.

Утечку информациив общем плане можно рассматривать как бесконтрольный и неправомерный выход конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена.

Система защиты информации— совокупность взаимосвязанных средств, методов и мероприятий, направленных на предотвращение уничтожения, искажения, несанкционированного получения конфиденциальных сведений, отображенных полями, электромагнитными, световыми и звуковыми волнами или вещественно-материальными носителями в виде сигналов, образов, символов, технических решений и процессов.

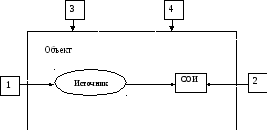

Рисунок 2