2.5 Создание конфигурационного файла для Сервера

В папке OpenVPN выбрана папка sample-config. Файл «server.ovpn» (конфигурационный файл сервера), скопирован в папку config и открыт с помощью текстового редактора. Было указано расположение сертификата сервера, ключа сервера и корневого сертификата (рисунок 39).

Рисунок 39 – Расположение сертификатов и ключей сервера

Далее было указано расположение параметров Диффи-Хеллмана (рисунок 40).

Рисунок 40 – Расположение параметров Диффи-Хеллмана

Отредактированы строчки, которые отвечают за переадресацию шлюза (рисунок 41) и DNS (рисунок 42).

Рисунок 41 – Переадресация шлюза

Рисунок 42 – DNS

Указано расположение TLS-ключа (рисунок 43).

Рисунок 43 – Расположение TLS-ключа

Указан криптографический алгоритм AES 256 GCM (рисунок 44).

Рисунок 44 – Включение криптографического алгоритма AES 256 GCM

Было указано расположения лог-файла OpenVPN (рисунок 45).

Рисунок 45 – Расположение лог-файла OpenVPN

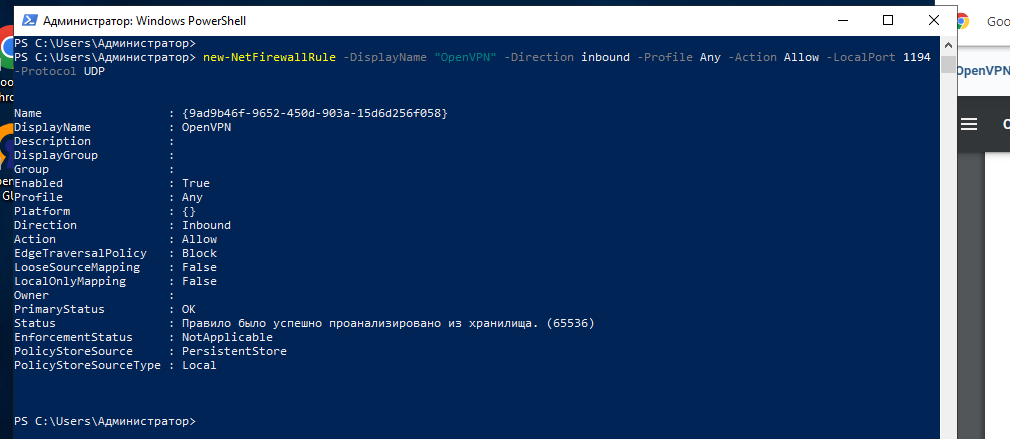

Далее был открыт порт UDP 1194 в брандмауэре Windows. Был открыт Windows PowerShell от имени администратора и введена команда newNetFirewallRule -DisplayName "OpenVPN" -Direction inbound -Profile Any -Action Allow -LocalPort 1194 -Protocol UDP (рисунок 46). Проверить наличие созданного правила можно в разделе «Правила для входящих подключений» (рисунок 47).

Рисунок 46 – Открытие порта UDP 1194 на сервере

Рисунок 47 – Созданное правило

Далее был запущен сервер. В контекстном меню OpenVPN и нажато «Подключиться», появилось окно со статусом подключения. В результате успешного подключения появилось соответствующее уведомление (рисунок 48).

Рисунок 48 – Успешное подключение сервера

Также подключение можно проверить с помощью командной строки. Для этого была выполнена команда ipconfig/all, в результате отобразились все сетевые интерфейсы. Можно увидеть, что интерфейсу OpenVPN TAP-Windows6 назначен частный IP-адрес (рисунок 49).

Рисунок 49 – Список сетевых интерфейсов сервера

2.6 Настройка клиента

Был скачан OpenVPN и выполнена установка на клиенте так же, как на сервере. После этого были скопированы сертификаты и ключи с сервера на клиент. Далее перешли в папку OpenVPN и переместили скопированные ключи и сертификаты в папку config. В папке sample-config был найден файл «client.ovpn» (конфигурационный файл клиента), и перемещен в папку config и переименован в «client1» (рисунок 50).

Рисунок 50 – Папка config

Далее был открыт файл client1.ovpn с помощью текстового редактора. Указан IP-адрес сервера и порт OpenVPN сервера (рисунок 51).

Рисунок 51 – IP-адрес сервера и порт OpenVPN сервера

Затем было указано расположение сертификата клиента, ключа клиента и корневого сертификата (рисунок 52).

Рисунок 52 – Расположение сертификатов и ключей клиента

Было указано расположение TLS-ключа (рисунок 53).

Рисунок 53 – Расположение TLS-ключа на клиенте

Далее был указан криптографический алгоритм AES 256 GCM (рисунок 54).

Рисунок 54 – Включение криптографического алгоритма AES 256 GCM на клиенте

Был запущен OpenVPN, появилось окно со статусом подключения. При успешном подключении появилось соответствующее уведомление (рисунок 55). Также подключение можно проверить с помощью командной строки, используя команду Ipconfig/all (рисунок 56).

Рисунок 55 – Успешное подключение клиента

Рисунок 56 – команда Ipconfig/all

Была создана папка на сервере. Открыты её свойства, на вкладке «Доступ» выбрано «Расширенная настройка…». В появившемся окне отмечен галочкой пункт «Открыть общий доступ к этой папке» (рисунок 57).

Рисунок 57 – Открытие общего доступа к папке

Затем выбрано «Общий доступ…», в выпадающем меню выбрано «Все», «Добавить». Изменен уровень разрешений с «Чтение» на «Чтение и запись», после чего нажато «Поделиться» (рисунок 58).

Также был отключен общий доступ с парольной защитой. Для этого в панели управления был открыт пункт «Центр управления сетями и общим доступом» и нажато «Изменить дополнительные параметры общего доступа». В разделе «Все сети» в пункте «Общий доступ с парольной защитой» выбрано «Отключить общий доступ с парольной защитой» (рисунок 59).

Рисунок 58 – Выдача прав пользователям

Рисунок 59 – Открытие общего доступа к папке

Был открыт проводник на клиенте и в адресной строке введено «\\10.8.0.1». Был создан текстовый файл (рисунки 60-61).

Рисунок 60 – Результат создания файла (1)

Рисунок 61 – Результат создания файла (2)