2.3 Создание сертификатов и ключей для сервера и клиента

На сервере была открыта командная строка от имени администратора. Переход в каталог C:\OpenSSL-Win64\bin\demoCA с помощью команды cd C:\OpenSSL-Win64\bin\demoCA. Далее был сгенерирован корневой сертификат (CA) с помощью команды openssl req -days 3650 -nodes -new -x509 -extensions v3_ca -keyout certs\ca.key -out certs\ca.crt -config C:\OpenSSL-Win64\bin\openssl.cfg и введена информация, необходимая для создания сертификата (рисунки 21-22).

Рисунок 21 – Переход в каталог

Рисунок 22 – Создание корневого сертификата

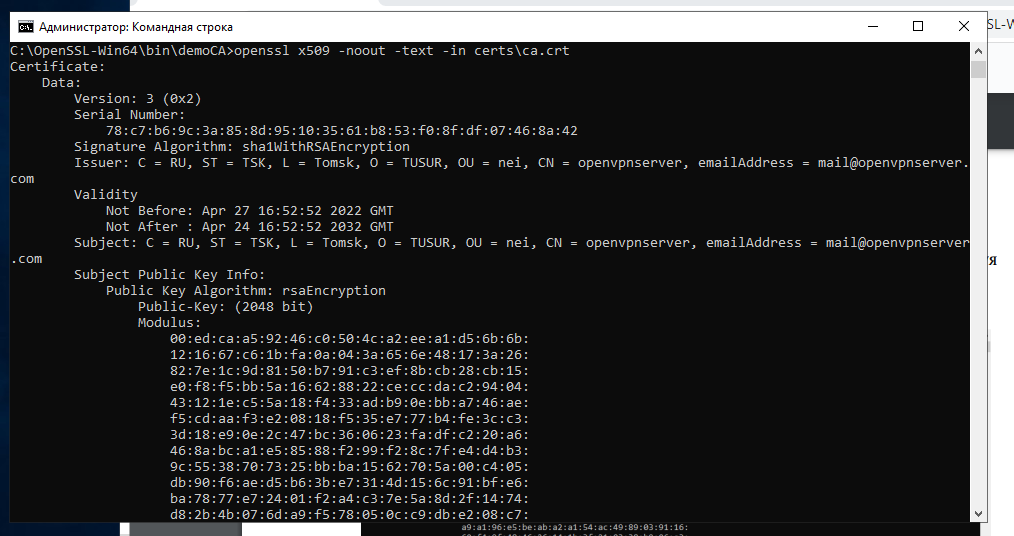

Можно проверить, правильно ли добавлены расширения, используя команду openssl x509 -noout -text -in certs\ca.crt (рисунок 23).

Рисунок 23 – Проверка корневого сертификата

С помощью команды openssl req -days 3650 -nodes -new -keyout certs\server.key -out certs\server.csr -config C:\OpenSSL-Win64\bin\openssl.cfg был сгенерирован сертификат и ключ для сервера и введена необходимая информацию (рисунок 24).

Рисунок 24 – Создание сертификата и ключа для сервера

Запрос на сертификат сервера корневым сертификатом был подписан используя команду openssl ca -days 3650 -extensions usr_cert -cert certs\ca.crt -keyfile certs\ca.key -out server.crt -infiles certs\server.csr (рисунок 25).

Рисунок 25 – Подписывание сертификата сервера

Сертификат сервера можно проверить с помощью команды openssl req -text -in certs\server.csr (рисунок 26).

Рисунок 26 – Проверка сертификата сервера

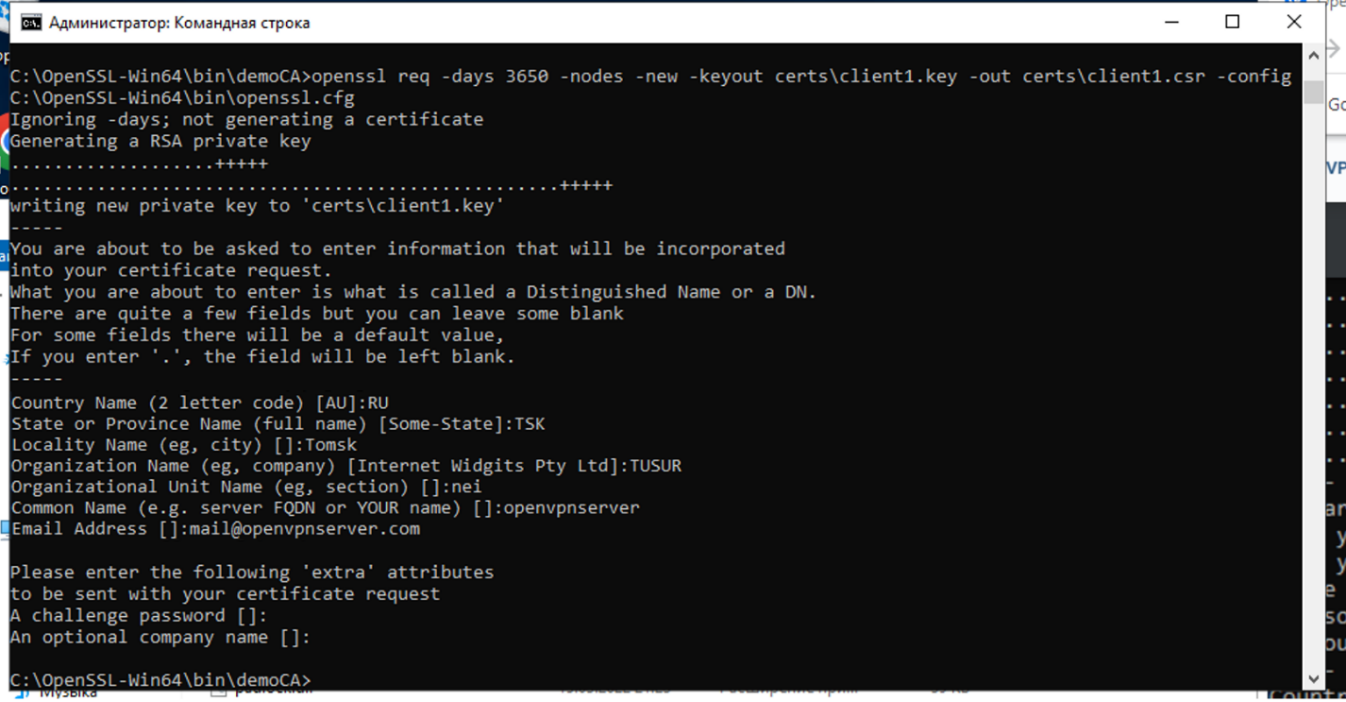

Следующим шагом были сгенерированы сертификат и ключ для клиента. Используя команду openssl req -days 3650 -nodes -new -keyout certs\client1.key -out certs\client1.csr -config C:\OpenSSL-Win64\bin\openssl.cfg и введя необходимую информацию (рисунок 27).

Рисунок 27 – Создание сертификата и ключа для клиента

Далее были сгенерированы параметры Диффи-Хеллмана, используя команду openssl dhparam -out certs\dh4096.pem 4096 (рисунок 28).

Рисунок 28 – Генерация параметров Диффи-Хеллмана

После завершения генерации параметров Диффи-Хеллмана была использована команда cd C:\Program Files\OpenVPN\bin для перехода в папку bin, которая находится в папке OpenVPN. Затем был сгенерирован общий секретный ключ для аутентификации пакетов с помощью команды openvpn --genkey tls-auth C:\OpenSSL-Win64\bin\demoCA\certs\ta.key (рисунок 29).

![]()

Рисунок 29 – Создание ключа для TLS-аутентификации

В результате сгенерированные сертификаты и ключи появились в папке demoCA и её подкаталоге certs (рисунки 30-31).

Рисунок 30 – Папка demoCA

Рисунок 31 – Папки demoCA и certs

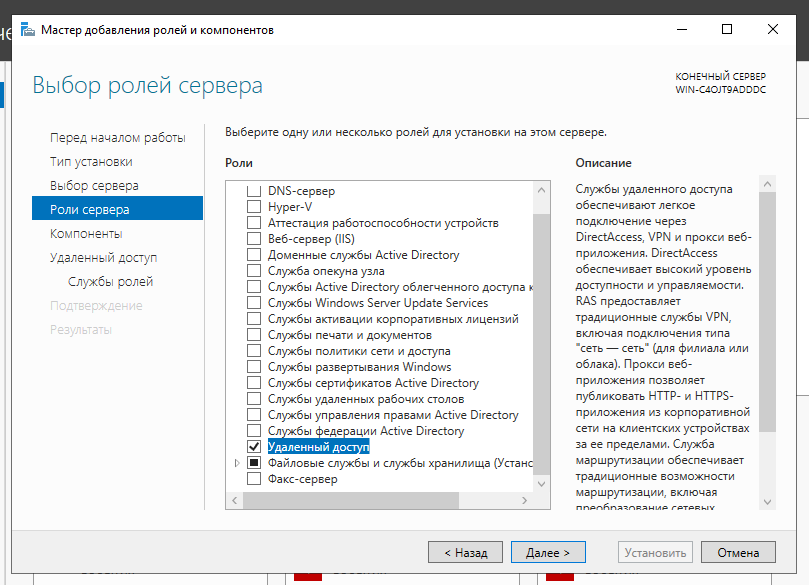

2.4 Включение nat на сервере

Был открыт диспетчер серверов и выбрано «Добавить роли и компоненты», в открывшемся окне были оставлены все настройки по умолчанию до раздела «Роли сервера». В данном разделе была выбрана роль «Удалённый доступ» (рисунок 32).

Рисунок 32 – Выбор ролей сервера

В разделе «Службы ролей», были выбраны службы «Маршрутизация» и «DirectAccess и VPN (RAS)» (рисунок 33).

Рисунок 33 – Выбор служб ролей

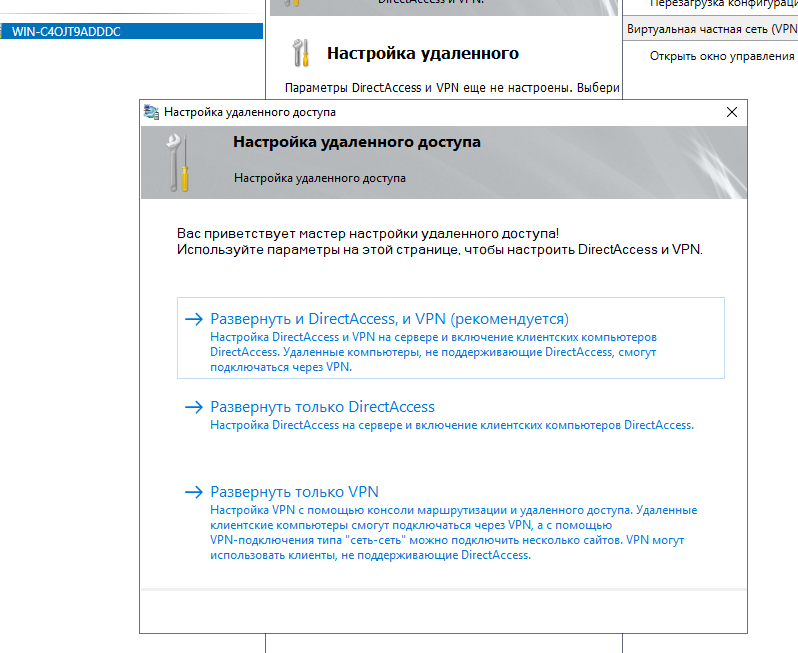

После установки служб в диспетчере серверов в раздел «Удаленный доступ», открыто контекстное меню сервера и выбрано «Управление удаленным доступом». В открывшемся окне в раздел «DirectAccess и VPN», «Запустить мастер настройки удаленного доступа» и выбрано «Развернуть только VPN» (рисунок 34). Появится окно «Маршрутизация и удаленный доступ». Было открыто контекстное меню сервера и выбрано «Настроить и включить маршрутизацию и удаленный доступ».

Рисунок 34 – Настройка удалённого доступа

В мастере настроек в разделе «Конфигурация» выбрано «Преобразование сетевых адресов (NAT)» (рисунок 35).

Рисунок 35 – Конфигурация

В разделе «Подключение к Интернету на основе NAT» был выбран общедоступный сетевой интерфейс (рисунок 36). В разделе «Выбор сетевого соединения» выбран сетевой интерфейс OpenVPN TAP (рисунок 37).

Рисунок 36 – Подключение к Интернету на основе NAT

Рисунок 37 – Выбор сетевого соединения

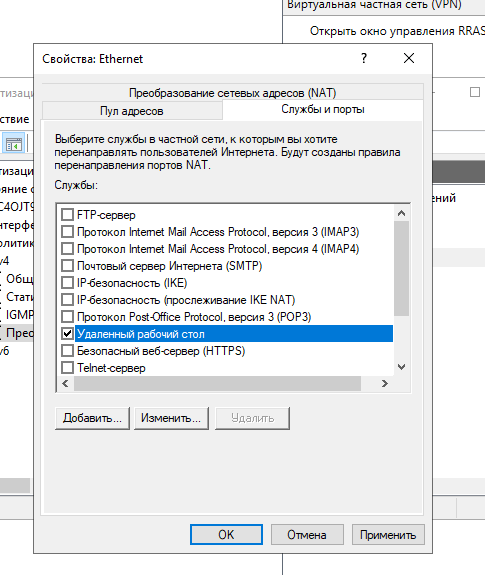

После завершения мастера настройки было развернуто меню сервера. В нём выбран раздел «IPv4», в раздел «NAT» и открыты свойства общедоступного сетевого интерфейса. Во вкладке «Службы и порты» выбрано «Удаленный рабочий стол» (рисунок 38). В появившемся окне в поле «Адрес в частной сети» был указан адрес общедоступного сетевого интерфейса.

Рисунок 38 – Свойства общедоступного сетевого интерфейса