Министерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ВИРТУАЛЬНЫЕ ЧАСТНЫЕ СЕТИ (OPENVPN)

Отчет по лабораторной работе №10 по дисциплине «Безопасность сетей ЭВМ»

Студенты гр. 739-1

_______Климанов М.Д.

_______Северьянова А.Д.

01.05.2022

Доцент кафедры

КИБЭВС, к.т.н

_______Новохрестов А.К.

__.__.2022

1 Введение

Цель работы: изучение технологии виртуальных частных сетей для организации защищенных каналов связи через сети общего пользования (Интернет), получение практических навыков настройки виртуальных частных сетей на примере программного продукта OpenVPN.

2 Ход работы

2.1 Подготовка виртуальных машин

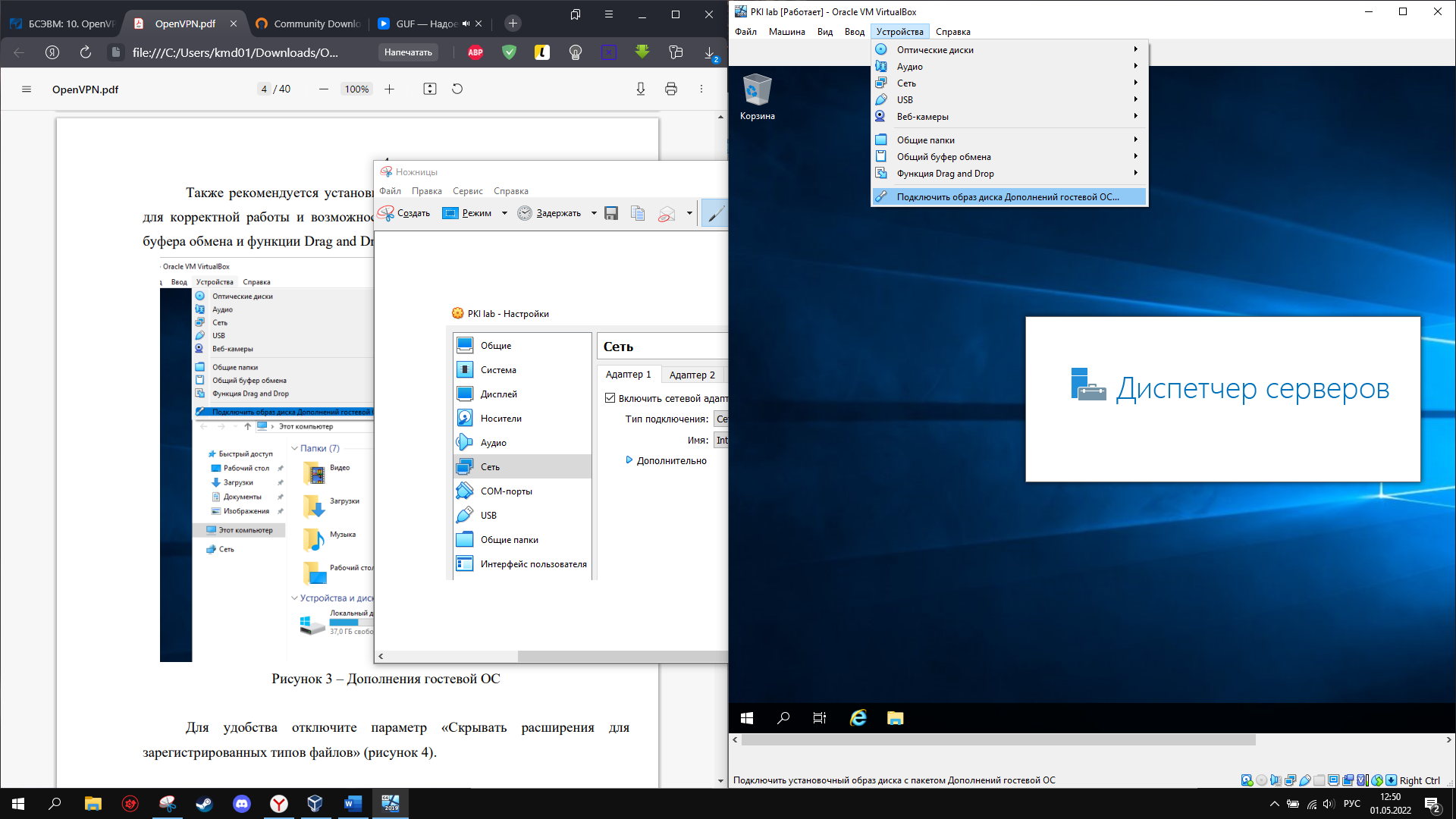

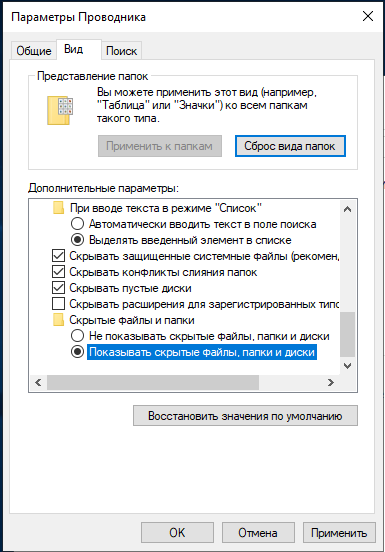

На обеих виртуальных машинах был выбран тип подключения «Сетевой мост» (рисунок 1). Также рекомендуется установить дополнения гостевой ОС (рисунок 2) для корректной работы и возможности использования общих папок, общего буфера обмена и функции Drag and Drop. Для удобства отключите параметр «Скрывать расширения для зарегистрированных типов файлов» (рисунок 3).

Рисунок 1 – Тип подключения

Рисунок 2 – Дополнения гостевой ОС

Рисунок 3 – Параметры папок

2.2 Установка и настройка необходимого по на сервер

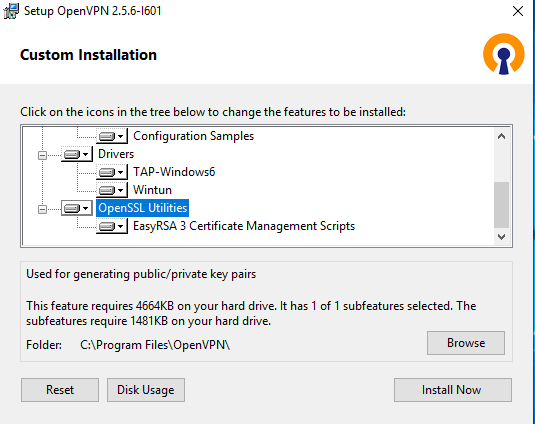

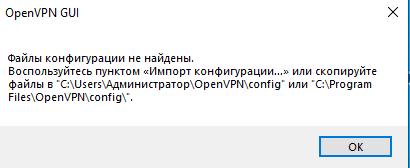

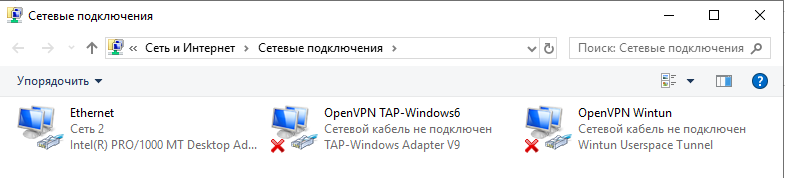

Был скачан OpenVPN с официального сайта. После запуска установщика был выбран тип установки «Customize» и отмечены все функции (рисунок 4), остальное было оставлено по умолчанию. После завершения установки появилось окно с предупреждением о том, что не найдены профили подключения (рисунок 5). Также в систему установились два виртуальных сетевых адаптера (рисунок 6).

Рисунок 4 – Выбор функций

Рисунок 5 – Предупреждение

Рисунок 6 – Сетевые адаптеры

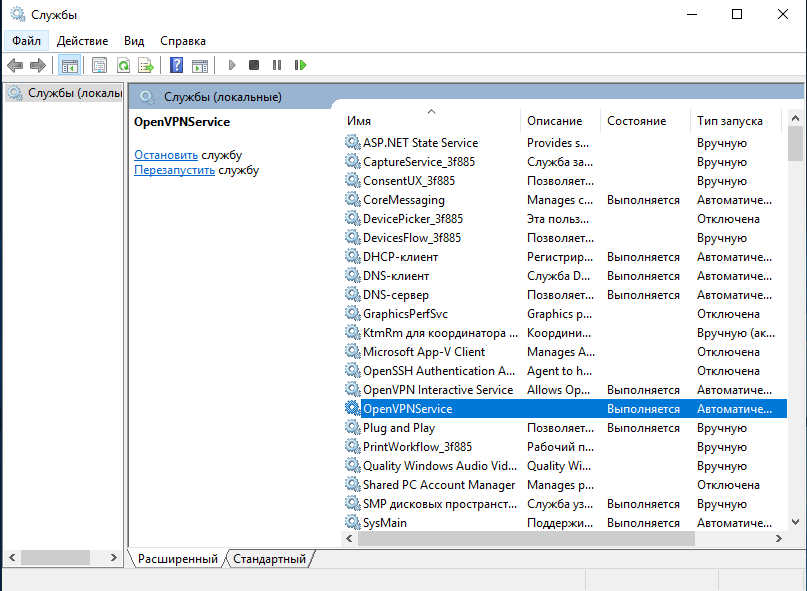

Следует проверить, работает ли служба «OpenVPNService» (рисунок 7).

Рисунок 7 – Службы

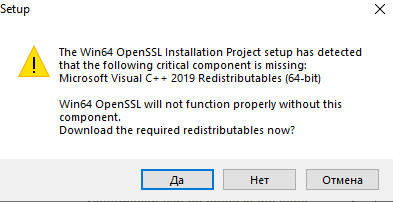

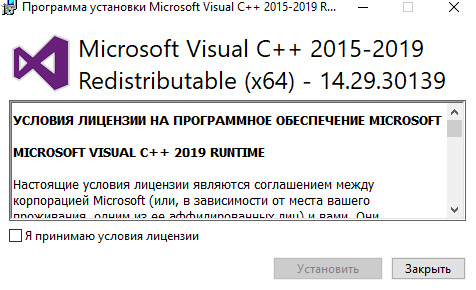

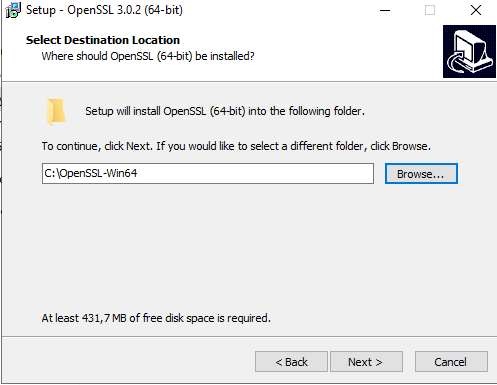

Далее был скачан и установлен OpenSSL. При запуске установщика появилось окно с сообщением об отсутствии пакета Microsoft Visual C ++ 2019 (рисунок 8). После скачивания он был установлен (рисунок 9). Был указан следующий путь установки программы: C:\OpenSSL-Win64 (рисунок 10), остальное было оставлено по умолчанию.

Рисунок 8 – Сообщение об отсутствии пакета

Рисунок 9 – Установка пакета

Рисунок 10 – Каталог установки OpenSSL

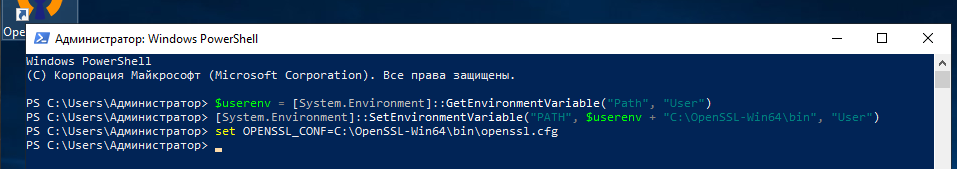

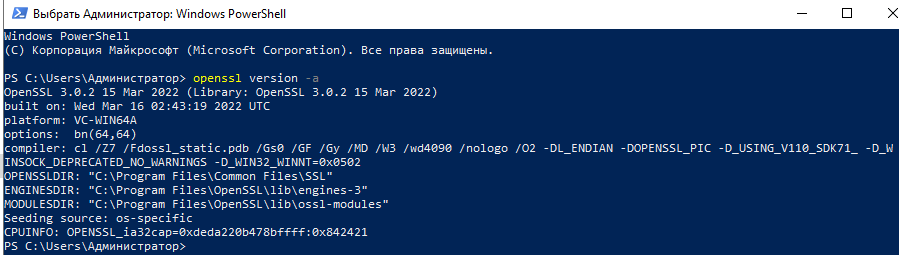

После завершения установки был открыт Windows PowerShell от имени администратора и выполнены следующие команды (рисунок 11).

Рисунок 11 – Windows PowerShell

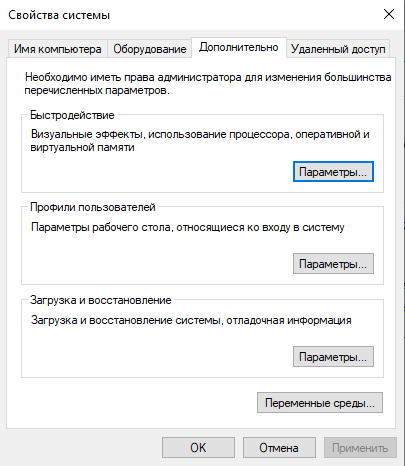

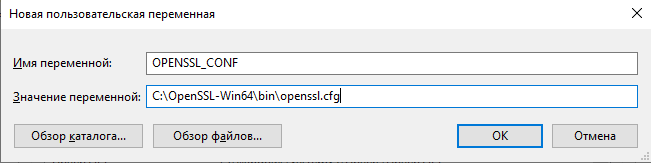

Далее была добавлена системная переменная OPENSSL_CONF. В свойствах системы во вкладке «Дополнительно» выбрано «Переменные среды…». В разделе «Системные переменные» нажато «Создать…», в появившемся окне в поле «Имя переменной» было указано «OPENSSL_CONF», а в поле «Значение переменной» указано «C:\OpenSSL-Win64\bin\openssl.cfg» (рисунки 12-13).

Рисунок 12 – Свойства системы

Рисунок 13 – Новая системная переменная

Далее был запущен OpenSSL перейдя по пути C:\OpenSSL-Win64\bin и открыв приложение «openssl». Определить версию OpenSSL можно с помощью команды openssl version –a (рисунок 14).

Рисунок 14 – Версия OpenSSL

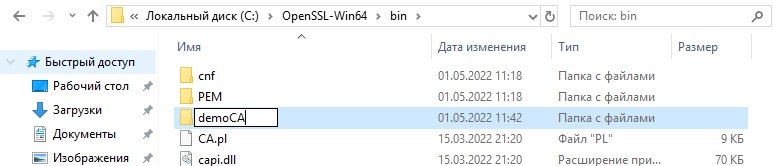

В папке bin была создана папкас именем «demoCA». В папке demoCA были созданы две папки, первая с именем «certs», а вторая – «newcerts». Также в папке demoCA были созданы два текстовых файла. Первый текстовый файл был назван «index», второй файл с названием «serial», с удаленным расширением, предварительно вписав в него «01» с помощью текстового редактора (рисунки 15-16).

Рисунок 15 – Папка demoCA

Рисунок 16 – Содержимое файла serial

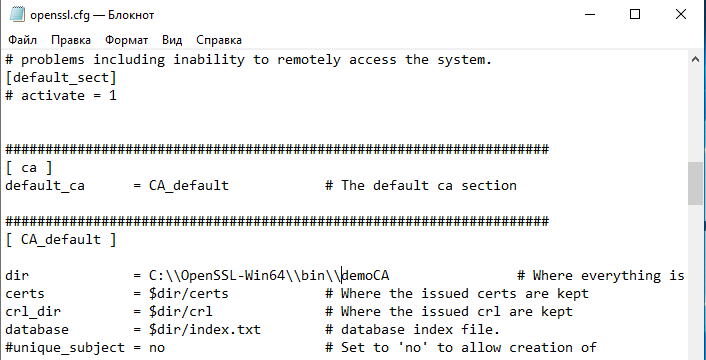

Далее был открыт файл «openssl.cfg», который находится в папке bin. В разделе [CA_default] было установлено расположение переменной dir как C:\\OpenSSL-Win64\\bin\\demoCA (рисунок 17).

Рисунок 17 – Раздел [CA_default]

В разделе [req] были указаны расширенные атрибуты ключа (рисунок 18), а в разделе [usr_cert] указаны расширения X.509 (рисунок 19).

Рисунок 18 – Раздел [req]

Рисунок 19 – Раздел [usr_cert]

В разделе [v3_req] были добавлены атрибуты CSR, а в разделе [v3_ca] добавлены параметры создаваемых сертификатов (рисунок 20).

Рисунок 20 – Разделы [v3_req] и [v3_ca]