- •Цель работы

- •Постановка задачи

- •1.Шифратор 4-2

- •1.1 Таблица истинности

- •2.1 Таблица истинности

- •2.2 Формула

- •2.3 Функциональная схема

- •2.4 Моделирование функциональной схемы

- •2.6 Схема из rtl Viewer для кода hdl

- •2.7 Моделирование устройства, описанного кодом hdl.

- •2.8 Таблица истинности масштабируемого устройства

- •3.1 Таблица истинности

- •3.2 Формула

- •3.3 Функциональная схема

- •3.4 Моделирование функциональной схемы

- •3.6 Схема из rtl Viewer для кода hdl

- •3.7 Моделирование устройства, описанного кодом hdl

3.1 Таблица истинности

В таблице 3.1 представлена таблица истинности приоритетного шифратора 6-3.

Таблица 3.1 – Таблица истинности для приоритетного шифратора 6-3

HPRI 6x3 |

||||||||||

Входы |

Выходы |

|||||||||

E |

x5 |

x4 |

x3 |

x2 |

x1 |

x0 |

y2 |

y1 |

y0 |

G |

1 |

1 |

X |

X |

X |

X |

X |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

X |

X |

X |

X |

1 |

0 |

0 |

1 |

1 |

0 |

0 |

1 |

X |

X |

X |

0 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

X |

X |

0 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

1 |

X |

0 |

0 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

x |

x |

x |

x |

x |

x |

0 |

0 |

0 |

0 |

3.2 Формула

На рисунке 3.2 представлены формулы, по которым будет строиться приоритетный шифратор 6-3.

Рисунок 3.1 – Формулы приоритетного шифратора 6-3

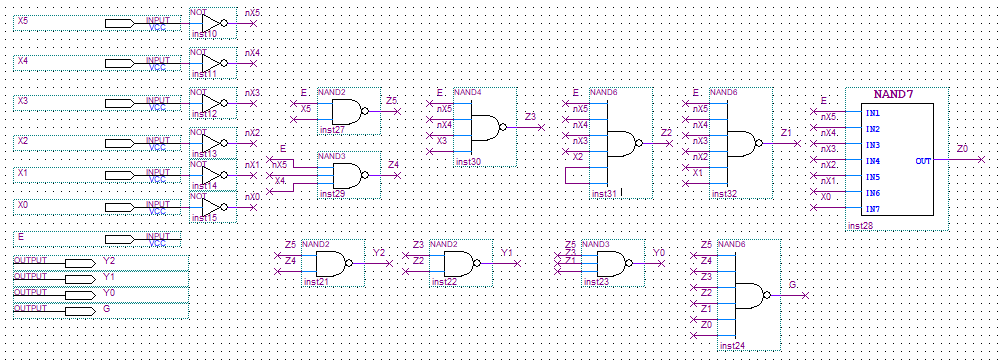

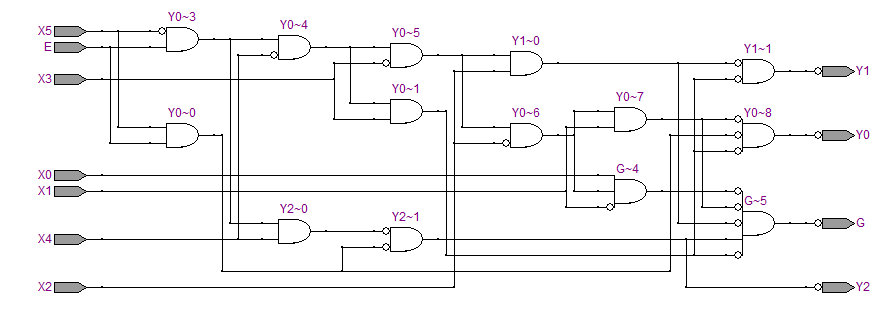

3.3 Функциональная схема

На рисунке 3.3 представлена функциональная схема приоритетного шифратора 6-3.

Рисунок 3.3 – Функциональная схема приоритетного шифратора 6-3

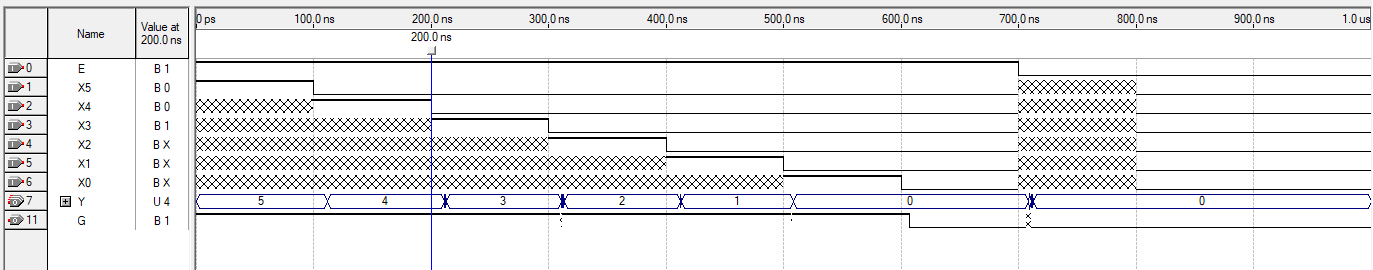

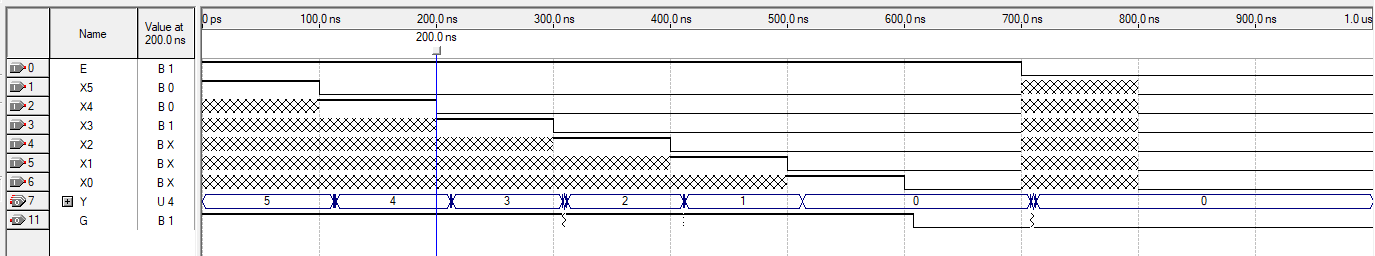

3.4 Моделирование функциональной схемы

На рисунке 3.4 представлен результат временного моделирования приоритетного шифратора 6-3.

Рисунок 3.4 – Результат временного моделирования приоритетного шифратора 6-3

Результаты совпадают с таблицей истинности, что говорит о том, что все выполнено верно.

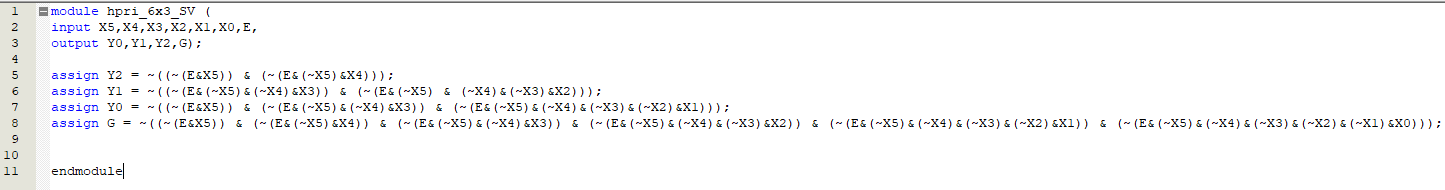

3.5 Код на HDL

На рисунке 1.5 представлен код описания приоритетного шифратора 6-3 на SystemVerilog.

Рисунок 3.5 – Код описания приоритетного шифратора 6-3 на SystemVerilog

3.6 Схема из rtl Viewer для кода hdl

На рисунке 3.6 представлена схема из RTL Viewer для кода, написанном на SystemVerilog. Схема соответствует функциональной схеме.

Рисунок

3.6 – Схема из RTL Viewer

Рисунок

3.6 – Схема из RTL Viewer

3.7 Моделирование устройства, описанного кодом hdl

На рисунке 3.7 представлен результат временного моделирования приоритетного шифратора 6-3, описанного на SystemVerilog.

Рисунок 3.7 – Результат временного моделирования приоритетного шифратора 6-3, описанного на SystemVerilog

Результаты совпадают с таблицей истинности, что говорит о том, что все выполнено верно.

ВЫВОДЫ

В ходе данной работы был получен навык создания шифраторов и дешифраторов на разных базисах, а также были решены задачи увеличения их размерности.

Отчет был оформлен согласно требованиям ОС ТУСУР 2013.