676_Noskova_N.V._Izuchenie_funktsionirovanija_setej_

.pdfсоответствии с выражением (4.10) необходимо получить входной сигнал, состоящий из следующих сигналов:

Ik m(nT1) Im k (nT1), |

(4.13) |

Qk m(nT1) Qm k (nT1) , |

(4.14) |

Ik m(nT1) Im k (nT1), |

(4.15) |

Qk m(nT1) Qm k (nT1) . |

(4.16) |

Для формирования промежуточного OFDM-сигнала в соответствии с выражением (4.11) необходимо получить входной сигнал, состоящий из следующих сигналов:

Ik m(nT1) Im k (nT1), |

|

Qk m(nT1) Qm k (nT1) , |

|

Ik m(nT1) Im k (nT1), |

(4.17) |

Qk m(nT1) Qm k (nT1). |

(4.18) |

Вслучае отсутствия комплексного модулирующего символа с заданным индексом при наличии модулируемой ортогональной несущей частоты OFDMсигнала, данный символ полагается нулевым. В случае отсутствия ортогональной несущей частоты OFDM-сигнала для комплексного модулирующего символа с соответствующим индексом, данный символ полагается отсутствующим.

Подача синфазной и квадратурной компонент промежуточного OFDMсигнала на входы КМ производится с учетом необходимости формирования OFDM-радиосигнала с верхней боковой полосой или с нижней боковой полосой [1, 16].

Таким образом, в общем случае базовая схема устройства, формирующего OFDM-радиосигнал, остается прежней (рисунок 4.5). При этом отличается лишь работа первого OFDM-модулятора, выполняемая в соответствии с любым из выражений (4.2) – (4.5). Выполнение ОДПФ или ОБПФ принципиально одинаково и отличается количественными параметрами.

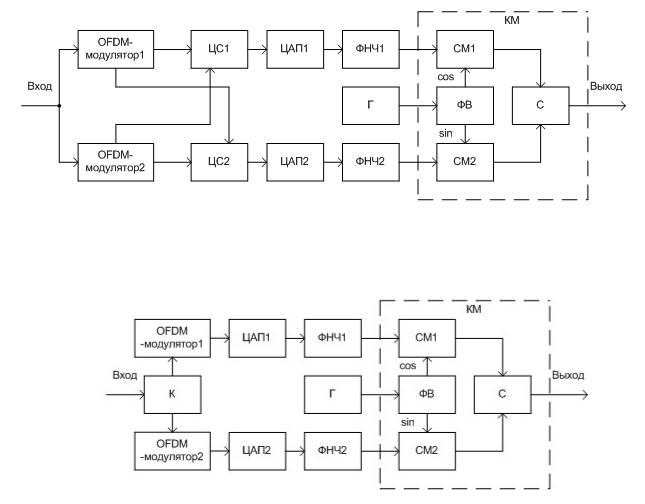

Вчастном случае, описываемом выражениями (4.6) и (4.7) или выражениями (4.8) и (4.9), устройство, формирующее OFDM-радиосигнал, дополнительно содержит второй OFDM-модулятор и два ЦС (рисунок 4.13). В одном из этих ЦС складываются синфазные части двух OFDM-сигналов, а в другом складываются квадратурные части двух OFDM-сигналов.

81

В частном случае, описываемом выражением (4.10) или (4.11), устройство, формирующее OFDM-радиосигнал, дополнительно содержит второй OFDM-модулятор и конвертер входного сигнала (К) (рисунок 4.14). Конвертер входного сигнала формирует для одного из двух OFDMмодуляторов входной сигнал в соответствии с выражениями (4.13) и (4.14), а для другого OFDM-модулятора формирует входной сигнал в соответствии с выражениями (4.15) и (4.16) или в соответствии с выражениями (4.17) и (4.18).

Рисунок 4.13 – Частный случай устройства, формирующего OFDM-радиосигнал (в соответствии с выражениями (4.8) – (4.9))

Рисунок 4.14 - Частный случай устройства, формирующего OFDM-радиосигнал (в соответствии с выражениями (4.10) – (4.11))

Таким образом, рассмотренные альтернативные способы формирования OFDM-радиосигнала помимо основного способа (рисунок 4.5) позволяют сформировать OFDM-радиосигнал с меньшим уровнем внеполосного излучения при малом количестве цифровых вычислений и при менее сложной аппаратной реализации устройств [16].

82

5 Защита информации в сетях стандарта IEEE 802.16

Всоответствии со стандартом, для предотвращения несанкционированного доступа и защиты пользовательских данных осуществляется шифрование всего передаваемого по сети трафика. Базовая станция (БС) WiMAX представляет собой модульный конструктив, в который при необходимости можно установить несколько модулей со своими типами интерфейсов, но при этом должно поддерживаться административное программное обеспечение для управления сетью. Данное программное обеспечение обеспечивает централизованное управление всей сетью. Логическое добавление в существующую сеть абонентских комплектов осуществляется также через эту административную функцию [18].

Абонентская станция (АС) представляет собой устройство, имеющее уникальный серийный номер, МАС-адрес, а также цифровую подпись Х. 509, на основании которой происходит аутентификация АС на БС. При этом, согласно стандарту, срок действительности цифровой подписи АС составляет 10 лет. После установки АС у клиента и подачи питания АС авторизуется на базовой станции, используя определенную частоту радиосигнала, после чего базовая станция, основываясь на перечисленных выше идентификационных данных, передает абоненту конфигурационный файл по TFTP-протоколу. В этом конфигурационном файле находится информация о поддиапазоне передачи (приема) данных, типе трафика и доступной полосе, расписание рассылки ключей для шифрования трафика и прочая необходимая для работы АС информация. Необходимый файл с конфигурационными данными создается автоматически, после занесения администратором системы АС в базу абонентов, с назначением последнему определенных параметров доступа.

После процедуры конфигурирования аутентификация АС на базовой станции происходит следующим образом: абонентская станция посылает запрос на авторизацию, в котором содержится сертификат Х.509, описание поддерживаемых методов шифрования и дополнительная информация.

Базовая станция в ответ на запрос на авторизацию (в случае достоверности запроса) присылает ответ, в котором содержится ключ на аутентификацию, зашифрованный открытым ключом абонента, 4-битный ключ для определения последовательности, необходимый для определения следующего ключа на авторизацию, а также время жизни ключа.

Впроцессе работы АС через промежуток времени, определяемый администратором системы, происходит повторная авторизация и аутентификация, и в случае успешного прохождения аутентификации и авторизации поток данных не прерывается.

Встандарте используется протокол PKM (Privacy Key Management), в соответствии с которым определено несколько видов ключей для шифрования передаваемой информации:

1.Authorization Key (АК) — ключ, используемый для авторизации АК на базовой станции;

83

2.Traffi c Encryption Key (ТЕК) — ключ, используемый для криптозащиты трафика;

3.Key Encryption Key (КЕК) — ключ, используемый для криптозащиты передаваемых в эфире ключей.

Согласно стандарту, в каждый момент времени используются два ключа одновременно, с перекрывающимися временами жизни. Данная мера необходима в среде с потерями пакетов (а в эфире они неизбежны) и обеспечивает бесперебойность работы сети. Имеется большое количество динамически меняющихся ключей, достаточно длинных, при этом установление безопасных соединений происходит с помощью цифровой подписи. Согласно стандарту, криптозащита выполняется в соответствии с алгоритмом 3-DES, при этом отключить шифрование нельзя. Опционально предусмотрено шифрование по более надежному алгоритму AES [18, 19].

Улучшенный стандарт шифрования (Advanced Encryption Standard - AES)

был впервые представлен Национальным институтом стандартов и технологий (NIST) в ноябре 2001 г [19]. Он пришёл на смену стандарту Data Encryption Standard (DES), который больше нельзя считать надёжным, потому что его короткий ключ имеет длину всего 56 бит.

Для того чтобы определить, какой алгоритм придёт на смену DES, NIST объявил конкурс предложений различных алгоритмов. Лучшее из всех предложений должно было стать новым алгоритмом шифрования. В финальном раунде этого конкурса победил алгоритм Rijndael, названный так по именам своих бельгийских создателей, Йоана Дамена (Joan Daemen) и Винсента Раймена (Vincent Rijmen), благодаря своей надёжности, простоте реализации и невысоким требованиям к объёму памяти.

Этот алгоритм представляет собой симметричный блочный шифр, который работает с блоками данных длиной 128 бит и использует ключи длиной 128, 192 и 256 бит (версии AES-28; AES-192 и AES-256). Сам алгоритм может работать и с другими длинами блоков данных и ключей, но эта возможность в стандарт не вошла. При использовании 128-битного ключа для взлома шифрования по заявлению правительства США потребуется 149 триллионов лет.

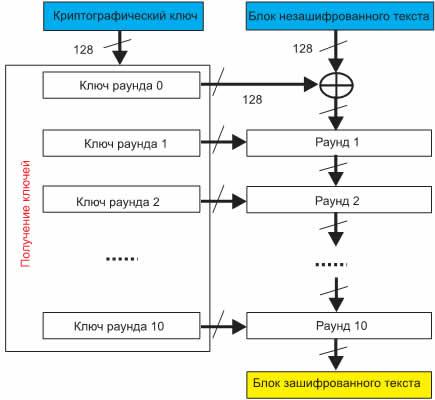

Алгоритм AES состоит из часто повторяющихся раундов шифрования, как видно из рисунка 5.1. Сначала на основе 128-битового ключа получают одиннадцать так называемых ключей раундов, каждый из которых имеет размер 128 бит. Каждый раунд включает в себя преобразование с использованием соответствующего криптографического ключа, для того чтобы обеспечить секретность шифрования.

После начального раунда, во время которого осуществляется логическая операция исключающего или первого ключа раунда и незашифрованного текста (операция «Addroundkey»), следуют девять одинаково структурированных раундов.

Каждый раунд состоит из следующих операций:

замещение байтов;

84

сдвиг строк; перемешивание столбцов; добавление ключа раунда.

Десятый раунд подобен раундам с первого по девятый, но без операции перемешивания столбцов. Ниже поясняются эти четыре операции.

Рисунок 5.1 - Структура алгоритма AES

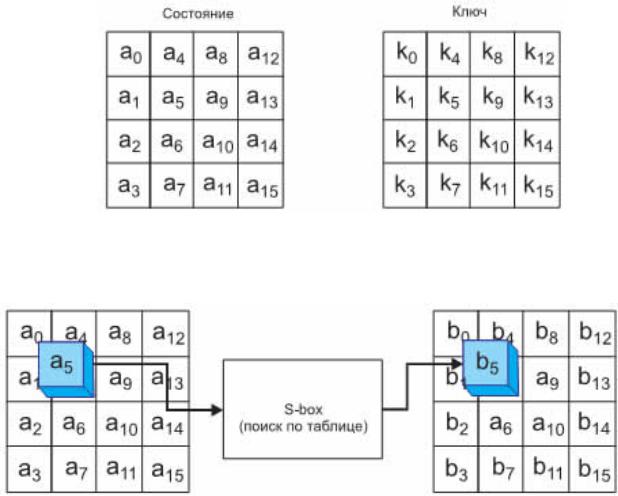

Структура ключа и исходных данных

И ключ, и исходные данные (называемые также «состоянием») структурированы в виде матрицы байтов размером 4x4. На рисунке 5.2 показано, как 128-битовый ключ и исходные данные распределяются по байтовым матрицам.

Замещение байтов (операция «Subbytes»)

Операция «Subbytes» - это нелинейное замещение. Это основная причина надёжности шифрования алгоритма AES. Существуют различные способы интерпретации операции замещения байтов. В этом отчёте достаточно представить этап замещения байтов как поиск по таблице. С помощью этой таблицы поиска 16 байт состояния (исходных данных) замещаются соответствующими значениями, найденными в таблице (рисунок 5.3).

85

Рисунок 5.2 - Структура ключа и состояния

Рисунок 5.3 - Операция замещения байтов

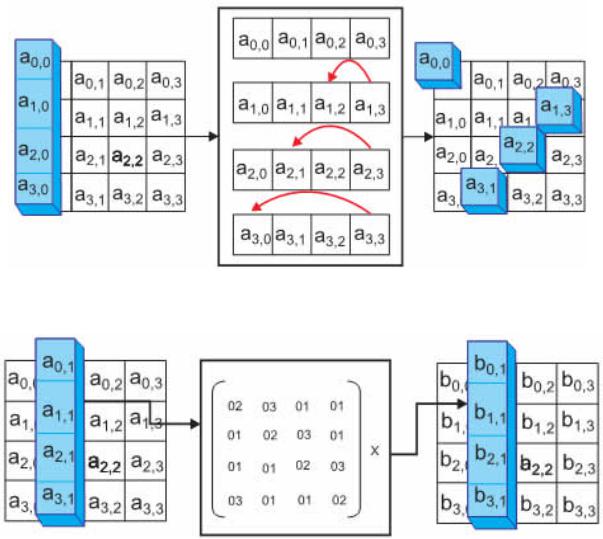

Сдвиг строк (операция «Shiftrows»)

Как явствует из самого названия, операция сдвига строк обрабатывает различные строки. Эта операция просто осуществляет циклическое смещение на различную величину смещения. Вторая строка исходных данных в виде байтовой матрицы 4x4 (состояния) смещается в матрице на один байт влево, третья строка смещается на два байта влево, а четвёртая строка смещается на три байта влево. Первая строка остаётся без изменений. На рисунке 5.4 показана работа операции сдвига строк [19].

Перемешивание столбцов (операция «Mixcolumns»)

Операция перемешивания столбцов, вероятно, является самой сложной с точки зрения её программной реализации. На рисунке 5.5 показано, как работает операция перемешивания столбцов.

В отличие от операции сдвига строк, которая работает со строками в матрице состояния 4x4, операция перемешивания столбцов обрабатывает столбцы.

86

В принципе, необходимо выполнить только умножение матрицы. Чтобы сделать эту операцию обратимой, не используются обычные сложение и умножение. В AES используются операции в поле Галуа: в поле Галуа сложение соответствует логической операции «исключающего ИЛИ», а умножение имеет более сложный эквивалент.

Тот факт, что в матрице умножения операции перемешивания столбцов много членов вида «01», облегчает реализацию этой операции на компьютере.

Рисунок 5.4 - Операция сдвига строк

Рисунок 5.5 - Операция перемешивания столбцов

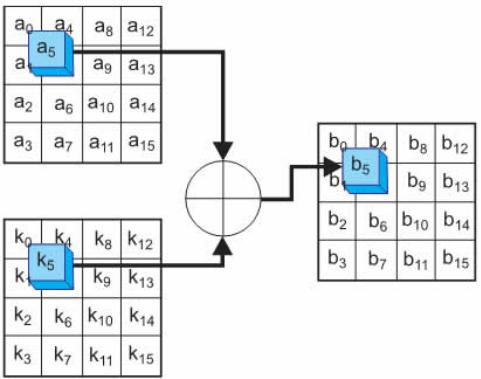

Добавление ключа раунда (операция «Addroundkey»)

Операция добавления ключа раунда проста. Здесь осуществляется операция «исключающего ИЛИ» с соответствующими байтами исходных данных и полученным ключом (рисунок 5.6).

87

Рисунок 5.6 - Операция добавления ключа раунда

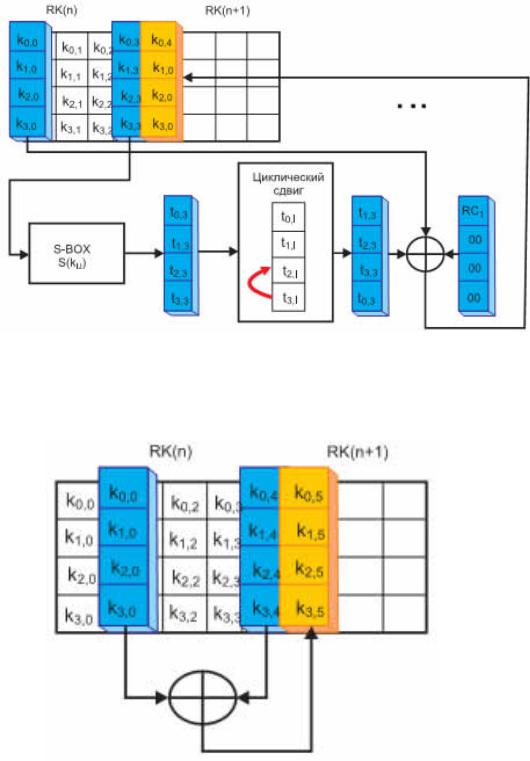

Формирование ключей (операция «Keyexpansion»)

Как указывалось выше, операция «Keyexpansion» означает процесс, в результате которого из 128 бит изначального ключа формируется одиннадцать ключей раундов длиной 128 бит.

Чтобы получить ключ раунда (n+1) из ключа раунда (n), выполняются следующие действия:

1.Получают новый первый столбец следующего ключа раунда, как показано на рисунке 5.7.

Сначала все байты старого четвёртого столбца необходимо заместить с помощью операции «Subbytes». Эти четыре байта сдвигаются вертикально на один байт, а затем выполняется логическая операция исключающего ИЛИ этих байтов со старым первым столбцом. В результате этих действий получается новый первый столбец.

2.Столбцы со 2 по 4 нового ключа раунда рассчитываются так:

[новый второй столбец] = [новый первый столбец] XOR [старый второй столбец]

[новый третий столбец] = [новый второй столбец] XOR [старый третий столбец]

[новый четвёртый столбец] = [новый третий столбец] XOR [старый четвёртый столбец]

88

Рисунок 5.7 - Получение первого столбца следующего ключа раунда

На рисунке 5.8 показан расчёт столбцов 2-4 нового ключа раунда.

Рисунок 5.8 - Получение других столбцов следующего ключа раунда

Дешифрование можно осуществить аналогично шифрованию. Сначала определяются два массива. Если нужно выполнить дешифрование, один массив содержит ключ, а другой - зашифрованный текст [19].

89

6 Описание оборудования

Принципы построения и функционирования сетей стандарта IEEE 802.16 будем рассматривать на примере оборудования WiMIC-6000 НПФ «Микран»

(рисунок 6.1) [20].

Рисунок 6.1 – Внешний вид оборудования WiMIC-6000

Система беспроводного широкополосного доступа WiMIC-6000

разработана на основе рекомендации IEEE 802.16-2004 WirelessMAN (WiMAX)

и предназначена для построения сетей фиксированной радиосвязи с топологией «точка-много точек» и «точка-точка».

Отличительными особенностями данного оборудования являются:

работа в расширенном диапазоне частот 5,650…6,425 ГГц;

разработка в соответствии с рекомендацией IEEE 802.16-2004 (fixed

WiMAX);

эффективное использование спектра (до 37 Мбит/с в полосе 10

МГц);

отсутствие коллизий в эфире;

устойчивая работа в условиях многолучевого приема;

гарантированное качество обслуживания на уровне сервисных

потоков;

мультисервисность (голос, видео, данные);

организация сетей с топологией «точка - много точек» и «точка -

точка»;

90