- •Понятие локальной вычислительной сети

- •Основы информационной безопасности локальных вычислительных сетей

- •Угрозы безопасности в локальных вычислительных сетях

- •Способы и средства защиты информации в локальных вычислительных сетях

- •Примером таких программ является Система «Zlogin» - аутентификация с использованием электронных ключей

- •Ключевые возможности сзи Secret Net:

- •Апкш «Континент». Аппаратно-программный комплекс, сочетающий в себе межсетевой экран, средство построения vpn-сетей и маршрутизатор.

- •Виды прокси-серверов:

- •Предотвращение угроз

- •Восстановление системы и данных

- •Защита конфиденциальных данных

- •Базовая защита

- •Предотвращение угроз

- •Восстановление системы и данных

Апкш «Континент». Аппаратно-программный комплекс, сочетающий в себе межсетевой экран, средство построения vpn-сетей и маршрутизатор.

АПКШ «Континент» предназначен для обеспечения надежной защиты информационных сетей организации от вторжения со стороны сетей передачи данных (межсетевое экранирование), конфиденциальности при передаче информации по открытым каналам связи (VPN), организации безопасного доступа удаленных пользователей посредством VPN, а также защищенного взаимодействия сетей различных организаций.

4.2.Proxy-servers (proxy - доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью - маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях - например, на уровне приложения (вирусы, код Java и JavaScript).

Чаще всего прокси-серверы применяются для следующих целей:

Обеспечение доступа с компьютеров локальной сети в Интернет.

Кэширование данных: если часто происходят обращения к одним и тем же внешним ресурсам, то можно держать их копию на прокси-сервере и выдавать по запросу, снижая тем самым нагрузку на канал во внешнюю сеть и ускоряя получение клиентом запрошенной информации.

Сжатие данных: прокси-сервер загружает информацию из Интернета и передаёт информацию конечному пользователю в сжатом виде. Такие прокси-серверы используются в основном с целью экономии внешнего трафика клиента или внутреннего - компании, в которой установлен прокси-сервер.

Защита локальной сети от внешнего доступа: например, можно настроить прокси-сервер так, что локальные компьютеры будут обращаться к внешним ресурсам только через него, а внешние компьютеры не смогут обращаться к локальным вообще (они «видят» только прокси-сервер). См. также NAT.

Ограничение доступа из локальной сети к внешней: например, можно запретить доступ к определённым веб-сайтам, ограничить использование интернета каким-то локальным пользователям, устанавливать квоты на трафик или полосу пропускания, фильтровать рекламу и вирусы.

Анонимизация доступа к различным ресурсам. Прокси-сервер может скрывать сведения об источнике запроса или пользователе. В таком случае целевой сервер видит лишь информацию о прокси-сервере, например, IP-адрес, но не имеет возможности определить истинный источник запроса. Существуют также искажающие прокси-серверы, которые передают целевому серверу ложную информацию об истинном пользователе.

Обход ограничений доступа. Прокси-серверы популярны среди пользователей несвободных стран, где доступ к некоторым ресурсам ограничен законодательно и фильтруется.

Виды прокси-серверов:

Прозрачный прокси — схема связи, при которой трафик, или его часть, перенаправляется на прокси-сервер неявно (средствами маршрутизатора). При этом клиент может использовать все преимущества прокси-сервера без дополнительных настроек браузера (или другого приложения для работы с интернет).

Обратный прокси — прокси-сервер, который в отличие от прямого, ретранслирует запросы клиентов из внешней сети на один или несколько серверов, логически расположенных во внутренней сети. Часто используется для балансировки сетевой нагрузки между несколькими веб-серверами и повышения их безопасности, играя при этом роль межсетевого экрана на прикладном уровне

Наиболее распространенные прокси-серверы:

3proxy (BSD, многоплатформенный)

CoolProxy (proprietary, Windows)

Eserv (GPL, Windows)

HandyCache (shareware, Windows) бесплатен для домашнего использования

Kerio Control (proprietary, Windows, Linux)

Microsoft Forefront Threat Management Gateway, ранее Microsoft ISA Server (proprietary, Windows)

nginx (веб-сервер, имеющий режим работы в качестве reverse proxy и часто для этого использующийся)

Squid (GPL, многоплатформенный)

Traffic Inspector (proprietary, Windows)

UserGate (proprietary, Windows)

Интернет Контроль Сервер (shareware, FreeBSD)

TOR (BSD, многоплатформенный)

Ideco ICS (Linux)

4.3.VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых не возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec.

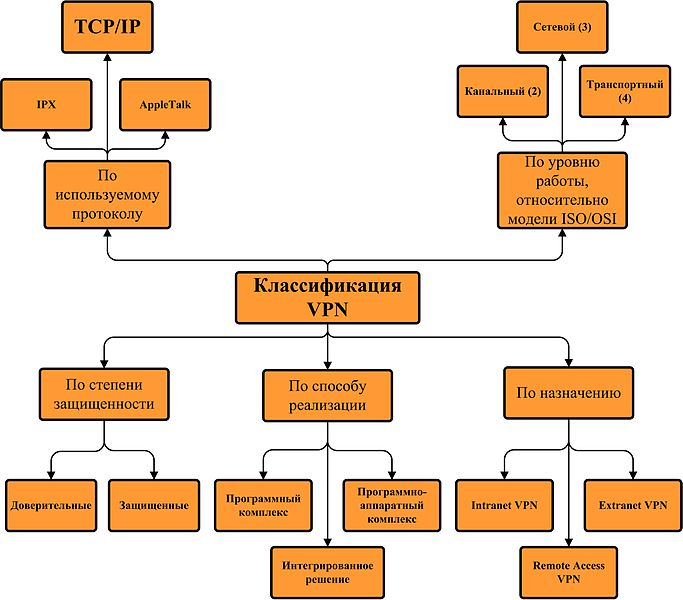

Схема 5. Классификация VPN

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия). Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

4.4. Антивирусные программы [3] – это программы, основной задачей которых является защита именно от вирусов, или точнее, от вредоносных программ. Практически любая антивирусная программа объединяет в разных пропорциях все технологии и методы защиты от вирусов, созданные к сегодняшнему дню. Из всех методов антивирусной защиты можно выделить две основные группы:

сигнатурные методы – точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов;

эвристические методы – приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен.

Сигнатурный анализ

Сигнатура – означает «подпись», или же в переносном смысле «характерная черта, нечто идентифицирующее». Сигнатурный анализ заключается в выявлении характерных идентифицирующих черт каждого вируса и поиска вирусов путем сравнения файлов с выявленными чертами.

Сигнатура вируса – совокупность черт, позволяющих однозначно идентифицировать наличие вируса в файле (включая случаи, когда файл целиком является вирусом).

Антивирусная база – совокупность сигнатур известных вирусов. Задачу выделения сигнатур решают эксперты в области компьютерной вирусологии, способные выделить код вируса из кода программы и сформулировать его характерные черты в форме, наиболее удобной для поиска. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех. Очень часто для обнаружения семейства похожих вирусов используется одна сигнатура, и поэтому считать, что количество сигнатур равно количеству обнаруживаемых вирусов, нельзя.

Важное дополнительное свойство сигнатур – точное и гарантированное определение типа вируса. Данное свойство позволяет занести в базу, как сигнатуры, так и способы лечения вируса. Если бы сигнатурный анализ не давал ответа, что это за вирус, очевидно, лечение было бы не возможно – слишком большим был бы риск совершить не те действия и вместо лечения получить дополнительные потери информации.

Отрицательное свойство – для получения сигнатуры необходимо иметь образец вируса. Следовательно, сигнатурный метод непригоден для защиты от новых вирусов, т. к. до тех пор, пока вирус не попал на анализ к экспертам, создать его сигнатуру невозможно. С момента появления вируса в сети Интернет до выпуска первых сигнатур обычно проходит несколько часов, и все это время вирус способен заражать компьютеры почти беспрепятственно. Почти – потому что в защите от новых вирусов помогают дополнительные средства защиты, рассмотренные ранее, а также эвристические методы, используемые в антивирусных программах.

Эвристический анализ

2.1.Поиск вирусов, похожих на известные.

Эвристика – значит, «находить». Эвристический анализ основывается на (весьма правдоподобном) предположении, что новые вирусы часто оказываются похожи на какие-либо из уже известных. Поэтому в антивирусных базах находятся сигнатуры для определения не одного, а сразу нескольких вирусов. Следовательно, эвристический метод заключается в поиске файлов, которые не полностью, но очень близко соответствуют сигнатурам известных вирусов.

Преимущества: возможность обнаружить новые вирусы еще до того, как для них будут выделены сигнатуры.

Недостаток:

вероятность ошибочно определить наличие в файле вируса, когда на самом деле файл чист – такие события называются ложными срабатываниями;

невозможность лечения – и в силу возможных ложных срабатываний, и в силу возможного неточного определения типа вируса, попытка лечения может привести к большим потерям информации, чем сам вирус, а это недопустимо;

низкая эффективность – против действительно новаторских вирусов, вызывающих наиболее масштабные эпидемии, этот вид эвристического анализа малопригоден.

2.2.Поиск вирусов, выполняющих подозрительные действия

Другой метод, основанный на эвристике, исходит из предположения, что вредоносные программы так или иначе стремятся нанести вред компьютеру, и основан на выделении основных вредоносных действий.

Например:

удаление файла;

запись в файл;

запись в определенные области системного реестра;

открытие порта на прослушивание;

перехват данных вводимых с клавиатуры;

рассылка писем;

Выполнение каждого такого действия по отдельности не является поводом считать программу вредоносной. Однако, при выполнении программой последовательно нескольких таких действий, например, записывает запуск себя же в ключ автозапуска системного реестра, перехватывает данные вводимые с клавиатуры и с определенной частотой пересылает эти данные на какой-то адрес в Интернет, значит эта программа, по меньшей мере, подозрительна. Основанный на этом принципе эвристический анализатор постоянно следит за действиями, которые выполняют программы.

Преимущества: возможность обнаруживать неизвестные ранее вредоносные программы, даже если они не очень похожи на уже известные (использование для проникновения на компьютер новую уязвимость, а после этого – выполнять уже привычные вредоносные действия). Такую программу может пропустить эвристический анализатор первого типа, но вполне может обнаружить анализатор второго типа. Недостатки: ложные срабатывания; невозможность лечения; низкая эффективность.

Для примера, рассмотрим две наиболее популярные антивирусных программы:

1.Антивирус Касперского. антивирусное программное обеспечение, разрабатываемое Лабораторией Касперского. Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты.[9]

Базовая защита

Защита от вирусов, троянских программ и червей

Защита от шпионских и рекламных программ

Проверка файлов в автоматическом режиме и по требованию

Проверка почтовых сообщений (для любых почтовых клиентов)

Проверка интернет-трафика (для любых интернет-браузеров)

Защита интернет-пейджеров (ICQ, MSN)

Проактивная защита от новых вредоносных программ

Проверка Java- и Visual Basic-скриптов

Защита от скрытых битых ссылок

Постоянная проверка файлов в автономном режиме