- •1) Симметричные и асимметричные криптосистемы

- •2) Термин аутентичность информации

- •3) Алгоритм des (сеть Фейстеля, s-боксы)

- •4)Тест Казиски

- •5) Шифр сдвига

- •6) Слабые ключи криптоалгоритма des

- •7) Внутренние функции шифра aes

- •8) Одноразовый блокнот

- •9) Режимы работы блочных шифров

- •10) Длина ключа des

- •11) Рекуррентный, сдвиговый генератор случайных последовательностей

- •12) Свойства хеш-функции

- •13) Полиномиальные часовые сложности. (Зависимость времени от входных данных)

- •14) Варианты криптоанализа

- •15) Ключи rsa соответствующие симметричному 80 бит

- •16) Rsa, как выбираются все элементы?

- •17) Криптосистемы на эллиптических кривых (на подобие rsa-1024 ), которые используют 160 бит ключ.

- •19) Цифровая подпись

- •20)Стандарт X.509 (Открытый ключ подтверждается с центром сертификации)

1) Симметричные и асимметричные криптосистемы

Симметри́чные криптосисте́мы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ.

Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифровки сообщения используется секретный ключ.

2) Термин аутентичность информации

Аутентичность информации - избежание недостатка полноты или точности информации при ее санкционированных изменениях.

Или более развернуто

Аутентичность информации – специальное (нормативно-правовое) свойство подсистемы контроля и защиты информации (КЗИ) в эргасистеме, характеризующее степень подлинности информационных массивов (ИМ), циркулирующих в распределительной информационной сети эргасистемы (сети АСУ), и заключающееся в способности обеспечить семантическую равнозначность содержания циркулирующих ИМ и исходных массивов-оригиналов, хранимых абонентами-источниками в документальном виде. Содержательная составляющая легитимности информации.

3) Алгоритм des (сеть Фейстеля, s-боксы)

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований.

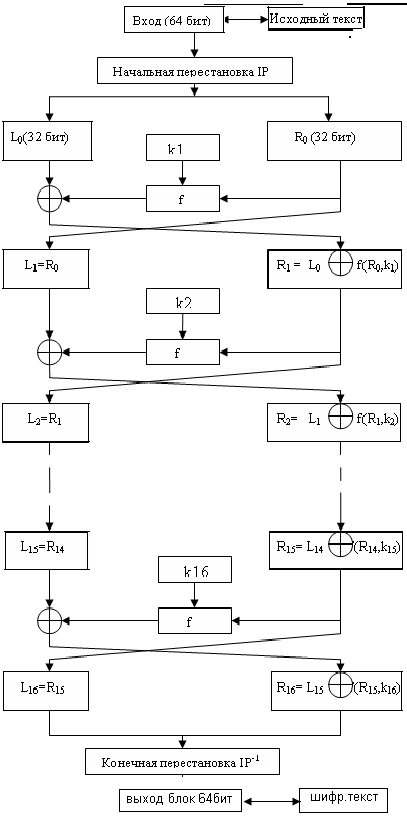

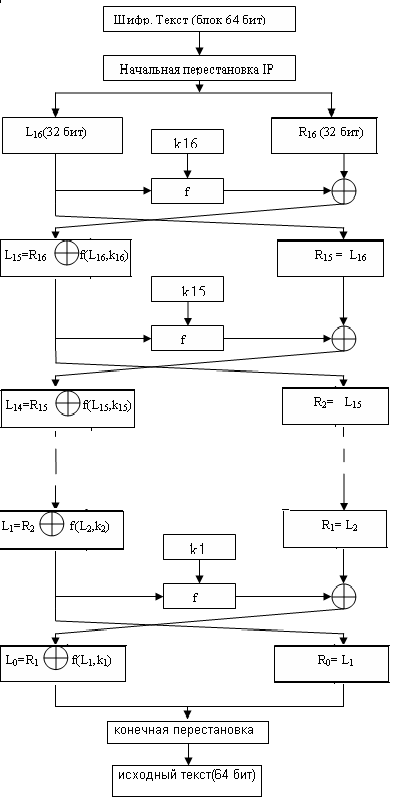

Шифрование Расшифрование

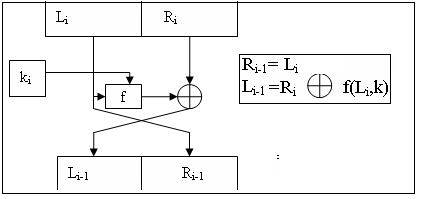

Сеть Фейстеля

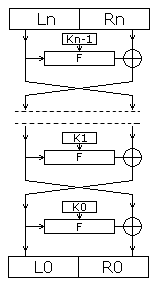

Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Шифрование при помощи данной конструкции легко реализуется как на программном уровне, так и на аппаратном, что обеспечивает широкие возможности применения. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть.

Шифрование Расшифрование

Преобразования Сетью Фейстеля (DES)

Это преобразование над векторами (блоками) представляющими собой левую и правую половины регистра сдвига. В алгоритме DES используются прямое преобразование сетью Фейстеля в шифровании и обратное преобразование сетью Фейстеля в расшифровании.

Прямое преобразование сетью Фейстеля

Обратное преобразование сетью Фейстеля

S-блок (S-box)

S-блок используется, как промежуточная операция в алгоритмах симметричного шифрования. Табличная подстановка, при которой группа битов отображается в другую группу битов.

Блок

подстановок (S-блок) состоит из дешифратора,

преобразующего n-разрядный

двоичный сигнал в одноразрядный сигнал

по основанию

![]() ,

системы коммутаторов

внутренних соединений (всего соединений

,

системы коммутаторов

внутренних соединений (всего соединений

![]() )

и шифратора,

переводящего сигнал из одноразрядного

-ричного

в n-разрядный двоичный. Анализ n-разрядного

S-блока при большом n крайне сложен,

однако реализовать такой блок на практике

очень сложно, так как число возможных

соединений крайне велико (

).

На практике блок подстановок используется

как часть более сложных систем.

)

и шифратора,

переводящего сигнал из одноразрядного

-ричного

в n-разрядный двоичный. Анализ n-разрядного

S-блока при большом n крайне сложен,

однако реализовать такой блок на практике

очень сложно, так как число возможных

соединений крайне велико (

).

На практике блок подстановок используется

как часть более сложных систем.

В общем случае S-блок может иметь несовпадающее число входов/выходов, в этом случае в системе коммутации от каждого выхода дешифратора может идти не строго одно соединение, а 2 или более или не идти вовсе. То же самое справедливо и для входов шифратора.

В электронике можно непосредственно применять приведённую справа схему, в программировании же генерируют таблицы замены. Оба этих подхода являются эквивалентными, то есть файл, зашифрованный на компьютере, можно расшифровать на электронном устройстве и наоборот.

Таблица замены для приведённого 3-разрядного S-блока |

||||||||

№ комбинации |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

Вход |

000 |

001 |

010 |

011 |

100 |

101 |

110 |

111 |

Выход |

011 |

000 |

001 |

100 |

110 |

111 |

010 |

101 |