- •Министерство образования и науки Российской Федерации

- •В.И. Аверченков, м.Ю. Рытов, с.А. Шпичак

- •Брянск Издательство бгту

- •Isbn 978-5-89838-596-5

- •Редактор издательства т.И. Королева

- •Темплан 2011г., п. 57

- •1. Введение в криптографию 10

- •2. Стойкость криптографических систем 34

- •3. Принципы построения симметричных криптографических алгоритмов 61

- •4. Принципы построения асимметричных криптографических алгоритмов 98

- •5. Криптографические хэш-функции и электронно-цифровая подпись 133

- •6. Организация сетей засекреченной связи 160

- •7.Криптоанализ и перспективные направления в криптографии 183

- •Предисловие

- •1. Введение в криптографию

- •1.1. Краткая история развития криптографических методов.

- •1.2. Основные понятия криптографии

- •1.2.1. Термины и определения

- •1.2.2. Классификация шифров

- •1.2.3. Характер криптографической деятельности

- •Контрольные вопросы

- •2. Стойкость криптографических систем

- •2.1. Модели шифров и открытых текстов

- •2.1.1. Алгебраические модели шифров.

- •2.1.2. Вероятностные модели шифров.

- •2.1.3. Математические модели открытых сообщений.

- •2.2. Криптографическая стойкость шифров

- •2.2.1. Теоретико-информационный подход к оценке криптостойкости шифров

- •2.2.2. Практическая стойкость шифров.

- •2.3. Имитостойкость и помехоустойчивость шифров

- •2.3.1. Имитостойкость шифров. Имитация и подмена сообщения

- •2.3.2. Способы обеспечения имитостойкости

- •2.3.3. Помехостойкость шифров

- •2.3.4. Практические вопросы повышения надежности.

- •Контрольные вопросы

- •3. Принципы построения симметричных криптографических алгоритмов

- •3.1. Виды симметричных шифров. Особенности программной и аппаратной реализации.

- •3.2. Принципы построения блочных шифров

- •3.2.1. Базовые шифрующие преобразования

- •3.2.2. Сеть Файстеля

- •3.3. Современные блочные криптоалгоритмы

- •3.3.1. Основные параметры блочных криптоалгоритмов.

- •3.3.2. Алгоритм des

- •3.3.3. Блочный шифр tea

- •Var key:tLong2x2;

- •Var y,z,sum:longint; a:byte;

- •Inc(sum,Delta);

- •3.3.4. Международный алгоритм idea

- •3.3.5. Алгоритм aes (Rijndael)

- •InverseSubBytes(s);

- •InverseShiftRows(s);

- •InverseSubBytes(s) End;

- •3.4. Принципы построения поточных шифров

- •3.4.1. Синхронизация поточных шифрсистем

- •3.4.2. Структура поточных шифрсистем

- •3.4.3.Регистры сдвига с обратной связью

- •3.4.4. Алгоритм Берленкемпа-Месси

- •3.4.5. Усложнение линейных рекуррентных последовательностей

- •3.5. Современные поточные криптоалгоритмы

- •3.5.1. Алгоритм Гиффорда

- •3.5.2. Алгоритм a5

- •3.6. Режимы использования шифров

- •Контрольные вопросы

- •4. Принципы построения асимметричных криптографических алгоритмов

- •4.1. Математические основы асимметричной криптографии

- •4.1.1. Свойства операций

- •4.1.2. Функция Эйлера. Поле. Теоремы Эйлера - Лагранжа и Ферма

- •4.1.3. Конечные поля

- •4.1.4. Основные алгоритмы

- •Алгоритм разложения чисел на простые множители.

- •4.1.5. Алгоритмы нахождения нод и мультипликативного обратного по модулю

- •4.1.6. Китайская теорема об остатках

- •4.1.7. Символы Лежандра и Якоби. Извлечение корней

- •4.2. Примеры современных асимметричных шифров

- •4.2.1. Криптосистема rsa

- •4.2.2. Взаимосвязь компонентов rsa

- •Слабые моменты реализации rsa

- •4.2.3. Криптосистема Эль-Гамаля

- •4.2.4. Криптосистема Рабина

- •4.2.5. Рюкзачные криптосистемы

- •4.2.6. Шифрсистема Мак-Элиса

- •Контрольные вопросы

- •5. Криптографические хэш-функции и электронно-цифровая подпись

- •5.1. Криптографические хэш-функции

- •5.1.1. Блочно-итерационные и шаговые функции

- •5.1.2. Ключевые функции хэширования

- •5.1.3 Бесключевые функции хэширования

- •5.1.4. Схемы использования ключевых и бесключевых функций

- •5.2. Электронно-цифровая подпись

- •5.2.1. Задачи и особенности электронно-цифровой подписи

- •5.2.2. Асимметричные алгоритмы цифровой подписи на основе rsa

- •5.2.3. Алгоритм цифровой подписи Фиата – Фейге – Шамира

- •5.2.4. Алгоритм цифровой подписи Эль-Гамаля

- •5.2.5. Алгоритм цифровой подписи Шнорра

- •5.2.6. Алгоритм цифровой подписи Ниберга-Руппеля

- •5.2.7. Алгоритм цифровой подписи dsa

- •5.2.8. Симметричные (одноразовые) цифровые подписи

- •Контрольные вопросы

- •6. Организация сетей засекреченной связи

- •6.1. Протоколы распределения ключей

- •6.1.1. Передача ключей с использованием симметричного шифрования

- •6.1.2. Передача ключей с использованием асимметричного шифрования

- •6.1.3. Открытое распределение ключей

- •6.1.4. Предварительное распределение ключей

- •6.1.5. Схемы разделения секрета

- •6.1.6. Способы установления ключей для конференц-связи

- •6.2. Особенности использования вычислительной техники в криптографии

- •6.2.1. Методы применения шифрования данных в локальных вычислительных сетях

- •6.2.2. Обеспечение секретности данных при долгосрочном хранении.

- •6.2.4. Обеспечение секретности ключей при долгосрочном хранении

- •6.2.5. Защита от атак с использованием побочных каналов

- •7.1.2. Атаки на хэш-функции и коды аутентичности

- •7.1.3. Атаки на асимметричные криптосистемы

- •7.2. Перспективные направления в криптографии

- •7.2.1. Эллиптические кривые

- •7.2.2. Эллиптические кривые над конечными полями

- •7.2.3. Алгоритм цифровой подписи ec-dsa

- •7.2.4. Квантовая криптография

- •Контрольные вопросы

- •Приложение

- •Заключение

- •Список использованной и рекомендуемой литературы

- •Учебное издание

- •Аверченков Владимир Иванович Рытов Михаил Юрьевич Шпичак Сергей Александрович

5.1.4. Схемы использования ключевых и бесключевых функций

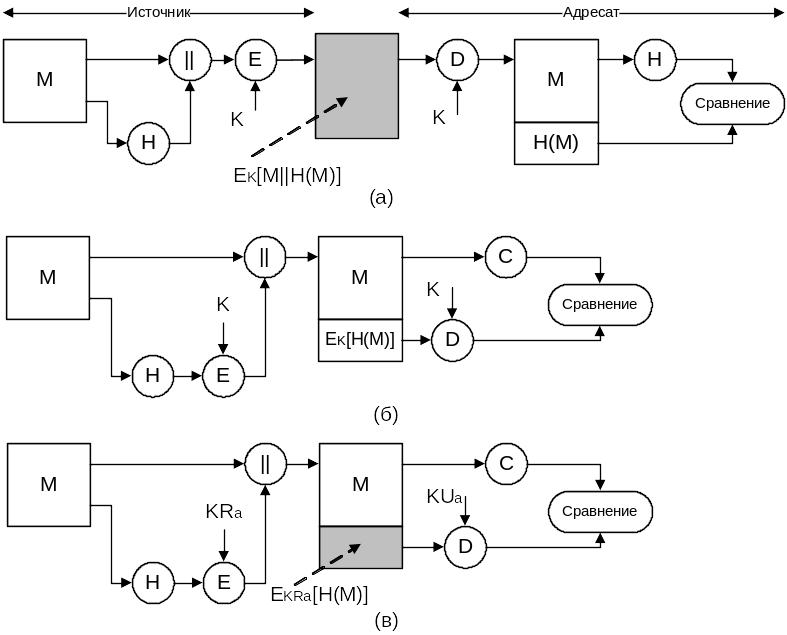

Схемы использования ключевых хэш-функций (кодов аутентичности сообщений) приведены на рис. 34.

Рис.34. Схемы применения ключевых хэш-функций

Схема а) применяется в случае необходимости обеспечить целостность открытых сообщений. Схемы б) и в) в случаях передачи шифрованных сообщений.

Случаи использования кодов аутентичности сообщений:

Циркулярная рассылка сообщения нескольким адресатам. Аутентичность проверяет корневой узел на основе известного ему секретного ключа.

Аутентификация сообщений проводится принимающей стороной на выборочной основе из-за загруженности.

Аутентификация компьютерных программ (в частности антивирусная).

Важность обеспечения аутентичности управляющих системных запросов.

Разделение функций аутентификации и конфиденциальности.

Защита целостности сообщения после его получения, при хранении в открытом виде.

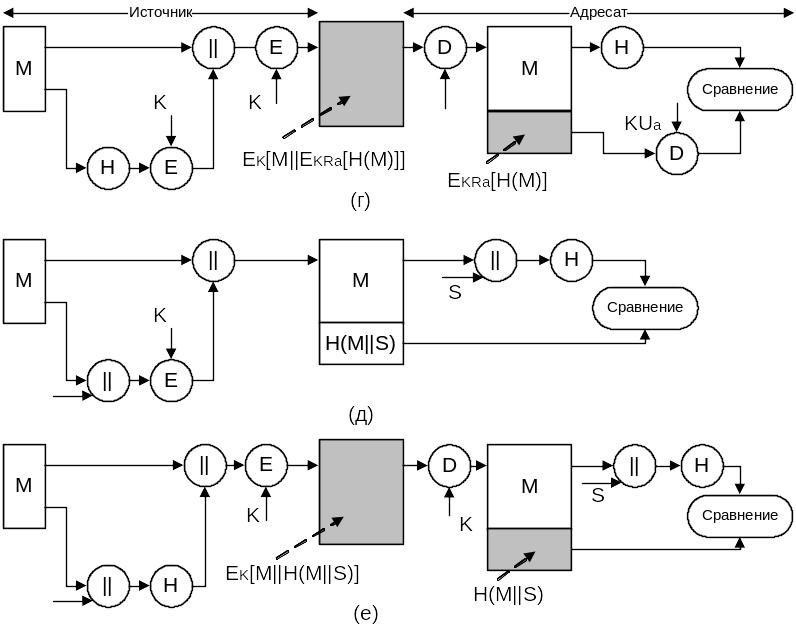

Схемы использования бесключевых хэш-функций приведены на рис.35.

В схемах а) и б) хэш-функция используется совместно с симметричной системой шифрования.

В схемах в) и г) хэш-функция используется совместно с асимметричной системой шифрования.

В схемах д) и е) хэш-функция используется совместно с симметричной системой шифрования как код аутентичности сообщения с секретным элементом S.

В схемах а), г), е) обеспечивается и аутентичность и конфиденциальность, а в схемах б), в), д) – только аутентичность.

Рис.35 (а-в). Схемы применения бесключевых хэш-функций

Рис.35(г-е). Схемы применения бесключевых хэш-функций

В таблице 9 даны сведения по основным современным алгоритмам хэширования.

Таблица 9. Современные алгоритмы хеширования

№ пп |

Название |

Длина свертки (бит) |

Тип |

Основа алгоритма |

1 |

Snefru |

128, 256 |

бесключевая |

Сжимающая функция на основе блочного 512-разрядного шифрования. 2-3 прохода в 64 раунда |

2 |

MD4 |

128 |

бесключевая |

Оригинальная блочно-итерационная 512-разрядная функция (3 раунда) |

3 |

MD5 |

128 |

бесключевая |

Оригинальная блочно-итерационная 512-разрядная функция (4 раунда) |

4 |

SHA |

160, 256, 512 |

бесключевая |

Оригинальная блочно-итерационная 512-разрядная функция (4 раунда)

|

Окончание табл. 9

№ пп |

Название |

Длина свертки (бит) |

Тип |

Основа алгоритма |

5 |

RIPEMD |

128, 160 .. |

бесключевая |

Разновидность MD4 |

6 |

HAVAL |

Переменная |

бесключевая |

Разновидность MD5 |

7 |

MDC-2 |

Две длины блока (DES) |

бесключевая |

Две ветви блочного криптоалгоритма |

8 |

MDC-4 |

Две длины блока (DES) |

бесключевая |

Две ветви блочного криптоалгоритма |

9 |

ГОСТ |

256 (четыре длины блока ГОСТ) |

бесключевая |

Четыре ветви блочного криптоалгоритма ГОСТ |

10 |

Схема Девиса-Майера |

128 (две длины блока IDEA) |

бесключевая |

Две ветви блочного криптоалгоритма IDEA |

11 |

CBC-MAC |

Длина блока |

ключевая |

Блочный криптоалгоритм |

12 |

MAA |

32 |

ключевая |

Блочный криптоалгоритм |

13 |

НМАС |

Переменная |

ключевая |

Бесключевая хэш-функция MD5, SHA или RIPEMD |