- •Вирусы.

- •Тема 2 Основные документы Информационной Безопасности.

- •Концепция Национальной Безопасности.

- •1)Россия в мировом сообществе.

- •2)Национальные интересы России.

- •3) Угрозы Национальной Безопасности.

- •Концепция национальной безопасности рф (10 января 2000 г )

- •Тема 3. Современные подходы. Понятие угрозы и безопасности.

- •Виды программ и способы, используемые для атаки программ и данных.

- •Тема 4. Основные положения в теории Информационной Безопасности.

- •Виды тайн.

- •Тема 5.

- •Тема 6. Концепция информационной безопасности

- •Политика безопасности предприятия

- •2. Понятие информационного риска

- •3. Принципы управления риском

- •4.Концептуальная модель информационной безопасности.

Лекция 1.7.09.2011

ТЕМА 1

Понятие ИБ. Общие положения.

Сущность Информационной Безопасности.

Безопасность информации – состояние защищенности информации, при котором обеспечивается ее конфиденциальность, целостность и доступность.

Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными, непредумышленными воздействиями на данные или другие ресурсы информационной системы.

Безопасность информационной системы – состояние защищенности, при котором обеспечивается конфиденциальность, доступность, целостность, подотчетность и подлинность ее ресурсов.

Информационная безопасность – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий искусственного или естественного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений.

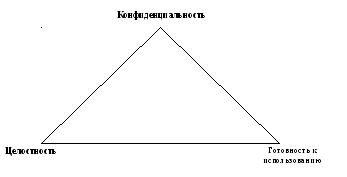

Стандартная модель безопасности.

В качестве стандартной модели безопасности используется модель из 3 компонентов:

1)конфиденциальность – состояние информации, при котором доступ к ней имеют только субъекты, имеющие на это право (с правом доступа);

2) целостность – избежание несанкционированного модифицирования информации;

3)доступность – избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.

Дополнительные категории:

1)неотказуемость – апеллируемость (невозможность отказа от авторства);

2)подотчетность – обеспечение идентификации субъекта доступа и регистрация его действий;

3)достоверность – свойство соответствия предусмотренному поведению или результату;

4)аутентичность (подлинность) – свойство, гарантирующее, что субъект или ресурс идентичны заявленному.

Задачи Информационной Безопасности:

-

Своевременное выявление и устранение угроз безопасности и угроз ресурсам, причин и условий, способствующих нанесению финансовых, материального и морального ущерба;

-

Создание механизма и условий оперативного реагирования на угрозы безопасности и выявление негативных проявлений в функционировании экономического объекта.

-

Эффективное пресечение посягательств на ресурсы и угроз персоналу на основе правовых, организационных, инженерно-технических мер и средств обеспечения безопасности.

-

Обеспечение условий для максимально возможного возмещения, локализации ущерба. Наносимого неправомерными действиями физических и юридических лиц, ослабление негативного влияния последствий нарушения безопасности на достижение целей организации.

Угроза информационной безопасности – совокупность условий и факторов, создающих опасность жизненно важным интересам.

Любая информационная система имеет свой жизненный цикл.

Классы угроз:

-

естественные (объективные)

-

субъективные (искусственные)

Естественные вызываются, как правило, стихийными природными явлениями (пример – Фукусима). Предусмотреть нельзя, бороться невозможно.

Искусственные угрозы вызваны человеком, могут носить непреднамеренный или преднамеренный характер. Непреднамеренные угрозы – ошибки в проектировании или в их эксплуатации.

Проявление непреднамеренных угроз:

травма или гибель людей,

повреждение оборудований, линий связи и каналов жизнеобеспечения,

нерациональное изменение технологий,

нерегламентированное использование технических средств, документов, компьютерных программ,

разглашение конфиденциальной информации,

некомпетентное использование, некорректная настройка или неправомерное отключение обслуживающим персоналом средств защиты служб безопасности

(самая страшная угроза = уборщица со шваброй, хыых…).

Субъектов преднамеренных угроз называют злоумышленниками.

Проявление умышленных угроз:

физическое разрушение объекта или отдельных его элементов,

отключение или вывод из строя систем жизнеобеспечения объекта,

действия по дезорганизации функционирования объекта,

хищение материальных ценностей, съем информации путем контроля каналов связи, установки специальных технических устройств, анализа и контроля побочных излучений, негласных фото и видеосъемок, хищение документов, магнитных носителей и бумажных носителей.

Лекция 2. (21.09.2011)

Классификация по субъектам и источникам угроз.

1) антропогенные:

а) криминальные структуры;

б) недобросовестные партнеры;

в)персонал предприятия;

2) техногенные:

а) некачественная техника и программные средства;

б) средства связи, охраны, сигнализации;

3)стихийные.

Злоумышленное действие персонала:

1)прерывание (прекращение обработки информации)

2)кража (чтение и копирование информации, хищение носителей информации с целью получения данных, которые могут быть использованы против владельца информации)

3) модификация информации (внесение в данные несанкционированных изменений, направленных в ущерб владельцу)

4) разрушение данных (необратимое изменение информации, приводящее к невозможности ее использования).

Информационная безопасность в условиях функционирования глобальных сетей.

Основное воздействие = атака на удаленный компьютер.

Классификация удаленных атак:

1) по характеру воздействия:

а) пассивное воздействие (не оказывает непосредственного влияния на работу системы, но нарушает ее политику безопасности);

б) активное воздействие (оказывает непосредственное влияние на работу системы и нарушает принятую в ней политику безопасности).

2)по цели воздействия:

а) нарушение конфиденциальности информации либо ресурсов системы

б) нарушение целостности информации (изменение или искажение информации, приводящее к потере ее качества или полному уничтожению)

в) нарушение работоспособности системы (преднамеренные действия блокируют либо работу информационной системы, либо доступ к ее отдельным ресурсам)

3) внутренние и внешние атаки:

а) внутренние (инициируемые персоналом предприятия)

б) внешние (инициируются конкурентами, криминалом, иностранными разведывательными службами): из-за неправильных взаимоотношений с представителями государства страны, СМИ и государственными органами; действия извне, направленные на пассивные носители информации одним из следующих способов: получение или снятие копий; снятие информации в процессе передачи по сети связи; повреждение носителей информации; случайное или преднамеренное доведение до сведения конкурентов документов или материалов, содержащих секретную информацию.

Методы воздействия на персональное предприятие:

1) подкуп

2) угрозы

3) шантаж

4) общение с целью выведывания информации

5) переманивание ведущих специалистов

6) подкуп ведущих специалистов.

Причины успеха удаленных атак:

1)отсутствие выделенного канала связи между объектами сети

2) недостаточная аутентификация идентификации объектов и субъектов сети

3) использование нестойких алгоритмов

4)отсутствие контроля за виртуальными каналами связи между объектами вычислительной сети

5)отсутствие возможности контроля маршрутов сообщений

6)отсутствие в сети полной информации о ее объектах и субъектах

7)отсутствие криптозащиты сообщения.

Виды противников.

1)внутренние нарушители (инсайдеры)

а) непосредственные пользователи и операторы информационной системы

б)администраторы вычислительных сетей и информационной безопасности

в) прикладные и системные программисты

г) сотрудники службы безопасности

д) технический персонал по обслуживанию зданий и вычислительной техники

е) вспомогательный персонал и временные работники.

Причины действий инсайдеров:

а) безответственность

б) ошибки пользователей и администраторов

в) демонстрация своего превосходства

г) борьба с системой

д) корыстные интересы

е) недостатки информационных технологий.

2) внешние нарушители (те же самые люди)

Методы и средства:

1) сбор информации и данных

2) пассивные средства перехвата

3) использование средств, входящих в информационную систему, и их недостатков

4) отслеживание модификаций существующих систем безопасности и информационной системы

5) подключение новых средств и устройств

6) использование специальных утилит

7) внедрение программных закладок и черных ходов

8) подключение к каналам передачи данных.

По месту осуществления воздействия:

1) удаленно с использованием перехвата информации, передающейся по каналам данных, или без него

2) доступ на охраняемую территорию

3) непосредственный физический контакт с вычислительной техникой (доступ к терминалам операторов, доступ к серверам, к системам администрирования, к программам управления системой обеспечения информационной безопасности).

Вирусы.

1986 г – момент возникновения для изучения возможности создания программ самопроизводящихся и саморазмножающихся.

Компьютерный вирус – специально созданная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии, внедряться в файлы с целью нарушения работы других программ, порчи файлов и каталогов.

Признаки вирусной активности:

1) неправильная работа программ

2) невозможность загрузки операционной системы

3) медленная работа компьютера

4) исчезновение файлов; изменение размеров, файлов, неожиданное и необоснованное увеличение количества файлов на диске; уменьшение размеров свободной оперативной памяти, вывод на экраны неожиданных изображений; зависание и сбои работы.

Пути проникновения и распространения вирусов:

1) исполняемые программы

2)документы word, Excel, макросы

3) Программное Обеспечение компьютера

4) веб-страницы

5)скачиваемые из интернета файлы

6) письма/e-mail

7) дискеты и компакт-диски.

Масштаб вредных воздействий:

1) неопасные вирусы (в свободную память, появление аудио/видео эффектов)

2) опасные (могут привести к сбоям/зависанию при работе компьютера)

3) очень опасные (потеря программных данных, форматирование винчестера).

По среде обитания:

1)файловые (внедряются в исполняемые файлы и активизируются при их запуске)

2) загрузочные (записывают себя в загрузочные boot-сектора; при загрузке внедряются в операционную память и проявляются, как файловые)

3) макровирусы (заражаются файлы word’а и Excel’я)

4)драйверные (заражают драйверы внутренних и внешних устройств или запускают себя путем включения в файл конфигурации дополнительной строки)

5) сетевые (заражение производится после активирования или открытия полученного файла).

Отсюда золотое правило: получив письмо по электронной почте, если вы его не ожидали, даже если оно подписано именем вашего близкого друга, гасите его не глядя.

Виды противников или нарушителей

Используемые методы и средства:

-

сбор информации и данных

-

пассивные средства перехвата

-

использование средств, входящих в информационную систему или систему ее защиты, и их недостатков

-

активное отслеживание модификаций существующих средств обработки информации, подключение новых средств, использование специализированных утилит, внедрение программных закладок и «черных ходов» в систему, подключение к каналам передачи данных

Уровень знаний нарушителя об организации информационной структуры:

-

типовые знания о методах построения вычислительных систем, сетевых протоколов, использование стандартного набора программ

-

высокий уровень знаний сетевых технологий, опыт работы со специализированными программными продуктами и утилитами

-

высокие знания в области программирования, системного проектирования и эксплуатации вычислительных систем

-

обладание сведениями о средствах и механизмах защиты атакуемой системы

-

нарушитель являлся разработчиком или принимал участие в реализации системы обеспечения информационной безопасности.

Время информационного воздействия:

-

в момент обработки информации

-

в момент передачи данных

-

в процессе хранения данных (учитывая рабочее и нерабочее состояния системы)

Профилактика компьютерных вирусов:

иметь специальный загрузочный диск

систематически проверять компьютер на наличие вирусов

иметь последние версии антивирусных средств

проверять все поступающие данные на наличие вирусов

не использовать нелицензионные программные средства

выбирать запрет на загрузку макросов при открытии документов Word и Excel

выбрать высокий уровень безопасности в «Свойствах обозревателя»

делать архивные копии файлов

добавить в файл автозагрузки антивирусную программу сторож

не открывать вложения электронного письма, если отправитель неизвестен

Антивирусные программы – программы, которые предотвращают заражение компьютерным вирусом и ликвидируют последствия заражения.

Полифаги.

Самыми популярными и эффективными антивирусными программами являются антивирусные программы полифаги (Kaspersky Anti-Virus. Dr. Web).

К достоинствам полифагов относится их универсальность. К недостаткам можно отнести большие размеры используемых ими антивирусных баз данных, которые должны содержать информацию о максимально возможном количестве вирусов, что, в свою очередь, приводит к относительно небольшой скорости поиска вирусов.

Ревизоры.

Принцип работы ревизоров (например, ADint) основан на подсчете контрольных сумм для присутствующих на диске файлов.

При последующем запуске ревизоры сверяют данные, содержащиеся в базе данных с реально подсчитанными значениями.

Недостаток ревизоров состоит в том, что они не могут обнаружить вирус в новых файлах (на дискетах, при распаковке файлов из архива, в электронной почте).

Блокировщики.

Антивирусные блокировщики – это программы, перехватывающие «вирусоопасные» ситуации и сообщающие об этом пользователю.

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения.

Структура системы обеспечения информационной безопасности

Система обеспечения информационной безопасности (СОИБ) состоит из двух частей – управляющей системы, принимающей решения о том, какие риски как обрабатывать, т.е.е системы менеджмента информационной безопасности (СМИБ), и объекта управления – непосредственно процессов обработки рисков, составляющих систему информационной безопасности (СИБ).

Методология, предлагаемая стандартом информационной безопасности Центрального Банка РФ (СТО БР ИББС -1.0-2008), описывает систему обеспечения информационной безопасности организации, состоящей из двух компонентов – системы менеджмента информационной безопасности и системы информационной безопасности.

Процессы системы менеджмента информационной безопасности

В основе СМИБ лежит модель непрерывного улучшения качества, также известная как цикл Деминга или цикл PDCA

Процесс планирования, целью которого является выявление, анализ и проектирование способов обработки рисков информационной безопасности.

Процесс внедрения спланированных методов обработки рисков, описывающий процедуру запуска нового процесса обеспечения информационной безопасности, либо модернизация существующего.

Процесс мониторинга функционирующих процессов

Процесс совершенствования процессов СОИБ в соответствии с результатами мониторинга, который делает возможным реализацию корректирующих и превентивных действий.

Модель безопасности CIA

Защита безопасности начинается с сохранения конфиденциальности, целостности и работоспособности (CIA – confidentiality, integrity, availability) данных и компьютерных вирусов

Обеспечение конфиденциальности

Конфиденциальность стремится помешать преднамеренному или непреднамеренному раскрытию коммуникаций между отправителем и получателем информации

Обеспечение целостности

Целостность означает сохранение точности и полноты информации в процессе ее передачи.

Обеспечение наличия

В контексте информационной безопасности под «наличием» (availability) подразумевается тот факт, что доступ к данным или компьютерными вирусам, необходимый соответствующим персонам, всегда имеется и надежен в любой момент времени.