Иванов М.А. КМЗИ сети

.pdf

На рис. 7.1 показана схема генерации сеансовых ключей в стандарте ANSI X9.17, где Ek – функция зашифрования, k –

ключ, V0 – секретная синхропосылка, Ti – временная отметка, Ri – сеансовый ключ. Очевидно, что данная схема может при-

меняться совместно с любым блочным шифром. Очередной сеансовый ключ формируется в соответствии с уравнением

Ri Ek Ek Ti Vi .

Новое значение Vi 1 определяется следующим образом:

Vi 1

Ti |

|

|

|

k |

Ek |

k |

Ek |

|

|

Vi+1

Vi

k Ek

Ek

Ri

Рис. 7.1. Схема генерации ключей в стандарте ANSI X9.17

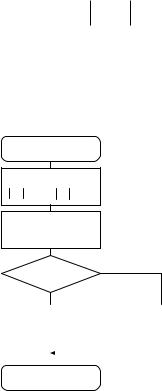

7.3. Неоднородное ключевое пространство

Для защиты от несанкционированного использования криптографического оборудования, которое противник не в состоянии вскрыть с целью исследования алгоритма, формируется

неоднородное ключевое пространство (рис. 7.2), имеющее сле-

дующие особенности:

закрытие информации с использованием стойкого криптоалгоритма Ek имеет место только при использовании клю-

чей специального вида;

«правильный» (стойкий) ключ k разрядности nk |

|

k |

|

|

nk со- |

|||||

|

|

|||||||||

стоит |

из двух частей: собственно ключа k* разрядности |

|||||||||

n * |

|

|

k* |

|

n * и некоторого кода фиксированной |

длины |

||||

|

|

|||||||||

k |

|

|

|

|

k |

|

||||

221

nk nk* , полученного в результате преобразования кода

k* с использованием некоторой криптографической функции F, т.е.

= ;

вероятность случайно получить стойкий ключ пренебре-

жимо мала и равна 2- ; если поступивший на вход криптомодуля ключ не удовле-

творяет указанным условиям, для шифрования информации

применяется существенно менее стойкий алгоритм Eχ .

k

m, k

k = (A, B), A = nk*, B =

B' = F(A)

Нет

B' = B ?

Да

c = Ek(m) |

|

c = E'k(m) |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

c

Рис. 7.2. Принцип работы криптомодуля при использовании неоднородного ключевого пространства

7.4. Хранение ключей

Секретные ключи не должны храниться в памяти в явном виде, допускающем их считывание. Любая информация об используемых ключах должна хранится в зашифрованном виде, а значит, в защищенной системе должна иметь место иерархия ключей: либо двухуровневая (ключи шифрования ключей – ключи шифрования данных), либо трехуровневая (главный или

222

мастер-ключ – ключи шифрования ключей – ключи шифрования данных). Учитывая, что такое разделение функций необходимо для обеспечения максимальной безопасности, каждый из указанных типов ключей, различающихся по последствиям компрометации, времени жизни, а иногда и по способам формирования, должен использоваться только по своему прямому назначению. На самом нижнем уровне иерархии находятся ключи шифрования данных или сеансовые ключи, которые используются для шифрования пересылаемых сообщений или аутентификационной информации. Для защиты сеансовых ключей при их хранении и передаче используются ключи следующего уровня – ключи шифрования ключей. На верхнем уровне иерархии располагается мастер-ключ, используемый для защиты ключей шифрования ключей. Обычно в каждом компьютере используется один мастер-ключ.

Учитывая главенствующую роль в иерархии мастер-ключа, применяемого в течение длительного времени, его защите уделяется особое внимание:

мастер-ключ хранится в защищенном от считывания, записи и разрушающих воздействий модуле системы защиты; мастер-ключ распространяется неэлектронным способом, исключающим его компрометацию; в системе должен существовать способ проверки аутентичности мастер-ключа.

Один из способов аутентификации мастер-ключа показан на рис. 7.3. В памяти компьютера хранится пара m, c , где

m – некоторый массив данных, c Ek m – результат его зашифрования на мастер-ключе kM . Всякий раз, когда требуется

проверка аутентичности мастер-ключа, берется код m из памяти и подается на вход криптомодуля. Полученный с выхода последнего зашифрованный текст cχ сравнивается с шифротекстом, хранящемся в памяти. При положительном результате сравнения, аутентичность мастер-ключа считается установленной [25].

При генерации сеансовых ключей код с выхода генератора ПСЧ рассматривается как результат шифрования Ek ks сеан-

сового ключа ks , полученный с использованием мастер-ключа kM , и поэтому может храниться в том виде, в котором он был

223

получен (рис. 7.4). При шифровании сообщения на вход криптомодуля подаются шифротекст Ek ks и сообщение m . Крип-

томодуль сначала «восстанавливает» сеансовый ключ, а затем с его помощью шифрует сообщение [25].

Криптомодуль |

km |

Ek |

c' |

Память

m Ek(m)

Сравнение  Результат c

Результат c

Рис. 7.3. Схема аутентификации мастер-ключа

Генератор Память ПСЧ  Ek(ks)

Ek(ks)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Криптомодуль |

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

kM |

|

|

|

|

|

|

m |

|

|

|

|

|

|

Dk |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

ks |

|

||

|

|

|

|

|

|

|

|

||

Ek

Ek(m)

Рис. 7.4. Схема защиты сеансового ключа

Проще всего хранить ключи криптосистемы с одним пользователем. В распоряжении последнего один из следующих вариантов в порядке возрастания надежности:

224

запоминание пароля pw и в случае необходимости автоматическое получение из него ключа k с использованием хешфункции h(x) по формуле k h pw ;

запоминание начального заполнения качественного генератора ПСЧ, формирующего ключ; использование пластикового ключа с размещенным на нем ПЗУ (ROM-key) или интеллектуальной карточки.

Следует помнить, что в первых двух случаях объем ключевого пространства зависит не только от длины пароля или ключевой фразы, но и от ограничения на вид используемых символов. В табл. 7.2 приведены количество возможных ключей при использовании 8-символьной ключевой фразы и время полного

перебора при скорости перебора 106 ключей в секунду в зависимости от ограничений на используемые символы. Также следует помнить о возможности проведения противником так называемой атаки со словарем, включающем в себя наиболее вероятные ключевые слова. Пароли и символьные строки начального заполнения генератора ПСЧ следует выбирать случайным образом, а не на основе лишь критерия простоты запоминания.

Таблица 7.2 Количество возможных ключей и время их полного перебора

при различных ограничениях на используемые символы

Символы ключа |

Число |

Число |

Время |

|

символов |

возможных ключей |

полного |

|

|

|

перебора |

Заглавные буквы |

32 |

1,1 1012 |

13 дней |

Заглавные буквы |

42 |

9,7 1012 |

112 дней |

и цифры |

|

|

|

Все 8-разрядные коды |

256 |

1,9 1019 |

600 000 лет |

В последнем случае ни сам ключ, ни исходная информация, необходимая для его получения, пользователю неизвестны, а значит, он не может и скомпрометировать ее. Использование ROM-key, имеющего тот же вид, что и привычный ключ от входной двери, позволяет пользователю чисто интуитивно избегать многих ошибок, связанных с хранением криптографических ключей [25].

225

7.5. Распределение ключей

Распределение ключей между участниками информационного обмена в сети реализуется двумя способами (рис. 7.5):

использованием одного или нескольких центров распределения или трансляции ключей; прямым обменом сеансовыми ключами между пользователями сети.

Недостатком первого подхода является возможность злоупотреблений со стороны центра, которому известно, кому и какие ключи распределены. Во втором случае проблема заключается в необходимости проведения более качественной, чем в первом случае, процедуры аутентификации для проверки подлинности участников сеанса взаимодействия и достоверности самого сеанса. Примером первого подходя является схема Kerberos, примером второго – схема Диффи–Хeллмана (гл. 6).

|

|

|

|

A |

|

k |

|

|

|

B |

|

|

|

||||

|

|

|

|

|

а |

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

ЦРК |

|

|

|

|

|

|

|

|

|

|

ЦРК |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

k |

|

|

|

|

|

|

|

|

|

|

k |

k |

|||

|

|

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A |

|

|

|

|

B |

б |

A |

|

|

|

|

B |

|||||

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ЦТК |

|

|

|

|

|

|

|

|

|

|

ЦТК |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

k |

|

k |

|

|

|

|

|

|

k |

k |

|||||||

|

|

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A |

|

|

|

|

|

B |

|

A |

B |

||||||||

|

|

|

|

|

|

|

|

||||||||||

в

Рис. 7.5. Возможные варианты построения схемы распределения ключей:

а– прямой обмен между пользователями в сети (схема типа «точка-точка»);

б– схемы с использованием центра распределения ключей (ЦРК);

в– схемы с использованием центра трансляции ключей (ЦТК); А, В – участники информационного обмена, k – ключ

226

Схемы, показанные на рис. 7.5, б и в, предполагают, что абоненты А и В предварительно разделили знание своих секретных ключей с центром С, а схемы с ЦРК – что именно он формирует сеансовые ключи. Схемы, показанные на рис. 7.5,в, отличаются от предыдущего варианта тем, что ЦТК обеспечивает только перешифрование полученной ключевой информа-

ции [25].

В двухключевых асимметричных криптосистемах существует опасность подмены открытого ключа одного или нескольких участников информационного обмена. Задача защиты открытых ключей от подделки является «ахиллесовой пятой» всей технологии. Пусть, например, противник W, имеющий пару ключей

kWpublic , kWsecret

подменил своим открытым ключом открытый ключ kApublic або-

нента А. В результате противник может:

читать все сообщения, адресованные А, так как обладает секретным ключом kАsecret из фальшивой пары ключей; снова зашифровать расшифрованное им сообщение настоящим ключом kApublic и отправить его абоненту А, при

этом никто ничего не заметит; формировать от имени А электронную подпись, которая

будет казаться подлинной, так как все для ее проверки будут использовать фальшивый ключ.

Учитывая вышеизложенное, одна из важнейших функций центра доверия – сертификация открытых ключей взаимодей-

ствующих абонентов. Например, сертификат ~ открытого cA

ключа абонента А суть шифрограмма, полученная на секретном ключе центра распределения С, которая содержит метку времени ts, время действия сертификата lt, идентификатор IDA и от-

крытый ключ kApublic , т.е.

~ |

public |

, |

cA |

DC ts, lt, IDA, kA |

где DC – функция шифрования с использование секретного

ключа kАsecret .

227

В самом общем случае функциями центра доверия могут являться:

генерация, хранение, распределение и контроль времени жизни ключей; сертификация ключей;

аутентификация участников информационного обмена; аудит; служба единого времени;

нотариальная служба; служба депонирования ключей.

Для уменьшения количества сеансов пересылки ключей применяется процедура модификации ключей, которая может быть основана, например, на получении нового ключа путем хеширования старого. Если правило смены ключей соблюдается и отправителем и получателем, то в каждый момент времени они имеют одинаковый ключ. Постоянная смена ключа затрудняет противнику решение задачи раскрытия информации. При использовании такого приема следует помнить, что вся ключевая последовательность будет скомпрометирована, если противнику станет известен хотя бы один из ранее использовавшихся старых ключей [25].

7.6. Время жизни ключей

Любой ключ должен использоваться в течение ограниченного отрезка времени, длительность которого зависит от:

частоты использования ключей (ключи щифрования ключей, например, применяются гораздо реже ключей шифрования данных); величины ущерба от компрометации ключа, которая зави-

сит, в частности, от ценности защищаемой информации; объема и характера защищаемой информации (например, при шифровании случайным образом сформированных ключей закрытию подвергается информации, о содержимом которой противнику заранее ничего не известно). При определении времени жизни ключа учитываются сле-

дующие соображения:

228

чем дольше используется ключ, тем больше вероятность его компрометации и тем больший потенциальный ущерб может нанести его компрометация; чем больший объем информации, зашифрованной на одном

ключе, перехватывает противник, тем легче проводить атаку на него; при длительном использовании ключа у противника появ-

ляется дополнительный стимул потратить на его вскрытие значительные ресурсы, так как выгода в случае успеха оправдает все затраты [25].

Контрольные вопросы

1.Укажите, от чего зависит длительность использования ключевой информации.

2.Каково минимальная разрядность ключа для криптосистем с секретным ключом?

3.Каково минимальная разрядность ключа для криптосистем с открытым ключом?

4.Перечислите не менее пяти способов формирования ключевой информации.

5.Что такое неоднородное ключевое пространство?

6.Что такое мастер-ключ?

7.Опишите процедуру аутентификации мастер-ключа.

8.Что такое сертификат открытого ключа?

229

ЧАСТЬ 2. ОСНОВЫ ТЕОРИИ, ПРИМЕНЕНИЯ И ОЦЕНКИ КАЧЕСТВА

ГЕНЕРАТОРОВ ПСЕВДОСЛУЧАЙНЫХ ЧИСЕЛ

ГЛАВА 8. ПРИНЦИПЫ ПОСТРОЕНИЯ ГЕНЕРАТОРОВ ПСЕВДОСЛУЧАЙНЫХ ЧИСЕЛ

Cфера применения генераторов генераторов псевдослучайных чисел (ПСЧ) чрезвычайно широка. Качественные псевдослучайные последовательности (ПСП), являясь по своей сути детерминированными, обладают, тем не менее, практически всеми свойствами реализаций истинно случайных процессов и успешно их заменяют во многих приложениях, так как случайные последовательности чрезвычайно сложно формировать.

Часть 2 данного пособия посвящена в первую очередь генераторам ПСЧ, ориентированным на использование в системах защиты информации от случайных и умышленных деструктивных воздействий, иначе говоря, генераторам, к которым предъявляются наиболее жесткие требования.

Вглаве 8 дается классификация генераторов ПСЧ, рассматриваются общие принципы проектирования непредсказуемых генераторов ПСЧ, требования к таким устройствам, описываются основные строительные блоки, используемые при их создании. Уделяется внимание перспективным типам генераторов: генераторам на регистрах сдвига с линейными обратными связями, генераторам ПСЧ на основе стохастических сумматоров или R-блоков. Криптографические блочные и поточные генераторы ПСЧ, а также генераторы ПСЧ на основе односторонних функций были рассмотрены в предыдущих главах. Конгруэнтные генераторы ПСЧ не рассматриваются в связи с их неудовлетворительным качеством.

Вглаве 9 приведены примеры использования стохастических методов при обеспечении безопасности электронных платежных систем, а в главе 10 – информация по методам оценки качества генераторов ПСЧ.

Результаты исследований генераторов ПСЧ различных типов представлены в [16].

230