Конспект лекций

.pdf

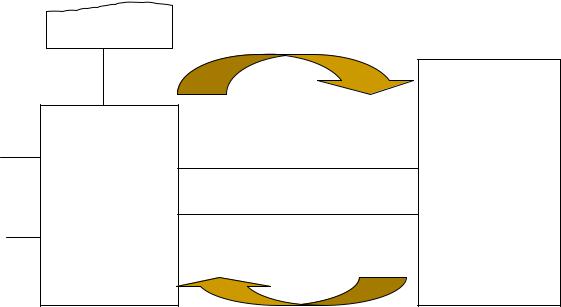

Рассмотрим схему включения и особенности функционирования СУД в |

|||

этом случае (Схема 4). |

|

|

|

|

|

Схема 4 |

|

|

Сеть |

Запросы политик доступа |

|

Удалё |

Сервер |

|

|

нные |

|

RADIUS |

|

польз |

удалённого |

RADIUS |

|

овате |

доступа |

сервер |

|

ли |

|

|

|

|

|

Решения о принимаемом действии |

|

При возникновении события от удалённого пользователя (подключение, обращение к ресурсам, отключение) СУД отправляет запрос RADIUS серверу с указанием события и его характеристик. Проанализировав полученное (выполнив проверку имени пользователя/пароля, проверку прав пользователя на доступ к ресурсу, зафиксировав время подключения/отключения) сервер RADIUS отправляет конкретные решения о принимаемом действии (принять/отклонить подключение, разрешить/запретить доступ, установить права доступа (только чтение, чтение/запись)).

На схеме хорошо видно, что сервер RADIUS не участвует в передаче трафика между сетью и удалёнными пользователями, а лишь контролирует этот процесс. Такая схема распределения обязанностей увеличивает надёжность и пропускную способность сети.

1.5. Управление СУД

1.5.1. Управление программно-аппаратными СУД

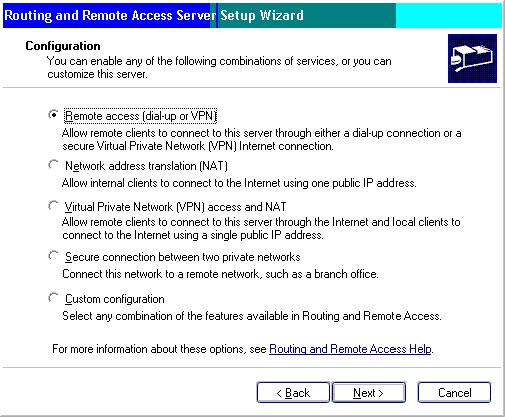

Чтобы обеспечить работу сервера удаленного доступа на Windows Server 2003, необходимо соответствующим образом сконфигурировать службу маршрутизации и удаленного доступа (Routing and Remote Access Service). Для управления этой службой используется оснастка Routing and Remote Access, которая располагается в меню Administrative Tools

(Администрирование). Данная оснастка может использоваться в качестве инструмента для управления всеми серверами удаленного доступа под управлением Windows Server 2003, установленными в пределах корпоративной сети.

В ходе инсталляции системы устанавливаются все программные компоненты, необходимые для функционирования службы маршрутизации и удаленного доступа. Однако по окончании установки эта служба отключена. Прежде чем администратор сможет запустить данную службу, он должен выполнить ее конфигурирование, определив ее роль.

Конфигурирование службы маршрутизации и удаленного доступа осуществляется при помощи специального мастера Routing and Remote Access Server Setup Wizard. Для запуска этого мастера необходимо в пространстве имен оснастки вызвать контекстное меню объекта, ассоциированного с сервером, и выбрать в нем пункт Configure and Enable Routing and Remote Access (Конфигурировать и разрешить маршрутизацию и удаленный доступ). При помощи указанного мастера администратор может сконфигурировать сервер в качестве маршрутизатора, сервера удаленного доступа, активизировать на нем механизм трансляции сетевых адресов. В контексте нашей темы, рассмотрим процесс конфигурирования сервера удаленного доступа.

Перед выполнением процедуры конфигурирования сервера удаленного доступа необходимо принять решение по следующим вопросам:

каким образом будет осуществляться распределение IP-адресов между клиентами удаленного доступа? Существует два варианта решения этой проблемы. Первый вариант предполагает использование корпоративного DHCP-сервера. Во втором случае клиенты получают IP-адреса непосредственно от сервера удаленного доступа из некоторого статического пула, определенного администратором;

какое максимальное количество входящих подключений будет использоваться? От ответа на этот вопрос зависит то, сколько модемов, ориентированных на подключение удаленных пользователей, потребуется подключить к серверу удаленного доступа;

какая модель конфигурирования параметров удаленного подключения будет использоваться? Параметры удаленного подключения могут задаваться на уровне учетных записей отдельных пользователей или определяться политикой удаленного доступа. На этапе развертывания сервера удаленного доступа должны быть произведены все необходимые настройки учетных записей пользователей, а также определены параметры политик удаленного доступа;

какая будет использоваться схема аутентификации? Имеется два варианта — либо аутентификация выполняется непосредственно сервером удаленного доступа, либо используются средства протокола RADIUS и службы аутентификации IAS. Использование службы

аутентификации IAS и протокола RADIUS оправдано в ситуации, когда в сети имеется несколько серверов удаленного доступа. В этом случае администратор имеет возможность реализовать централизованное управление процессом аутентификации пользователей.

Запустив мастер конфигурирования сервера удаленного доступа, необходимо перейти к окну Configuration (Конфигурация), в котором мастер предлагает определить роль конфигурируемого сервера (рис. 1). Выберите пункт Remote access (dial-up or VPN) и перейдите к следующему окну.

В окне "Remote Access" (рис. 2) необходимо уточнить функции, которые будет выполнять конфигурируемый сервер. Если сервер должен обслуживать обычные модемные подключения удаленных пользователей, необходимо установить флажок Dial-up. Флажок VPN следует устанавливать только в том случае, если сервер должен также обслуживать VPNподключения внешних пользователей (подключающихся, например, через Интернет).

Далее требуется определить способ предоставления подключающимся клиентам IP-адресов, необходимых для работы в корпоративной сети (рис. 3).

(Рис. 1)

(Рис. 2)

(Рис. 3)

Выбор опции Automatically (Автоматически) означает использование DHCP-сервера. Если администратор хочет выделять адреса из статического

пула, необходимо выбрать опцию From a specified range of addresses (Из определенного диапазона адресов). В последнем случае администратор должен будет задать этот диапазон в следующем окне.

И, наконец, в последнем окне мастера (рис. 4) необходимо ответить на запрос об использовании сервера RADIUS — т. е. выбрать схему аутентификации пользователей. Если аутентификация будет выполняться непосредственно сервером удаленного доступа, необходимо выбрать опцию No, use Routing and Remote Access to authenticate connection requests (Нет, использовать для аутентификации запросов службу маршрутизации и удаленного доступа). В случае использования для аутентификации сервера RADIUS необходимо выбрать значение Yes, set up this server to work with a RADIUS server (Да,

настроить этот сервер для работы с RADIUS-сервером).

По окончании своей работы мастер запустит службу маршрутизации и удаленного доступа. Начиная с этого момента, сервер удаленного доступа готов обслуживать подключения удаленных пользователей.

(Рис. 4)

1.5.2. Управление аппаратными СУД

Способы управления можно разделить на способы управления

Через консольный порт

Через сетевое соединение

Первый способ – через консольный порт – в основном предназначен для задания базовых настроек. Часто этот способ реализуется в виде консоли управления через прямое подключение СУД к другому компьютеру посредством кабеля. Применяются интерфейсы COM и USB.

Второй способ – через сетевое соединение – в основном предназначен для ведения подстройки СУД во время его работы. Этот способ реализуется путём установки соединения по ЛВС посредством протоколов SNMP или Telnet. В основном реализация этого способа тоже консоль, однако бывают и надконсольные GUI приложения, выпускаемые производителем СУД.

1.6. Подключение

Одной из основных функций СУД является подключение удалённого пользователя к локальной сети. Рассмотрим механизм подключения компьютера к сети через сервер удалённого доступа. Подключение удаленных пользователей происходит по следующей схеме: вызов с модема пользователя поступает через АТС на модем компании или Интернетпровайдера. Сигнал попадает на модемный пул, потом на сервер удаленного доступа, далее на маршруторизатор и в Интернет или корпоративную сеть. Типовой сценарий подключения состоит в

Установке физического соединения

Установке канального соединения

Настройка параметров протокола РРР

Аутентификация пользователя

Настройка параметров IP

Рассмотри подробно подключение на примере установки соединения в технологии ADSL.

2. Технология ADSL и протокол PPPoE

2.1. Определение и суть технологии

2.1.1. Общие сведения

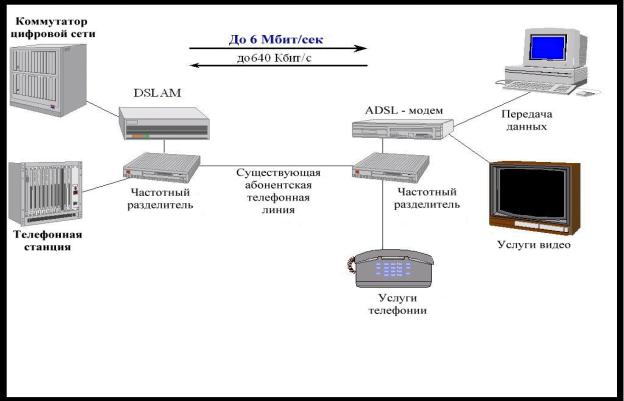

ADSL (АДСЛ; англ. Asymmetric Digital Subscriber Line —

асимметричная цифровая абонентская линия) — модемная технология, предназначенная для решения проблемы последней мили. Преобразует стандартные абонентские телефонные аналоговые линии в линии высокоскоростного доступа. Основное преимущество данной технологии в том, что нет необходимости прокладывать кабель до абонента. Используются уже проложенные телефонные кабели, на которые устанавливаются сплиттеры. Для приёма и передачи данных используются разные каналы: приёмный обладает существенно большей пропускной способностью.

2.1.2. Преобразование телефонной линии.

Суть преобразования обычной телефонной сети в сеть с поддержкой технологии DSL заключается наложении на стандартный сигнал телефонной сети высокочастотной несущей. Это наложение осуществляется с помощь сплиттеров (Рисунок 2). Сплиттер представляет собой частотный фильтр и выполняет две функции:

–наложение сигнала от модема на телефонную сеть.

–урезание частотного диапазона обычного телефона.

Рисунок 5

2.1.3Частотные характеристики

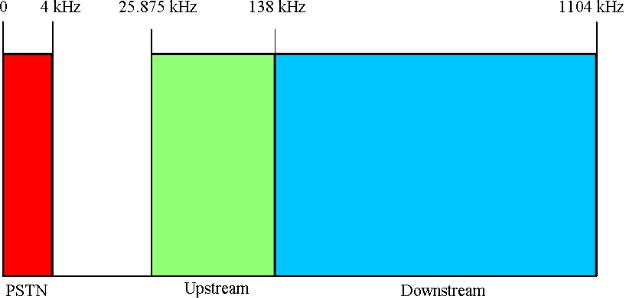

На рисунке 3 изображена частотная диаграмма сети с сигналом DSL.

В технологии ADSL применяется раздельные частотные диапазоны для нисходящего и восходящего каналов. В стандарте ADSL 1 частоты с 25.875 kHz по 138 kHz(26 каналов) используются для размещения восходящего канала, частоты 138 kHz – 1104 kHz(224 канала) – для нисходящего канала. (Рисунок 6) Внутри этих диапазонов выделяются каналы шириной 4.3125 kHz.

Рисунок 6

2.2. Схема подключения.

Подключение можно разделить на три этапа.

2.2.1. Физическое соединение.

Во время пробного соединения после включения модема, модем сканирует частотные каналы, производя поиск канала с наилучшим доступным показателем сигнал/шум. Когда такие каналы найдены – начинается переход ко второй стадии.

2.2.2. Подключение PPPoE.

На этой стадии необходимо установить соединение на нижнем канальном уровне.

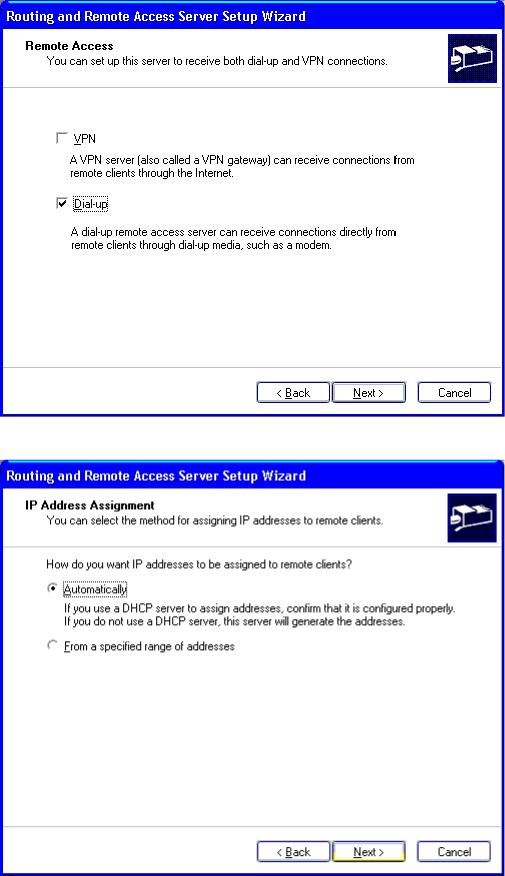

2.2.2.1. Протокол PPPoE

PPPoE — это туннелирующий протокол (tunneling protocol), который позволяет наслаивать (или инкапсулировать) IP, или другие протоколы, которые наслаиваются на PPP, через соединения Ethernet, но с программными возможностями PPP соединений, и поэтому используется для

виртуальных «звонков» на соседнюю Ethernet-машину и устанавливает соединение точка-точка, которое используется для транспортировки IPпакетов, работающее с возможностями PPP. (Схема 4)

|

|

|

Схема 5: преобразования стека протоколов ADSL |

|||

|

Host PC |

|

|

|

|

Remote access server |

|

|

|

|

|

|

|

|

IP |

|

|

|

|

IP |

|

|

|

|

|

|

|

|

PPP |

|

|

|

|

PPP |

|

|

|

|

|

|

|

|

PPPoE |

|

ADSL modem |

|

|

PPPoE |

|

|

|

|

|

|

|

Ethernet

Ethernet Ethernet ATM

ADSL

Ethernet

DSLAM ATM

ADSL |

SDH |

SDH |

Работа PPPoE осуществляется следующим образом. Существует Ethernetсреда, то есть несколько соединённых сетевых карт, которые адресуются MAC-адресами. Заголовки Ethernet-пакетов содержат адрес отправителя пакета, адрес получателя пакета и тип пакета. Одну из карт слушает PPPoE сервер. Клиент посылает широковещательный Ethernet пакет (PADI), на который должен ответить PPPoE сервер (адрес отправителя пакета — свой MAC-адрес, адрес получателя пакета — FF:FF:FF:FF:FF:FF и тип пакета — PPPoE Discovery). PPPoE сервер посылает клиенту ответ (PADO) (адрес отправителя пакета — свой MAC-адрес, адрес получателя пакета — МАСадрес клиента и тип пакета — PPPoE Discovery). Если в сети несколько PPPoE серверов, то все они посылают ответ. Клиент выбирает подходящий сервер (PADR) и посылает ему запрос на соединение. Сервер посылает клиенту подтверждение (PADS) с уникальным идентификатором сессии, все последующие пакеты в сессии будут иметь этот идентификатор. Таким образом, между сервером и клиентом создается виртуальный канал, который идентифицируется идентификатором сессии и MAC-адресaми клиента и сервера.

2.2.2.2.Пакеты PPPoED

Всего их 5.

PADI. Первым пакетом является PPPoE Active Discovery Initiation. Это пакет, отсылаемый в сеть для установки серверов, предлагающих услуги доступа. Он отсылается на MAC-адрес ff:ff:ff:ff:ff:ff и содержит полезную нагрузку в виде MAC-адреса отправителя. Он может быть получен более чем одним сервером.

PADO. PPPoE Active Discovery Offer. Этот пакет отсылается сервером в качестве ответа на пакет PADI. Он отсылается на MAC-адрес, указанный в пакете PADI и содержит полезную нагрузку в виде MACадреса сервера и его имени. Таких ответов может прийти более одного, если больше одного сервера отозвались на полученный запрос. В этом случае клиентская сторона может выбирать предпочтительный сервер.

PADR. PPPoE Active Discovery Request. Когда сервер выбран, клиент отправляет ему пакет PADR для подтверждения своего выбора.