Конспект лекций

.pdfследовательно, иерархия классов защищенности автоматизированной системы.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А.

4.3.Закон«О персональных данных»

В2006 году был приянт Федеральный закон «О персональных данных» (Закон №152-ФЗ «О персональных данных») Закон вступил в силу 26 января 2007 года. Согласно изменениям внесённым Законом №363-ФЗ от 27 декабря 2009 года Операторы персональных данных должны привести свои системы обработки персональных данных запущенные до 1 января 2010 года в соответствие с законом до 1 января 2011 года. Целью закона является защита прав и свобод человека при обработке его персональных данных.

Всоответствии с законом №152-ФЗ«О персональных данных», в России существенно возрастают требования ко всем частным и государственным компаниям и организациям, а также физическим лицам, которые хранят, собирают, передают или обрабатывают персональные данные (в т.ч. фамилия, имя, отчество). Такие компании, организации и физические лица относятся к операторам персональных данных.

Согласно закону, а также ряду подзаконных актов и руководящих документов регулирующих органов (ФСТЭК России, ФСБ России, Роскомнадзор), операторы ПДн должны выполнить ряд требований по защите персональных данных физических лиц (своих сотрудников, клиентов, посетителей и т. д.) обрабатываемых в информационных системах Компании, и предпринять ряд действий:

1.Направить уведомление об обработке персональных данных (Закон №152-ФЗ Ст. 22 п. 3)

2.Получать письменное согласие субъекта персональных данных на обработку своих персональных данных (Закон №152-ФЗ ст. 9 п. 4)

3.Уведомлять субъекта персональных данных прекращении обработки и об уничтожении персональных данных (Закон №152-ФЗ ст. 21 п. 4)

Уведомление об обработке персональных данных и письменное согласие субъекта персональных данных не требуется, если оператор персональных данных и субъект персональных данных находятся в трудовых отношениях или иных договорных отношениях (Закон №152-ФЗ ст. 22 п. 2)

4.4.Ответственность по Уголовному кодексу

Также существуют три статьи уголовного кодекса (глава 28), которые регламентируют деятельность по работе с информационными системами:

Статья 272. Неправомерный доступ к компьютерной информации. Статья 273. Создание, использование и распространение вредоносных

программ для ЭВМ.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Также возможно преследование нарушителей по Закону «Об авторском праве»

5.Поддержка пользователей

Вобязанности системного администратора также входи взаимодействие с пользователями сети. Пользователи могут задавать самые разнообразные вопросы, как касающиеся работы сети и ПО, так и прочего характера.

Запросы пользователей – чаще всего заявки на устранение неполадок. Эти запросы могут иметь вид «Я не могу печатать», «Сеть работает медленно», «У меня нет Интернета», «У меня пропал ярлык с рабочего стола». Запросы разнообразны, а решает их один человек.

Системные администраторы выполняют много задач, но часто пользователи видят только ту часть, которая включает ответ на их вопрос, а не работу по выполнению служебных задач, которую они и не должны видеть. Следовательно то, как системный администратор отвечает на запросы, сильно влияет на его репутацию.

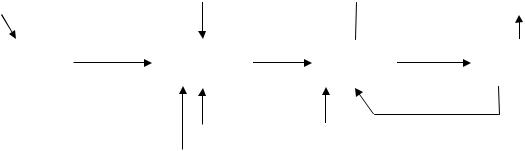

Метод обработки запросов состоит из 9 этапов, которые можно разделить на 4 фазы:

Фаза А: Приветствие («Здравствуйте») Этап 1: Приветсвие

Фаза B: Определение проблемы («Что случилось?») Этап 2: Классификаци проблемы Этап 3: Описание проблемы Этап 4: Проверка работоспособности

Фаза C: Планирование и выполнение («Исправить это») Этап 5: Предложение решений Этап 6: Выбор решения Этап 7: Выполнение решения

Фаза D: Проверка («Проверить это») Этап 8: Проверка исполнителем Этап 9: Проверка пользователем.

Данный метод позволяет сделать процесс принятия решений более эффективным, позволяя сосредоточиться и избежать ошибок. Это средство не даст дополнительных технических навыков, но поможет начинающим администраторам понять сам принцип нахождения решения.

Схема решения проблемы:

Начало |

|

|

|

Конец |

|

|

|

|

|

|

|

|

|

|

Здравствуй |

|

|

Что |

|

Исправ |

|

Проверит |

|||||

те! |

|

случилось |

|

ить это! |

|

ь это! |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Некоторые этапы при необходимости повторяются. Например, в ходе этапа «Проверка проблемы» системный администратор может обнаружить, что проблема была неправильно классифицирована, и должен будет вернуться к этапу «Классификация проблемы». Это может произойти на любом из 3-х этапов и потребовать возврата на предыдущий этап.

6. Ведение документации

Приходя на новое место работы, каждому системному администратору хочется получить пакет исчерпывающей технической документации. И первые по важности в этом пакете документы об устройстве сети и серверов.

1.1.О сетяхи серверах.

Если говорить о технической документации для использования внутри компании, то первое, что приходит на ум это описание сетей и серверов. Как правило, принцип «одна компания – один сервер» уже мало где практикуется. Парки пользовательских машин увеличиваются, а вместе с ними растёт и количество используемых серверов. Уже никого не удивляет необходимость разделять почтовый и веб сервера, находящиеся во внешней сети и файл-сервер, не имеющий доступ наружу.

Точно так же, как увеличиваются и усложняются серверные парки организаций, увеличиваются и размеры сетей. Появляется большое количество активного и пассивного сетевого оборудования, нуждающегося в некотором уходе и внимании системного администратора. На пограничных соединениях появляются специализированные устройства маршрутизаторы и файрволы. Структура локальной сети может стать совсем запутанной, если вовремя не внести систему и порядок в неё.

1.2.Архитектура сети.

Первое, что интересует каждого системного администратора, приходящего на новое место работы, это архитектура сети, которой ему предстоит заниматься.

Поэтому, создавая документацию на сеть, стоит подходить к этому так, как будто вы хотите заново узнать то, чем владеете. Ниже, я перечислю те

пункты, которые на мой взгляд наиболее интересны были бы мне, как новому сотруднику компании :

соответствие розеток к портам патч-панелей;

соответствие подключения портов патч-панелей к портам сетевого оборудования;

описание подключения на свитчах пользователей;

описание подключения на свитчах серверов и соединений между свитчами;

описание маршрутизации между сетевым оборудованием;

таблица используемых ip адресов рабочими станциями;

графическая схема сети.

1.3.Схема доступа в Интернет.

Закончив описание локальной сети, дополните документ описанием схемы доступа в глобальную сеть. Опишите настройки вашего шлюза и файрвола (например, если сделан проброс портов на внутренние адреса). Если у вас используется система переключения на резервный канал в случае падения основного – расскажите и об этом тоже.

1.4.Информация о серверах.

Что происходит на серверах и как они работают, это второй вопрос, интересующий любого системного администратора. Список информации, которую стоит указать вполне логичен :

аппаратная часть;

установленное программное обеспечение;

предоставляемые сервисы;

сетевые подключения.

1.5.Описание сервисов и ихконфигурационных файлов.

После того, как вы описали сервера «в целом», пришло время описать более подробно используемые сервисы. Я не призываю вас рассказывать на десятках страниц работу вашего доменного леса. Однако, каждый, кто хоть раз настраивал (например) почтовую систему на операционной системе Linux, знает, какое количество возможных вариантов может быть. Начиная от выбора MTA, заканчивая скриптовыми обвязками, настройками авторизации, схем используемых баз данных и так далее.

1.6.Антивирусы и центрыобновлений.

Описывая сервера не забудьте упомянуть об используемых антивирусах. Это могут быть отдельные клиентские программы на каждом компьютере или корпоративные версии программ. Где серверное

приложение занимается скачиванием обновлений и распространений их среди клиентских машин. Удобно, быстро и экономно.

А может быть вы используете центры обновлений не только антивирусов. Их тоже стоит описать. Хотя бы, чтобы помнить об их существовании и не забывать за ними следить. (Я говорю «помнить», потому что сам не раз забывал о них сразу после установки и настройки.)

1.7.Система резервного копирования.

Когда вы закончили описывать сервера вашей компании, самое время описать используемую систему резервного копирования. Указать, какой из компьютеров за это отвечает, какое программное и аппаратное обеспечение для этого использует. Стоит так же задокументировать и выстроенную вами схему хранения резервных копий.

Инструменты администрирования:

Консольные утилиты (ping, ipconfig, nslookup, tracert);

Используются для проверки состояния и конфигурирования различных параметров через командную строку (bat файлы);

Анализаторы протоколов;

Диагностические утилиты, системные тесты;

Web-администрирование (при помощи браузера);

Позволяет осуществлять подключение к серверу, используя обычный браузер, и настраивать некоторые параметры.

При помощи электронной почты; Позволяет управлять серверами, путем отправки сообщений,

содержащих специальные команды, по электронной почте.

При помощи сценариев; Позволяет автоматизировать некоторые административные функции,

которые необходимо проделывать регулярно (например, добавление пользователей в каталог).

2. Специализация системных администраторов

Вообще системных администраторов можно разделить на несколько категорий:

Администратор веб-сервера — занимается установкой, настройкой и обслуживанием программного обеспечения веб-серверов. Как правило, работает в хостинговой компании.

Необходимы знания Unix-систем (главным образом Linux и FreeBSD), умение конфигурировать веб-сервер Apache и почтовые сервера

(qmail, Sendmail, Exim, Postfix), которые установлены на более чем

90 % web-серверов во всем мире; дополнительно веб-сервер IIS и ОС

семейства Windows Server. Обязательно глубокое понимание модели OSI, стека протоколов TCP/IP.

Администратор базы данных — специализируется на обслуживании баз данных.

Нужны |

глубокие |

знания СУБД (как |

минимум |

одной |

|

из MySQL, PostgreSQL, MS |

SQL, Oracle, Informix), операционной |

||||

системы, |

на которой |

работает база |

данных |

(Windows |

|

Server, *nix (главным |

образом Linux/FreeBSD) |

или Solaris), знание |

|||

особенностей реализации баз данных, а также знание информационнологического языка SQL.

Администратор сети — занимается разработкой и обслуживанием сетей.

Обладает глубочайшими познаниями в области сетевых протоколов (стек TCP/IP, IPX) и их реализации, маршрутизации, реализации VPN,

системах биллинга, активного сетевого оборудования (как правило, Cisco), физическом построении сетей (Ethernet, Token ring, FDDI, 802.11).

Системный инженер (или системный архитектор) — занимается построением корпоративной информационной инфраструктуры на уровне приложений. Работает, как правило, в аутсорсинговой компании либо крупной компании, корпорации.

Отлично знает распространённые ОС (Windows NT, Windows 2000, Windows XP, Linux, FreeBSD, Mac OS); службы каталогов Active Directory, LotusDomino, LDAP;

распространённые СУБД, почтовые, groupware, веб-серверы, CRM,

ERP, CMS, системы документооборота — |

связью |

которых в |

|

контексте бизнес-процессов и занимается. |

|

|

|

Администратор безопасности |

сети — занимается, соответственно, |

||

проблемами информационной |

безопасности. |

Работает, |

как правило, |

в аутсорсинговой компании либо крупной компании, корпорации.

Особенно хорошо разбирается в протоколах шифрования и

аутентификации |

и |

их |

практическом |

применении |

|

(VPN, RADIUS, SSL, IPsec, RAS), |

планировании PKI, |

системах |

|||

контроля |

доступа |

(брандмауэры, прокси-сервера, смарт- |

|||

карты, CheckPoint, SecurID), инцидентном |

анализе, резервном |

||||

копировании. |

Занимается |

|

документированием политик |

||

безопасности, регламентов и положений об информационных ресурсах.

Системный администратор малой компании (от 5 до 50 рабочих мест)

— занимается поддержанием работоспособности небольшого парка компьютерной техники и обслуживанием сети.

Не имеют помощников и выполняют все обязанности, связанные с компьютерами и коммуникациями, в том числе техническую поддержку пользователей. Желательно знание ОС от Microsoft, офисных и бухгалтерских программ типа Microsoft Office и 1С, умение прокладывать локальную сеть. В компаниях, занимающихся разработкой программного обеспечения обслуживает Web-сервера, программы, используемые разработчиками. Желательно знание баз данных и начальные знания языков программирования. Также могут тестировать разрабатываемое компанией программное обеспечение.

«Эникейщик»( сленг) — специалист низшей квалификации в иерархии системных администраторов. Название произошло от сообщений ОС

«PRESS ANY KEY».

Атак же:

Администраторы почтовых серверов

Администраторы голосовой почты

Системные программисты мейнфреймов

Администраторы домашних сетей

Администраторы серверов 1С

Администраторы телефонной и сотовой связи

Как видно область деятельности системного администратора достаточно обширна. Она охватывает всю работу офиса.

Лекция 17. Топология вычислительных сетей

Схема объединения узлов сети друг с другом с помощью каналов передачи данных называется топологией сети. Наиболее распространенными (базовыми) топологиями являются «звезда», «кольцо» и «общая шина».

Топология типа «звезда». Концепция топологии сети в виде звезды пришла из области больших ЭВМ, в которой головная машина получает и обрабатывает все данные с периферийных устройств как активный узел обработки данных. Этот принцип применяется в системах передачи данных, например в электронной почте RELCOM. Вся информация между двумя периферийными рабочими местами проходит через центральный узел вы-

числительной сети. Организация связей между ПК в этом случае показана на рис. 4.3.

Файловый

сервер

Рис. 4.3. Топология в виде звезды

Пропускная способность сети определяется вычислительной мощностью узла и гарантируется для каждой рабочей станции – коллизий (столкновений) данных не возникает. Кабельное соединение довольно простое, так как каждая рабочая станция связана с узлом, но затраты на прокладку кабелей высоки, особенно когда центральный узел географически расположен не в центре топологии. При расширении вычислительных сетей не могут быть использованы ранее выполненные кабельные связи: к новому рабочему месту необходимо прокладывать отдельный кабель из центра сети.

Топология в виде звезды является наиболее быстродействующей из всех топологий вычислительных сетей, поскольку передача данных между рабочими станциями проходит через центральный узел (при его хорошей производительности) по отдельным линиям, используемым только этими рабочими станциями. Частота запросов передачи информации от одной станции к другой невысокая по сравнению с достигаемой в других топологиях.

Производительность вычислительной сети в первую очередь зависит от мощности центрального файлового сервера. Он может быть узким местом вычислительной сети. В случае выхода из строя центрального узла нарушается работа всей сети. Центральный узел управления – файловый сервер может реализовать оптимальный механизм защиты против несанкционированного доступа к информации, а вся вычислительная сеть – управляться из ее центра.

Кольцевая топология. При кольцевой топологии сети рабочие станции связаны одна с другой по кругу, т. е. рабочая станция 1 – с рабочей станцией 2, рабочая станция 3 – с рабочей станцией 4 и т. д. Последняя

рабочая станция связана с первой. Таким образом коммуникационная связь замыкается в кольцо. Пример организации связи показан на рис. 4.4.

Файловый

сервер

Рис. 4.4. Кольцевая топология

Сообщения циркулируют регулярно по кругу. Рабочая станция посылает по определенному конечному адресу информацию, предварительно получив из кольца запрос. Пересылка сообщений является очень эффективной, так как большинство сообщений можно отправлять «в дорогу» по кабельной системе одно за другим. Очень просто можно сделать кольцевой запрос на все станции. Продолжительность передачи информации увеличивается пропорционально количеству рабочих станций, входящих в вычислительную сеть.

Основная проблема при кольцевой топологии заключается в том, что каждая рабочая станция должна активно участвовать в пересылке информации и в случае выхода из строя хотя бы одной из них вся сеть парализуется. Неисправности в кабельных соединениях локализуются легко. Подключение новой рабочей станции требует краткосрочного выключения сети, так как во время установки кольцо должно быть разомкнуто. Ограничения на протяженность вычислительной сети не существует, поскольку оно в конечном счете определяется исключительно расстоянием между двумя рабочими станциями.

Специальной формой кольцевой топологии является логическая кольцевая сеть. Физически она объединяется как группа звездных топологий. Отдельные звезды включаются с помощью специальных концентраторов (англ. Hub – концентратор). Управление отдельной рабочей станцией в логической кольцевой сети происходит так же, как и в физической кольцевой. Каждой рабочей станции присваивается соответствующий ей адрес, по которому передается управление. Разрыв соединения происходит только для нижерасполо-женного (ближайшего) узла вычислительной сети, так что лишь в редких случаях может нарушаться работа всей сети.

Шинная топология. При шинной топологии (рис. 4.5) среда передачи информации представляется в форме коммуникационного пути, доступного