А.Ю.Щеглов Учебное пособие

.pdf

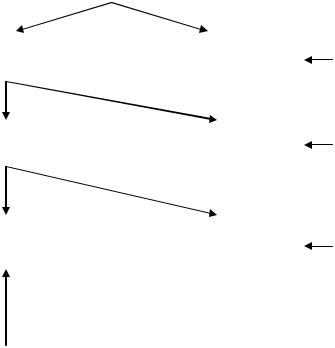

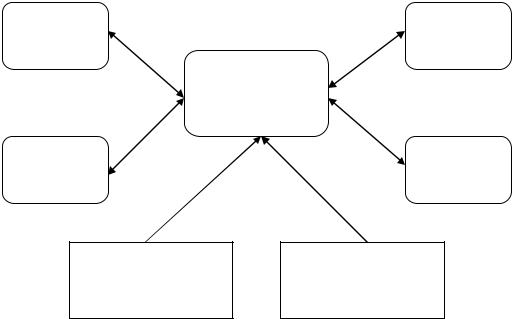

Классификация процессов представлена на рис.3.11.

|

Процессы системы |

|

|

Механизмы управления |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

доступом |

|

|

|

|

|

||

|

|

|

|

|

|

|

Санкционированные |

|

Несанкционированные |

|

Обеспечение замкнутости |

||

|

|

|

процессы пользователя |

|

программной среды |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Прикладные |

|

Привилигерованные |

|

Управление доступом |

||

|

|

|

|

|

||

(пользовательские) |

|

(системные) |

|

привилегированных |

||

|

|

|

|

|

||

|

|

|

|

|

|

процессов к ресурсам |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Управление доступом |

Идентифицируемые по |

|

Скрытые |

|

виртуальных машин к |

||

имени процессы |

|

(неидентифицируемые) |

|

ресурсам (выделение |

||

|

|

|

процессы |

|

каталогов данных для |

|

|

|

|

|

|||

|

|

|

(виртуальные машины) |

|

виртуальных машин) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Управление доступом |

|

|

|

|

|

|

процессов к ресурсам |

|

|

|

|

|

|

|

Рис.2311. Классификация процессов

Классификация объектов доступа.

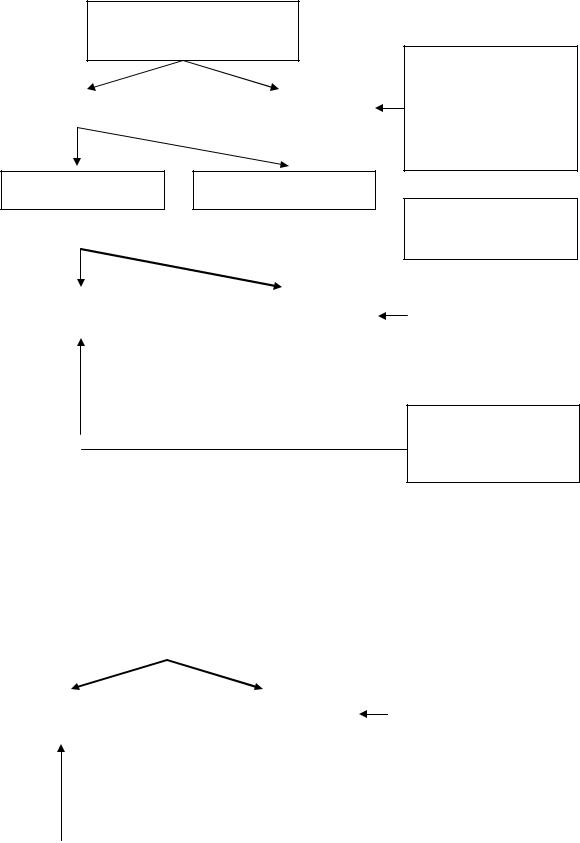

Классификация файловых объектов данных, с учетом разделяемых в ЛВС представлена на рис.3.12.

101

Файловые объекты данных (логические диски или тома, каталоги, файлы)

Прикладные |

|

Системные |

|

|

|

Механизмы управления доступом

-Управление доступом пользователей и процессов к системному диску;

-Управление доступом пользователей и процессов к реестру ОС.

Разделяемые системой и |

Неразделяемые системой и |

приложениями |

приложениями |

Управление доступом к каталогам, неразделяемым

Управление доступом к каталогам, неразделяемым

системой

Локальные файловые |

|

Сетевые файловые объекты |

|

Управление доступом |

объекты |

|

(разделяемые в сети общие |

|

пользователей и |

|

|

папки) |

|

процессов к сетевым |

|

|

|

||

|

|

|

|

файловым объектам |

|

|

|

||

|

|

|

|

|

Управление доступом пользователей и процессов к локальным файловым объектам

Рис.3.12. Классификация файловых объектов данных

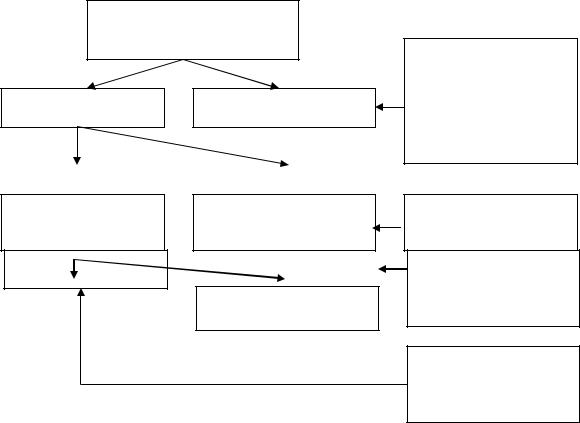

Классификация файловых объектов программ представлена на рис.3.13.

|

|

Файловые объекты программ |

|

|

Механизмы управления |

||

|

|

(исполняемые файлы) |

|

|

доступом |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Пользовательские |

|

Системные |

|

|

|||

|

|

|

|

|

|

|

Управление доступом |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

пользователей и |

|

|

|

|

|

|

|

процессов к системному |

|

|

|

|

|

|

|

диску, к запуску |

|

|

|

|

|

|

|

системных процессов |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение замкнутости |

|

|

|

|

|

|

|

программной среды |

|

|

|

|

|

|

|

|

Рис.3.13. Классификация файловых объектов программ

102

Классификация устройств, с учетом разделяемых |

в ЛВС, |

представлена на рис.2.14. |

|

Устройства

Санкционированные (установленные в ОС)

Устройства вводавывода с отчуждаемыми носителями

Локальные устройства ввода-вывода

Несанкционированные (неустановленные в ОС)

Иные устройства (принтеры и т.д.), в том числе сетевые

Сетевые устройства вводавывода

Механизмы управления доступом

-Обеспечение

замкнутости программной среды;

-Управление доступом пользователей и процессов к реестру ОС.

Управление доступом пользователей к устройствам

Управление доступом пользователей и процессов к сетевым файловым объектам

Управление доступом пользователей и процессов к локальным файловым объектам

Рис.2314. Классификация устройств

Классификация каналов связи (виртуальные) ЛВС, в предположении, что защищаемый объект находится в составе ЛВС, представлена на рис.3.15.

103

Каналы связи (виртуальные) ЛВС

Механизмы управления доступом

Определяемые |

|

Определяемые адресами |

|

Управление доступом |

информационной |

|

хостов |

|

пользователей к хостам по |

технологией |

|

|

|

их адресам и по времени |

|

|

|

|

|

Определяемой сетевой |

|

Определяемой |

|

- Управление доступом |

службой (номером |

|

приложением |

|

пользователей к |

порта) |

|

|

|

процессам; |

|

|

|

|

- Управление доступом |

|

|

|

||

|

|

|

|

процессов к хостам; |

|

|

|

|

- Обеспечение |

|

|

|

|

замкнутости |

|

|

|

|

программной среды. |

|

|

|

|

|

Управление доступом пользователей к хостам по номерам портов

Рис.3.15. Классификация каналов связи (виртуальные) ЛВС

Вывод. В части обеспечения полноты разграничений доступа к ресурсам защищаемого объекта, системой защиты должна быть реализована следующая совокупность механизмов управления доступом к ресурсам, что следует из возможной классификации субъектов и объектов доступа на защищаемом компьютере (работающем автономно, либо в составе ЛВС), при необходимости реализации формализованного требования к системе защиты – должно быть реализовано управление доступом для каждой пары субъект – объект:

1.Механизм управления доступом пользователей (прикладных пользователей и администратора) к ресурсам;

2.Механизм управления доступом процессов (прикладных и системных) к ресурсам;

3.Механизм комбинированного доступа пользователя и процесса к ресурсам.

Вкачестве ресурсов, к которым должен разграничиваться доступ, должны выступать:

1.При автономном (не в составе сети) функционировании защищаемого объекта:

-Логические диски (тома), каталоги, файлы данных;

104

-Каталоги, не разделяемые ОС и приложениями (например, TEMP, «Корзина» и др.);

-Каталоги с исполняемыми файлами, исполняемые файлы (обеспечение замкнутости программной среды);

-Системный диск (где располагаются каталоги и файлы ОС);

-Объекты, хранящие настройки ОС, приложений, системы защиты (для ОС Windows – реестр ОС);

-Устройства;

-Отчуждаемые внешние накопители (дискеты, CD-ROM диски и т.д.).

2.При функционировании защищаемого объекта в составе ЛВС дополнительно:

-Разделяемые в сети файловые объекты;

-Разделяемые в сети устройства;

-Хосты;

-Сетевые информационные технологии (сетевые приложения и службы).

Сучетом формализованных требований к системе защиты, при

реализации системы защиты конфиденциальной информации основу данных механизмов должен составлять дискреционный принцип разграничения прав доступа, при реализации системы защиты секретной информации основу данных механизмов должен составлять мандатный принцип разграничения прав доступа, дискреционный принцип реализуется в данных приложениях в качестве дополнения к мандатному.

3.3.3. Требования к корректности решения задачи управления доступом

Введем основные теоретически обоснованные принципы решения задачи управления доступом, Рассмотрим, в чем же состоит принципиальное отличие различных механизмов разграничения прав доступа к ресурсам, в том числе и требуемых для реализации в системе защиты соответствующими нормативными документами, и принципы задания разграничительной политики управления доступом, с целью определения правил настройки соответствующих механизмов в рамках реализуемых ими возможностей управления доступом к ресурсам.

Разграничение доступа осуществляется центральным элементом системы защиты – диспетчером доступа, идентифицирующим субъекты, объекты и параметры запрашиваемого доступа субъектом к объекту, при запросе доступа к ресурсу, предоставляя субъекту запрашиваемый доступ, либо отказывая в доступе к объекту.

Идентифицирующую информацию субъектов и объектов доступа принято называть учетной информацией; правила, на основании которых

105

диспетчер доступа принимает решение о предоставлении (либо отказе) субъекту доступа к объекту, называют правилами (или политикой) разграничения доступа.

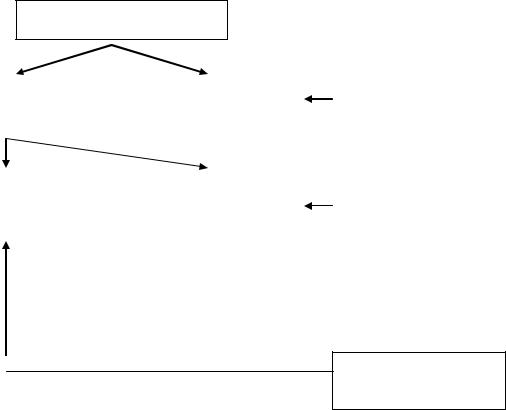

Обобщенная схема управления доступом, представлена на рис.3.16.

Субъект |

Объект |

доступа |

доступа |

Диспетчер

доступа

Субъект |

Объект |

доступа |

доступа |

Учетная информация субъектов и объектов доступа

Правила (политика) разграничения доступа

Рис.3.16. Обобщенная схема управления доступом

3.3.3.1. Каноническая модель управления доступом. Условие корректности механизма управления доступом

Введем следующие обозначения [7].

Пусть множества С = {С1,…, Ск} и О = {О1,…, Оk} – соответственно линейно упорядоченные множества субъектов и объектов доступа. В качестве субъекта доступа Сi, i = 1,…,k рассматривается как отдельный субъект, так и группа субъектов, обладающих одинаковыми правами доступа, соответственно, в качестве объекта доступа Оi, i = 1,…,k может также рассматриваться как отдельный объект, так и группа объектов, характеризуемых одинаковыми к ним правами доступа. Пусть S = {0,1} – множество прав доступа, где «0» обозначает отсутствие доступа субъекта к объекту, «1» – разрешение полного доступа. Тогда каноническую модель управления доступом можно представить матрицей доступа D, имеющей следующий вид:

106

|

С1 |

С2….Ck-1 |

Ck |

||

|

|

|

|

|

|

O1 |

1 |

0 |

0 |

0 |

|

O2 |

0 |

1 |

0 |

0 |

|

. |

|

……………………….…….. |

|||

D = . |

|

||||

|

……………………………… |

||||

|

|

||||

. |

|

|

|

|

|

Ok-1 |

0 |

0 |

1 |

0 |

|

Ok |

0 |

0 |

0 |

1 |

|

|

|

|

|

|

|

Определение. Под канонической моделью управления доступом для линейно упорядоченных множеств субъектов (групп субъектов) и объектов (групп объектов) доступа понимается модель, описываемая матрицей доступа, элементы главной диагонали которой «1» – задают полный доступ субъектов к объектам, остальные элементы «0» – задают запрет доступа субъектов к объектам.

Модель управления доступом формально может быть описана следующим образом - элемент (Dij) матрицы Dij = 1, если i = j, иначе Dij = 0.

Утверждение. Диспетчер доступа реализует механизм управления доступом корректно только в том случае, если его настройками (заданием учетных записей субъектов и объектов доступа и правил разграничения доступа) можно реализовать каноническую модель управления доступом.

Доказывается утверждение от обратного. Если каноническую модель управления доступом реализовать невозможно – присутствуют элементы «1» вне главной диагонали матрицы доступа, то в системе присутствует, по крайней мере, один объект, доступ к которому невозможно разграничить в полном объеме (объект включается одновременно в несколько групп объектов, априори характеризуемых различными правами доступа к ним).

Следствие 1. Любой механизм управления доступом должен позволять настройками диспетчера доступа сводить реализуемую им модель доступа к каноническому виду.

Замечание. Объекты доступа могут по своей сути существенно различаться – файловые объекты, ветви и ключи реестра ОС (для ОС Windows), принтеры, разделяемые сетевые ресурсы, устройства, ресурсы внешней сети (хосты) и т.д. К ним могут различаться типы доступа (например, файловые объекты и принтеры), в том числе и образующие полный доступ, на практике может быть ограничение на число ресурсов (например, принтеров в системе, к которым разграничивается доступ, может быть существенно меньше, чем субъектов доступа к ним). Однако все это не противоречит общности сформулированного утверждения, требования которого должны выполняться механизмом управления

107

доступом при соответствующих настройках системы и диспетчера доступа к объекту любого вида. Например, диспетчер доступа к принтерам должен, при включении в систему принтеров по числу субъектов доступа (в частности, пользователей), обеспечивать реализацию канонической модели управления доступом, где элементами матрицы доступа D будут «1» – доступ субъекту к принтеру разрешен, «0» - доступ субъекту к принтеру запрещен.

Следствие 2. К каждому защищаемому ресурсу системы, требующему разграничение доступа, должен быть реализован диспетчер доступа, позволяющий соответствующими настройками сводить реализуемую им модель доступа к каноническому виду.

Вывод. Механизм управления доступом ресурсу реализован корректно только в том случае, если настройками диспетчера доступа реализуемая им модель доступа может быть приведена к каноническому виду.

3.3.3.2. Понятие и классификация каналов взаимодействия субъектов доступа. Модели управления доступом с взаимодействием субъектов доступа.

Рассмотренная выше каноническая модель управления доступом характеризуется полным разграничением доступа субъектов к объектам, при котором субъекты не имеют каналов взаимодействия – каналов обмена информацией. Если в системе может находиться несколько субъектов (например, пользователей), то появляется задача предоставления субъектам возможности обмена информацией.

Введем несколько определений.

Определение. Под каналом взаимодействия субъектов доступа понимается реализуемая диспетчером доступа возможность обмена субъектами доступа информацией в рамках канонической модели управления доступом.

Определение. Под симплексным каналом взаимодействия субъектов доступа понимается канал, обеспечивающий возможность одностороннего обмена субъектами доступа информацией, будем обозначать Сi  Cj (информация может передаваться в одну сторону – от субъекта Сi к субъекту Cj).

Cj (информация может передаваться в одну сторону – от субъекта Сi к субъекту Cj).

Определение. Под дуплексным каналом взаимодействия субъектов доступа понимается канал, обеспечивающий возможность двухстороннего

обмена субъектами доступа информацией, будем обозначать Сi |

Cj |

. |

|

Замечание. Дуплексный канал взаимодействия субъектов доступа представляет собою два встречно-направленных симплексных канала.

108

Определение. Под активным симплексным каналом взаимодействия субъектов доступа Сi  Cj понимается канал взаимодействия, в котором активным является отправитель информации (отправитель, в данном случае субъект Сi выдает информацию получателю). Активный симплексный канал взаимодействия субъектов доступа может быть реализован с использованием операций «запись», «модификация» или «добавление». Операция «модификация» отличается от операции «запись» тем, что в отличие от операции «запись» не позволяет читать объект, перед занесенем в него информации. Операция «добавление» отличается от операций «запись» и «модификация» тем, что ее выполнение не позволяет ни читать, ни модифицировать информацию, располагаемую в объекте, в который добавляется информация по каналу взаимодействия - данная операция позволяет лишь добавить информацию, предотвращая возможность изменить существующую в объекте информацию.

Cj понимается канал взаимодействия, в котором активным является отправитель информации (отправитель, в данном случае субъект Сi выдает информацию получателю). Активный симплексный канал взаимодействия субъектов доступа может быть реализован с использованием операций «запись», «модификация» или «добавление». Операция «модификация» отличается от операции «запись» тем, что в отличие от операции «запись» не позволяет читать объект, перед занесенем в него информации. Операция «добавление» отличается от операций «запись» и «модификация» тем, что ее выполнение не позволяет ни читать, ни модифицировать информацию, располагаемую в объекте, в который добавляется информация по каналу взаимодействия - данная операция позволяет лишь добавить информацию, предотвращая возможность изменить существующую в объекте информацию.

Определение. Под пассивным симплексным каналом взаимодействия субъектов доступа Сi  Cj понимается канал взаимодействия, в котором активным является получатель информации (получатель, в данном случае субъект Сj) забирает информацию у отправителя. Пассивный симплексный канал взаимодействия субъектов доступа реализуется с использованием операции «чтение».

Cj понимается канал взаимодействия, в котором активным является получатель информации (получатель, в данном случае субъект Сj) забирает информацию у отправителя. Пассивный симплексный канал взаимодействия субъектов доступа реализуется с использованием операции «чтение».

Модели управления доступом с взаимодействием субъектов.

Отметим, что в задачу управления доступом в общем случае (защита от НСД) входит не только защита данных субъектов (в данном случае пользователей) от несанкционированного их прочтения другими субъектами, но и защита данных субъектов от возможности их искажения другими субъектами. Этим, кстати говоря, защита данных средствами защиты от НСД принципиально отличается от защиты данных (управления доступом) с использованием средств криптографической защиты.

Для иллюстрации сказанного, рассмотрим каноническую матрицу доступа D, реализуемую с использованием средств криптографической защиты.

|

|

С1 |

С2….Ck-1 |

Ck |

|

O1 |

|

Зп/Чт Зп |

Зп |

Зп |

|

|

|||||

O2 |

|

Зп |

Зп/Чт Зп |

Зп |

|

. |

|

……………………….…….. |

|||

D = . |

|

||||

|

……………………………… |

||||

|

|

||||

. |

|

|

|

|

|

Ok-1 |

|

Зп |

Зп |

Зп/Чт Зп |

|

Ok |

|

Зп |

Зп |

Зп |

Зп/Чт |

|

|

|

|

|

|

109

где элемент «Зп» обозначает разрешение доступа с использованием операции «запись» (прочитать информацию пользователь может, но не имеет возможности ее преобразовать к читаемому виду, т.к. информация зашифрована), «Зп/Чт» – соответственно операции «запись» и «чтение».

С учетом введенных выше понятий и определений данную матрицу доступа можно охарактеризовать, как каноническую матрицу доступа, расширенную дуплексными каналами взаимодействия между собою всех субъектов, реализованных на основе активных симплексных каналов взаимодействия субъектов доступа с использованием операции «запись». Другими словами, это частный случай управления доступом, не обеспечивающий защиту данных от их несанкционированной

модификации (удаления).

1.Модель управления доступом с взаимодействием субъектов доступа посредством выделеного канала.

Особенностью данной модели является включение в систему

дополнительного объекта (группы объектов) доступа, используемого субъектами доступа в качестве выделенного канала взаимодействия. Отметим, что в качестве канала взаимодействия здесь должны использоваться дуплексные каналы, причем в обе стороны взаимодействия должны быть реализованы как активный, так и пассивный симплексных каналы.

Ниже представлена каноническая матрица доступа D с выделенным каналом взаимодействия субъектов доступа (соответствественно с организацией активного симплексного канала операцией “запись” и “чтение” – полный доступ). Для организации выделенного канала взаимодействия в систему включен объект доступа Ok+1.

|

|

С1 |

С2….Ck-1 |

Ck |

|

O1 |

|

Зп/Чт 0 |

0 |

0 |

|

|

|||||

O2 |

0 |

Зп/Чт |

0 |

0 |

|

. |

|

……………………….…….. |

|||

D = . |

|

||||

|

……………………………… |

||||

|

|

||||

. |

|

|

|

|

|

Ok-1 |

0 |

0 |

Зп/Чт 0 |

||

Ok |

0 |

0 |

0 |

Зп/Чт |

|

Ok+1 |

|

Зп/Чт Зп/Чт |

Зп/Чт Зп/Чт |

||

|

|

|

|

|

|

Недостатком данной модели, ограничивающим возможность ее практического использования, является доступность информации, находящейся в канале взаимодействия, одновременно всем субъектам доступа. Данный недостаток может частично преодолеваться созданием группы каналов взаимодействия (включением группы дополнительных объектов доступа) с соответствующим разграничением к ним доступа

110