Основы ИБ

.pdff(x,rA)= a0A + a1A x+…+ amA xm.

Для связи пользователей А и Б используется ключ f(rБ,rA), легко вычисляемый как А,

так и Б с помощью известных чисел r1,…,rn. В данной схеме каждый пользователь хранит

т+1 секретное значение вместо п-1, а общее число секретных коэффициентов многочлена f(x,y) равно т (т+1)/2 вместо п (п-1)/2.

4.5.5. Стойкость к компрометациям и архитектура ключевых систем в различных сетях связи

Выборку из ключевого множества K, обеспечивающую функционирование криптоси-

стемы в полном объеме в данный момент (или период) времени, назовем системой актив-

ных ключей криптосистемы для данного момента (или периода) времени, а размер этой вы-

борки назовем порядком ключевой подсистемы криптосистемы. Например, порядок ключе-

вой системы для связи любой пары из n пользователей, равен n(n-1)/2.

Важнейшей характеристикой ключевой системы является способность поддерживать криптографическую защиту информации при компрометации некоторых активных ключей.

Ключевая система порядка n называется стойкой к r компрометациям, где r<n, если ком-

прометация любого подмножества порядка r в n-множестве активных ключей не упрощает задачу криптоаналитика определения остальных n-r активных ключей.

Всякая ключевая система предназначена для поддержания криптографической защи-

ты информации в некоторой сети связи. Поэтому свойства ключевой системы определяются требованиями, вытекающими из назначения и свойств сети связи (телекоммуникационной сети). Рассмотрим несколько типовых ключевых систем.

В сети связи, используемой для передачи от руководителя А подчиненным пользова-

телям Б,В,… циркуляров (общих приказов, распоряжений, указаний и т.п.) целесообразно использовать ключевую систему порядка 1, то есть единственный ключ, общий для всех пользователей. При ключевой системе порядка 1 А зашифровывает сообщение x на ключе k,

общем для всей сети, и отправляет каждому подчиненному по одному экземпляру шифро-

ванного сообщения Ek(x). Криптоаналитик, контролируя сеть и перехватывая криптограммы,

получает для анализа столько же материала, сколько он имел бы, контролируя только линию связи А с Б, так как все криптограммы в сети идентичны. Если А использует для связи раз-

личные ключи, то есть ключевую систему порядка n>1, то материал, перехваченный на всех линиях криптоаналитиком, содержит больше ценной для дешифрования информации, чем при едином ключе. Заметим, в такой сети связи ключевая система любого порядка не стойка к единственной компрометации.

Использовать ключевую систему порядка 1 в сети связи п пользователей, общающих-

ся по принципу “каждый с каждым” - это самый дешевый и простой способ с точки зрения изготовления, распределения и смены ключей. В то же время, это самый слабый способ с точки зрения стойкости к компрометациям: если скомпрометирован ключ только одного пользователя, то скомпрометирована вся сеть.

В сети n пользователей ключевая система порядка n(n-1)/2, поддерживающая связь любой пары пользователей с помощью независимых ключей, имеет наилучшую стойкость к компрометациям, она допускает компрометацию ключей любых п-2 пользователей сети. Та же сеть, использующая схему распределения ключей Блома, выдерживает компрометацию всех ключей любых т пользователей.

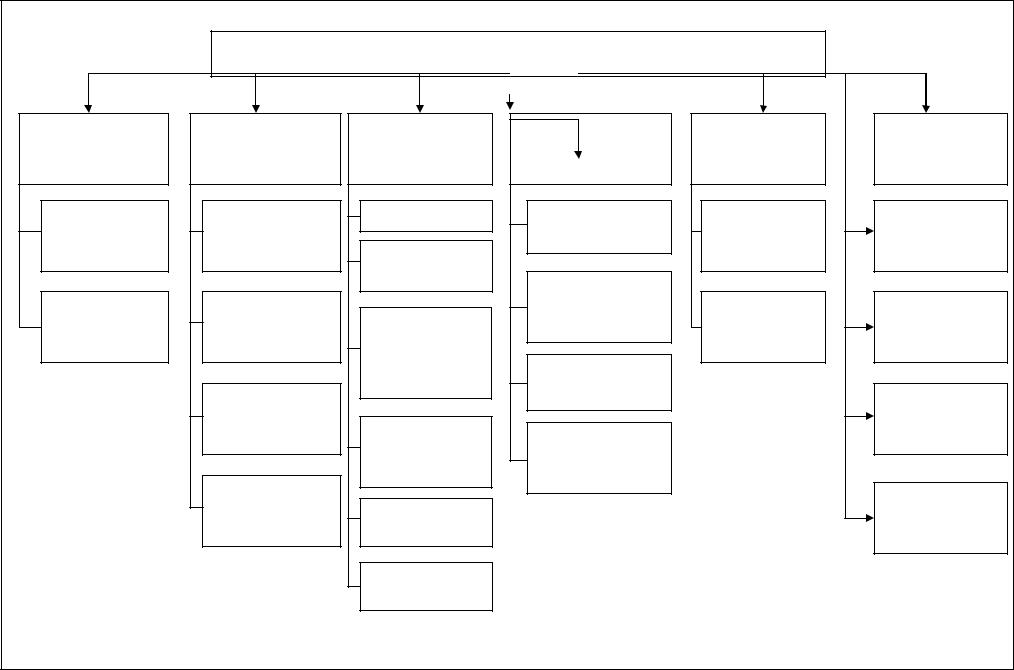

Можно минимизировать порядок ключевой системы в соответствии с иерархией поль-

зователей сети. Пусть п пользователей сети разделены на т зон (примерно поровну) и в каж-

дой зоне один пользователь выделен как руководитель. Внутри зоны связь пользователей организована по принципу “каждый с каждым”, такой же сетью связаны и руководители всех зон. Пользователи разных зон связываются друг с другом через своих руководителей, вы-

полняющих в таких случаях функции ЦГРК, что несколько усложняет протокол связи. Каж-

дый «рядовой» пользователь хранит ключи только для связи с пользователями своей зоны, то есть примерно п/т ключей, а руководитель зоны хранит ещѐ и ключи для связи с руководи-

телями других зон, то есть примерно т+п/т ключей. Такая сеть связи является компромис-

сом между сетью, где каждый с каждым общается напрямую, и сетью, где каждый с каждым общается через посредника - ЦГРК.

В современных телекоммуникациях часто используются дешевые и доступные каналы глобальной сети Интернет и каналы корпоративных компьютерных сетей, в которых переда-

ча данных осуществляется в соответствии со стандартной моделью взаимодействия откры-

тых систем ISO/OSI2. Модель OSI [4.12] определяет 7 различных уровней взаимодействия систем и указывает, какие функции выполняет каждый из 7 уровней: прикладной, представи-

тельный, сеансовый, транспортный, сетевой, канальный и физический. Обмен данными, соз-

даваемыми пользователями на прикладном уровне, происходит путем перемещения их свер-

ху на нижний (физический) уровень, обеспечивающий обмен сигналами между устройства-

ми, транспортировки данных по линиям связи и перемещения их с нижнего уровня на верх-

ний для воспроизведения в компьютере принимающего пользователя.

2 ISO – International Standard Organization; OSI – Open Systems Interconnection. Для глобальных сетей модель ISO/OSI реализована в стеке протоколов TCP/IP (Transmission Control Protocol / Internet Protocol.

Различается и шифрование данных в зависимости от уровня взаимодействия, на кото-

ром оно выполняется. Обычно используются 2 вида шифрования. Шифрование на низших уровнях (канальном или физическом) называется канальным шифрованием. Шифрование на верхних уровнях (вплоть до транспортного) называется абонентским (или оконечным) шиф-

рованием.

При канальном шифровании часто используется аппаратный шифратор, обеспечи-

вающий шифрование с высокой производительностью всех данных передаваемых по каналу,

в том числе, информацию, определяющую маршрут передачи данных в сети (IP-адрес сооб-

щения), и протокольную информацию. Канальное шифрование обеспечивает безопасность трафика, нарушителю очень сложно отслеживать характеристики передаваемых сообщений

(длину, маршрут и др.). Ключевая система имеет столько ключей, сколько в сети имеется ка-

налов, соединяющих непосредственно пару узлов сети: для защиты трафика в одном канале требуется один ключ.

Вместе с тем, маршрут между пользователями может содержать несколько коммута-

торов, управляемых с помощью программ, или узлов хранения информации. Прежде чем об-

рабатывать информацию, направить ее в соответствии с IP-адресом, они должны расшифро-

вать сообщение, то есть данные на промежуточных узлах не защищены.

При абонентском шифровании единицы данных транспортного уровня зашифровы-

ваются, к ним присоединяется незашифрованная маршрутная информация и затем все отсы-

лается на нижние уровни для передачи. В этом случае данные защищены на всем маршруте вплоть до расшифрования их пользователем, которому они направлены. В то же время, мар-

шрутная информация не зашифровывается, что позволяет нарушителю анализировать тра-

фик, усложняется распределение ключей, так как для каждой пары пользователей требуется свой ключ. При абонентском шифровании используются в основном программные реализа-

ции алгоритмов шифрования.

Самый эффективный (но и самый дорогой) способ защиты данных при передаче в се-

тях заключается в сочетании методов канального и абонентского шифрования.

4.5.6. Особенности ключевых систем для защищенного хранения данных

Отметим ряд важных особенностей хранения в информационных системах данных в шифрованном виде и вытекающие из них свойства ключевых систем.

При передаче по линии связи сообщение не имеет столь высокую ценность, как при хранении. Если передачу сообщения можно, как правило, выполнить повторно, то некор-

ректное расшифрование хранимого сообщения равносильно его безвозвратной утрате. Сле-

довательно, в информационной системе необходимо предусмотреть механизмы защиты хра-

нимых шифрованных сообщений от внесения неустранимых искажений, например, иметь копию хранимого сообщения в резервной информационной системе.

После передачи криптограммы по линии связи ключ не требуется хранить долго, в ча-

стности, сеансовый ключ можно уничтожить незамедлительно. При хранении же ключ мо-

жет использоваться годами, значит, необходимо длительное время надежно обеспечивать его секретность.

В некоторых случаях фрагменты хранимого зашифрованного сообщения могут хра-

ниться на других носителях в открытом виде. Если не обеспечена защита этой открытой ин-

формации, то у криптоаналитика имеется возможность решать задачу определения ключа по открытому и шифрованному текстам.

При высокой частоте обращения пользователей к защищенной базе данных требуется высокоскоростная работа с данными, не только ввод-вывод, но и зашифрование-

расшифрование.

Управление ключами в базе данных сложнее, чем в сетях связи, так как требуется обеспечить не только доступность информации для пользователей, но и разграничение дос-

тупа к базе данных в зависимости от полномочий пользователей.

При хранении данных на жестком диске использовать единственный ключ для за-

шифрования – не самый удобный способ защиты: невозможно обеспечить разграничение доступа, кроме того, криптоаналитик получает возможность анализировать большой объем данных, зашифрованных на единственном ключе. С другой стороны, шифрование каждого файла отдельным ключом приводит к неудобству использования ключевой системы большо-

го порядка.

Приемлемое решение проблемы защиты данных на диске достигается с использова-

нием иерархической ключевой системы. Пусть на жестком диске, с которым работают n

пользователей, зашифрованы m файлов с использованием независимых файловых ключей q1,…,qm. Пусть Q={q1,…,qm} и Qi Q – подмножество файловых ключей, известное i–му пользователю в соответствии с его полномочиями, i=1,…,n. Защита множества ключей Qi и,

следовательно, разграничение доступа обеспечивается с помощью секретного ключа i–го пользователя ki: на нем каждый ключ из Qi зашифровывается и хранится в шифрованном ви-

де. Следовательно, каждому пользователю для работы со своей частью данных достаточно помнить единственный ключ.

5 ПРОТИВОДЕЙСТВИЕ УТЕЧКЕ ПО ТЕХНИЧЕСКИМ КАНАЛАМ

5.1. Технические каналы как источники течки информации Использование технических средств для обработки и дистанционной передачи ин-

формации порождает особый вид угроз информационной безопасности, известных как утеч-

ка по техническим каналам. Как известно целенаправленное изменение (модуляция) в источ-

нике какого-либо параметра физического поля (излучения) может рассматриваться как пере-

даваемый сигнал, несущий ту или иную информацию. Поэтому общую схему любой системы связи можно представить в виде совокупности источника сигнала, физической среды его распространения (линия связи) и устройства съема информации (приемник).

Такая же схема лежит и в основе понятия «технический канал утечки информации

(ТКУИ)», объединяющего носитель информативного сигнала, материальную среду распро-

странения и устройство для противоправного съема информации [5.1].

Различают естественные и искусственно созданные каналы. К первым относят ТКУИ,

образующиеся за счет объективного несовершенства конструкторско-технологических ка-

честв технических средств сбора, хранения, обработки и передачи информации. Искусствен-

ные ТКУИ организуются преднамеренно, как правило, за счет внешних энергетических воз-

действий на носитель или коммуникации.

Несколько иное представление технического канала утечки информации как совокуп-

ности объекта технической разведки, физической среды и средства технической разведки,

которыми добываются разведывательные данные, дано в руководящих документах Гостех-

комиссии России (ФСТЭК). В соответствии с этим определением понятие технические кана-

лы утечки информации ассоциируются с целенаправленной деятельностью по добыванию информации с помощью технических средств, которая осуществляется техническими раз-

ведками (ТР).

Наиболее продуктивными носителями с точки зрения информационных взаимодейст-

вий, а соответственно, и технической разведки, являются акустические сигналы, которые представляют собой механические колебания, возникающие и распространяющиеся в упру-

гих материальных средах в виде волн различной длины [5.2]. Первичными источниками этих сигналов служат органы речи, а вторичными различного рода преобразователи, например микрофоны, телефоны и др.

Кроме акустических полей к материальным носителям информации относятся и все остальные виды излучений: электромагнитное, радиоактивное, а также химические выбросы в воздух, почву, воду, возникающие или сопутствующие собственно функционирующим объектам разведки.

В качестве примера в таблице 5.1 приведена классификация видов спектра электро-

магнитных колебаний, которые принципиально могут нести информацию о различных объ-

ектах, представляющих интерес для ТР.

|

|

|

Таблица 5.1 |

|

|

|

|

Области спектра |

|

7. |

Длина волны |

|

|

|

|

Низкочастотные ко- |

инфразвуковые |

свыше 18000 м |

|

|

|

|

|

Радиоволны |

длинные |

18 000 ... 2 000м |

|

|

средние |

2 000 ... 200 м |

|

|

промежуточные |

200 |

... 50 м |

|

короткие |

50 ... 10 м |

|

|

|

|

|

Инфракрасное |

длинноволновое |

750 |

... 15 мкм |

излучение |

средневолновое |

15 ... 1,5 мкм |

|

|

|

|

|

Видимое |

красное |

750 |

... 620 нм |

излучение |

оранжевое |

620 |

... 590 нм |

|

желтое |

590 |

... 560 нм |

|

зеленое |

560 |

... 500 нм |

|

голубое |

500 |

... 480 нм |

Ультрафиолетовое |

|

400 |

... 10 нм |

излучение |

|

|

|

Рентгеновское излу- |

|

100 |

... 0,04 А |

Гамма-излучение |

|

0,04 А и менее |

|

В зависимости от физической природы сигналы распространяются в определенных материальных средах. В общем случае средой распространения могут быть воздушные, жид-

кие и твердые среды. К ним относятся воздушное пространство, конструкции зданий, соеди-

нительные линии и токопроводящие элементы, грунт (земля) и т.п.

Специальные средства негласного перехвата информации служат для приема и преоб-

разования сигналов с целью получения разведывательной информации.

Защита от технической разведки является неотъемлемой и составной частью научной и производственной деятельности предприятий, учреждений и организаций, прежде всего,

оборонной промышленности. Однако, широкое распространение находит и экономический

(промышленный) шпионаж, не связанный непосредственно с межгосударственными, поли-

тическими и военными противоречиями.

Для качественного и эффективного осуществления мероприятий по защите от TP в

каждом конкретном случае необходимо проводить тщательный анализ защищаемых сведе-

ний об объекте и учитывать возможность их утечки путем проявления через соответствую-

щие демаскирующие признаки (ДП). Поэтому важными составными частями процесса защи-

ты объектов являются анализ возможных ТКУИ, а также выработка соответствующих меро-

приятий по применению специальных способов и средств защиты, снижающих информатив-

ность выявленных каналов.

Одним из возможных критериев классификации ТР является место размещения аппа-

ратуры разведки: космическая, воздушная, гидро и наземная. Однако наиболее полный пере-

чень видов ТР получается, если в основу же классификации положен физический принцип построения используемой аппаратуры разведки[5.3]. Соответствующий перечень приведен в таблице 5.2.

Применительно к исследуемым в нашем учебном пособии защищаемых объектов ин-

форматизации (ОИ) наиболее опасными могут являться следующие аппаратные средства ТР:

- стационарная и портативная возимая (носимая) аппаратура радио-, акустической ре-

чевой, оптико-электронной, визуальной оптической и фотографической разведки, а также разведки побочных электромагнитных излучений и наводок (ПЭМИН);

- автономная автоматическая аппаратура (закладки) радио-, акустической речевой, оп-

тико-электронной и фотографической разведки, а также разведки ПЭМИН;

- компьютерная разведка.

Эти средства используют следующие ДП (проявления) объектов защиты:

- основные излучения средств и систем радиосвязи, если по ним передаются охраняе-

мые сведения в открытом виде;

- побочные электромагнитные излучения основных технических средств и систем

(ОТСС) и наводки от ОТСС на вспомогательные технические средства и системы (ВТСС), а

также на токопроводящие линии (в том числе на цепи питания и заземления, системы водо-,

тепло-, газоснабжения, выходящие за пределы контролируемой зоны);

акустические излучения из выделенных помещений;

наблюдаемые через стекла зданий документы, экраны мониторов, артикуляция речи;

наличие защищаемой информации или ее элементов в электронных базах данных ЭВМ, включенных в компьютерные сети открытого типа.

Таблица 5.2 Классификация ТР по способам добывания информации |

|

|

|

||

|

|

Основные виды технических разведок |

|

|

|

Оптическая раз- |

Оптикоэлектрон- |

Радиоэлектрон- |

Гидроакустическая |

Акустическая |

Радиационная |

ведка |

ная разведка |

ная разведка |

разведка |

разведка |

разведка |

Визуально- |

Телевизионная |

Радиоразведка |

Разведка шумо- |

Акустическая |

Химическая |

оптическая |

разведка |

|

вых полей |

речевая |

разведка |

разведка |

|

Радиотехниче- |

|

разведка |

|

|

|

ская разведка |

Гидролокационная |

|

|

|

|

|

|

|

|

Фотографиче- |

Лазерная раз- |

|

параметрическая |

Акустическая |

Сейсмическая |

ская разведка |

ведка |

Радиолокацион- |

|

сигнальная |

разведка |

|

|

ная параметри- |

|

разведка |

|

|

|

ческая разведка |

Гидролокацион- |

|

|

|

|

|

|

|

|

|

Инфракрасная |

|

ная видовая |

|

Магнитометри- |

|

|

|

|

||

|

разведка |

Радиолокацион- |

|

|

ческая разведка |

|

|

Разведка звуко- |

|

|

|

|

|

ная видовая |

|

|

|

|

|

информа- |

|

|

|

|

|

разведка |

|

|

|

|

|

ционной связи |

|

|

|

|

|

|

|

|

|

|

Разведка лазер- |

|

|

|

Компьютерная |

|

ных излучений |

|

|

|

|

|

Радиотепловая |

|

|

разведка |

|

|

|

|

|

||

|

|

разведка |

|

|

|

|

|

Разведка |

|

|

|

|

|

ПЭМИН |

|

|

|

5.2 ТКУИ объектов информатизации Для ОИ основными источниками утечки являются технические средства приема,

обработки, хранения и передачи информации (ТСПИ), под которыми понимают техниче-

ские средства, непосредственно обрабатывающие конфиденциальную информацию, К ним относятся: электронно-вычислительная техника, АТС для ведения секретных переговоров,

системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звуко-

вого сопровождения и звукозаписи и т.д.

При выявлении ТКУИ ТСПИ необходимо рассматривать как систему, включаю-

щую основное оборудование, оконечные устройства, соединительные линии (совокуп-

ность проводов и кабелей, прокладываемых между отдельными ТСПИ и их элементами),

распределительные и коммутационные устройства, системы электропитания, системы за-

земления.

Такие технические средства по терминологии руководящих документов Гостехко-

миссии России (ФСТЭК России) называют также основными техническими средствами и системами (ОТСС).

Наряду с ТСПИ на ОИ устанавливаются технические средства и системы, непо-

средственно не участвующие в обработке конфиденциальной информации, но исполь-

зующиеся совместно с ТСПИ и которые могут находиться в зоне электромагнитного поля,

создаваемого ТСПИ[5.4]. Такие технические средства и системы называются вспомога-

тельными техническими средствами и системами (ВТСС).

Кним относятся:

различного рода телефонные средства и системы;

средства и системы передачи данных в системе радиосвязи;

средства и системы охранной и пожарной сигнализации;

средства и системы оповещения и сигнализации;

контрольно-измерительная аппаратура;

средства и системы кондиционирования;

средства и системы проводной радиотрансляционной сети и приема про-

грамм радиовещания и телевидения (абонентские громкоговорители, систе-

мы радиовещания, телевизоры и радиоприемники и т.д.);

средства электронной оргтехники;

средства и системы электрочасофикации;

иные технические средства и системы.

В качестве канала утечки информации наибольший интерес представляют ВТСС,

имеющие выход за пределы контролируемой зоны (КЗ) или пространства (территория,

здание, часть здания), в котором исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового допуска, и посторонних транспортных средств.

Границей КЗ могут являться:

периметр охраняемой территории учреждения (предприятия);

ограждающие конструкции охраняемого здания или охраняемой части зда-

ния, если оно размещено на неохраняемой территории.

Вотдельных случаях на период обработки техническими средствами конфиденци-

альной информации КЗ временно может устанавливаться большей, чем охраняемая терри-

тория предприятия. При этом должны приниматься организационно-режимные и техниче-

ские меры, исключающие или существенно затрудняющие возможность ведения перехва-

та информации в этой зоне.

В КЗ посредством проведения технических и режимных мероприятий должны быть созданы условия, предотвращающие возможность утечки из нее конфиденциальной ин-

формации. Граница КЗ определяется руководством организации, исходя из конкретной обстановки в месте расположения объекта и возможностей использования технических средств перехвата.

Кроме соединительных линий ТСПИ и ВТСС за пределы контролируемой зоны мо-

гут выходить провода и кабели, к ним не относящиеся, но проходящие через помещения,

где установлены технические средства, а также металлические трубы систем отопления, водоснабжения и другие токопроводящие металлоконструкции. Такие

провода, кабели и токопроводящие элементы называются посторонними проводниками.

Взависимости от физической природы возникновения информационных сигналов,

атакже среды их распространения и способов перехвата, ТКУИ ОИ можно разделить на:

электромагнитные, электрические, параметрические и вибрационные.

Электромагнитные ТКУИ. К электромагнитным ТКУИ относятся каналы, возни-

кающие за счет различного вида побочных электромагнитных излучений ТСПИ:

-излучений элементов ТСПИ;

-излучений на частотах работы высокочастотных (ВЧ) генераторов ТСПИ;

-излучений на частотах самовозбуждения усилителей низкой частоты (УНЧ)

ТСПИ.

Электромагнитные излучения элементов ТСПИ. В ТСПИ носителем информации являются электромагнитные колебания, параметры которых (амплитуда, частота, либо фа-

за) изменяются заданным образом в соответствии с информационным сигналом. Таким же образом модулируется и ПЭМИН вокруг токоведущих элементов. В силу этого элементы