4.2. Понятие об электронной цифровой подписи.

Рассмотрим, суть работы механизма электронной цифровой подписи, позволяющего рамках асимметричного шифрования решить проблему обеспечения целостности и аутентичности информации.

Предположим, что вам нужно передать какой-либо текст, не обязательно секретный, но важно то, чтобы в него при передаче по незащищенному каналу не были внесены изменения. Вычислим от нашего текста так называемую хеш-функцию – число, которое более или менее уникально характеризует данный текст. В принципе, можно найти другой текст, который дает то же самое значение хеш-функции, но изменить в нашем тексте десять-двадцать байт так, чтобы текст остался полностью осмысленным, да еще и изменился в нужную сторону (например, уменьшил сумму к оплате в два раза) – невозможно. Зашифруем теперь хеш-функцию закрытым ключом и приложим результат к исходному документу. Это и будет электронная цифровая подпись. Для проверки подлинности и целостности полученного текста получатель вычислит от текста ту же самую хеш-функцию, затем при помощи вашего открытого ключа (этот ключ общедоступен) расшифрует приложенную к тексту зашифрованную хеш-функцию и сравнит результаты. Если две полученные хеш-функции различаются, то либо текст документа был изменен, либо документ является подделкой.

В описанном алгоритме вычисление хеш-функции является необязательным элементом – можно было бы зашифровывать весь текст закрытым ключом и прикладывать результат к исходному документу, но в этом случае значительно увеличится объем отправляемого документа.

В настоящее время криптотехнологии на основе асимметричного шифрования широко используются для защиты информации в локальных сетях и в сети Интернет. На основе этих алгоритмов разработаны методы виртуального денежного обращения - электронные деньги.

Криптостойкость - гарантия крайне высокой трудоемкости несанкционированного подбора закрытого ключа. Количественно крипкостойкость выражается в объеме компьютерных ресурсов, которые потребовались бы для такого подбора, и составляет десятки тысяч лет непрерывной согласованной работы всех мировых компьютерных систем.

4.3. Компьютерные вирусы как специальный класс саморепродуцирующихся программ

С начала 80-х годов в ведущих развитых странах стали появляться все учащающиеся публикации об относительно небольщих саморепродуцирующихся программах, названных компьютерными вирусами. Компьютерный вирус, однажды внесенный в систему, распространяется самостоятельно подобно лавине и может причинить сущестаенный вред данным и программному обеспечению.

Следует отметить только, что саморепродуцирующаяся программа в состоянии производить свои собственные копии и располагать их в любом месте памяти ЭВМ. Главное условие для этого - универсальная интерпретация данных в вычислительных системах. В этом случае программа может интерпретировать команды как данные, при этом ее собственные программные коды используются как входные и выходные данные.

Одним из первых примеров саморепродуцирующихся программ явилась игровая программа с названием «Animal». По правилам игры человек должен загадать животное, а программа, задавая ему вопросы, должна это животное отгадать. В программу была заложена возможность обучения: если она не могла отгадать животное, то человек должен был ввести в нее вопрос, который помог бы программе сделать это. При этом программа модифицировалась и копировала себя в один из подкаталогов файловой системы.

Специальный класс саморепродуцирующихся программ был представлен впервые в 1984г. Ф. Коэном. На основе необычного сходства некоторых свойств этой программы с биологическим вирусом она и была названа компьютерным вирусом. Сообщение Ф. Коэна на 7-й конференции по безопасности информации, проходившей в США, в то время не нашло отклика у специалистов, которые не придали ему большого значения. Однако сообщения о фактах проявления компьютерных вирусов стали появляться уже в 1985 г. В мае 1985 г. вследствие вирусной атаки во время голосования в конгрессе США вышла из строя компьютерная система подсчета голосов. В сентябре 1985 г. вирус, написанный Д. Г. Бурлесоном, уничтожил за два дня более 160 тысяч платежных записей. Начиная с 1987 г, количество таких сообщений резко увеличилось. Описания фактов заражения компьютерными вирусами, в том числе и с достаточно серьезными последствиями, практически не сходят со страниц западной прессы и в последние годы.

Промышленная ассоциация по компьютерным вирусам только за 1988 г. зафиксировала почти 90 тыс. вирусных атак на персональные компьютеры. Количество инцидентов, связанных с вирусами, вероятно, превосходит опубликованные цифры, поскольку большинство фирм умалчивает о вирусных атаках. Причины молчания: такая реклама может повредить репутации фирмы и привлечь внимание хакеров.

С 1987 г. начали фиксироваться факты появления компьютерных вирусов и в нашей стране. На первой Всесоюзной научно-технической конференции "Методы и средства защиты от компьютерных вирусов в операционной системе MS DOS" (Киев, ноябрь 1990 г.) была приведена статистика выявления вирусов на территории СССР: 1987 г. - 8; 1988 г. - 24; 1989 г. - 49; 1990 г. (осень) - 75. В настоящее время ежедневно в мире выявляется сотни вирусов. Страны, где производится наибольшее число вирусов: Китай, Россия и США.

Особенность саморепродукции компьютерных вирусов заключается в том, что их копии вводятся в другую выполняемую программу лишь тогда, когда с помощью отличительного признака устанавливается, что эта программа еще не содержит копий. При этом скопированная инфицированная программа переносит копию вируса и продолжает процесс его распространения.

Таким образом, компьютерный вирус - это программа, обладающая двумя основными функциями: способностью к саморепродукции и способностью осуществлять определенные манипуляции в вычислительной системе (как и биологический вирус, который только при наличии основной клетки может стать активным, она связана с программой носителем).

Компьютерный вирус (вирус) - вредоносная программа, способная создавать вредоносные программы и (или) свои копии.[38]

Заражая программы, вирус может распространяться по компьютерной системе или сети, используя полномочия пользователей для заражения их программ. Каждая программа, зараженная вирусом, также действует как вирус, что и определяет распространение инфекции по компьютерной системе или сети.

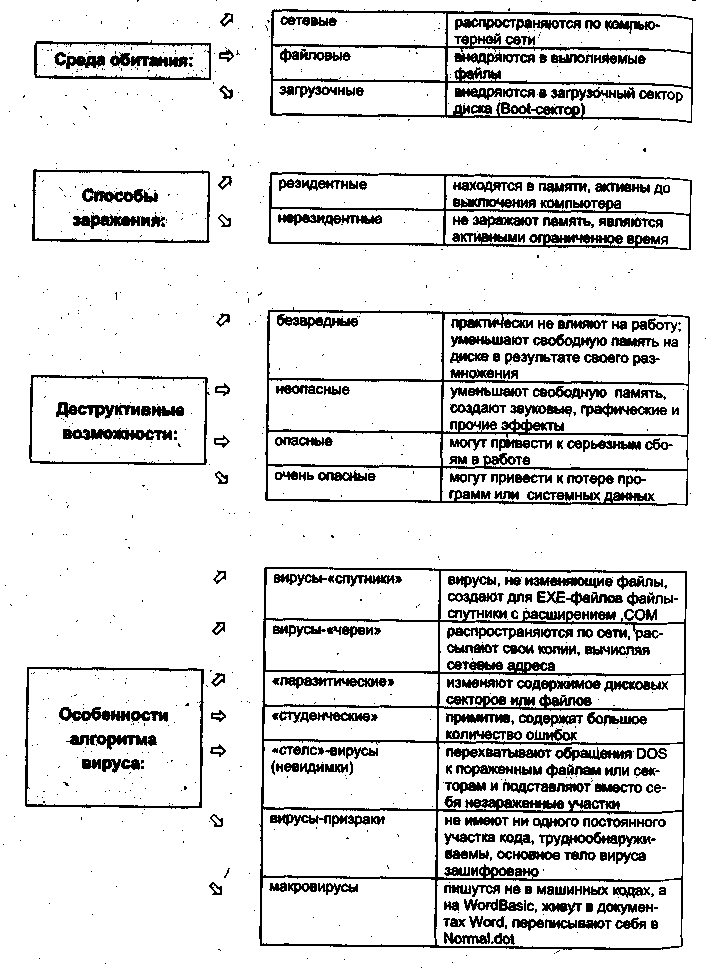

Один из авторитетнейших «вирусологов» страны Е. Касперский предлагает условно классифицировать вирусы по следующим признакам:

по среде обитания вируса;

по способу заражения среды обитания;

по деструктивным возможностям;

по особенностям алгоритма вируса.

Более подробная классификация вирусов внутри этих групп представлена на рис..11.1.

Вирус может существовать в следующих четырех фазах:

1. «спячка»;

2. распространение в вычислительной системе или сети;

3. запуск;

4. разрушение программ и данных или какие-либо другие негативные эффекты.

Фаза «спячки» может использоваться автором вируса для создания у пользователя уверенности в правильной работе системы.

Фаза распространения обязательна для любой программы-вируса. В этой фазе в результате загрузки и выполнения программы, зараженной вирусом, происходит заражение других программ путем многократного самокопирования вируса в другие программы и системные области.

По механизму распространения различают:

вирусы - код, обладающий способностью к распространению путем внедрения в другие программы;

«черви» - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по информационной системе и их выполнение (для активизации вируса требуется запуск зараженной программы).

Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. «Черви», напротив, ориентированы в первую очередь на «путешествия» по сети.

Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, «черви» «съедают» полосу пропускания сети и ресурсы почтовых систем.

Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи пораженной вирусом, может стать троянской; порой троянские программы «подкладывают» доверчивым пользователям в какой-либо привлекательной упаковке.

Основными путями проникновения вирусов в компьютер являются флэшки и съемные диски, а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с носителя, содержащего вирус.

Способы заражения программ:

метод приписывания. Код вируса приписывается к концу заражаемой программы, и тем или иным способом осуществляется переход вычислительного процесса на команды этого фрагмента;

метод оттеснения. Код вируса располагается в начале зараженной программы, а тело самой программы приписывается к концу;

метод вытеснения. Из начала (или середины) файла «изымается» фрагмент, равный по объему коду вируса, и приписывается к концу файла. Сам вирус записывается в освободившееся место. Разновидность метода вытеснения — когда оригинальное начало файла не сохраняется вообще. Такие программы являются «убитыми насмерть» и не могут быть восстановлены никаким антивирусом;

прочие методы, например, сохранение вытесненного фрагмента программы в «кластерном хвосте» файла и пр.

Запуск вируса осуществляется, как правило, после некоторого события, например наступления определенной даты или заданного числа копирований.

Рис. 12.1. Основные классы вирусов

В последней фазе происходит разрушение программ и данных, или какие-либо другие негативные действия, предусмотренные автором вируса.

Предшественниками вирусов принято считать так называемые «троянские» программы, тела которых содержат скрытые последовательности команд (модули), выполняющие действия, наносящие вред пользователям. Следует отметить, что «троянские» программы не являются саморазмножающимися и распространяются по информационной системе самими программистами.

Принципиальное отличие вируса от троянской программы состоит в том, что вирус после запуска его в информационные системы существует самостоятельно (автономно) и в процессе своего функционирования заражает (инфицирует) программы путем включения (имплантации) в них своего текста. Таким образом, вирус представляет собой своеобразный «генератор троянских программ». Программы, зараженные вирусом, называют также вирусоносителями.

Вирусы могут записываться в виде позиционно независимого или позиционно зависимого кода.

Позиционно независимый вирус обычно дописывается в конце исходной программы и изменяет ее первые три байта для передачи управления самому себе.

Позиционно зависимый вирус, размещаемый в начале программы, обычно копирует исходные начальные команды в конец области данных программы на магнитном диске. Большинство вирусов, обнаруженных на сегодняшний день в России и за рубежом, ориентированны на действие в среде определенных операционных систем. Наибольшее распространение они получили в персональных ЭВМ. Степень опасности вируса характеризует потенциально наносимый им вред.

Целесообразно учитывать следующую шкалу степени опасности:

- вирус имеет недеструктивную фазу проявления: звуковые или визуальные эффекты, создание звуковых и визуальных эффектов, включая, например, отображение сообщений, вводящих операторов в заблуждение или затрудняющих его работу - все зараженные файлы могут быть корректно восстановлены;

- вирус имеет недеструктивную фазу проявления, из-за ошибок он может заразить и тем самым «испортить» некоторые программы;

- инициирование ошибок в программах пользователей или операционной системы;

- фаза проявления вируса связана с воздействием на систему, например, эффект замедления, блокировка клавиатуры, при этом файлы преднамеренно не портятся;

- фаза проявления (помимо выше названных эффектов) связана с преднамеренной порчей или стиранием программных или других файлов - файловая система остается работоспособной;

- вирус частично портит некоторые важные части файловой системы на диске, возможно их восстановление вручную;

- вирус полностью портит файловую систему на жестком диске, форматирует винчестер и т. п.;

- имитация сбоев аппаратных средств;

- вирус физически портит аппаратуру (прожигание экрана монитора, вывод из строя микросхем за счет нарушения теплового режима и т. п.).