- •Классификация по уровню конфиденциальности

- •Требования по работе с конфиденциальной информацией

- •Политика ролей

- •Создание политики информационной безопасности

- •Политика использования одного ключа шифрования.

- •Политики использования двух или более ключей шифрования.

- •Методы обеспечения безотказности

- •Внутренние ит-угрозы.

- •Ids/ips – системы обнаружения и предотвращения вторжений.

- •Современные методы и средства анализа и управление рисками информационных систем компаний.

- •Модель информационных потоков

- •Модель угроз и уязвимостей

- •19 Лекция 14

-

Методы обеспечения безотказности

Безотказность сервисов и служб хранения данных достигается с помощью систем самотестирования и внесения избыточности на различных уровнях: аппаратном, программном, информационном.

Методы поддержания безотказности являются смежной областью в схемах комплексной информационной безопасности предприятия. Основным методом в этой сфере является внесение избыточности. Она может реализовываться в системе на трех уровнях: уровне данных (или информации), уровне сервисов (или приложений) и уровне аппаратного обеспечения.

Внесение избыточности на уровне данных практикуется достаточно давно: это резервное копирование и помехоустойчивое кодирование. Резервное копирование выполняется обычно при хранении информации на современных запоминающих устройствах (поскольку для них в аварийной ситуации характерен выход из строя больших блоков данных целиком – трудновосстановимое с помощью помехоустойчивого кодирование повреждение). А вот использование кодов с обнаружением и некоторым потенциалом для исправления ошибок получило широкое применение в средствах телекоммуникации.

Внесение избыточности на уровне приложений используется гораздо реже. Однако, многие, особенно сетевые, службы изначально поддерживают возможность работы с резервным или вообще с неограниченным заранее неизвестным количеством альтернативных служб. Введение такой возможности рекомендуется при разработке программного обеспечения, однако, сам процесс автоматического переключения на альтернативную службу должен подтверждаться криптографическим обменом первоначальной (установочной) информацией. Это необходимо делать для того, чтобы злоумышленник не мог, выведя из строя реальный сервис, навязать Вашей программе свой сервис с фальсифицированной информацией.

Внесение избыточности на аппаратном уровне реализуется обычно в отношении периферийных устройств (накопители на гибких и жестких дисках, сетевые и видео- адаптеры, мониторы, устройства ввода информации от пользователя). Это связано с тем, что дублирование работы основных компонентов ЭВМ (процессора, ОЗУ) гораздо проще выполнить, установив просто полноценную дублирующую ЭВМ с теми же функциями. Для автоматического определения работоспособности ЭВМ в программное обеспечение встраиваются либо 1) проверка контрольных сумм информации, либо 2) тестовые примеры с заведомо известным результатом, запускаемые время от времени, либо 3) монтирование трех и более дублирующих устройств и сверка их выходных результаты по мажоритарному правилу (каких результатов больше – те и есть правильные, а машины, выдавшие не такие результаты, выведены из строя).

Внутренние ит-угрозы.

До настоящего времени, в качестве основной задачи защиты конфиденциальной информации, общепринято было рассматривать ее защиту от внешних угроз. Как следствие, это привело к кардинальному перераспределению источников угроз - доминировать стали внутренние угрозы. Защитить информацию от внутренних угроз не сравнимо сложнее, чем от внешних. Важнейшей становится задача защиты информации от возможности ее хищения санкционированным пользователем (или, как сейчас говорят, инсайдером). Решение данной задачи предполагает необходимость пересмотреть ключевые требования к механизмам защиты.

В России были проведены исследования в период с 01.09 по 01.12 2005 г. были опрошены представители 315 государственных и коммерческих организаций Российской Федерации. Опрос проводился среди посетителей крупнейших отечественных ИТ-выставок, семинаров и конференций, организованных InfoWatch и ее партнерами, а также непосредственно у респондентов тремя путями – при личной встрече в рамках устного интервью, с помощью телефонного интервью или по электронной почте.

Некоторые результаты данного исследования:

-

В России только начинает формироваться культура профессионального отношения к ИБ: лишь 16% респондентов имеет выделенные отделы ИБ. В 94% случаев эти отделы были сформированы в течение последних 2 лет.

-

62% респондентов считают, что действия инсайдеров являются самой большой угрозой для российских организаций.

-

87% считают технические средства эффективным способом защиты. Однако всего 1% респондентов используют их, в то время как 68% вообще не предпринимают никаких действий.

-

Российские организации осознают опасность внутренних ИТ-угроз, но не знают как с ней бороться: 58% не осведомлены о существующих технологических решениях.

-

76% планируют внедрение систем защиты от нарушения конфиденциальности информации в ближайшие 2 года.

-

Чем больше организация, тем выше озабоченность угрозой утечки конфиденциальной информации.

Мнения респондентов практически совпадает, в части определения наиболее опасных ИТ-угроз, что проиллюстрировано на рис. 1.

Рис. 1.

Наибольшего внимания заслуживает спад обеспокоенности специалистов об угрозе со стороны вирусов (снижение составило 11%) и некоторый рост показателя в отношении спама (7%). Эти изменения имеют логическое объяснение. ИТ-сообщество уже давно выработало эффективные средства противодействия вредоносным программам и, как будет видно из нижеследующих вопросов, практически повсеместно установило антивирусные средства. Сообщения о новых эпидемиях, на протяжении последних лет занимавшие заголовки масс-медиа, похоже, «приелись» и уже воспринимаются специалистами как неизбежный информационный шум. В то же время, борьба со спамом не может похвастаться столь значительными успехами: по данным «Лаборатории Касперского», доля нежелательной корреспонденции в общем потоке почтового трафика в 2005 г. составила около 80%. Неудивительно, что эта проблема вызывает повышенное раздражение пользователей. Сегодня вирусы и хакеры больше напоминают неизбежное зло, которое все знают и уже не воспринимают как нечто из ряда вон выходящее. Противоположность тому – инсайдеры: их тоже все знают, но еще не умеют эффективно защищаться.

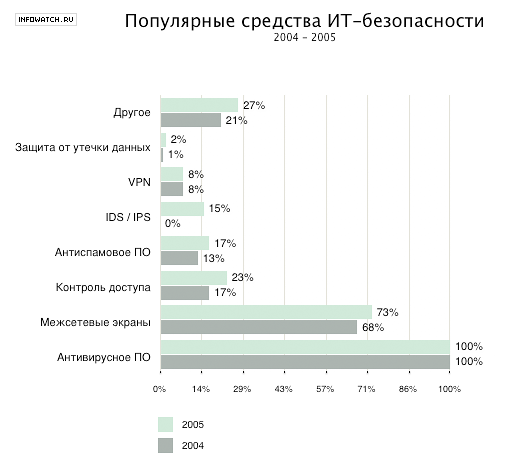

Вместе с тем, на практике сегодня широко применяются средства защиты, отнюдь не предназначенные для противодействия этим угрозам, что иллюстрирует рис.2. Естественно, что эти результаты исследований напрямую зависимы - из рис.2 следуют результаты, представленные на рис.1.

Большая часть респондентов просто не знает, как подойти к решению данных задач, при этом заметим, что доминирующая их часть вполне обоснованно считает, что решение состоит в использовании технических средств защиты компьютерной информации.

Почему же на практике сегодня не решаются наиболее актуальные задачи защиты конфиденциальной информации? Тому есть ряд причин. Во-первых, в основе архитектуры защиты современных универсальных ОС (в частности, ОС семейств Windows и Unix) лежит принцип "ПОЛНОГО ДОВЕРИЯ К ПОЛЬЗОВАТЕЛЮ". По-видимому, это обусловливается самой историей создания данных системных средств, изначально операционные системы создавались как персональные ОС. Как следствие, наверное, не стоит ждать от разработчиков ОС быстрой адаптации возможностей механизмов защиты, встроенных в ОС, применительно к защите информации от санкционированного пользователя, т.к. решение данной задачи требует кардинального пересмотра самой архитектуры системных средств (при этом необходимо учитывать, что в современной конкурентной борьбе мало кто может себе позволить создание сложного системного средства "с нуля" - без использования наработанного десятилетиями программного кода).

Рис. 2.

На основании этого можно сделать вывод, что, по крайней мере, в ближайшее время (исчисляемое годами) решение данной задачи может осуществляться лишь добавочными средствами защиты информации.

Во-вторых, в требованиях к добавочным средствам защиты, в частности, сформулированных в соответствующих нормативных документах в области защиты информации, задача защиты информации от несанкционированных пользователей не определена, как таковая, поэтому и требования не адаптированы к решению данной задачи.

Как следствие, разработчики средств добавочной защиты, реализуя данные требования, что является для них обязательным, не пытаются решить рассматриваемые в работе наиболее актуальные задачи защиты конфиденциальной информации. В-третьих, задача защиты от санкционированного пользователя на порядки сложнее, чем от внешних угроз. Ее эффективное решение требует совершенно новых подходов при построении системы защиты, требует проведения серьезных исследований, разработки и внедрения новых технологий и технических решений по реализации основных механизмов защиты. Но далеко не все разработчики средств защиты (а точнее сказать, подавляющая их часть) обладают подобными технологиями и проводят необходимые исследования в этом направлении. Результатом этого является то, что создаваемые ими добавочные средства защиты в той или иной мере повторяют (а то и просто используют) возможности встроенных в ОС механизмов защиты, в результате чего, разрабатываемые ими добавочные средства защиты становятся бесполезными в части решения рассматриваемых здесь задач защиты информации от возможности ее хищения санкционированными пользователями - на сегодняшний день - наиболее актуальных задач защиты конфиденциальной информации.

Если мы говорим об идентификации и аутентификации пользователя при входе в систему, то для защиты от внешней угрозы возможно решение этой задачи еще до загрузки ОС. Говоря же о защите от инсайдеров, уже необходимо усиливать этот механизм для всех возможностей входа в систему и смены текущего пользователя, предоставляемых ОС, в том числе и в режиме Safe Mode (вход в который ОС предоставляет обычному пользователю, и в котором можно просто отключить компоненты добавочной защиты). Здесь уже актуальной становится задача контроля заимствования пользователем маркеров безопасности других пользователей, контроля олицетворения маркеров безопасности и т.д. Т.е. задача многократно усложняется.

Если мы говорим о контроле доступа к ресурсам, то, прежде всего, что наиболее очевидно, появляется проблема полноценного разграничения доступа к устройствам (в части подключения устройств ОС Windows предоставляет массу возможностей, в том числе, и возможность взаимодействия с мобильным телефоном, кстати говоря, не контролируя их). А если требуется одному и тому же пользователю на одном и том же компьютере обеспечить возможность и обработки конфиденциальной информации, и работы с сетевыми ресурсами. Здесь вообще задача защиты формулируется принципиально иначе. Уже необходимо реализовать разграничение прав доступа к файловым объектам для приложений, решить задачу их изоляции (например, предотвратить возможность взаимодействия приложений с использованием буфера обмена) и т.д. Если различные пользователи на одном компьютере имеют различные права обработки информации, необходимо предотвратить возможность обмена ими информации, в частности разделить между ними файловые объекты, неразделяемые системой и приложениями.

Если коснуться вопросов криптографической защиты данных, сразу возникает необходимость реализации следующих противоречивых требований к реализации ключевой политики:

-

Ключ шифрования не должен храниться вместе с зашифрованными им данными;

-

Ключ шифрования должен принадлежать пользователю для его ввода при доступе к зашифрованным данным;

-

Ключ шифрования не должен быть известен пользователю, в противном случае невозможно воспрепятствовать санкционированному пользователю в хищении конфиденциальных данных.

Приведенных примеров вполне достаточно, чтобы сделать вывод о том, что требования к средствам защиты от внешних и от внутренних угроз кардинально различаются. Следствием этого является то, что большая часть средств защиты, в том числе и добавочной, представленных сегодня на рынке, созданных для противодействия внешним угрозам, не может применяться в данных приложениях (применяться, конечно, может, но это не только неэффективно, но, вообще говоря, во многом бессмысленно).

Вывод. Защита от внутренних угроз - это вполне самостоятельная задача защиты информации, требующая разработки инновационных технологий и новых средств добавочной защиты, а также адаптации, применительно к этой задаче, требований к средствам защиты информации, сформулированных в соответствующих нормативных документах.

Отметим, что в части реализации подобных требований сегодня на рынке можно выделить разработки ЗАО "НПП "Информационные технологии в бизнесе": Комплексная система защиты информации (КСЗИ) "Панцирь-К" для ОС Windows 2000/XP/2003 и Система защиты данных (СЗД) "Панцирь" для ОС Windows 2000/XP/2003 и это не случайно, т.к. данные средства защиты изначально создавались с целью обеспечения эффективной защиты конфиденциальной информации от возможности ее хищения санкционированными пользователями.

Рис. 3