- •1. Система обеспечения информационной безопасности в Российской Федерации.

- •1.1 Понятие «система обеспечения информационной безопасности».

- •1.2 Государственная система обеспечения информационной безопасности рф и ее структура.

- •1.4 Общая характеристика деятельности федеральных органов исполнительной власти рф в области обеспечения информационной безопасности: фстэк, фсб, фсо, свр, мо, мвд рф.

- •2. Значение и цели защиты информации в современной России.

- •2.1 Общая характеристика целей защиты информации.

- •2.2 Соответствие целей защиты информации характеру защищаемой информации и характеристикам субъектов информационных отношений.

- •3. Угрозы безопасности информации.

- •3.1 Понятие «угроза безопасности информации». Причины возникновения угроз безопасности информации. Классификация и характеристика угроз.

- •3.2 Разработка моделей угроз безопасности информации конкретной организации.

- •3.3 Определение актуальности угроз.

- •3.4 Ущерб организации в результате реализации угроз безопасности информации.

- •3.5 Виды ущерба. Структура прямых и косвенных потерь при реализации угроз безопасности информации.

- •4. Каналы и методы несанкционированного доступа к информации.

- •4.2 Методы несанкционированного доступа к информации, применяемые при использовании каждого канала.

- •4.3 Классификация каналов несанкционированного доступа к информации.

- •4.4 Понятие «атаки» на информационную систему. Основные методы реализации атак на информационные системы.

- •5. Уязвимость информации в информационных системах.

- •5.1 Понятие уязвимости информации в информационных системах. Причины возникновения уязвимости информации.

- •5.2 Классификация уязвимостей информации.

- •5.3 Понятие «утечка информации». Общая характеристика каналов утечки информации из информационных систем.

- •5.4 Порядок оценки уязвимости информации в информационных системах.

- •6. Риски информационной безопасности.

- •6.1 Понятие «риск информационной безопасности».

- •7. Объекты защиты информации.

- •7.1 Понятие «рубеж защиты информации».

- •7.2 Классификация и особенности видов носителей информации с позиции обеспечения безопасности.

- •8. Классификация методов и средств защиты информации.

- •8.1 Классификация и общая характеристика методов и средств защиты информации: инженерно-технические, программно-аппаратные, средства аудита информационной безопасности.

- •9. Механизмы защиты государственной тайны.

- •9.2 Перечень сведений, отнесенных к государственной тайне в соответствии с требованиями Указа Президента рф № 1203 1995 года «Об утверждении Перечня сведений, отнесенных к государственной тайне».

- •10. Механизмы защиты, основанные на разделении конфиденциальной информации на виды тайны.

- •10.2 Основания и методика отнесения сведений к коммерческой тайне на основе требований Указа Президента рф № 188 1997 года «Об утверждении Перечня сведений конфиденциального характера».

- •10.3 Понятие «служебная тайна» в соответствии с требованиями Указа Президента рф № 188 1997 года «Об утверждении Перечня сведений конфиденциального характера».

- •Федеральный закон о служебной тайне

- •2. Порядок обращения с документами, содержащими служебную информацию ограниченного распространения

- •Глава 3. Права субъекта персональных данных

- •Глава 4. Обязанности оператора

- •11. Механизмы защиты информации в информационных системах документооборота.

- •11.3 Средства и технологии эп: удостоверяющие центры и их функции, сертификаты ключа проверки эп; классы сертификатов и их отличия.

- •12. Механизмы управления информационной безопасностью.

- •12.2 Понятие «Политика информационной безопасности организации». Цель Политики. Документальное оформление Политики: структура, основное содержание разделов.

- •12.3 Последовательность разработки Политики информационной безопасности организации. Пересмотр и оценка Политики.

- •1. Первоначальный аудит безопасности

- •2. Разработка

- •3. Внедрение

- •4. Аудит и контроль

- •5. Пересмотр и корректировка

- •13. Механизмы менеджмента информационной безопасности.

- •13.1 Управление информационной безопасностью предприятия на основе положений гост р исо/мэк 27001-2006.

- •13.2 Использование процессного подхода в управлении информационной безопасностью на основе модели pdca: планирование - реализация - проверка - улучшение. Перечень действий на каждой стадии модели.

- •1. Средства защиты информации, встроенные в системное программное обеспечение.

- •1.1 Общая характеристика системы защиты информации, встроенной в современную операционную систему. Понятие, сущность и общая характеристика процессов аутентификации, авторизации и аудита.

- •1.4 Процедура аудита, осуществляемого средствами операционной системы. Сущность аудита, его роль в обеспечении безопасности и выполняемые функции.

- •1.5 Журналы событий и безопасности Windows. Порядок использования содержания журналов для получения сведений в целях обеспечения безопасности.

- •2. Прикладные программные средства защиты информации.

- •2.4 Средства создания виртуальных частных сетей. Понятие, возможности, принцип действия и область использования технологии vpn. Состав сети и основные функциональные возможности vpn.

- •Intranet vpn

- •Internet vpn

- •2.5 Средства обнаружения и предотвращения атак. Понятие, классификация и примеры сетевых атак.

- •3. Программно-аппаратные средства защиты информации.

- •3.2 Электронная подпись (эп). Контроль целостности информации с использованием эп. Процессы формирования и проверки эп. Технология использования эп.

- •4. Системы резервного копирования.

- •5. Обеспечение безопасности информации в «облачных» вычислениях.

- •Практика

- •11. Управление параметрами логического входа в операционную систему ms Windows с использованием программно-аппаратных средств биометрической аутентификации.

- •12. Защита ресурсов операционной системы ms Windows от нсд с использованием программно-аппаратного средства.

- •16. Обнаружение закладочных устройств в защищаемом помещении предприятия.

- •16.1 Практическое обнаружение излучающих закладочных устройств в защищаемом помещении предприятия с использованием поискового комплекса «Крона».

- •16.2 Практическое обнаружение неизлучающих закладочных устройств в защищаемом помещении предприятия с использованием нелинейного локатора nr-900ems.

- •17. Разработка плана расследования инцидента информационной безопасности в должности руководителя (сотрудника) группы реагирования.

- •1. Общая характеристика каналов утечки информации.

- •2. Способы и средства инженерно-технической защиты информации.

- •2.4 Общая характеристика средств нейтрализации угроз. Средства управления системами защиты. Интегрированные системы защиты.

- •3. Оценка защищенности объектов информатизации.

- •4. Аттестация объектов информатизации по требованиям безопасности информации.

- •1. Реализация проекта создания системы защиты информации (приобретения технических, программно-аппаратных средств защиты информации).

- •2. Моделирование затрат на информационную безопасность.

- •1. Методы криптографической защиты информации.

- •2. Симметричные алгоритмы шифрования.

- •2.1 Модель симметричной криптосистемы. Примеры алгоритмов симметричного шифрования: des, Triple des, aes и их основные характеристики.

- •3. Асимметричные алгоритмы шифрования.

- •4. Электронная подпись.

- •1. Управление инцидентами информационной безопасности на предприятии.

- •1.1 Менеджмент инцидентов информационной безопасности на основе требований нормативных документов. Общая характеристика и краткое содержание этапов менеджмента инцидентов информационной безопасности.

11. Управление параметрами логического входа в операционную систему ms Windows с использованием программно-аппаратных средств биометрической аутентификации.

Создание с использованием программного обеспечения BioLink Authentication Center профиля нового пользователя. Организация связи профиля с существующей учетной записью MS Windows. Присвоение пользователю личного идентификатора.

Создать новую персону, соеденить с укчетной записью, ахтунг.

Посмотрел, чет нет руководства пользователя, по-идее все просто: новый пользователь-> подставляешь палец несколько раз, жмешь сохранить. Связываешь созданный профиль с пользователем ОС. Дальше читаем программу ,если что жмем F1 или “Справка” :)

12. Защита ресурсов операционной системы ms Windows от нсд с использованием программно-аппаратного средства.

Настройка и демонстрация работы аппаратного модуля доверенной загрузки Аккорд-АМДЗ.

По

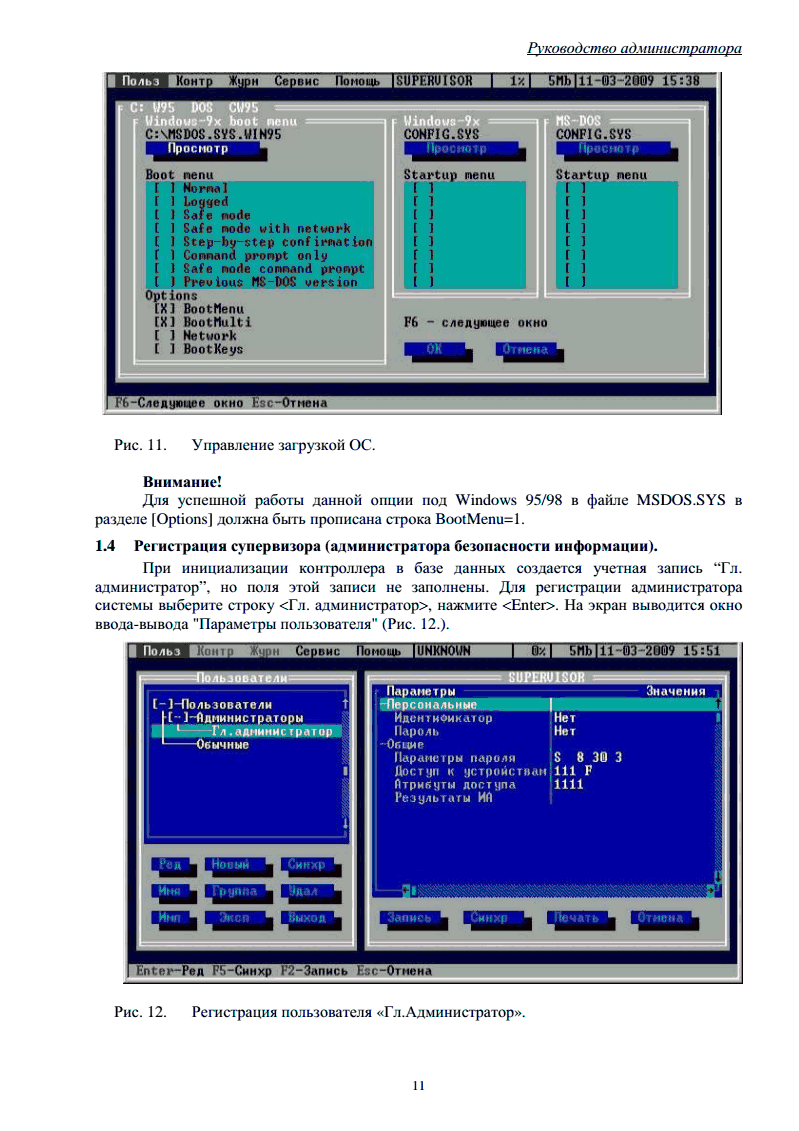

сути, создать юзера и по скринам ниже

задать ему ключ входа

Рис. 12. Регистрация пользователя «Гл.Администратор».

Поляк сказал, что там все по-русски и мы разберемся...ну-ну. Документация: http://www.accord.ru/documentation.html

13. Криптографическая защита информации с использованием программно-аппаратных (программных) средств шифрования.

13.1 Шифрование и дешифрование указанной информации (файл, папка) с использованием ПСКЗИ «ШИПКА».

Программы - шипка - инициализация - новый PIN.

Шипка - шифрование и дешифрование - создать ключ. Дальше по ситуации.

13.2 Шифрование и дешифрование указанной информации (файл, папка) с использованием программного средства Крипто-ПРО.

14. Принятие управленческого решения по выбору целесообразного варианта проекта системы (элемента системы) безопасности на основе расчета модели TCO.

На основе исходных данных и ограничений при реализации проекта создания конкретной системы (элемента системы) безопасности рассчитать величину совокупной стоимости на основе модели TCO и в зависимости от срока эксплуатации системы сформировать управленческое решение с использованием числовой и графической интерпретации результатов.

ТСО = начальные затраты + периодические затраты * срок эксплуатации

Чье ТСО меньше, то и выгоднее. График по Y - затраты, по Х - время.

15. Инженерно-техническая защита конфиденциальной информации от утечки по техническим каналам.

Разработка рекомендаций руководству предприятия по размещению защищаемого помещения для ведения конфиденциальных переговоров и его инженерно-техническому оборудованию.

Попросить “Временную методику по оценке защищенности”.

Исходные данные - внутри помещения и за его пределами.

Вычисления - разность звука внутри помещения и за пределами помещения - звукоизоляция. Полученную цифру сравнить с таблицей в методичке (табл.1) по заданным параметрам в задании. Если звукоизоляция меньше - из таблицы на стр. 18-19 выбрать минимально необходимый материал для увеличения звукоизоляции.

16. Обнаружение закладочных устройств в защищаемом помещении предприятия.

16.1 Практическое обнаружение излучающих закладочных устройств в защищаемом помещении предприятия с использованием поискового комплекса «Крона».

1. Посмотреть частоту излучения на “черном ящике”

2. Выставить соответствующий предел сканирования в програмке;

3. Нажать “Золотую кнопку”, подождать обнаружения;

4. провести тесты - в нижнем-левом углу 4 кнопки.

5. Сервис - обнаружение положения закладки (точное название не помню), провести тесты “колонка слева, колонка справа”.

ВИДЕО С КОНСУЛЬТАЦИИ: Баронов про работу с Кроной