- •1. Введение в информационные технологии

- •Понятие информационной технологии, ее свойства. Роль информационных технологий в развитии экономики и общества

- •Общее сравнение информационной и производственной технологий

- •1. Информационные технологии позволяют активизировать и эффективно использовать информационные ресурсы общества, которые сегодня являются наиболее важным стратегическим фактором его развития.

- •3. Информационные технологии выступают в качестве компонентов соответствующих производственных или социальных технологий.

- •4. Информационные технологии сегодня играют исключительно важную роль в обеспечении информационного взаимодействия между людьми, а также в системах подготовки и распространения массовой информации.

- •5. Информационные технологии занимают сегодня центральное место в процессе интеллектуализации общества, развития его системы образования и культуры.

- •6. Информационные технологии играют в настоящее время ключевую роль также и в процессах получения и накопления новых знаний.

- •1.2. Эволюция информационных технологий, этапы их развития

- •1. Вид задач и процессов обработки информации.

- •2. Проблемы, стоящие на пути информатизации общества.

- •3. Преимущества, которые приносит компьютерная информационная технология.

- •4. Виды инструментария технологии.

- •1.4. Классификация информационных технологий

- •Рис 1.14. Классификация информационных технологий по степени охвата задач управления

- •2. Платформа в информационных технологиях

- •Понятие платформы

- •Операционные системы как составная часть платформы

- •2.5. Критерии выбора платформы

- •1. Отношение стоимость-производительность.

- •2. Надежность и отказоустойчивость.

- •3. Масштабируемость.

- •4. Совместимость и мобильность программного обеспечения.

- •3. ТехнологическиеПроцессы обработки информации в информационных технологиях

- •3.1. Технологический процесс обработки информации и его классификация

- •3.2. Операции технологического процесса обработки информации, их классификация

- •3.4. Организация технологического процесса обработки информации

- •3.5. Графическое изображение технологического процесса

- •4. Информационные технологии конечного пользователя

- •4.1. Автоматизированное рабочее место

- •4.2. Электронный офис

- •4.3. Пользовательский интерфейс и его виды

- •5.Технологии открытых систем

- •5.1. Основные понятия открытых систем

- •6.2. Понятие локальных вычислительных сетей

- •Рис 6.3 Каналы связи, используемые в лвс

- •6.3. Распределенная обработка данных. Технология «клиент-сервер»

- •6.4. Информационные хранилища

- •6.5. Геоинформационные системы

- •6.6. Технология групповой работы. Корпоративные системы

- •6.7. Технологии видеоконференций

- •7. Информационные технологии в глобальных сетях

- •7.1. История развития глобальной сети Internet

- •7.2. Электронная почта

- •7.3. Телеконференции

- •7.4. Гипертекстовые технологии

- •Глобальные гинерссылки

- •7.5. Применение гипертекстовых технологий в глобальных сетях

- •Сетевая служба www

- •Get /index.Html http/1.0

- •Http/1.0 200 ok

- •7.6. Технологии мультимедиа

- •8. Организация защиты информации в информационных технологиях

- •8.1. Угрозы безопасности информации, их виды

- •В информационной технологии

- •8.2. Система защиты данных в информационных технологиях

- •В информационных технологиях

- •8.3. Методы и средства обеспечения безопасности информации

- •В информационных технологиях

- •8.4. Механизмы безопасности информации, их виды

- •8.5. Основные меры и способы защиты информации в информационных технологиях

- •8.6. Понятие и виды вредоносных программ

- •8.7. Виды компьютерных вирусов, их классификация

- •8.8. Защита от компьютерных вирусов

- •1. Юридические меры защиты от компьютерных вирусов.

8.2. Система защиты данных в информационных технологиях

На современном этапе существуют следующие предпосылки сложившейся кризисной ситуации обеспечения безопасности информационных технологий:

современные ПК за последние годы приобрели большую вычислительную мощность, но одновременно с этим стали гораздо проще в эксплуатации;

прогресс в области аппаратных средств сочетается с еще более бурным развитием ПО;

развитие гибких и мобильных технологий обработки информации привело к тому, что практически исчезает грань между обрабатываемыми данными и исполняемыми программами за счет появления и широкого распространения виртуальных машин и интерпретаторов;

несоответствие бурного развития средств обработки информации и медленной проработки теории информационной безопасности привело к появлению существенного разрыва между теоретическими моделями безопасности, оперирующими абстрактными понятиями типа «объект», «субъект» и реальными категориями современных информационных технологий;

• необходимость создания глобального информационного пространства и обеспечение безопасности протекающих в нем процессов потребовали разработки международных стандартов, следование которым может обеспечить необходимый уровень гарантии обеспечения защиты.

Защита информации в ИТ — это процесс создании и поддержания организованной совокупности средств, способов, методов и мероприятий, предназначенных для предупреждения, искажения, уничтожения и несанкционированного использования данных, хранимых и обрабатываемых в электронном виде.

Режим разделения времени — режим функционирования процессора, при котором процессорное время предоставляется различным задачам последовательно.

Вследствие совокупного действия всех перечисленных факторов перед разработчиками современных информационных технологий, предназначенных для обработки конфиденциальной информации, стоят следующие задачи, требующие немедленного и эффективного решения:

обеспечение безопасности новых типов информационных ресурсов;

организация доверенного взаимодействия сторон (взаимной идентификации / аутентифи-кации) в информационном пространстве;

• защита от автоматических средств нападения;

• интеграция в качестве обязательного элемента защиты информации в процессе автоматизации ее обработки.

Таким образом, организация информационной технологии требует решения проблем по защите информации, составляющей коммерческую или государственную тайну, а также безопасности самой информационной технологии.

Современные автоматизированные информационные технологии обладают следующими основными признаками:

Наличие информации различной степени конфиденциальности;

Необходимость криптографической защиты информации различной степени конфиден-циальности при передаче данных между различными подразделениями или уровнями управления;

Иерархичность полномочий субъектов доступа и программ к АРМ специалистов, каналам связи, информационным ресурсам, необходимость оперативного изменения этих полномочий;

Организация обработки информации в интерактивном (диалоговом) режиме, в режиме разделения времени между пользователями и в режиме реального времени;

Обязательное управление потоками информации, как в локальных вычислительных сетях, так и при передаче данных на большие расстояния;

Необходимость регистрации и учета попыток несанкционированного доступа, событий в системе и документов, выводимых на печать;

Обязательное обеспечение целостности программного обеспечения и информации в автоматизированных информационных технологиях;

Наличие средств восстановления системы защиты информации;

Обязательный учет магнитных носителей информации;

10. Наличие физической охраны средств вычислительной техники и магнитных носителей.

В этих условиях проблема создания системы защиты информации в информационных технологиях включает в себя две взаимодополняющие задачи:

1. Разработка системы защиты информации (ее синтез).

2. Оценка разработанной системы защиты информации путем анализа ее технических характеристик с целью установления, удовлетворяет ли система зашиты информации комплексу требований к таким системам.

Вторая задача является задачей классификации, которая в настоящее время решается практически исключительно экспертным путем с помощью сертификации средств защиты информации и аттестации системы защиты информации в процессе ее внедрения.

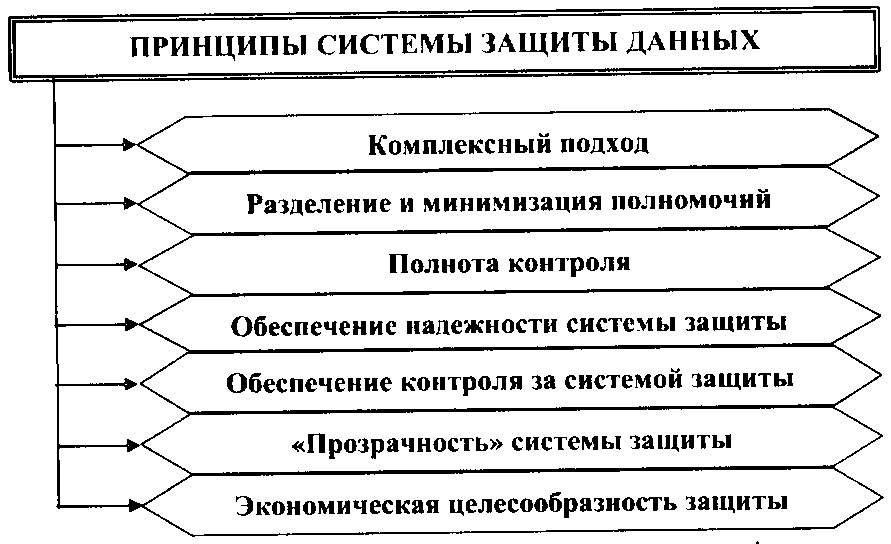

Создание базовой системы защиты информации в организациях и на предприятиях основывается на следующих принципах, представленных на рис. 8.3.

Рис. 8.3. Основные принципы создания базовой системы защиты информации