- •Типы интерфейсов устройств Cisco

- •Подключение к устройствам Cisco

- •Операционная система Cisco IOS

- •Методы доступа к управлению устройством

- •Консольный доступ

- •Telnet и SSH

- •Конфигурационные файлы

- •Startup configuration

- •Running configuration

- •Режимы работы Cisco IOS

- •User Executive Mode

- •Privileged EXEC Mode

- •Структура команд IOS

- •Использование встроенной помощи CLI

- •Context-Sensitive Help

- •Command Syntax Check

- •Hot Keys and Shortcuts

- •Команда SHOW

- •Режимы конфигурации IOS

- •Базовая настройка Cisco IOS

- •Назначение имени устройству

- •Конфигурирование паролей и баннеров

- •Управление конфигурационными файлами

- •Сохранение конфигурации во внешних хранилищах

- •Конфигурирование интерфейсов

- •Проверка работоспособности сети

- •Документирование и мониторинг сети

- •Таблица маршрутизации Cisco

- •Parent и Child маршруты. Классовые сети

- •Parent и Child маршруты. Бесклассовые сети

- •Процесс поиска наилучшего маршрута маршрутизатором Cisco

- •Classful и Classless типы маршрутизации

2009

Базовая настройка Cisco IOS

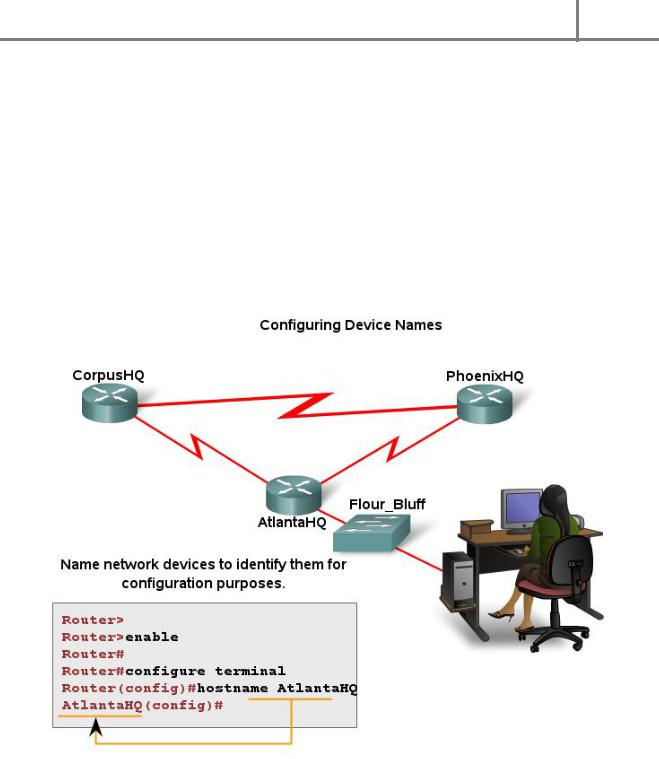

Назначение имени устройству

Каждому устройству Cisco можно дать имя, используя командную строку Cisco IOS. По умолчанию маршрутизатор имеет имя Router, акоммутатор– Switch. Рекомендуется назначить каждому устройству своёимя, во избежаниепутаницы, котораянеминуемо

возникнет, если много устройств будет иметьодинаковыеимена. Имя устройства отображается в командной строке. Когдавы пытаетесь получить доступ, скажем, к

маршрутизатору по Telnet или SSH, как определить, нато ли устройство вы попали, если имя этого маршрутизатораможет совпадать с именем другого маршрутизатора?

Выбор имён для устройств должен опираться напродуманную стратегию, иметь

определённое соглашение по именованию устройств, это соглашение должно быть единым во всей организации.

Именаустройств чувствительны к регистру символов и подчиняютсяследующим правилам:

•Должны начинатьсяс буквы

•Недолжны содержать пробелов

•Должны заканчиватьсябуквой или цифрой

•Должны состоять только из цифр. букв и тире

•Длина имени не должна превышать 63 символа

Именаустройств используютсятолько администраторами дляконфигурированияи мониторингаустройств, сами устройстванеиспользуют именаво взаимодействии друг с другом.

Давайтев качествепримерарассмотрим топологию, состоящую из трёх маршрутизаторов,

каждый из которых размещён в своём филиале организации. Чтобы создать соглашение по именованию этих маршрутизаторов, следует задаться несколькими вопросами:

•Являютсяли эти маршрутизаторы частью штаб-квартиры организации?

•Имеют ли эти маршрутизаторы одинаковое или разное назначение?

•Являетсяли каждый из этих маршрутизаторов начальной или промежуточной точкой

соединения в сети?

Внашем случае каждый маршрутизатор находится в главном офисе организации в разных городах, соответственно, можно присвоить им такиеимена: AtlantaHQ, PhoenixHQ и

CorpusHQ. Если бы каждый машрутизатор был звеном в последовательной цепочке, можно было бы назвать их следующим образом: AtlantaJunction1, PhoenixJunction2 и

CorpusJunction3.

Всетевой документации необходимо указать имена, данные устройствам с указанием причины, по которой то или иноеимя было выбрано. Это поможет впоследствии

придерживатьсясоглашенияоб именовании устройств.

Следующим шагом станет присвоение имён маршрутизаторам. Назначим имя

маршрутизатору в Атланте:

Router#configure terminal

Router(config)#

Router(config)#hostname AtlantaHQ

AtlantaHQ(config)#

2009

Обратитевнимание, что только что присвоенноеимя маршрутизаторапоявилось в приглашении командной строки. Послесмены имени сведенияобэтом нужно внести в

сетевую документацию. Каждоеиз устройств должно идентифицироватьсяв журналепо его имени, адресу, предназначению и местоположению.

Для отмены назначения имени (возврата к значению по умолчанию) можно дать командуno hostname:

AtlantaHQ(config)#no hostname

Router(config)#

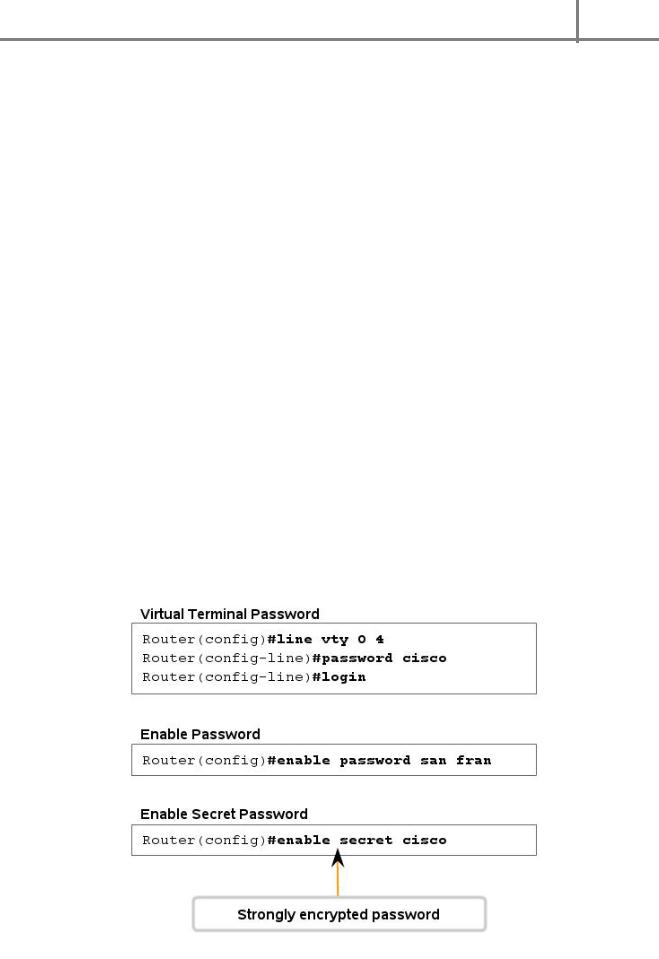

Конфигурирование паролей и баннеров

Назначение паролей на доступ является хорошей практикой поредотвращениюп

несанкционированного доступак устройству. Можно установить следующиевиды паролей:

•Console password – ограничивает доступ к устройству через консольный порт

• Enable password – ограничивает доступ к режиму privileged EXEC

•Enable secret password – ограничивает доступ к режиму privileged EXEC, пароль при этом шифруется

2009

•VTY password – ограничивает доступ к устройству через Telnet

Рекомендуется в целях безопасности использовать разные пароли на разных уровнях

доступа. При установкепароля необходимо обеспечить высокий уровень сложности пароля, опираясь на следующие рекомендации:

•Используйте пароли длиной не менее, чем восемь символов

•Используйтекомбинацию цифр и символов в высоком и низком регистре

•Избегайте использования одинаковых паролей на разных устройствах

•Избегайтеиспользования слов типа„password“ и „administrator“, такие„пароли“ легко

угадываются

Если у злоумышленникаесть физический доступ к устройству (что само по себеужеплохо),

ему несоставит трудаподключитьсяк нему через консоль, просто вставив кабель в порт. Исходя из этого, такой доступ должен быть ограничен паролем. Назначим такой пароль

коммутатору:

Switch(config)#line console 0

Switch(config-line)#password password

Switch(config-line)#login

Командаline console 0 даётсяиз режима global config, „0“ означает первый (а зачастую и

единственный) консольный интерфейс. Командаpassword password определяет пароль, а

командаlogin заставляет IOSпотребовать аутентификацию. При удачном завершении

аутентификации появляетсяприглашениекомандной строки.

Обратитевнимание, что при вводепароля его символы неотображаются.

Для обеспечения дополнительной безопасности рекомендуется выполнить командыenable password и enable secret. Эти команды требуют введенияпароляпри входев privileged

2009

EXEC (пароль запрашивается после командыenable). По возможности нужно использовать enable secret, так как пароль, назначенный этой командой, шифруется. Командуenable password обычно используют со старыми версиями IOS, непонимающими болееновую

команду enable secret.

Router(config)#enable password password

Router(config)#enable secret password

Если пароль наprivileged EXEC неустановлен, получить доступ к этому режиму через Telnet не удастся. В этом случае IOS выдаст такое сообщение:

Switch>enable

% No password set Switch>

Пароль надоступ к устройству через Telnet устанавливается с помощью командыline vty.

Многие устройстваCisco по умолчанию поддерживают пять Telnet-линий с номерами от 0 до

4. Можно установить пароль для отдельных линий, аможно навсесразу:

Router(config)#line vty 0 4

Router(config-line)#password password

Router(config-line)#login

По умолчанию IOS включает командуlogin. Это предотвращает доступ через Telnet без

предварительной аутентификации. Командаno login, введённая по ошибке, отменяет обязательную аутентификацию, в результатечего злоумышленник может получить доступ к

устройству.

Установл

енные

пароли

на

доступ

через

консоль

или

через

Telnet в

открыто

м виде отобража

ются в

конфигу

рационн

ых

файлах.

Для

2009

дополнительной защиты можно зашифровать эти пароли командойservi ce passwordencryption. Послевведения этой команды пароли будут отображаться в runningconfig- и startup-config в зашифрованном виде. Послетого как шифрованиеустановлено, дешифрация

невозможна, даже если дать командуno servi ce password-encryption.

Одновременно с требованием аутентификации необходим способ задекларировать авторизованный доступ, чтобы предупредить потенциального злоумышленникао возможном

судебном преследовании за взлом системы.Для этой цели предназначены баннеры. Ниже приведены примеры баннеров, точноеих содержаниезависит от многих вещей, в частности, от корпоративной политики:

•"Use of the device is specifically for authorized personnel."

•"Activity may be monitored."

•"Legal action will be pursued for any unauthorized use."

Так как баннеры можно увидеть каждый, кто пытаетсявойти в систему, сообщениедолжно быть сформулировано очень осторожно. Любая формулировка, включающая в себя такие

выражения как "Добро пожаловать" или "Входите" являютсянецелесообразной. С таким приглашением трудно будет привлечь к ответственности человека, взломавшего пароль и получившего несанкционированный доступ к устройству. Наоборот, баннер должен всячески подчёркивать, что только авторизованный персонал может здесь находиться.

Существует несколько типов баннеров, самым распространённым является баннер MOTD

(message of the day). Этот тип баннера отображается на всех подключенных терминалах. Чтобы сконфигурировать баннер из global conffig введитекоманду

Switch(config)#banner motd # message #