517_Noskova, N. V. Besprovodnye Telekommunikatsionnye Seti Standarta DECT

.pdf

Между тем у всех этих систем есть один общий недостаток – они не поддерживают главную функцию, отличающую Home System от Business System, а именно handover – это способность системы "передавать" мобильного абонента из базы в базу, а также свойство мобильной трубки перейти из зоны обслуживания одного БРБ в зону обслуживания другого при ухудшении качества связи. Важно отметить, что способность DECT-трубок регистрироваться во многих системах – это отличная от handover функция. Если на мобильной трубке от Home System разорвать соединение в зоне действия одной базы, то возможно установить соединение в зоне действия другой базы. Однако это не функция handover. Иногда возникают проблемы по той причине, что производители Home System встраивают в системы такие характерные функции, как, например, функция доступа к автоответчику или списку звонивших абонентов и т. д. Разумеется, данные функции уникальны для каждого отдельно взятого производителя телекоммуникационного оборудования стандарта DECT.

Стандартная Business System состоит из одного DECT контроллера (часто контроллер интегрирован в УАТС и состоит из многих плат) и достаточно большого количества базовых станций.

Базовые станции подключаются к контроллеру по разным протоколам и разным линиям. Так, например, компания Matra Telecom подключает свои базовые станции по ISDN-BRI. Одна такая линия обеспечивает скорость 128 кбит/c и, поскольку в системах DECT используется кодирование ADPCM G.726 (32 кбит/с), поддерживает четыре речевых канала. Компания DeTeWe подключает базовые станции по своему собственному протоколу, но по анало-

гу ISDN-BRI.

Ячейка 1 |

Ячейка 2 |

Ячейка 3

Базовый блок |

Базовый блок |

контроллер |

Базовый блок |

|

Рисунок 4.2 – Стандартная Business System

К базовой станции возможно подключение до 2 таких линий, обеспечивающих в сумме 8 одновременных соединений на базу. Компания Philips разработала 6 и 12 канальные базы, подключающиеся к контроллеру по G.703 (то

31

есть по каналу со скоростью 2 Мбит/c). Максимальное удаление БС от контроллера определяется характеристиками интерфейса соединительной линии и может быть различным: от 1.7 км до 5 км в решениях, предлагаемых разными производителями. Неодинаковы и способы электропитания базовых станций. В некоторых случаях оно подается дистанционно, а в других – от отдельного источника.

Основное отличие Business System от Enterprise System – это отсутствие роуминга. Роуминг – это способность системы передавать вызов в другую систему и присваивать класс обслуживания роуминговому абоненту.

Обычно переход мобильного абонента из системы в систему не сопровождается необходимостью поддерживать непрерывное соединение. В стандартной ситуации разные контроллеры удалены друг от друга на значительное расстояние и переход абонента в новую систему сопровождается разрывом связи. Казалось бы, абонент с мобильной трубкой стандарта DECT может быть без труда зарегистрирован в новой системе, однако, возникают следующие трудности: вызовы, поступающие на номер мобильного абонента первой системы должны быть перемаршрутизированны в новую систему. Однако решать эту проблему средствами АТС редко удается. Часто сама АТС не поддерживает подобных функций, а часто этот сервис стоит значительных финансовых средств и владелец систем покупку этого сервиса считает нецелесообразным.

Кроме того, каждой мобильной трубке придется прописывать свой отдельный номер в каждом DECT контроллере, а потом организовывать сложную структуру поиска этой трубки в разных DECT контроллерах. Во-вторых, придется прописывать класс обслуживания исходной мобильной трубки (категорию, номер, права на выход на междугородние каналы связи и т. д.) всем "клонам" этой мобильной трубки во всех контроллерах и т. д.

Гораздо лучше, когда сама система микросотовой связи поддерживает роуминг. То есть она умеет, когда это необходимо, по прописанным маршрутам начать отыскивать нужную трубку среди указанных контроллеров и обеспечить передачу класса обслуживания необходимой трубки нужному контроллеру.

На данный момент производители телекоммуникационного оборудования решают эту проблему средствами программного обеспечения АТС, имеющих встроенные интегрированные DECT контроллеры. Сейчас компании Avaya Communication с продуктом АТС Definity версии программного обеспечения выше 8.4 и компания Nortel Network c продуктом Meridian 1 версии программного обеспечения 25 уже решили эту проблему.

2) По типу интеграции с опорной АТС

Типы интеграции DECT контроллеров с опорной АТС различаются по типу стыка с АТС (цифровым или аналоговым каналам), по типу интеграции (внешний контроллер или интегрированный в АТС) и по способности коммутировать вызовы.

32

При проектировании системы необходимо решить, какой уровень сервиса и какое количество абонентских устройств должно поддерживаться микросотовой системой. И здесь могут возникать следующие проблемы:

контроллеры, стыкующиеся с АТС по аналоговым линиям, обеспечивают DECT абоненту сервис аналогового аппарата. Это означает, что никаких АОНов, фамилий и прочего DECT абоненту на дисплее увидеть не дано. Но зато эта система обеспечивает такого абонента полным сервисом любого аналогового аппарата АТС: это разнообразные Call Forward, Call Park, Bridging, Call Pickup и т. д. Это свой персональный класс обслуживания. Однако подобные системы слабо расширяемы и конечно роуминга не имеют. Примером такой системы является Goodwin Odense (Kirk);

контроллеры, стыкующиеся с АТС по цифровым линиям, но являющиеся по сути своей радиоудлинителями, обеспечивают DECT абоненту, в случае удачной интеграции, практически наилучший сервис, он получает на экран всю необходимую информацию. Все абоненты имеют свой класс обслуживания и т. д. Огромным плюсом подобных систем является огромная расширяемость системы: например Definity Dect R2 от Avaya Communication – эта система расширяется до 16320 DECT абонентов и причем поддерживает роуминг начиная с версии программного обеспечения 8.4. В то же время такие системы достаточно проблематично стыкуются со сторонними АТС (например, система Goodwin WLL).

Внешние микросотовые системы, умеющие самостоятельно коммутировать каналы, достаточно дешевы, хорошо расширяемы, достаточно мобильны, но у них имеется один колоссальный недостаток, заключающийся в том, что эта система и является отдельной системой. А значит практически максимальный сервис, которого сможет достигнуть пользователь такой системы это Basic Call (базовый вызов). То есть такому соединению будут присущи все особенности межстанционного стыка. Даже при условии использования "продвинутых" сигнализаций типа ISDN QSIG максимум сервиса, которого удастся достичь это AutoCallBack. Основные функции, использующиеся в современной АТС, будут недоступны абоненту микросотовой системы DECT. Класс обслуживания на всю систему будет один. Это значит, что абоненты DECT смогут получать междугородний доступ только с одной категорией и одним АОНом, а, следовательно, не будет возможности ограничить междугородний доступ какому-либо одному DECT абоненту. Ограничения будут выставляться на всю систему и т. д. Приме-

ром подобной системы может служить Goodwin Spree, Business Phone Ericsson

или Merkator Nortel Network. Конечно это только в том случае, если эти системы используются только как DECT контроллеры.

Наилучшим решением являются встроенные в АТС контроллеры. В этом случае DECT абонент получает максимально доступный сервис, сравнимый с сервисом системных телефонов. К достоинствам также можно отнести нали-

33

чие роуминга, который реализуется средствами АТС и по межстанционным каналам. Минусом является незначительная масштабируемость и относительная дороговизна.

Системой, поддерживающей все вышеописанные функции, и достаточно широко расширяемой, может служить система Meridian DECT. В этой системе каждая DECT плата, устанавливаемая в универсальный слот АТС, поддерживает установку четырех базовых станций и может поддерживать на одной плате 32 абонента. Всего таких плат в АТС можно установить 32, получив в результате 1024 абонента и 128 базовых станций. Система, начиная с версии программного обеспечения 25, может поддерживать роуминг. Минусом является относительная дороговизна и отсутствие мониторинга. Впрочем, нормальный мониторинг DECT систем реализован обычно только в DECT коммутаторах.

34

5 Защищенность систем стандарта DECT

В настоящее время все больше внимания уделяется проблемам защищенности систем связи к несанкционированному доступу. Стандарт DECT предусматривает меры защиты доступности телекоммуникационных систем, характерной для беспроводной связи.

Перечень штатных услуг и процедур по обеспечению безопасности в системах стандарта DECT включает в себя [3, 7, 8, 9]:

1)прописку АС;

2)аутентификацию АС;

3)аутентификацию БС;

4)взаимную аутентификацию АС и БС;

5)аутентификацию пользователя;

6)шифрование данных.

Прописка – это процесс, благодаря которому система допускает конкретный АС к обслуживанию. Оператор сети или сервис-провайдер обеспечивает пользователя АС секретным ключом прописки (PIN-кодом), который должен быть введен как в контроллер базовых станций (КБС), так и в АС до начала процедуры прописки. До того, как трубка инициирует процедуру фактической прописки, она должна также знать идентификатор БС, в которую она должна прописаться (из соображений защищенности процедура прописки может быть организована даже для системы с одной БС). Время проведения процедуры обычно ограничено, и ключ прописки может быть применен только один раз, это делается специально для того, чтобы минимизировать риск несанкционированного использования.

Прописка в DECT может осуществляться “по эфиру”, после установления радиосвязи с двух сторон происходит верификация того, что используется один

итот же ключ прописки. Происходит обмен идентификационной информацией,

иобе стороны просчитывают секретный аутентификационный ключ, который используется для аутентификации при каждом установлении связи. Секретный ключ аутентификации не передается по эфиру.

АС может быть прописана на нескольких базовых станциях. При каждом сеансе прописки, АС просчитывает новый ключ аутентификации, привязанный к сети, в которую он прописывается. Новые ключи и новая информация идентификации сети добавляются к списку, хранящемуся в АС, который используется в процессе соединения. Трубки могут подключиться только к той сети, в которую у них есть права доступа (информация идентификации сети содержится в списке).

Впроцессе аутентификации любого уровня используется криптографическая процедура ''запрос-ответ'', позволяющая выяснить, известен ли проверяемой стороне аутентификационный ключ.

35

Аутентификация АС позволяет предотвратить его неправомочное использование (например, с целью избежать оплаты услуг) или исключить возможность подключения похищенной или незарегистрированной АС.

Аутентификация происходит по инициативе БС при каждой попытке установления соединения (входящего и исходящего), а также во время сеанса связи. Сначала БС формирует и передает запрос, содержащий некоторый постоянный или сравнительно редко меняющийся параметр (64 бита), и случайное число (64 бита), сгенерированное для данной сессии. Затем в БС и АС по одинаковым алгоритмам с использованием аутентификационного ключа вычисляется так называемый аутентификационный ответ (32 бита). Этот вычисленный (ожидаемый) ответ в БС сравнивается с принятым от АС, и при совпадении результатов считается, что аутентификация АРБ прошла успешно.

Аутентификация БС исключает возможность неправомочного использования станции. С помощью этой процедуры обеспечивается защита служебной информации (например, данных о пользователе), хранящейся в АРБ и обновляемой по команде с БС. Кроме того, блокируется угроза перенаправления вызовов абонентов и пользовательских данных с целью их перехвата. Алгоритм аутентификации БС аналогичен последовательности действий при аутентификации АС.

Аутентификация пользователя позволяет выяснить, знает ли пользователь АС свой персональный идентификатор. Процедура инициируется БС в начале вызова и может быть активизирована во время сеанса связи. После того, как пользователь вручную наберет свой персональный идентификатор UPI (User Personal Identity), и в АС с его помощью будет вычислен аутентификационный ключ, происходит процедура, аналогичная последовательности действий при аутентификации АРБ.

Часть 6 серии из 9 частей стандарта ETS (European Telecommunication Standard) определяет структуру идентификаторов и адресации общего интер-

фейса DECT [3].

Имеются четыре категории идентификаторов, которые можно использовать для идентификации и адресации в DECT:

1.идентификатор стационарной части FP (Fixed Part Identities)';

2.идентификатор носимой части РР (Portable Part Identities)';

3.идентификаторы, связанные с подключением (Connection-related Identities);

4.идентификаторы, связанные с оборудованием (Equipment-related Identities).

Каждая стационарная радиочасть FP передает по радио уникальный идентификатор, содержащий глобально уникальный для поставщика услуг идентификатор прав доступа ARI (Access Rights Identity). Когда портативной части дается доступ к стационарной системе, ей передается ARI стационарной системы. Данные, которые сохраняет портативная часть при прописке к специфическому

36

беспроводному обслуживанию, называются ключом прав доступа портативного устройства PARK (Portable Access Rights Key) и, фактически – это ARI или его часть.

Портативному устройству также сообщается, сколько битов запомненных PARK должны быть проверены во время радиопередачи ARI, чтобы определить, имеет ли портативное устройство права доступа к системе. Устройство может сравнивать PARK с передаваемым системой ARI, чтобы определить, предлагает ли стационарная система обслуживание, к которому портативной части можно обратиться. РР разрешается обращаться к любой RFP, передающей по радио идентификатор ARJ, который может быть идентифицирован любым из ключей PARK этой PP. Если имеется соответствие, по крайней мере, с определенным количеством битов, определенных PARK индикатором длины PLI (PARK length indicator), портативное устройство знает, что оно способно получить доступ к системе.

Каждая портативная часть РР имеет ключ прав доступа портативного устройства PARK и международный идентификатор пользователя портативного устройства IPUI (International Portable User Identity), использующиеся как пара.

Международный идентификатор IPUI используется, чтобы идентифицировать портативное устройство в области, определенной связанным ARI. IPUI может быть уникален локально или глобально. Структуру идентификации иллюстрирует рисунок 5.1.

|

Access Rights Class |

|

|

Access Rights Details |

|

|

|

Portable |

|

|

|

Portable |

|

|

|

|||||||||||||||||

|

|

ARC |

|

|

|

|

ARD |

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

User |

|

|

|

User |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Type |

|

|

|

Number |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

PUT |

|

|

|

PUN |

|

|

|

|||

|

|

Access Rights Identity |

|

|

Radio |

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

Fixed |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

ARI |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

Part |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

Primary |

Secondary |

|

Tertiary |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

Number |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

PARI |

SARI |

|

|

TARI |

|

|

RPN |

|

|

|

|

Portable |

|

|

|

International |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Access |

|

|

|

|

Portable |

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

Radio Fixed Part Identity |

|

|

|

|

|

|

|

Right Key |

|

|

|

User Identity |

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

PARK |

|

|

|

|

|

IPUI |

|

|

|

|

||||||||||||

|

|

|

|

|

RPFI |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

Идентификатор стационарной части FP |

|

|

Идентификатор носимой части PP |

|

||||||||||||||||||||||||||

|

|

|

(Fixed Part Identities) |

|

|

|

|

|

|

|

|

(Portable Part Identities) |

||||||||||||||||||||

|

|

|

Рисунок 5.1 – Основная структура идентификации |

|||||||||||||||||||||||||||||

|

Общая |

основа |

для DECT структуры идентификации – класс |

|||||||||||||||||||||||||||||

прав доступа ARC (Access Rights Class) и детали прав доступа ARD

(Access |

Rights Details). Они должны быть известны и FP |

и PP. В FP |

ARC и |

ARD называются идентификатором прав доступа |

ARI (Access |

Rights Identity), в РР они называются ключом прав доступа портативного устройства (PARK).

37

Различие между PARK и ARI в том, что каждый PARK может иметь группу распределенных ARD, PARK (у). Значение параметра «у» – это значение индикатора длины PARK, данного в процессе прописки РР.

ARC |

ARD |

y бит |

безразличные |

|

двоичные разряды, |

|

не влияющие на |

|

выполнение операции |

|

(“don't care” bits) |

Рисунок 5.2 – Структура ключа PARK (y) |

|

DECT обеспечивает гибкую технологию радиодоступа для большого разнообразия частных и общего пользования сетей или систем. Это приводит к различным требованиям, например, в группировании подсистем, размещению и установке оборудования, распределению идентификаторов и прописке. Поэтому, чтобы удовлетворить потребность в дифференцировании структур идентификаторов, были определены пять классов прав доступа А–Е и ряд идентифика-

торов IPUI [3].

Структура DECT идентификаторов обеспечивает решения для домашних, общих и частных сред пользования. Она может также быть расширена до комбинаций между этими средами, например, для частных групп пользователей внутри сети общего пользования DECT или, например, для доступа общих пользователей к частным DECT сетям. Основу структуры идентификации составляют ARC и ARD.

Идентификаторы стационарной части FP используются, чтобы сообщить портативным частям РР идентификационную информацию о DECT FP и праве доступа к этой DECT FP. Таким образом, уменьшают количество попыток до-

ступа к FP не имеющих прав доступа (unauthorisedportable) PP.

DECT FP передает эту информацию через все стационарные радиочасти FP, по крайней мере раз за мультикадр.

РР должна быть способна интерпретировать необходимые части этой радиовещательной информации, чтобы обнаружить права доступа к системе или даже соглашения о праве доступа между системными операторами, в том случае, когда операторы имеют двустороннее соглашение, позволяющее пользователям перемещаться между их системами.

Идентификаторы РР имеют две основных цели: во-первых, позволить РР выбрать допустимую DECT FP и, во-вторых, единственным образом идентифицировать РР внутри этой DECT FP.

В 7 части «Security features» серии из 9 частей стандарта ETS содержится детализированная спецификация возможностей защищенности (безопасности),

38

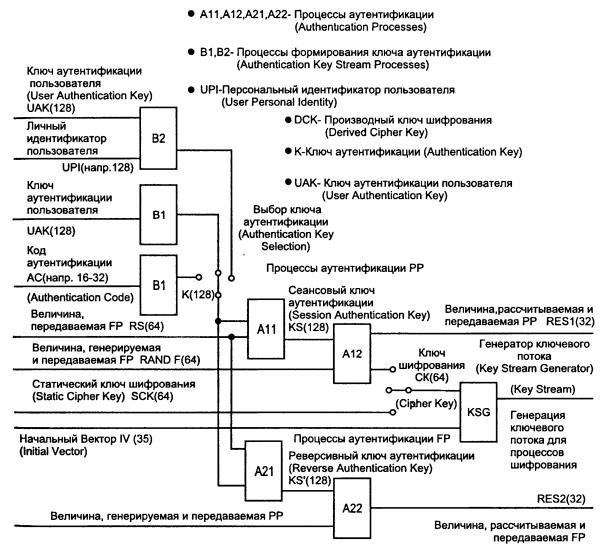

которые могут обеспечивать DECT системы [3]. Краткий обзор процессов, требующихся для обеспечения всех возможностей, рассмотренных в этом стандарте, приведен на рисунке 5.3.

Рисунок 5.3 – Процессы, относящиеся к защищенности в стандарте DECT

Для лучшего понимания процессов безопасности, обеспечиваемых стандартом DECT, ниже приведен ряд основных понятий:

1)ключ шифрования (Cipher Key, CK) – величина, используемая для определения преобразования открытого текста в зашифрованный по криптографическому алгоритму;

2)стандартный DECT алгоритм аутентификации (DECT Standard Authentication Algorithm, DSAA): алгоритм, используемый для установления подлинности (аутентификации) в DECT;

3)генератор ключевого потока (Key Stream Generator, KSG) – криптографический алгоритм, производящий поток двоичных цифр, которые могут использоваться для шифрования и дешифрования;

39

4)сеансовый ключ (Session Key, KS) – ключ, который используется только для одиночного сеанса. Сеансом может быть одиночное соединение или связь, или это может быть ряд вызовов (связей), сделанных специфическим пользователем через специфическую систему, например связи, сделанные передвигающимся роумером в частной посещаемой сети (visited network);

5)стандартный DECT шифр (DECT Standard Cipher, DSC) – алгоритм, ис-

пользуемый для шифрования данных в DECT;

6)личный идентификатор, личный идентификационный номер (Personal Identity Number, PIN) – короткая последовательность чисел (обычно 4-8 цифр) которая может использоваться в процессе аутентификации, чтобы доказать идентичность. Также может использоваться термин «личный идентификатор пользователя» UPI (User Personal Identity)';

7)ключ аутентификации пользователя (User Authentication Key, UAK) – криптографический ключ, которым владеет пользователь, используемый для установления идентичности. Может также быть объединен с личным идентификатором PIN.

Всистемах DECT обеспечиваются пять видов защищенности (Security ser-

vices):

1)установление подлинности, аутентификация портативной части РТ (Authentication of a PT) – это инициализируемая стационарной частью FT процедура, позволяющая FT произвести установление подлинности (аутентификацию) портативной части РТ, делающей или получающей через нее вызов;

2)аутентификация стационарной части FT (Authentication of an FT) – это инициализируемая портативной частью РТ процедура, позволяющая РТ произвести установление подлинности (аутентификацию) стационарной части FT, через которую она делает или получает вызов. Эти процедуры аутентификации производятся в начале связи. Они могут повторно вызываться в любое время в течение связи. Установление подлинности РТ и FT – это сервис сетевого уровня

NWK;

3)взаимное установление подлинности (Mutual authentication) – процедура, позволяющая РТ и FT, через которые установлена связь, аутентифицировать друг друга;

4)конфиденциальность данных (Data confidentiality) – это функция обеспечивает конфиденциальность данных пользователя и некоторых данных управления, передаваемых между РТ и FT. Конфиденциальность данных запрашивается в сетевом уровне NWK, хотя сервис обеспечивается уровнем MAC. Услуга обеспечивается только в общем интерфейсе CI. Она не обеспечивает любую криптографическую защиту данных, передаваемых через стационарные сети;

40