Лабораторный практикум по НСД 2013

.pdf

71

Шаг 2. Определение состава получаемой информации (дополнительно).

Пользователю предоставляется возможность более точно определить состав получаемой информации. Выполните действия согласно рис. 12.26, рис. 12.27.

Рис. 12.26. Определение состава получаемой информации

Рис. 12.27. Определение состава получаемой информации (дополнительно)

72

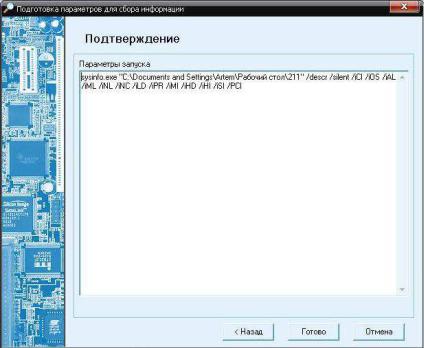

Шаг 3. Завершение формирования параметров.

На этом этапе формирование параметров уже завершено, и на экран выводится командная строка, которая будет использована при запуске основного исполняемого модуля. Эта строка может быть скопирована и использована в дальнейшем для запуска основного исполняемого модуля без использования графического интерфейса.

Рис. 12.28. Завершение подготовки параметров

По нажатию кнопки «Готово» выполняется запуск основного исполняемого модуля и ожидание завершения его работы. Все результаты сохраняются в файл, указанный в шаге № 1. После завершения, результаты работы отображаются в главном окне программы.

Шаг 4. Формирование отчета

Выполнение данного шага осуществляется согласно пункту «Формирование отчетов».

В полученном отчете содержится подробная информация об установленных ТС и ПО на данном ПК.

73

Проведение инвентаризации состава технических и программных средств ЛВС с использованием специализированных средств сетевого и системного сканирования ЛВС

Подготовьте к работе стенд в соответствии с методическими материалами по выполнению работы. Общая функциональная схема стенда дана на рис. 12.29.

|

Файл-сервер, |

Сетевой концентратор |

почтовый сервер |

(Hub) |

и сервер печати |

|

Локальный принтер, |

|

предоставленный в |

Сетевые ПК, объединенные в рабочую группу |

общее пользование |

Рис. 12.29. Схема стенда при проведении инвентаризации состава ЛВС

Выполните установку ПО «Ревизор Сети» согласно пункту «Установка ПО «Ревизор Сети». После установки запустите программу посредством меню Пуск => Программы рабочего стола Windows или путем клика левой кнопкой мыши на ярлыке «Ревизор Сети», размещенном на рабочем столе после инсталляции ПО.

Перед запуском программы не забудьте подключить к USB или LPT порту электронный ключ защиты. При первом запуске программы необходимо зарегистрировать библиотеки, входящие в состав дистрибутива. Для этого в меню Файл => Регистрация библиотек выбираются библиотеки с модулями проверок для дальнейшего использования. Выберите все библиотеки.

Далее открывается главное окно программы.

Рис. 12.30. Главное окно программы

74

Установите параметры сессии согласно пункту, описанному выше, и начните сканирование.

Данные, полученные в результате выполнения проверок, сохраняются в базе данных «Ревизора Сети» и могут быть представлены в виде отчетов в формате

HTML или Microsoft Word.

Для формирования отчетов необходимо с помощью панели инструментов или через главное меню программы перейти в соответствующее окно.

Начните формирование отчета, нажав на кнопку «Создать отчет» на панели инструментов. В диалоге выбора файла для сохранения отчета также нужно указать формат отчета Html.

Подготовка отчета для сдачи лабораторной работы

1.В отчёте кратко описать выполненные действия.

2.Провести анализ полученных в работе результатов.

3.Полученные результаты (html файлы) оформить в виде протоколов.

Тестовые задания к лабораторной работе № 2

Входной контроль

1.«Агент инвентаризации» предназначен для:

a)автоматизированного сбора информации об аппаратном и программном обеспечении АРМ;

b)автоматизированного учета компьютерной техники;

c)учета рабочих станций, оргтехники и других объектов на предприятии.

2.Основные функции программы «Агент инвентаризации»:

a)сбор информации об аппаратных и программных средствах в составе АРМ;

b)сохранение полученной информации и возможность просмотра ее в будущем;

c)генерация отчетов на основе полученной информации;

d)нет верного ответа.

3.Входными данными «Агента инвентаризации» являются:

a)документация;

b)отчеты на основе информации, полученной в ходе работы программы (в формате HTML);

c)указываемый пользователем требуемый состав получаемой информации;

d)нет верного ответа.

4.Выходными данными «Агента инвентаризации» являются:

a)информация об аппаратном и программном обеспечении, полученная в ходе работы программы и сохраненная в файле;

75

b)указываемые пользователем параметры выполнения программы;

c)информация об ошибках;

d)отчеты на основе информации, полученной в ходе работы программы (в формате HTML).

5.Основной исполняемый модуль программы «Агент инвентаризации»:

a)Agent.exe

b)sysinfo.exe

c)sysinfo.dll

d)sysinfo9x.dll

e)SysInfo.sys

6.Для чего предназначен сетевой сканер «Ревизор Сети 2.0»?

a)Для использования администраторами и службами информационной безопасности вычислительных сетей, а также органами по аттестации объектов информатизации в целях обнаружения уязвимостей установленного сетевого программного и аппаратного обеспечения, использующего протоколы стека TCP/IP;

b)Для организации комплексной защиты физических и виртуальных серверов;

c)Для защиты сети от атак неизвестного вида и стабилизации системы;

d)Для фильтрации сообщений электронной почты, поступающей на компьютеры домашних пользователей.

7.Поддержка какого протокола необходима для работы программы?

a)HTTP;

b)UDP;

c)ICMP;

d)TCP/IP.

8.Какое дополнительное программное обеспечение должно быть установлено на компьютере для обеспечения работы ПО «Ревизор Сети»?

a)ПО сервера баз данных Firebird версии 2.0.;

b)сетевой драйвер WinPcap версии 3.1;

c)ICQ 2005;

d)драйвер для электронного ключа Guardant.

9.В каком виде «Ревизор Сети» формирует отчеты?

a)HTML;

b)документов Microsoft Word;

c)txt.

10.«Ревизор Сети» включает наборы проверок по следующим категориям:

a)Определение доступности узлов проверяемой сети не менее, чем тремя различными методами;

b)Определение открытых TCP и UDP портов на узлах проверяемой сети;

c)Верификация типа операционной системы, установленной на проверяемом узле сети;

76

d)Определение наличия и доступности общих сетевых ресурсов на проверяемых узлах сети;

e)Проверка наличия удаленного доступа к приложениям;

f)Нет верного ответа.

Выходной контроль.

1.Какой файл отвечает за запуск программы «Агент инвентаризации» из командной строки?

a)sysinfo.exe;

b)sysinfo9x.dll;

c)SysInfo.sys.

2.Какой параметр отвечает за получение общей информации о компьютере?

a)/iOS;

b)/iDM;

c)/iGG;

d)/iСI.

3.Какой параметр отвечает за получение информации об установленных приложениях?

a)/iAL;

b)/iNL;

c)/iNC;

d)/iOM.

4.Какой параметр отвечает за получение полной информации о компьютере?

a)/iAL;

b)/All;

c)/Security.

5.Какие параметры определяют режим работы программы «Агент инвентаризации»?

a)/silent;

b)/PCI;

c)/Software;

d)/descr.

6.Что необходимо для запуска программы «Ревизор Сети»?

a)Электронный ключ Guardant;

b)Специальное программное обеспечение;

c)USB флешка;

d)Нет верного ответа.

77

7.Что необходимо зарегистрировать при первом запуске программы «Ревизор Сети»?

a)Пользователя;

b)Библиотеки;

c)Нет верного ответа.

8.Основные режимы работы программы:

a)Формирование плана проверки доступности узлов проверяемой сети;

b)Проверка доступности узлов сети;

c)Формирования плана проверок для проведения сканирования сети;

d)Просмотр результатов;

e)Формирование отчетов;

f)Нет верного ответа.

9.Для отображения работающих в сети ПЭВМ в «Ревизоре Сети» используется:

a)Карта активности сети;

b)Редактор групп;

c)Сканер.

10.Основные режимы просмотра результатов работы программы?

a)Общая информация об узлах сети;

b)Информация об открытых TCP и UDP портах;

c)Подробная информация по узлу;

d)Нет верного ответа.

78

4.3. ЛАБОРАТОРНАЯ РАБОТА № 3: ПОИСК ОТЛИЧИЙ РЕАЛЬНО ПОЛУЧЕННОЙ ИНФОРМАЦИИ ОТ ИНФОРМАЦИИ, ЗАЯВЛЕННОЙ В ИСХОДНЫХ ДАННЫХ НА ОБЪЕКТЕ ИНФОРМАТИЗАЦИИ

Цель: Поиск отличий реально полученной информации от информации, заявленной в исходных данных на объекте информатизации. Проведение аттестационных испытаний автоматизированной системы (АС) по требованиям безопасности информации в части защиты от НСД в соответствии с требованиями нормативной и методической документации.

Сценарий выполнения работы

Выполнение данной лабораторной работы возможно только после выполнения лабораторных работ «Организация аттестации автоматизированных систем по требованиям безопасности информации в части защиты от НСД. Проверка документации» и «Проведение инвентаризации состава технических и программных средств отдельного персонального компьютера и ЛВС с использованием стандартных и специализированных средств операционной системы».

Этапы выполнения лабораторной работы:

1)Изучение содержания отчета лабораторной работы «Организация аттестации автоматизированных систем по требованиям безопасности информации в части защиты от НСД. Проверка документации».

2)Изучение содержания отчетов лабораторной работы «Проведение инвентаризации состава технических и программных средств отдельного персонального компьютера и ЛВС с использованием стандартных и специализированных средств операционной системы».

3)Поиск отличий результатов инвентаризации и информации, заявленной

висходных данных.

4)Составление отчета с указанием отличий реально полученной информации от информации, заявленной в исходных данных на объекте информатизации.

Для проведения аттестации Заказчик должен предъявить органу по аттестации ряд исходных данных по объекту информатизации. Для принятия решения об аттестации объекта информатизации, органу по аттестации должны быть представлены исходные данные, не отличающиеся от реально полученной информации по аттестуемому объекту информатизации в ходе специальных проверок.

79

Порядок выполнения работы

1. Изучение содержания отчета лабораторной работы №1 «Организация аттестации автоматизированных систем по требованиям безопасности информации в части защиты от НСД. Проверка документации»

Для выполнения этого пункта вам понадобится отчет о выполнении лабораторной работы «Организация аттестации автоматизированных систем по требованиям безопасности информации в части защиты от НСД. Проверка документации». Изучите перечень исходных данных содержащихся в этом отчете.

2. Изучение содержания отчетов лабораторной работы №2 «Инвентаризация актуального состава технических и программных средств объекта информатизации с использованием штатных средств операционной системы и программного обеспечения»

Для выполнения этого пункта, понадобятся отчеты о выполнении лабораторной работы «Проведение инвентаризации состава технических и программных средств отдельного персонального компьютера и ЛВС с использованием стандартных и специализированных средств операционной системы». Изучите результаты инвентаризации, содержащиеся в этом отчете, а именно:

∙результаты инвентаризации с помощью специализированных средств;

∙результаты инвентаризации с помощью стандартных средств.

3. Поиск отличий результатов инвентаризации и информации, заявленной в исходных данных

Для выполнения этого пункта вам необходимо сверить данные отчетов, которые были изучены в пунктах 1 и 2 данной лабораторной работы.

4. Составление отчета с указанием отличий реально полученной информации от информации, заявленной в исходных данных на объекте информатизации

Составьте общий отчет, в котором укажите отличия (если таковые имеются) результатов инвентаризации и представленных исходных данных на объект информатизации.

Тестовые задания к лабораторной работе № 3

Входной контроль

1.Что такое аттестация объекта информатизации?

a)Комплекс организационно-технических мероприятий, в результате которых посредством специального документа (Аттестат соответствия) подтверждается, что объект отвечает требованиям стандартов или иных нормативнотехнических документов по безопасности информации, утвержденных ФСТЭК России;

80

b)Комплекс организационно-технических мероприятий, в результате которых посредством специального документа (Аттестат соответствия) подтверждается, что объекту информатизации присвоен класс защищенности;

c)Комплекс организационно-технических мероприятий, в результате которых посредством специального документа (Аттестат соответствия) подтверждается, что объект информатизации отвечает требованиям безопасности информации от НСД;

d)Нет верного ответа.

2.Сколько групп и классов защищенности АС от НСД к информации?

a)2 группы 6 классов;

b)3 группы 4 класса;

c)3 группы 9 классов;

d)4 группы 12 классов.

3.Что такое НСД?

a)Доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами;

b)Доступ к информации, несоответствующий правилам разграничения доступа, с целью получения конфиденциальной информации всевозможными способами;

c)Доступ к информации, с целью получения конфиденциальной информации, при помощи специализированных средств.

4.Какие условия включает в себя третья группа классов защищенности АС от НСД к информации?

a)АС, в которой работает один пользователь, имеющий доступ ко всей информации АС с разными уровнями конфиденциальности;

b)Многопользовательская АС, в которой одновременно обрабатывается и хранится информация разных уровней конфиденциальности;

c)АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности;

d)Нет верного ответа.

5.Какие бывают методы испытаний?

a)Визуальные;

b)Экспертный анализ;

c)Опытная эксплуатация;

d)Акустические.

Выходной контроль

1. Степени секретности информации ограниченного доступа?