Лабораторный практикум по НСД 2013

.pdf

141

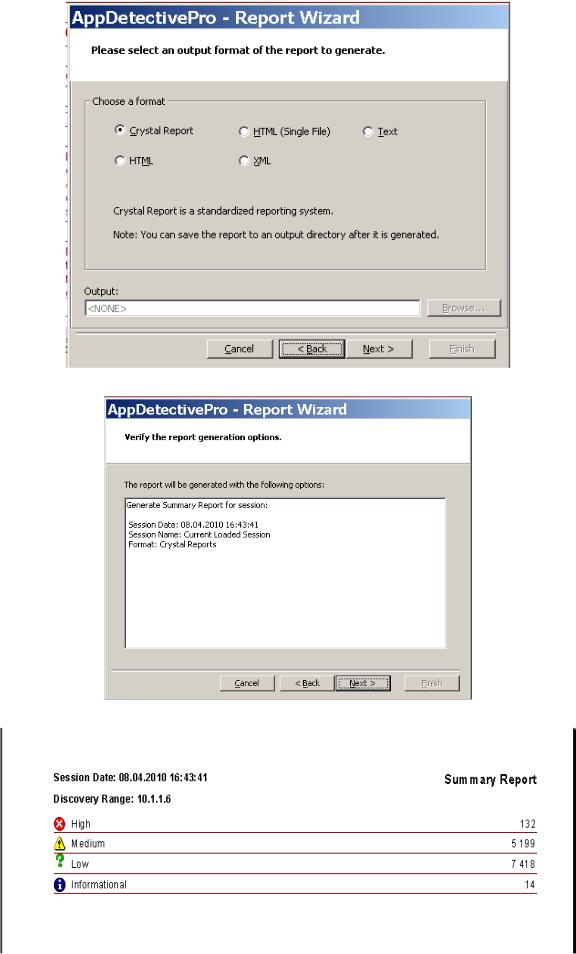

Рис. 14.77. Выбор формы отчета

Рис. 14.78. Проверка параметров формируемого отчета перед его выполнением

Рис. 14.79. Небольшой фрагмент итогового отчета с выявленными уязвимостями на основании выполнения Audit-а и PenTest-а.

142

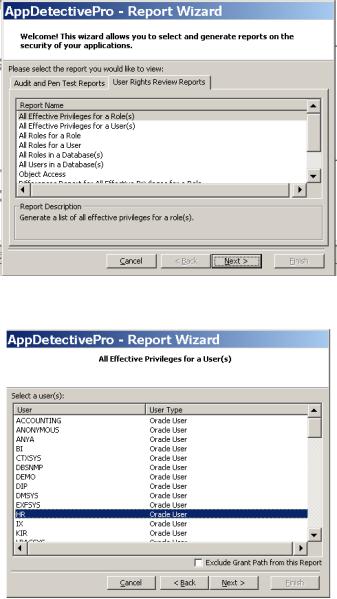

На рис.14.80, рис.14.81 показаны возможные варианты выбора отчета, формируемого по результатам выполнения утилиты «UserRights». В отличие от работы утилит «Audit» и «PenTest», результаты которых видны сразу же после выполнения, результаты работы утилиты «UserRights» можно увидеть только здесь, при формировании отчетов.

Рис. 14.80. Выбор варианта отчета по привилегиям пользователей в базе данных

Рис. 14.81. Определение пользователя, отчет по которому на основании работы утилиты «UserRights» выдаст утилита «Report»

Сдача лабораторной работы

Сдача лабораторной работы заключается в следующем:

1. Демонстрация преподавателю на учебном стенде настроек сканера безопасности баз данных AppDetectivePro.

143

2. Демонстрация преподавателю отлавливания сканером безопасности AppDetectivePro специально введенных преподавателем уязвимостей пароля пользователей.

Примеры таких уязвимостей:

а) имя пользователя совпадает с его паролем

б) пароль пользователя представлен простым словом (‘world’, ‘welcome’, 'database', 'account', 'user', 'password', 'oracle', 'computer', 'abcd')

в) пароль пользователей SYS, SYSTEM не менялся после установки СУБД

Oracle

3. Ответы на вопросы преподавателя по отчету, сформированному сканером безопасности AppDetectivePro при выявлении уязвимостей учебной базы данных.

Тестовые задания к лабораторной работе № 6

Входной контроль

1.Укажите верное раскрытие аббревиатуры СУБД.

a)Средства Управления Безопасной Деятельностью;

b)Совокупность Устройств Борьбы с незаконной Деятельностью;

c)Стандарт Управления Безопасностью Данных;

d)Система Управления Базой Данных;

e)Правильных ответов нет.

2.Укажите верное определение СУБД.

a)Совокупность технических средств для контроля работы пользователей на компьютере;

b)Совокупность программных и лингвистических средств общего или специального назначения, обеспечивающих управление созданием и использованием баз данных;

c)Специальным образом организованные файлы под управлением операционной системы;

d)Диалоговая программа для приема информации от пользователей;

e)Правильных ответов нет.

3.Какие из нижеприводимых строк относятся к основным функциям СУБД?

a)Управление данными во внешней памяти (на дисках);

b)Управление данными в оперативной памяти с использованием дискового кэша;

c)Журнализация изменений, резервное копирование и восстановление базы данных после сбоев;

d)Поддержка языков БД (язык определения данных, язык манипулирования данными);

e)Управление транзакциями;

f)Правильных ответов нет.

144

4.Укажите угрозы программной среде СУБД.

a)Неавторизованный доступ к СУБД;

b)Неавторизованная модификация данных и программ под управлением СУБД;

c)Несоответствующий доступ к ресурсам СУБД (ошибочное назначение прав доступа к ресурсу);

d)Раскрытие данных;

e)Угрозы специфичные для СУБД;

f)Правильных ответов нет.

5.Какие основные механизмы в работе сканера безопасности баз данных (как законченного продукта) вы знаете?

a)Написание пользователем специальных программных процедур на языке СУБД с включением в них вызовов сканера;

b)Создание пользователем специальных таблиц базы данных и подключение их к базе данных сканера;

c)Сканирование;

d)Зондирование;

e)Правильных ответов нет.

6.Укажите верное определение сканирования сканером безопасности баз данных.

a)Механизм пассивного анализа, с помощью которого сканер пытается определить наличие уязвимости без фактического подтверждения ее наличия ‒ по косвенным признакам;

b)Сканирование – это выявление текущих сессий всех пользователей БД под управлением СУБД;

c)Сканирование – это имитация активных действий по «взлому» базы данных;

d)Сканирование – это выявление всех запросов к базе данных привелигированных пользователей за указанный сканером период;

e)Правильных ответов нет.

7.Укажите верное определение зондирования сканером безопасности баз данных

a)Регистрация сканером безопасности всех процессов и программных компо-

нентов СУБД;

b)Регистрация сканером безопасности прав пользователей ОС на файлы и процессы СУБД;

c)Механизм активного анализа, который позволяет убедиться, присутствует или нет на анализируемом узле уязвимость (выполняется путем имитации атаки, использующей проверяемую уязвимость);

d)Анализ сканером безопасности содержимого словаря базы данных;

e)Правильных ответов нет.

8.Какие методы используются для получения неавторизованного доступа к базе данных под управлением СУБД?

a)Общие пароли;

145

b)Угадывание пароля;

c)Перехват пароля;

d)Шифрование пароля;

e)Правильных ответов нет.

9.В чем заключается неавторизованная модификация данных и программ?

a)Шифрование данных;

b)Отсутствие механизмов защиты и контроля;

c)Ошибочное назначение прав доступа к данным и программам;

d)Шифрование программ;

e)Правильных ответов нет.

10.В чем заключаются угрозы, специфичные для СУБД?

a)Угадывание пароля;

b)Отказ в своевременном доступе;

c)Получение информации путем логических выводов;

d)Агрегирование данных;

e)Правильных ответов нет.

Выходной контроль

1.Как вы представляете общую технологию работы сканера безопасности баз данных AppDetectivePro?

a)Сканер ждет обращений к нему от клиентского приложения СУБД Oracle;

b)Сканер ищет уязвимости непосредственно в файлах, реализующих базу данных Oracle;

c)Сканер проверяет контрольные суммы программных кодов, реализующих сервер Oracle;

d)Сканер берет на себя функции сервера проверяемой базы данных;

e)Правильных ответов нет.

2.Каким результатом должен закончиться процесс Disvavery в работе ска-

нера AppDetectivePro?

a)Выявлением пароля пользователя SYS;

b)Выявлением сессий всех пользователей БД под управлением СУБД;

c)Выявлением всех баз данных, работающих в сети с диапазоном указанных IP адресов;

d)Выявлением всех прослушивающих процессов в сети с диапазоном указанных IP адресов;

e)Правильных ответов нет.

3. Укажите некоторые уязвимости, которые выявляет PenTest в составе

AppDetectivePro?

a)Пароли, срок действия которых не ограничен;

b)Повторяющиеся имена пользователей;

c)Повторяющиеся пароли;

146

d)Пользователей, пароли которых установлены по умолчанию;

e)Правильных ответов нет.

4.Какие действия должен предпринять администратор базы данных для устранения выявленных PenTest-ом уязвимостей?

a)Пересоздать пользователей, уязвимость паролей которых выявил тестер;

b)Поменять квоты памяти пользователей;

c)Установить патчи Oracle, отсутствие которых зарегистрировано;

d)Переустановить сервер Oracle;

e)Правильных ответов нет.

5.Какие категории уязвимостей выявляет утилита аудита в составе AppDetectivePro?

a)Недостаточную сложность пароля;

b)Излишние привилегии для работы со словарем базы данных;

c)Наличие излишних объектных привилегий в схеме PUBLIC;

d)Уязвимости по учетным записям демонстрационных схем;

e)Правильных ответов нет.

6.Какие действия должен предпринять администратор базы данных для устранения выявленных аудитом уязвимостей?

a)Переустановить expired пароли;

b)Переустановить пароли пользователей, которые длительное время не менялись;

c)Установить контроль действий пользователя SYS;

d)Отобрать выданные «напрямую» системные привилегии у отдельных пользователей;

e)Правильных ответов нет.

7.Что выявляет утилита регистрации прав пользователей в составе AppDetectivePro?

a)Табличные объекты в схемах пользователей;

b)Программные объекты в схемах пользователей;

c)Роли, назначенные пользователям;

d)Объектные привилегии пользователей;

e)Правильных ответов нет.

147

4.4.4. ЛАБОРАТОРНАЯ РАБОТА № 7: КОНТРОЛЬ НАСТРОЕК МЕХАНИЗМОВ ОБНОВЛЕНИЯ СИСТЕМНОГО И ПРИКЛАДНОГО ПО

Цель: получение начальных знаний по контролю настроек механизмов обновления системного и прикладного программного обеспечения. Рассмотрение данного вопроса будет происходить на примере обновления операционной системы.

Рабочее задание

Часть 1. До обновления

Раздел 1. «Ревизор Сети»

1.Запустите «Ревизор Сети» на своем компьютере.

2.Настройте параметры сессии. Особое внимание обратите при вводе IPадреса вашего компьютера.

3.Сформируйте план сканирования сети.

4.Выполните план проверки.

5.По окончании сканирования сформируйте отчет и проанализируйте его.

Часть 2. Обновления операционной системы

1. Произведите обновление операционной системы с помощью приложения Microsoft Update. Это приложение находится в меню Пуск => Все программы

=> Microsoft Update.

2. После установки обновления произвести перезагрузку компьютера.

Часть3. После обновления

Раздел 1. «Ревизор Сети»

1.Запустите «Ревизор Сети» на своем компьютере.

2.Настройте параметры сессии. Особое внимание обратите при вводе IPадреса вашего компьютера.

3.Сформируйте план сканирования сети.

4.Выполните план проверки.

5.По окончании сканирования сформируйте отчет и проанализируйте его.

Часть 4. Выводы по сканированию

1. Сравните отчеты до обновления операционной системы и после.

148

2. Есть ли существенные отличия в них? Если есть, то попробуйте объяснить, чем это вызвано.

Ожидаемые результаты

В процессе лабораторной работы могут быть получены следующие результаты (в табл.14.2 приведены основные позиции):

Таблица 14.2. Краткие результаты лабораторной работы № 7

Уровень уязвимости |

|

До обновлений системы |

После обновлений системы |

|

|

|

|

серьезная |

2 |

|

3 |

|

|

|

|

уязвимость |

8 |

|

8 |

|

|

|

|

информация |

- |

|

- |

|

|

|

|

Таким образом, после поставленных обновлений система стала более уязвимой к несанкционированному проникновению. При этом сканер «Ревизор Сети» нашел больше возможностей для проникновения в систему, чем до обновлений. Очевидно, что обновления обновлениям рознь. И предпочтительней использовать комбинированный способ сканирования сети для определения уязвимостей.

Тестовые задания к лабораторной работе № 7

Входной контроль

1.Кем утверждаются руководящие документы ФСТЭК?

a)Государственной технической комиссии при Президенте Российской Федерации;

b)Правительством России;

c)Президентом России.

2.Что такое «информационная безопасность»?

a)состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства;

b)состояние защищенности аппаратной среды;

c)все перечисленное;

d)нет верного ответа.

3.Какую информацию из перечисленного не предоставляет сканер «Ревизор Сети»?

а) общая информация об узлах сети;

b)информация о найденных уязвимостях;

149

c)информация об открытых TCP и UDP портах;

d)информация о пользователях и группах, зарегистрированных на узле сети;

e)информация о доступных сетевых ресурсах;

f)подробная информация по узлу;

j)нет информации, не предоставляемой сканером безопасности.

4.Подвязываются ли результаты работы сканера «Ревизор Сети» к конкретному IP-адресу?

a)всегда;

b)нет;

c)иногда.

5.Какой основной вопрос задается в процессе анализа?

a)Что на выходе?

b)Что на входе?

c)Что должно быть сделано?

6.Какова основная цель аттестации?

а) получение Аттестата соответствия уровню безопасности системы;

b)проверка соответствия механизмов безопасности АС предъявляемым к ним

требованиям «Единые критерии оценки безопасности ИТ» (Common Criteria for Information Technology Security Evaluation);

с) получение Протокола аттестационных испытаний.

7.Согласно «Единым критериям» этапы оценки защищенности TOE выделяют два основных этапа проведения оценивания: Оценка базовых Профилей защиты и Анализ Объекта оценки. Какой из этих этипов включает анализ угроз безопасности?

a)оценка базовых Профилей защиты;

b)анализ Объекта оценки.

8.Принято семь уровней адекватности оценки:

EAL1, EAL2, …, EAL7. Какой из этих уровней предназначен для обнаружения только самых очевидных уязвимостей защиты при минимальных издержках, а какой представляет верхнюю границу уровней адекватности оценки АС, которую реально достичь на практике?

a)EAL1 – минимальный уровень защиты, EAL7 – максимальный;

b)EAL7 – минимальный уровень защиты, EAL1 – максимальный;

с) уровни принципиально не отличаются в оценке.

150

9. Является ли уничтожение или повреждение имущества по неосторожности преступлением против собственности в информационной сфере?

a)да;

b)нет;

с) не всегда.

10.Контрольные испытания – это

a)испытания, проводимые для контроля качества объекта;

b)испытания, проводимые для контроля формы объекта; с) испытания, проводимые для контроля свойств объекта.

11.Лицензия – это

a)документ, устанавливающий полномочия физических и юридических лиц в соответствии с настоящим Федеральным законом и иными правовыми актами для осуществления деятельности в области связи;

b)разрешение (право) на осуществление лицензируемого вида деятельности при обязательном соблюдении лицензионных требований и условий, выданное лицензирующим органом юридическому лицу или индивидуальному предпринимателю;

c)официальный документ, который разрешает осуществление на определенных условиях конкретного вида деятельности в течение установленного срока;

d)все перечисленное.

12.Конкретные перечни показателей определяют классы защищенности СВТ. Допускается ли уменьшение или изменение перечня показателей, соответствующего конкретному классу защищенности СВТ?

a)допускается;

b)не допускается.

Выходной контроль

1.Верно ли утверждение, что примерами обновлений могут служить пакеты обновления, обновленные версии программ, обновления для системы безопасности, драйверы и т.д.?

a)нет;

b)да;

с) не совсем.