- •Введение

- •1. Распределенные атаки на информационно-телекоммуникационные системы

- •1.1. Информационно-телекоммуникационные системы в контексте обеспечения их безопасности

- •1.1.1. Понятийный аппарат в сфере обеспечения безопасности

- •1.1.2. Свойства информационно-телекоммуникационных систем

- •1.1.3. Особенности построения информационно-телекоммуникационных систем

- •1.2. Распределенные атаки типа «отказ в обслуживании» как угроза безопасности в информационно-телекоммуникационных системах

- •1.2.1. Классификация механизмов реализации dDoS-атак

- •1.2.2. Типы dDoS-атак

- •1.2.3 Противодействие dDoS-атакам

- •2. Ddos-атаки на мультисерверные информационно-телекоммуникационные системы

- •2.1. Особенности мультисерверных систем

- •Vip для реальных серверов

- •2.2. DDoS-атаки на мультисерверную систему

- •2.3. Антропогенные источники угроз реализации dDoS-атак на мультисерверные системы

- •2.4. DDoS-атаки как источник информационных рисков в мультисерверной системе

- •2.5. Модели управления рисками мультисерверных систем

- •Обоснование закона распределения ущерба при реализации dDoS-атак на мультисерверную систему

- •3. Аналитическая оценка рисков атакуемых мультисерверных систем

- •3.1. Оценка параметров риска для компонентов мультисерверных систем

- •3.2. Оценка и регулирование рисков мультисерверных систем

- •3.3. Выбор параметров функций рисков компонентов мультисерверной системы

- •4. Управление рисками атакуемых мультисерверных систем

- •4.1. Управление рисками мультисерверных систем в случае ddos-атак на их компоненты

- •4.2. Управление общим риском системы

- •4.3. Подход к параметрическому синтезу системы с заданным риском

- •4.4. Пример практических расчетов

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

1.2.3 Противодействие dDoS-атакам

Для противодействия распределенным атакам, направленным на отказ в обслуживании, необходимо выполнение двух основных задач [35,90].

Диагностировать DDoS-атаку на самых ранних стадиях. Если диагностировать атаку на этих этапах, то можно будет задействовать автоматические средства предотвращения атаки, а у системного администратора будет время подготовиться. Например, оптимизировать скрипты, чрезмерно загружающие ресурсы компьютера, создать фильтры.

Вторая задача связана с разделением общего потока трафика на вредоносный и обычный. Поняв, какие из клиентских запросов являются результатом DDoS-атаки, можно будет создать соответствующие правила для межсетевого экрана или ACL-правила для маршрутизатора, или, в случае масштабной атаки, передать эти данные на вышестоящие маршрутизаторы. Однако злоумышленники постоянно совершенствуют способы проведения атак. Современные атаки отличаются сложностью и наличием этапа подготовки. Во время подготовительного этапа злоумышленник пытается выявить наиболее уязвимые места. Например, для web-сервера такими местами могут быть определенные скрипты, которые совершают большое количество запросов к базе данных или чрезмерно используют процессорное время. Для выявления этих мест злоумышленник может совершать серию мини-DDoS-атак с использованием различных скриптов, отслеживая при этом время ответа сервера. Найдя уязвимое место, злоумышленник сможет парализовать работу сервера, используя бот-сеть меньшего размера.

Для защиты от сетевых атак применяется ряд фильтров, подключенных к интернет-каналу с большой пропускной способностью. Фильтры действуют таким образом, что последовательно анализируют трафик, выявляя нестандартную сетевую активность и ошибки. В число анализируемых шаблонов нестандартного трафика входят все известные на данный момент методы атак, в том числе, реализуемые и при помощи распределенных бот-сетей.

Рассмотрим более подробно механизмы и способы обнаружения, а также механизмы защиты от распределенных атак типа «отказ в обслуживании».

Методы обнаружения DDoS-атак можно разделить на несколько больших групп [35]:

Сигнатурные – основанные на качественном анализе трафика;

Статистические – основанные на количественном анализе трафика;

Гибридные (комбинированные) – сочетающие достоинства вышеуказанных методов.

Рассмотрим наиболее популярные способы обнаружения DDoS-атак [35,90]:

Обнаружение с помощью ACL. Сначала необходимо обнулить счетчики ACL, а затем ввести количество запрещенных с помощью ACL пакетов. После этого введенное количество запоминается, и опять вводится команда вывода количества запрещенных пакетов. Если оно сильно отличается от первого числа, значит, в данный момент на сеть производится DDoS-атака.

Технология NetFlow для Cisco используется для получения статистики по потокам данных, проходящих через оборудование идентификации трафика. Cisco идентифицирует каждый поток по следующим параметрам: IP-адресам отправителя, номерам портов протоколов TCP и UDP, типу сервиса, номеру входящего физического интерфейса и т.д. Проанализировав полученную информацию, можно определить тип DDoS-атаки.

Перехват TCP-соединений используется против TCP и SYN-атак. Маршрутизатор, находящийся между клиентом и сервером, перехватывает все запросы TCP-соединений, и при необходимости разрывает оба соединения – и с мнимым клиентом, и с сервером.

Пакетный фильтр. Современные маршрутизаторы имеют встроенный фильтр пакетов, который позволяет определить, какой трафик должен быть разрешен на основании списков ACL, то есть, проверяет их безопасность, а только потом передает их во внутреннюю сеть.

Ограничение частоты получения и обработки пакетов для протокола ICMP.

NBAR для ограничения Smurf-атаки. С помощью NBAR можно весь нежелательный трафик отправить на нулевой интерфейс, а также NBAR удобно использовать для ограничения Smurf-пакетов. Smurf-атаки используют echo-запрос и echo-ответ, поэтому достаточно ограничить эти два типа пакетов.

Использование системы обнаружения вторжения IDS.

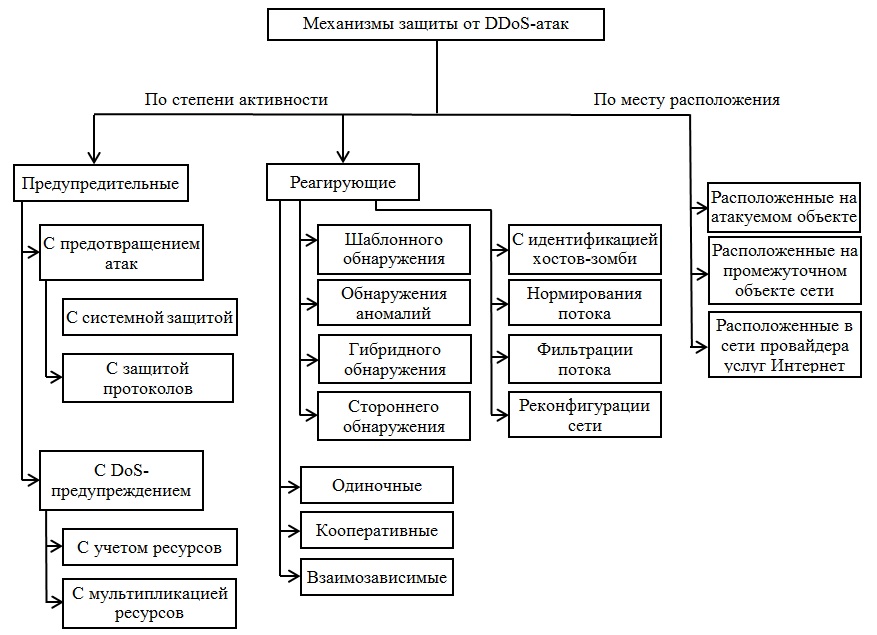

В свою очередь, механизмы защиты от распределенных атак типа «отказ в обслуживании» также можно сгруппировать по двум основным признакам [101]: степени активности и месту расположения (рис. 1.10).

Стоит отметить, что повышение значимости проблемы защиты от DDoS-атак и увеличение их частоты приводит к появлению новых механизмов защиты от атак данного типа. Некоторые из этих механизмов предназначены для защиты от определенного вида DDoS-атак, таких как атаки на Web-сервера и сервера аутентификации. Другие предназначены для защиты от всех DDoS-атак. Большинство из предлагаемых механизмов требуют определенных условий для достижения наилучшего уровня защищенности.

Однако, механизмов защиты, которые гарантированно защищают от DDoS-атак, не существует. По этой причине, необходимо понимать, что для решения проблемы защиты от атак данного типа, нужно их комбинировать.

Классификация по степени активности

По степени активности механизмы защиты от DDoS-атак можно подразделить на предупредительные и реагирующие [101].

Предупредительные механизмы защиты.

Целью предупредительных механизмов является защита потенциальных жертв с целью полного предотвращения атаки. Согласно этим целям можно подразделить предупредительные механизмы на механизмы с предотвращением атак и DoS-предупреждением.

Реагирующие механизмы защиты.

Реагирующие механизмы защиты имеют своей целью смягчение атаку, производимой на жертву. Для достижения этой цели им необходимо обнаружить атаку и отреагировать на нее.

Целью обнаружения атак является регистрация каждой попытки совершения DDoS-атаки как можно раньше, однако при этом должно быть малое количество ложных срабатываний системы защиты. Для обнаружения атаки необходимо определить пакеты, принадлежащие атакующему потоку, и оповестить систему защиты о наличии этого потока.

Реагирующие механизмы можно разделить по способу определения на механизмы шаблонного обнаружения, обнаружения аномалий, гибридного обнаружения и стороннего обнаружения.

Рис. 1.10. Классификация механизмов защиты от DDoS-атак

Классификация по месту расположения

Механизмы защиты от DDoS-атак по месту расположения подразделяются на: расположенные на атакуемом объекте, расположенные на промежуточном объекте сети и расположенные в сети провайдера услуг Интернет [101].

Механизмы защиты, расположенные на атакуемом объекте.

Такие механизмы защищают сеть объекта от DDoS-атак посредством обнаружения и снижения их силы. Осуществляется эта защита с помощью учета доступных ресурсов атакуемого объекта и повышения защищенности протоколов.

Механизмы защиты, расположенные на промежуточном объекте сети.

Такие механизмы обеспечивают защиту от атак, реализуемых с помощью промежуточных объектов сети, которые обслуживают большое количество хостов. Защита, в данном случае, обеспечивается посредством отслеживания и перенаправления вредоносного трафика с промежуточных объектов сети.

Механизмы защиты, расположенные в сети провайдера услуг Интернет.

Целью данных механизмов защиты является предотвращение использования злоумышленниками сети провайдера услуг Интернет для проведения DDoS-атак. Такие механизмы необходимы в каждой сети, но их распространение ограничивает неопределенность субъекта, который будет оплачивать затраты, связанные с предоставлением защиты.