- •Тема 3.5. Виртуальные частные сети(vpn).

- •Туннелирование в vpn

- •Уровни защищенных каналов

- •Защита данных на канальном уровне

- •Организация vpn средствами протокола pptp Постановка задачи

- •Защита данных на сетевом уровне

- •Протокол skip

- •Протокол ipSec

- •Организация vpn средствами сзи VipNet Постановка задачи

- •Настройка сетевых соединений виртуальных машин

- •Установка сзи VipNet

- •Настройка сзи VipNet

- •Использование протокола ipSec для защиты сетей Организация vpn средствами сзи StrongNet Описание системы

- •Постановка задачи

- •Организация vpn средствами протокола ssl в Windows Server 2003

- •Активизация iis

- •Генерация сертификата открытого ключа для Web-сервера

- •Настройка ssl-соединения

Туннелирование в vpn

Как указывалось выше, основная задача, решаемая VPN— скрыть передаваемый трафик. При этом необходимо скрыть как передаваемые данные, так и адреса реальных отправителя и получателя пакетов. И кроме того, необходимо обеспечить целостность и подлинность передаваемых данных. Для защиты передаваемых данных и реальныхIP-адресов применяются криптографические алгоритмы. При отправке пакетов применяется туннелирование, т. е. в пакетах, которые идут в открытой сети, в качестве адресов фигурируют только адреса «черных ящиков». Кроме того, туннелирование предполагает, что внутри локальных сетей трафик передается в открытом виде, а его защита осуществляется только тогда, когда он попадает в «туннель».

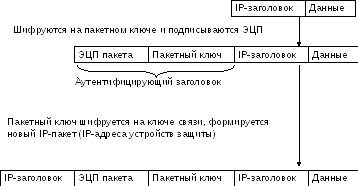

Итак, пусть у нас имеется пакет, содержащий данные и IP-заголовок, которые подлежат защите (Рис. 1 .2). Для защиты применим криптографические методы и зашифруем и данные, и заголовок вместе. Так как необходимо обеспечить скорость обработки информации, то для зашифрования, естественно, будем использовать симметричный алгоритм.

Известно, что применение симметричных алгоритмов шифрования требует решения задачи распространения симметричных ключей. Поэтому поступим следующим образом: прикрепим симметричный ключ прямо к зашифрованным с его использованием данным. Назовем симметричный ключ пакетным ключом (его еще называют сеансовым ключом). Этот пакетный ключ будем генерировать случайным образом при отправлении каждого нового пакета (тогда он действительно «пакетный» ключ). Либо будем его генерировать также случайно при каждом сеансе обмена. Тогда данные всех пакетов, передаваемых в данном сеансе связи, будут шифроваться одним и тем же ключом, и это уже «сеансовый» ключ.

Конечно, нельзя отправлять пакетный ключ в открытом виде, прикрепляя его к зашифрованным им данным. Следует его зашифровать. Воспользуемся тем, что ключ, в отличие от данных, — это лишь пара сотен бит (в зависимости от реализации, например, 256 бит — длина ключа алгоритма ГОСТ 28147-89, 56 бит — длина ключа алгоритма DES). Таким образом, можем применить более медленные асимметричные алгоритмы и зашифровать с их помощью пакетный ключ. Вместе с тем, для шифрования пакетного ключа может быть применен и симметричный алгоритм. Ключ алгоритма шифрования пакетного ключа назовем ключом связи.

Рис. 1.2. Преобразование отправляемого пакета

Кроме того, для обеспечения целостности пакетов сгенерируем электронно-цифровую подпись (ЭЦП) нашего пакета и прикрепим ее к формируемому пакету.

Совокупность ЭЦП и зашифрованного пакетного ключа называют аутентифицирующим заголовком.

Для того чтобы отправить сгенерированный нами пакет, необходимо добавить к нему IP-адреса источника и приемника. В случае туннеля этими адресами будут адреса пограничныхVPN-узлов. Если же защищается трафик между двумя узлами без применения туннеля, то эти адреса совпадут с адресами в исходном пакете.

Таким образом, исходный пакет защищен. Осталось выяснить ряд моментов. Во-первых, каким образом будет осуществлен обмен ключом связи и, во-вторых, что будем понимать под шифруемыми данными: только лишь данные прикладного уровня либо относящиеся к транспортному или сетевому уровню.

Чтобы ответить на второй вопрос, рассмотрим уровни защищенных каналов.