роками. Старий ключ також повинен зберігатися в секреті на випадок підтвердження підпису, зробленого під час дії старого ключа. Але для підписання нових документів повинен використовуватись новий ключ. Такий підхід дозволяє зменшити кількість матеріалу, яку криптоаналітик зможе використовувати для розкриття ключа.

10.5.Структура та призначення РКІ

10.5.1.Структура

Загальними цілями сучасних архітектур безпеки є захист і поширення інформації в розподіленому середовищі, де користувачі, ресурси і посередники розділені в часі і просторі. Інфраструктура відкритих ключів забезпечує сервіси, необхідні для безперервного управління ключами в розподіленій системі, пов’язує відкриті ключі з власниками відповідних секретних ключів і дозволяє користувачам перевіряти справжність цих зв’язків. PKI підтримує електронний документообіг і забезпечує ведення електронного бізнесу, гарантуючи, що:

1)особа або процес, ідентифікований як відправник електронного повідомлення або документа, дійсно є ініціатором відправлення;

2)особа або процес, який виступає одержувачем електронного повідомлення або документа, дійсно є тим одержувачем, якого мав на увазі відправник;

3)цілісність переданої інформації не порушена.

Зі зростанням числа додатків, що використовують криптографію, із збільшенням кількості її користувачів зростає кількість різнорідних сертифікатів, як у всій інформаційній системі, так і у кожного конкретного клієнта. Завдання однакової організації сервісу управління сертифікатами успішно вирішує інфраструктура відкритих ключів (PKI). На даний час відомо п’ять основних підходів до реалізації PKI в таких системах:

1)інфраструктура відкритих ключів, заснована на сертифікатах Х.509 - PKIX;

2)проста інфраструктура відкритих ключів SPKI/SDS1;

3)захищена система доменних імен DNS;

4)система захищеної пошти PGP;

5)система захищених електронних транзакцій SET.

10.5.2. Компоненти і сервіси інфраструктури відкритих ключів

Основні компоненти PKI

Інфраструктура відкритих ключів є комплексною системою, що забезпечує всі необхідні сервіси для використання технології відкритих ключів. Мета PKI полягає в управлінні ключами та сертифікатами, за допомогою якого корпорація може підтримувати надійну мережеву середу. PKI дозволяє використовувати сервіси шифрування і вироблення цифрового підпису узгоджено з широким колом додатків, що функціонують в середовищі відкритих ключів.

Основними компонентами ефективної PKI є: засвідчує центр;

реєстраційний центр; реєстр сертифікатів; архів сертифікатів; кінцеві суб’єкти (користувачі).

У складі PKI повинні функціонувати підсистеми анулювання сертифікатів, створення резервних копій і відновлення ключів, підтримки неможливості відмови від цифрових підписів, автоматичного коректування пар ключів і сертифікатів, управління "історією" ключів та підтримки взаємної сертифікації, прикладне програмне забезпечення користувачів повинно взаємодіяти з усіма цими підсистемами безпечним, погодженими і надійним способом.

Засвідчувальний центр

Безпосереднє використання відкритих ключів вимагає додаткової їх захисту та ідентифікації для визначення зв’язку з секретним ключем. Без такої додаткового захисту зловмисник може видавати себе як за відправника підписаних даних, так і за одержувача зашифрованих даних, замінивши значення відкритого ключа або порушивши його ідентифікацію. Все це призводить до необхідності верифікації відкритого ключа. Всі користувачі PKI повинні мати зареєстроване посвідчення, визнане співтовариством користувачів законним і надійним. Ці посвідчення зберігаються в цифровому форматі, відомому як сертифікат з відкритим ключем. Електронний сертифікат є цифровим документом, який пов’язує відкритий ключ з його власником. Для запевнення електронного сертифіката використовується електронний цифровий підпис засвідчує центру (ЗЦ), в цьому сенсі засвідчує центр уподібнюється нотаріальній конторі, так як підтверджує справжність сторін, що беруть участь в обміні електронними повідомленнями або документами.

342

Засвідчувальний центр відомий користувачам за двома атрибутами: за назвою та відкритим ключем. ЗЦ включає своє ім’я в кожен випущений ним сертифікат і список анульованих сертифікатів (САС) і підписує їх за допомогою власного секретного ключа. Користувачі можуть легко ідентифікувати сертифікати за іменем засвідчувального центру і переконатися в їх достовірності, використовуючи його відкритий ключ.

Засвідчувальний центр, головний керуючий компонент PKI, виконує такі основні функції:

формує власний секретний ключ і самопідписаний сертифікат; випускає (тобто створює і підписує) сертифікати підлеглих засвідчу-

вальних центрів та сертифікати відкритих ключів користувачів; веде базу всіх виданих сертифікатів та формує список анульованих

сертифікатів з регулярністю, визначеної регламентом; публікує інформацію про статус сертифікатів і САС.

При необхідності засвідчує центр може делегувати деякі функції інших компонентів PKI. Випускаючи сертифікат відкритого ключа, засвідчувальний центр тим самим підтверджує, що особа, пойменована в сертифікаті, володіє особистим ключем, який відповідає цьому відкритому ключу. Включаючи в сертифікат додаткову інформацію, засвідчувальний центр підтверджує її належність цьому суб’єкту. Додаткова інформація може бути контактною (наприклад, адреса електронної пошти) або містить відомості про типи програм, які можуть працювати з даними сертифікатом. Коли суб’єктом сертифіката є інший засвідчувальний центр, видавець підтверджує надійність випущених цим центром сертифікатів.

Дії засвідчувального центру обмежені політикою застосування сертифікатів (ПЗС), яка диктує йому, яку інформацію повинен містити сертифікат. Засвідчувальний центр виконує адекватний захист свого таємного ключа і відкрито публікує свою політику, щоб користувачі могли переконатися у відповідності їй сертифікатів. Ознайомившись з політикою застосування сертифікатів і вирішивши, що довіряють засвідчувальному центру та його діловим операціям, користувачі можуть покладатися на сертифікати, випущені цим центром. Таким чином, у PKI засвідчують центри виступають як довірена третя сторона.

Реєстраційний центр

Реєстраційний центр (РЦ) є необов’язковим компонентом PKI. Зазвичай РЦ отримує уповноваження від центра реєструвати користу-

вачів, забезпечувати їх взаємодію з засвідчувальним центром та перевіряти інформацію, яка заноситься в сертифікат. Сертифікат може містити інформацію, надану суб’єктом, що подає заявку на сертифікат і пред’являє документ (наприклад, паспорт, водійські права, чекову книжку тощо) або третьою стороною (кредитним агентством про кредитний ліміт пластикової карти). Іноді в сертифікат включається інформація з відділу кадрів або дані, що характеризують повноваження суб’єкта в компанії (наприклад, право підпису документів певної категорії). РЦ агрегує цю інформацію і надає її засвідчувальному центру.

Засвідчувальний центр може працювати з декількома реєстраційними центрами, в цьому випадку він підтримує список акредитованих реєстраційних центрів, тобто тих, які визнані надійними. Засвідчувальний центр видає сертифікат реєстраційному центру. РЦ виступає як об’єкт, підлеглий засвідчувальному центру, і повинен адекватно захищати свій секретний ключ. РЦ відомий засвідчувальному центру за іменем та відкритим ключем. Перевіряючи підпис РЦ на повідомленні або документі, що засвідчується, центр покладається на надійність наданої РЦ інформації.

РЦ об’єднує комплекс програмного і апаратного забезпечення і людей, що працюють на ньому. У функції РЦ може входити генерація та архівування ключів, повідомлення про анулювання сертифікатів, публікація сертифікатів і САС в мережевому довіднику LDAP й ін. Але РЦ не може випускати сертифікати і списки анульованих сертифікатів. Іноді засвідчує центр сам виконує функції реєстраційного центру.

Реєстр сертифікатів

Реєстр сертифікатів – спеціальний об’єкт PKI, база даних, де зберігаються діючі сертифікати і списки анульованих сертифікатів. Термін "реєстр" є синонімом раніше використаних в літературі назв сховища сертифікатів: каталог, репозиторій, довідник та інші. Цей компонент PKI значно спрощує управління системою та доступ до ресурсів. Реєстр надає інформацію про статус сертифікатів, забезпечує зберігання та розповсюдження сертифікатів та списків анульованих сертифікатів, управляє внесеннями змін у сертифікати. До реєстру висуваються такі вимоги: простота і стандартність доступу; регулярність оновлення інформації; вбудована захищеність; простота управління; сумісність з іншими сховищами (необов’язкове вимога).

Реєстр зазвичай розміщується на сервері каталогів, відповідному міжнародному стандарту Х.500 і його підмножині. Більшість серверів

каталогів і прикладне програмне забезпечення користувачів підтримують протокол полегшеного доступу до каталогів LDAP. Такий уніфікований підхід дозволяє забезпечувати функціональну сумісність додатків PKI і дає можливість довіряє сторонам отримувати інформацію про статус сертифікатів для верифікації ЕЦП.

Архів сертифікатів. На архів сертифікатів покладена функція довготривалого зберігання (від імені засвідчувального центру) і захисту інформації про усі видані сертифікати. Архів підтримує базу даних, яка використовується при регулюванні суперечок з приводу надійності електронних цифрових підписів, якими в минулому завірялися документи. Архів підтверджує якість інформації в момент її отримання і забезпечує цілісність даних під час зберігання. Інформація, яка надається засвідчувальним центром архіву, повинна бути достатньою для визначення статусу сертифікатів та їх видавця. Архів захищає інформацію відповідними технічними засобами і процедурами.

Користувачі. Кінцеві суб’єкти, або користувачі, PKI діляться на дві категорії: власники сертифікатів та довіряють боку. Вони використовують деякі сервіси і функції PKI, щоб отримати сертифікати або перевірити сертифікати інших суб’єктів. Власником сертифіката може бути фізична або юридична особа, додаток, сервер і т. д. Довіряють боку запитують і покладаються на інформацію про статус сертифікатів і відкритих ключах ЕЦП своїх партнерів по діловому спілкуванню.

10.5.3. Сервіси PKI

Криптографічні сервіси

Генерація пар ключів. За допомогою цього сервісу генерується пара ключів (відкритий ключ/закритий ключ), секретний ключ зберігається у файлі, захищеному паролем або іншими засобами, наприклад, на смарт-карті або за допомогою іншого апаратного чи програмного засобу, що гарантує конфіденційність секретного ключа. У PKI повинні підтримуватися дві пари ключів для кожного користувача. У будь-який момент часу користувач повинен мати одну пару ключів для шифрування й розшифрування повідомлення, а іншу пару ключів для вироблення або перевірки цифрового підпису.

Вироблення цифрового підпису. Цей сервіс полягає в генерації дайджеста повідомлення і підпису його цифровим чином.

345

Верифікація (перевірка) цифрового підпису. За допомогою цього сервісу встановлюється достовірність повідомлення і відповідної йому цифрового підпису.

Сервіси управління сертифікатами

Сервіси управління сертифікатами утворюють ядро інфраструктури відкритих ключів.

Випуск сертифіката. Сертифікати випускаються для користувачів (фізичних та юридичних осіб), для сертифікаційних центрів, які знаходяться на більш низьких рівнях ієрархії довіри, а також для інших сертифікаційних центрів в разі взаємної сертифікації.

Управління життєвим циклом сертифікатів і ключів. Якщо секретний ключ користувача втрачено, викрадено або скомпрометований або є ймовірність настання таких подій, дія сертифіката повинно бути припинена. Після отримання підтвердження запиту користувача про анулювання сертифіката засвідчує центр повідомляє про анулювання всі зацікавлені сторони, використовуючи список анульованих сертифікатів. Аналогічно анотування здійснюється призупинення дії сертифіката. Воно полягає в однократної скасування сертифіката на деякий час протягом періоду його дії. Після цього дія сертифіката поновлюється автоматично або ж сертифікат анулюється. Призупинення дії сертифіката здійснюється у тих ситуаціях, коли неможливо встановити автентичність особи, що звертається із запитом про анулювання.

Підтримка реєстру. Випущений сертифікат або САС включається до реєстру (відповідно до специфікацій стандарту Х.500 або інших вимог, щоб треті сторони могли мати до нього доступ. Зазвичай реєстр контролюється засвідчувальним центром, в деяких випадках – третьою стороною. Доступ до реєстру може бути обмежений. Якщо необхідно дотримання прав приватності користувачів, застосовуються заходи захисту даних від осіб, які не мають повноважень доступу.

Зберігання сертифікатів і САС в архіві. Випускаються сертифікати і списки анульованих сертифікатів зберігаються в архіві тривалий час, обумовлене правилами зберігання завірених ЕЦП документів.

Допоміжні сервіси

У PKI можуть підтримуватися також різні додаткові сервіси. Реєстрація. Реєстраційні сервіси забезпечують реєстрацію і

контроль інформації про суб’єктів, а також аутентифікацію, необхідну для

346

випуску або анулювання сертифікатів (від імені засвідчувального центру). Фактичний випуск сертифікатів здійснюється засвідчувальним центром.

Зберігання інформації в архіві. Сервіси зберігання інформації в архіві призначені для довготривалого зберігання та управління електронними документами та іншою інформацією. Сервіси забезпечують створення резервних копій і відновлення інформації у разі знищення або старіння середовища зберігання.

Нотаріальна автентифікація. Нотаріальна автентифікація включає автентифікацію відправника повідомлення, підтвердження цілісності та юридичної сили електронних документів.

Створення резервних копій та відновлення ключів. Засвідчуваль-

ний центр повинен мати можливість відновити зашифровану інформацію в разі втрати користувачами їх ключів шифрування. Це означає, що засвідчувальному центру необхідна система створення резервних копій і відновлення цих ключів. Цей процес відомий як комерційне створення резервних копій і відновлення ключів, і він відрізняється від примусового депонування ключів третьою стороною (зазвичай правоохоронними органами), яка отримує доступ до ключів для розшифровки необхідної інформації. Комерційні сервіси відновлення ключів забезпечують завчасне засекречування копії ключа на випадок втрати ключа користувачем, його відходу з роботи, забування пароля, необхідного для доступу до ключа, і відновлення ключа у відповідь на запит користувача або його роботодавця.

Невідмовність. Власноручні підписи традиційно свідчать про згоду або ознайомлення людини, яка його підписала, з текстом документа і не дозволяють відмовитися від факту підписання документу. Сучасні електронні технології дозволили замінити власну підпис на цифрову. Найголовніша вимога для запобігання відмови від цифрового підпису полягає в тому, що ключ підпису повинен генеруватися і безпечно зберігатися під контролем його власника. Коли користувачі забувають свої паролі або втрачають свої ключі підпису, на резервування або відновлення попередньої пари ключів підпису не накладається ніяких технічних обмежень (на відміну від аналогічної ситуації з парами ключів шифрування повідомлень). У таких випадках допускається генерація і подальше використання нових пар ключів підпису. Паралельне функціонування систем резервного копіювання і відновлення ключів і сервісу неспростовності викликає певні проблеми. При резервному копіюванні та

відновленні ключів повинні створюватися копії секретних ключів користувача. Щоб забезпечити неможливість відмови від цифрового підпису, не повинні створюватися резервні копії секретних ключів користувача, що використовуються для вироблення цифрового підпису. Для дотримання цих вимог у PKI повинні підтримуватися дві пари ключів для кожного користувача. У будь-який момент часу користувач повинен мати одну пару ключів для шифрування й розшифрування, а іншу пару ключів для вироблення або перевірки цифрового підпису.

Авторизація. Сертифікати можуть використовуватися для підтвердження особи користувача і завдання повноважень, якими він наділений. У числі повноважень суб’єкта сертифіката може бути, наприклад, право переглядати інформацію або дозвіл вносити зміни в матеріал, представлений на web-сервері.

Коригування ключів і керування історіями ключів. У найближчому майбутньому користувачі будуть мати величезну кількість пар ключів, які повинні будуть підтримуватися як криптографічні ключі, навіть якщо ніколи не будуть використовуватися. Ключі шифрування повинні з часом оновлюватися і повинні підтримувати історію всіх ключів, використаних раніше (наприклад, для розшифрування інформації багаторічної давності і перевірки цифрового підпису на старому контракті).

Процес коректування пар ключів повинен бути "прозорий" для користувача. Це означає, що користувачі не повинні піклуватися про оновлення ключів або отримувати відмова в обслуговуванні через недійсності своїх ключів. Для задоволення цієї вимоги пари ключів користувача повинні автоматично оновлюватися до закінчення терміну їх дії. При оновленні пари ключів підпису попередній ключ підпису безпечно знищується. Тим самим запобігає несанкціонований доступ до ключа та усувається необхідність зберігання попередніх ключів.

Інші сервіси. У ряді випадків необхідні й інші сервіси, наприклад, сервіси генерації пар ключів і запису їх на смарткарти, якщо ключі зберігаються на смарт-картах.

10.5.4. Архітектура і топологія PKI

Типи архітектури. PKI зазвичай складається з багатьох засвідчувальних центрів та користувачів, пов’язаних між собою різними способами, що дозволяють вибудувати шляхи довіри. Шлях довіри

пов’язує сторону, що довіряє з однією або багатьма третіми довіреними сторонами і дозволяє конфіденційно перевірити законність використовуваного довіряють стороною сертифіката. Одержувач завіреного цифровим підписом повідомлення, що не має зв’язку з центром, що засвідчує – видавцем сертифіката відкритого ключа підпису, може перевірити сертифікат відправника повідомлення, простежуючи ланцюжок сертифікатів між двома центрами: своїм і відправника. Для розгортання PKI традиційно використовують ієрархічну або мережеву архітектуру, останнім часом зі зростанням масштабів PKI і необхідності об’єднання різнорідних інфраструктур одержує поширення гібридна архітектура.

Ієрархічна архітектура

Засвідчувальні центри організуються ієрархічно під управлінням, так званого кореневого засвідчувального центру, який випускає самопідписаний сертифікат та сертифікати для підлеглих засвідчувальних центрів. Підлеглі засвідчувальні центри можуть випускати сертифікати для засвідчувальних центрів, що знаходяться нижче них за рівнем ієрархії, або для користувачів. В ієрархічній PKI кожна довіряюча сторона знає відкритий ключ підпису кореневого засвідчувального центру. Будьякий сертифікат може бути перевірений шляхом вибудовування ланцюжка сертифікатів від кореневого центру, що засвідчує, і її верифікації, тобто перевірки пов’язаності суб’єкта сертифіката та його відкритого ключа. Процедура верифікації ланцюжка сертифікатів передбачає, що всі "правильні" ланцюжки починаються з сертифікатів, виданих одним кореневим засвідчувальним центром. Щоб покладатися на сертифікат, сторона, що довіряє повинна пересвідчитися, що:

кожен сертифікат у ланцюжку підписаний за допомогою відкритого ключа наступного сертифіката у ланцюжку;

термін дії сертифіката не закінчився і сертифікат не анульований; кожен сертифікат задовольняє ряд критеріїв, що задаються серти-

фікатами, розташованими вище в ланцюжку.

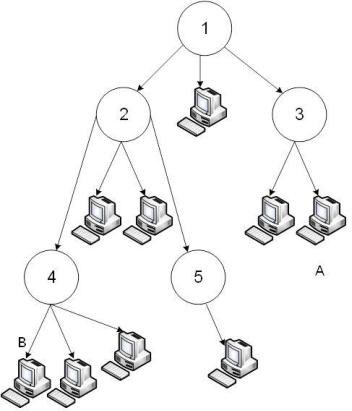

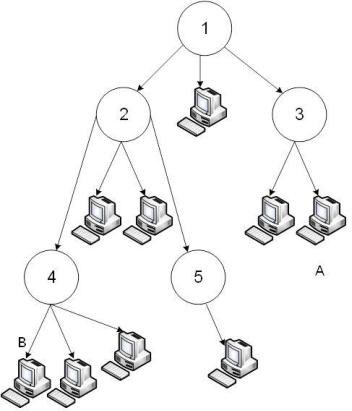

Вибудовування ланцюжка наведено на рис. 10.1. Відправник повідомлення А перевіряє сертифікат одержувача повідомлення В, випущений ЗЦ 4, потім – сертифікат ЗЦ З, випущений ЗЦ 2, а потім сертифікат ЗЦ 2, випущений ЗЦ 1 – кореневим засвідчувальним центром, відкритий ключ підпису відомий відправнику.

Існують два способи отримання довіряючою стороною сертифікатів для перевірки ланцюжка: модель з проштовхуванням і модель з витягом. Модель з проштовхуванням припускає, що відправник передає одержувачу разом зі своїм сертифікатом всі сертифікати ланцюжка і одержувач

може негайно їх перевірити. При використанні моделі з витягом надсилається тільки сертифікат відправника, а одержувач сам повинен витягти сертифікат засвідчувальному центру. Оскільки кожен сертифікат містить ім’я видавця, одержувачу відомо, де перевірити сертифікат.

Перевагою ієрархічної архітектури є те, що не всі сторони повинні автоматично довіряти всім засвідчувальним центрам. Фактично єдиним центром, що засвідчує, якому необхідно довіряти, є кореневий засвідчувальний центр.

Мережна архітектура

Незалежні засвідчувальні центри взаємно сертифікують один одного, тобто випускають сертифікати одне для одного, і об’єднуються в пари взаємної сертифікації. Взаємна сертифікація дозволяє взаємодіяти засвідчувальним центрам та кінцевим суб’єктам з різних доменів PKI. У результаті між ними формується мережа довіри, яку наведена на рис. 10.2.

Рис. 10.1. Ієрархічна архітектура PKI

Сторона, що довіряє, знає відкритий ключ найближчого до неї засвідчувального центру, зазвичай того, який випустив для неї сертифікат. Сторона, що довіряє перевіряє сертифікат, вибудовуючи ланцюжок довіри від відомого їй засвідчувального центру, якому вона довіряє.