теория алгоритмов.Лекция 6. Подходы к защите данных

.pdf

Булах Д.А. |

Теория алгоритмов. |

Слайд 11 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Полиалфавитные монограммные шифры

Полиалфавитные шифры устраняют некоторые недостатки одноалфавитных шифров

В чём недостаток одноалфавитных шифров?

Одна буква – один символ.

Одноалфавитный |

Полиалфавитный |

||

А |

А1 |

А |

А1, A2 |

Б |

А2 |

Б |

А3 |

В |

А3 |

В |

А4 |

Как взламывают одноалфавитный шифр?

С применением частотного |

. |

|

1 |

2 |

4 |

1 |

А Б |

Г |

|

2 |

Ё Ж |

И |

|

3 |

М Н |

П |

|

4 |

Т У |

Х |

|

5 |

Ш Щ |

Ы |

|

6 |

Ю Я |

! |

|

2511431615351163342524313663354226244164

Булах Д.А. |

Теория алгоритмов. |

Слайд 12 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Следующий шаг – полиграммные шифры

Вместо замены символов – замена групп символов.

В некоторых способах реализации приводит к сокращению объёма данных.

Английский язык: |

Русский язык: |

you, he, she, it |

ты, вы, он, она, оно, они, … |

the |

|

..†on |

..ция |

..ing |

..ение |

..ness |

..ость |

... |

... |

Булах Д.А. |

Теория алгоритмов. |

Слайд 13 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

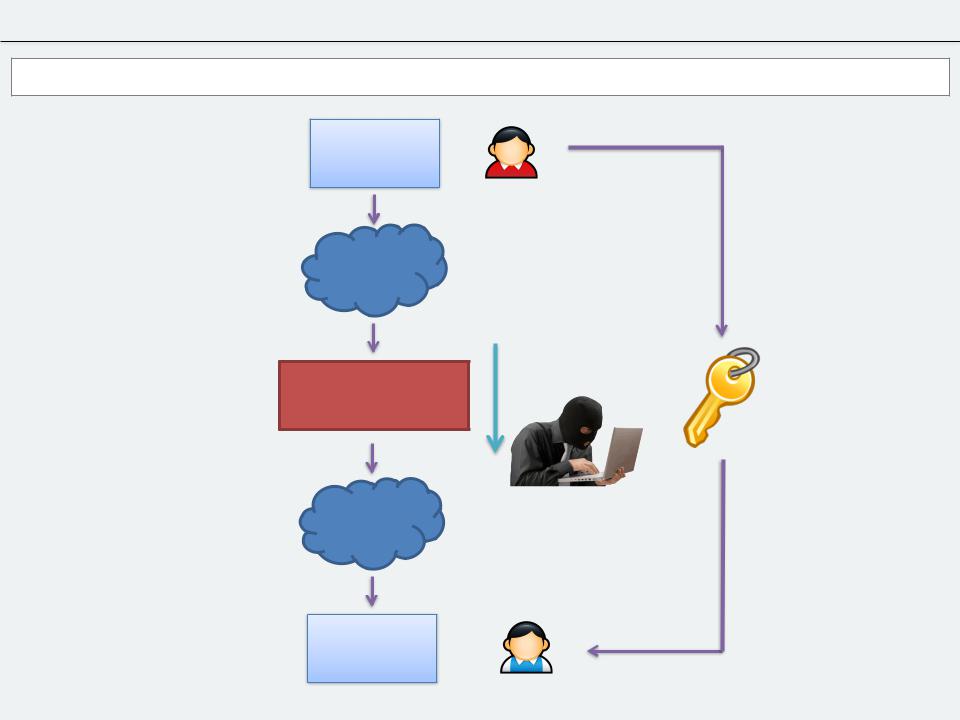

Недостаток симметричного шифрования

Алгоритмы:

DES 3DES AES Blowfish Twofish

Зашифрованное связи

Открытый

Булах Д.А. |

Теория алгоритмов. |

Слайд 14 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Асимметричное шифрование –

Шифрование «с открытым ключом»

Алгоритм:

RSA

Используют:

SSH,

SSL и TLS (HTTPS)

Открытый

канал

связи

Булах Д.А. |

Теория алгоритмов. |

Слайд 15 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Аутентификация пользователей

Аутентификация пользователей строится на хэшах. (hash)

Основной алгоритм - алгоритм md5.

Примеры:

‘a’ - 0cc175b9c0f1b6a831c399e269772661 ‘b’ - 92eb5 ee6ae2fec3ad71c777531578f

- b0b18ddf72e93acbf9a774284909ae4f

«Развернуть» хеш обратно однозначно нельзя!

Методы взлома – атака «грубой силой» (brute-force), перебор по словарю.

Булах Д.А. |

Теория алгоритмов. |

Слайд 16 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Альтернативные системы аутентификации пользователей

1. Многостадийность

2. Биометрическая идентификация

3. Новые способы идентификации

Булах Д.А. |

Теория алгоритмов. |

Слайд 17 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Альтернативные системы аутентификации пользователей

Не только защита, но и удобство

Более сложные системы: те же действия, но с распознаванием лиц

Булах Д.А. |

Теория алгоритмов. |

Слайд 18 из 26 |

||

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

|||

|

|

|||

|

|

|

|

|

|

Как и где применяется шифрование |

|

|

|

1. хранение информации – отдельные файлы;

2.аутентификация пользователей

3.хранение информации – файловые системы;

4.протоколы передачи данных в сети интернет;

5. аппаратное шифрование на уровне устройств.

Булах Д.А. |

|

Теория алгоритмов. |

Слайд 19 из 26 |

|

Кафедра ПКИМС, |

2012. |

Лекция 6. Подходы к защите данных. |

||

|

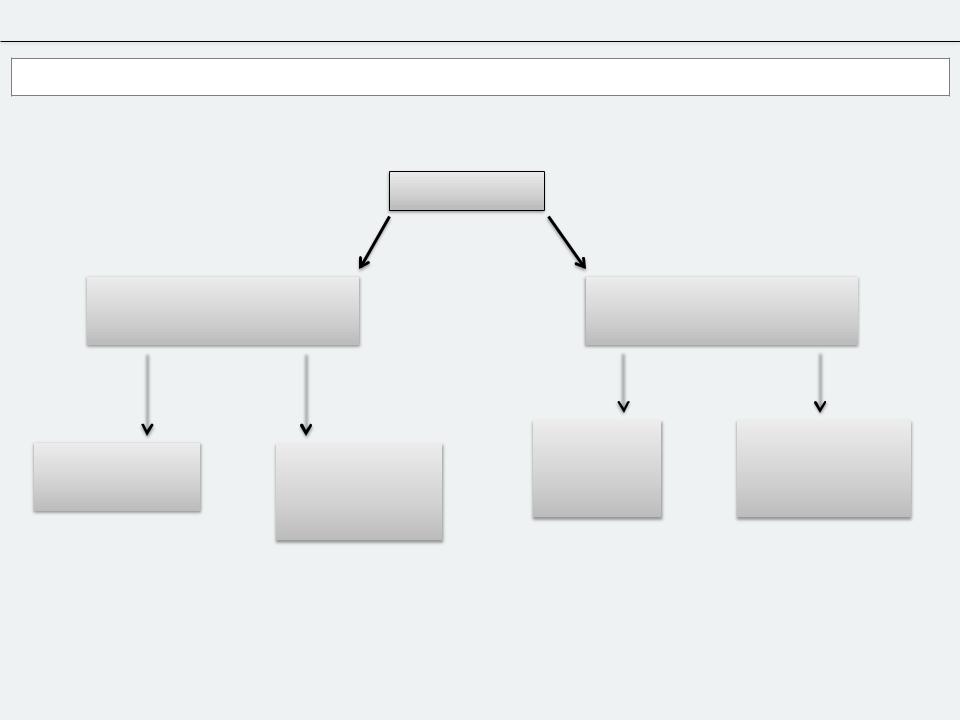

Защита программного кода

Цель защиты

Несанкционированный |

|

Анализ программного |

запуск ПО |

|

кода |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Защита |

|

Защита |

||

|

|

|

|

|

||||||

Программная |

|

Программно- |

||||||||

|

|

исходного |

|

исполняемого |

||||||

|

|

|

|

защита |

|

|

|

|

кода |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Булах Д.А. |

Теория алгоритмов. |

Слайд 20 из 26 |

|

Кафедра ПКИМС, МИЭТ. 2012. |

Лекция 6. Подходы к защите данных. |

||

|

Программная защита – использование серийного номера

int main() { |

|

int key = 0; |

Метод взлома: |

scanf("%d", &key); |

замена опкода jne (0x75) |

if(key == 32) |

на опкод je (0x74) |

printf("Secret |

|

info!"); |

|

return 0; |

|

} |

|

if(key == 32) |

|

printf("Secret info!"); |

info!" (0F82108h) |

||

00F81021 |

push |

offset string |

|

00F81026 |

call |

dword ptr [__imp__printf (0F8209Ch)] |

|

00F8102C |

add |

esp,4 |

|

return 0; |

eax,eax |

|

|

00F8102F |

xor |

|

|