Ch_18

.pdf

Индикаторы на передней панели концентратора показывают, какие соединения исполь# зуются компьютерами. Концентратор должен иметь хотя бы по одному разъему RJ#45 для каждого компьютера, который вы собираетесь подключить к сети.

Как работают концентраторы

В Ethernet компьютер посылает концентратору широкополосный запрос на сетевую ин# формацию или запрос программам. Концентратор пересылает этот запрос всем компьютерам, подключенным к нему. Когда компьютер, которому адресовано сообщение, получает его, он посылает запрашиваемую информацию обратно концентратору, который снова пересылает ее всем компьютерам, несмотря на то что только один компьютер будет ее обрабатывать. Таким образом, концентратор работает, как радиоретранслятор, который посылает сигнал всем при# емникам, однако только соответствующим образом настроенные приемопередатчики могут отсылать или передавать информацию.

Сравнение концентраторов и коммутаторов

Коммутаторы, как и концентраторы, используются для соединения компьютеров сети Ethernet, созданной на базе кабеля UTP, друг с другом. Концентраторы, в свою очередь, транслируют передаваемые данные всем компьютерам, подключенным к локальной сети. Коммутаторы используют функцию, называемую запоминанием адреса и определяющую пункт назначения каждого пакета данных, отправляя его непосредственно тому компьютеру,

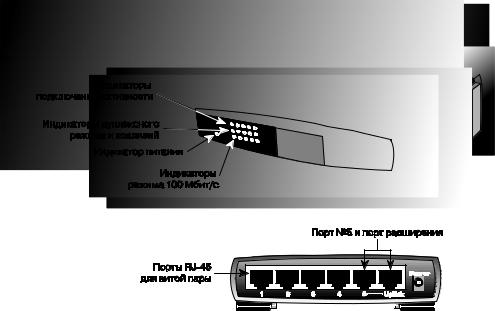

Рис. 18.20. Передняя (вверху) и задняя (внизу) панели типичного коммутатора 10/100 Ethernet на пять портов

Поскольку коммутаторы устанавливают прямое соединение между передающим и при# нимающим компьютерами, они обеспечивают полную ширину полосы пропускания для каж# дого порта. В то же время концентраторам приходится делить полосу пропускания сети на все ее активные системы. Это означает, что ширина полосы пропускания, в зависимости от за# груженности сети, может увеличиваться или уменьшаться.

Представьте, например, рабочую группу из четырех компьютеров, использующую сетевые адаптеры 10/100 и концентратор Ethernet. Общая ширина полосы пропускания сети равна 100 Мбит/с. В том случае, если две системы в рабочем состоянии, эффективная ширина полосы

Аппаратное обеспечение сети |

1143 |

пропускания будет равна 50 Мбит/с (100 Мбит/с, разделенные на 2). Если работают все четыре системы, эффективная ширина полосы пропускания уменьшается до 25 Мбит/с (100 Мбит/с, разделенные на 4). Таким образом, увеличение числа активных пользователей приводит к уменьшению пропускной способности сети.

Коммутатор, используемый вместо концентратора, не ретранслирует данные всем компью# терам сети, поэтому эффективная ширина полосы пропускания для каждой системы остается равной 100 Мбит/с.

Большинство устройств 10/100 и Fast Ethernet или коммутаторов 10/100 также поддер# живают дуплексный режим работы (одновременные передача и прием данных), позволяю# щий удвоить фактическую ширину полосы пропускания до 200 Мбит/с. Сравнительные ха# рактеристики устройств приведены в табл. 18.9.

Таблица 18.9. Сравнительные характеристики концентраторов и коммутаторов Ethernet

Свойство |

Концентратор |

Коммутатор |

|

|

|

Полоса пропускания |

Разделенная на общее количество |

Назначенная для каждого используемого порта |

|

используемых портов |

|

Тип передачи данных |

Трансляция сообщений всем системам |

Прямое соединение передающего и |

|

сети |

принимающего компьютеров |

Дуплексная поддержка |

Только полудуплексная (передача или |

Полудуплексная или дуплексная (передача и |

|

прием) |

прием) при использовании дуплексных сетевых |

|

|

адаптеров |

Используя коммутаторы, можно значительно повысить производительность сети, не ме# няя при этом ее компонентов.

Примечание

Как кабельные, так и беспроводные маршрутизаторы (маршрутизатор соединяет локальную сеть с устрой ством, обеспечивающим подключение к Интернету обычно кабельным или DSL модемом) обычно име ют встроенные дуплексные 10/100 (Fast Etehrnet) или 10/100/1000 (Gigabit Ethernet) коммутаторы. Такие маршрутизаторы в сети могут использоваться вместо коммутаторов.

Если вы удовлетворены производительностью сети, обеспечиваемой концентратором, можно не заменять его коммутатором. Однако примите в расчет, что в современных сетях часто просматривается содержимое источников мультимедиа, так что производительности концентратора может и не хватить.

Дополнительные полезные возможности концентраторов/коммутаторов

Дешевые концентраторы работают только на одной скорости и имеют всего несколько разъе# мов RJ#45. В зависимости от требований могут пригодиться дополнительные возможности.

Многоскоростные коммутаторы. При добавлении клиентов Gigabit Ethernet (1000BASE#TX) или Fast Ethernet (100BASE#TX) к существующей сети 10BASE#T понадобится многоскоростной концентратор/коммутатор, чтобы соединить разные типы Ethernet.

Даже если создается полностью новая сеть Fast Ethernet, многоскоростной коммутатор пригодится для временного подключения портативного компьютера с адаптером 10BASE#T. Хотя в настоящее время большинство моделей коммутаторов Ethernet яв# ляются многоскоростными, на рынке можно встретить и односкоростные модели. Их можно использовать в тех случаях, когда необходимо исключить возможность более медленных подключений.

Беспроводная точка доступа. Многие современные коммутаторы содержат встроен# ную беспроводную точку доступа (или маршрутизатор), которая поддерживает стан# дарт 802.11b/g, 802.11a или 802.11n (некоторые точки доступа поддерживают все че# тыре стандарта). Если в будущем планируется внедрять беспроводные сети, имеет смысл сразу приобрести коммутатор со встроенной беспроводной точкой доступа.

1144 |

Глава 18. Локальные сети |

Объединяемый коммутатор и порт расширения. Такой коммутатор можно подклю# чать к другим концентраторам или коммутаторам, что позволяет не заменять его при недостатке подключений. Большинство современных коммутаторов имеют возмож# ность объединения. Это прекрасная возможность добавления функций сети 10/100/ 1000 к старой сети 10BASE#T, для чего требуется подключить двухскоростной концен# тратор или коммутатор к порту расширения коммутатора 10BASE#T.

Совет

Чтобы проверить, является ли коммутатор объединяемым, поищите в нем порт расширения. Этот порт имеет такой же внешний вид, как и RJ 45, однако распайка контактов в нем другая позволяющая соеди нять его с другим коммутатором обычным кабелем UTP. Если такого порта нет, для соединения коммута торов друг с другом используют перекрестный кабель.

Дополнительные порты. При объединении четырех компьютеров в небольшую сеть понадобится 4#портовый концентратор/коммутатор (самый маленький из сущест# вующих). Однако, если вы приобретете концентратор/коммутатор только с четырьмя портами, а впоследствии захотите добавить к сети еще несколько компьютеров, при# дется менять устройство.

Приобретайте концентратор/коммутатор, который сможет “выдержать” потенциаль# ное увеличение сети в течение следующего года. Если планируется добавить две рабо# чие станции, покупайте минимум 6#портовый концентратор/коммутатор (удельная цена одного порта уменьшается с увеличением количества портов).

Примечание

Порт расширения коммутатора или концентратора также используется для подключения устройства к маршрутизатору или шлюзу, обеспечивающему подключение к Интернету локальной сети. В случае, когда используется множество коммутаторов, они обычно напрямую подключены к маршрутизатору, а не по це почке друг к другу.

Обычно в коммутаторах порт расширения напрямую связан с одним из обычных портов (пример показан на рис. 18.20). В случае, когда используется порт расширения, к связанному с ним обычному порту не может быть подключено другое устройство. Таким образом, макси# мальное количество подключаемых к коммутатору устройств остается постоянным.

Размещение концентратора/коммутатора

В крупных сетях рядом с сервером устанавливается специальный коммутационный шкаф, однако в небольших сетях для рабочих групп такой шкаф не нужен. Несмотря на отсутствие шкафа вопрос расположения концентратора/коммутатора остается весьма важным.

К концентраторам/коммутаторам в Ethernet необходимо подключить электропитание. При этом небольшому устройству достаточно “розеточного” трансформатора, а большие уст# ройства будут использовать внутренний блок питания, подключенный к сети стандартным силовым кабелем.

Кроме того, стоит расположить концентратор так, чтобы разъемы RJ#45 были доступны, а индикаторы на нем были видны, что упростит диагностику.

Если в коммутатор/концентратор для использования с широкополосным устройством доступа (DSL или кабельный модем) к Интернету встроен маршрутизатор, их можно размес# тить рядом с кабельным или DSL#модемом либо на некотором расстоянии в зависимости от планировки дома или офиса. Поскольку кабельный или DSL#модем обычно подключается к компьютеру с помощью того же кабеля UTP категории 5, используемого в Ethernet, модем# ный кабель можно подключить к WAN#порту, а все компьютеры, в свою очередь, — к портам локальной сети маршрутизатора/коммутатора.

Длина кабелей от одного устройства до другого ограничена 100 м для всех сетей UTP Ethernet (10BASE#T, 100BASE#TX и 1000BASE#TX). Больше никаких ограничений нет, так

Аппаратное обеспечение сети |

1145 |

что в пределах офиса концентратор можно устанавливать в любое место, к которому можно подвести электроэнергию и куда легко добраться.

Совет

Перед приобретением концентратора решите, отдать ли предпочтение готовым кабелям или смонти ровать их самостоятельно. Если перенести концентратор в другое место, некоторые провода могут оказаться слишком короткими. Используйте кабели большей длины и скрутите остаток в кольца, а слишком короткие кабели замените. Можно, естественно, соединить два последовательных кабеля пе реходником. Однако при этом учтите, что в розничной продаже можно встретить и переходники катего рии 3, обеспечивающие только скорость 10 Мбит/с. В любом случае один длинный кабель лучше двух коротких, объединенных с помощью переходника.

Оборудование беспроводных сетей

В сетях стандарта 802.11 используется два типа устройств:

точки доступа; сетевые адаптеры, оборудованные приемопередатчиками.

Точки доступа — это устройства размером с книгу, которые используют порты RJ#45 для подключения к сети 10BASE#T Ethernet (если это необходимо) и содержат трансивер, а также программное обеспечение кодирования и связи. Эти устройства транслируют сиг# налы обычной Ethernet в сигналы беспроводной Ethernet и передают их беспроводным се# тевым адаптерам. Точки доступа также раскодируют сигналы в обратном направлении.

Примечание

В небольших домашних и офисных сетях, подключенных к Интернету, точка доступа обычно интегрирована в беспроводной маршрутизатор, который также содержит коммутатор Ethernet.

Для охвата больших территорий купите две точки доступа и подключите их к коммутатору Ethernet. Это позволит пользователям свободно перемещаться в пределах здания, не теряя при этом соединения с сетью. Некоторые точки доступа могут напрямую взаимодействовать одна с другой посредством радиоволн, что позволяет создавать беспроводные магистрали, охватываю# щие большие пространства, например оптовые магазины или торговые склады, а также избавля# ет от необходимости прокладывать кабельную сеть. Кроме того, можно приобрести так называе# мый расширитель диапазона, который способен принимать и усиливать слабый радиосигнал. Однако учтите, что некоторые расширители диапазона способны работать с точками доступа или маршрутизаторами только своего производителя.

Для организации одноранговой беспроводной сети наличие точек доступа необязательно (такую сеть называют спонтанной), однако они просто необходимы для обеспечения совме# стного доступа к Интернету или подключения к другой сети. При использовании точек дос# тупа сеть работает в режиме инфраструктуры.

Примечание

При работе клиентов во временной беспроводной сети для обеспечения их доступа к Интернету один из компьютеров должен быть подключен к мосту или использовать в качестве моста второй сетевой адаптер.

Беспроводные сетевые адаптеры имеют фиксированную или отсоединяемую радиоантен# ну и используют один из следующих интерфейсов подключения к компьютеру.

CardBus (32#разрядный PC Card). Используются в ноутбуках, не имеющих интегри# рованной поддержки беспроводных сетей.

Mini#PCI. Обеспечивают ноутбукам поддержку кабельной и беспроводной сетей Eth# ernet, а также коммутируемого модема.

PCI. Используются в настольных компьютерах, имеющих разъемы PCI.

USB. Могут использоваться как в настольных, так и в портативных компьютерах.

1146 |

Глава 18. Локальные сети |

В большинстве ноутбуков с интегрированной поддержкой Wi#Fi для беспроводного адап# тера используется интерфейс mini#PCI. При этом антенна закреплена внутри корпуса, а в но# утбуке остается свободным один или более разъемов PC Card, которые можно использовать для подключения внешних адаптеров и антенны.

Примечание

Карты с интерфейсом mini PCI встроены в ноутбуки. Их можно удалить, открыв пластину в нижней части устройства и отсоединив карту. Поскольку карты mini PCI обычно адаптированы к ноутбукам конкретной модели, в розничной продаже их встретить практически невозможно. В то же время при подборе конфигу рации во время покупки ноутбука продавец может с помощью разных карт mini PCI обеспечить необходи мые коммуникационные возможности компьютера. Также карты mini PCI можно приобрести в отделе за пасных частей производителя ноутбука.

В беспроводную сеть можно объединить любые типы сертифицированных устройств Wi Fi. Таким образом, появляется возможность организовать смешанную сеть из настольных компьютеров и ноутбуков. На рис. 18.21 продемонстрировано типичное беспроводное сетевое оборудование.

Рис. 18.21. Типичное семейство продуктов стандарта Wi#Fi с частотой 2,4 ГГц включает в себя беспро# водный маршрутизатор и сетевые адаптеры USB/PC Card/PCI

Всовременных ноутбуках с помощью карт mini#PCI реализована поддержка беспровод# ных сетевых протоколов 802.11g, а иногда и двухдиапазонного режима 802.11a/g. В то же время при желании в них можно добавить поддержку других протоколов 802.11 с помощью дополнительных карт с интерфейсом PC Card или USB.

Вслучае, когда система с беспроводным адаптером обнаруживает несколько сигналов Wi# Fi, из них выбирается самый сильный и обеспечивающий наименьшее число ошибок, после чего выполняется автоматическое переключение на соответствующий источник. Естественно, при желании систему можно переключить на конкретный источник сигнала с помощью опе# рационной системы или программы поставщика сетевого оборудования.

Существует ряд дополнительных устройств, которые могут быть добавлены в создавае# мую сеть.

Беспроводные мосты. Эти устройства позволяют подключать к беспроводной сети проводные аппаратные средства Ethernet, к которым относятся игровые консоли и те# левизионные приставки.

Беспроводные повторители/расширители диапазона. Повторитель обычно использу# ется для расширения радиуса охвата существующей беспроводной сети, а также в ка# честве точки доступа или моста.

Аппаратное обеспечение сети |

1147 |

Беспроводные маршрутизаторы. Эти устройства, используемые вместо стандартной точки доступа, позволяют подключить беспроводную сеть к Интернету с помощью ка# бельного модема или какого#нибудь другого широкополосного устройства (более под# робная информация представлена в главе 17). Многие беспроводные маршрутизаторы содержат многопортовый коммутатор, необходимый для соединения с проводными Ethernet, а в некоторых случаях и сервер печати.

Специализированные антенны. Антенны, используемые во многих маршрутизаторах и точках доступа, успешно работают при передаче данных на короткие расстояния. Однако при увеличении расстояния или проблемах, возникающих при перекрытии линии визирования, лучше использовать не стандартную, а потолочную, настенную, кругонаправленную или узконаправленную антенну.

Усилители сигнала. В дополнение к сменной антенне или в качестве альтернативы ей некоторые производители выпускают усилители сигнала, которые устанавливаются в точку доступа или маршрутизатор. В большинстве случаев усилители сигнала привя# заны к модели самого устройства приема/передачи.

Логические топологии беспроводных сетей

Беспроводные сети могут иметь две логические топологии, что меньше, чем в кабельных сетях.

Звездообразная. Эта топология, применяемая в устройствах стандарта 802.11, напо# минает одноименную архитектуру сетей стандарта 10BASE#T и остальных, более ско# ростных версий Ethernet с концентратором. Точка доступа играет роль концентратора, поскольку все компьютеры соединяются через нее, а не взаимодействуют друг с дру# гом напрямую. Несмотря на то что стоимость этого метода из расчета на одно устрой# ство гораздо выше, он позволяет работать со скоростями, близкими к скоростям 10BASE#T Ethernet, и более прост в управлении.

Точка–точка. Эта топология используется в устройствах Bluetooth (а также в спон# танных беспроводных сетях). Такие устройства напрямую соединяются друг с другом и не требуют для взаимодействия друг с другом никаких точек доступа или других устройств, подобных концентратору, хотя для совместного доступа к Интернету все компьютеры сети HomeRF должны быть подключены к общему беспроводному шлю# зу. Это значительно снижает стоимость, однако топология “точка–точка” подходит для очень маленьких, несложных сетей или временного совместного доступа к данным с помощью другого устройства (Bluetooth); передача данных осуществляется с гораздо меньшей скоростью, чем в сетях 100BASE#TX.

На рис. 18.22 представлено два типа |

сетей. |

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 18.22. Звездообразная топология (слева), используемая в беспроводных Ethernet#сетях IEEE 801.11, и топология “точка–точка” (справа), применяемая в сетях Bluetooth и во временных сетях Wi#Fi

1148 |

Глава 18. Локальные сети |

Безопасность и прочие возможности

Когда я работал над первым изданием настоящей книги, хакеры использовали свой излюб# ленный метод, который обеспечивал возможность несанкционированного входа в компьютер# ную сеть. Вначале они узнавали телефонный номер модема, а затем соединялись с компьютером и разгадывали пароль, как в фильме “War Games”. В настоящее время вместо этого обычно ис# пользуется другая технология — War driving. Это выражение, которое можно перевести как “боевое вождение”, означает исследование окрестностей с помощью портативного компьютера, оснащенного беспроводной сетевой платой. Цель подобного исследования — выявление неза# щищенных сетей. После того как злоумышленник находит брешь в системе защиты (что, как оказалось, сделать довольно легко) и получает доступ к незащищенной сети, все секреты, хра# нящиеся на компьютере, автоматически становятся достоянием общественности.

Поскольку теоретически к беспроводной сети можно подключиться из любой точки, имея соответствующий сетевой адаптер, большинство моделей беспроводных сетевых адаптеров и точек доступа используют кодирование. Большинство точек доступа (даже дешевые модели SOHO) обеспечивают возможность ограничения количества подключений списком автори# зированных сетевых адаптеров (по их встроенному MAC#адресу).

Фильтрация по MAC#адресу может оказаться полезной для защиты от соседей, однако она не способна остановить массированную атаку. Системы на базе Linux позволяют изме# нять MAC#адреса своих сетевых адаптеров. Следовательно, нужно использовать другие сред# ства защиты, например шифрование.

Внимание

В прошлом считалось, что функция SSID, поддерживаемая стандартами IEEE 802.11, является и функцией безопасности. На самом деле это совершенно не так. В сетях Wi Fi SSID просто сетевое имя беспро водной сети, подобное именам рабочих групп и доменов. Широковещательная передача SSID может быть отключена (в данном случае при поиске сетей клиенты не увидят SSID), что обеспечивает достаточный уровень безопасности. Однако сама по себе функция SSID ни в коем случае не должна рассматриваться как средство обеспечения безопасности. Компания Microsoft пришла к заключению, что отсутствие широ кого вещания идентификатора SSID несет в себе еще больший риск, чем его наличие. Особенно это отно сится к операционным системам Windows XP и Windows Server 2003. Подробности можно узнать по адресу:

http://www.microsoft.com/technet/network/evaluate/hiddennet.mspx

Существует множество утилит (в том числе бесплатных), позволяющих быстро раскрывать идентификато ры беспроводных сетей, даже если они не транслируются, и подключаться к незащищенным сетям.

Наименьший уровень безопасности можно обеспечить, если заменить присвоенный производителем точки доступа или маршрутизатора идентификатор другим. Обычно присвоенный производителем идентификатор отражает название компании и номер модели устройства. Хакер, вооруженный этой информацией, может использовать таблицу стандартных идентификаторов и паролей моделей разных производителей, а также их диапазоны адресов. Все эти данные можно получить из документации или на сайтах производителей. Если в беспроводной сети не реализовано шифрование WEP или WPA, этой информации вполне достаточно для вторжения в чужую сеть. Если изменить идентификатор и пароль, можно существенно усложнить задачу потенциальным хакерам. Также рекомендуется применить наи более серьезное шифрование, доступное в системе.

Все сетевые продукты Wi#Fi поддерживают минимум 40#разрядное шифрование, которое реализуется посредством спецификации WEP (Wired Equivalent Privacy), но для современ# ных аппаратных средств требуется уже 64#разрядное WEP#кодирование. Многие производи# тели сетевых устройств предоставляют также 128# и 256#разрядную системы шифрования, которые больше подходят для предприятий или учреждений, чем для аппаратных средств в малом или домашнем офисе. К сожалению, спецификация WEP оказалась весьма ненадеж# ной защитой от несанкционированного доступа. Система WEP позволяет загнать в тупик случайного любопытствующего пользователя, но при этом не является серьезным препятст# вием для опытного “взломщика”, решившего проникнуть в беспроводную сеть. По этой при# чине многие сетевые продукты, выпускаемые с 2003 года, поддерживают новый стандарт безопасности — Wi#Fi Protected Access (WPA). Стандарт WPA создан на основе разрабаты# ваемого стандарта безопасности IEEE 802.11i. Аппаратные средства, поддерживающие стан#

Аппаратное обеспечение сети |

1149 |

дарт WPA, успешно работают с существующими WEP#совместимыми устройствами. Помимо этого, выпускаются новые версии программного обеспечения для таких устройств. В совре# менных устройствах 802.11g и 802.11n поддерживается более строгое шифрование WPA2 (использующее вместо алгоритма TKIP алгоритм AES).

Изменение версии с WPA на WPA2 может потребовать также обновления операцион# ной системы. К примеру, Windows XP Service Pack 2 поддерживает WPA, однако для ис# пользования WPA2 следует загрузить и установить пакет обновления беспроводного кли# ента (Wireless Client Update). Более подробно этот вопрос рассмотрен в статье 917021 Базы знаний компании Microsoft (http://support.microsoft.com). Уровень и тип шифро# вания должны быть согласованы между адаптером и точкой доступа. В случае, если компо# нентами сети используются два разных стандарта (например, WPA и WEP), в сети будет применен самый слабый из них (в данном случае — WEP). Так что для обеспечения повы# шенной безопасности всеми устройствами сети должен поддерживаться стандарт WPA или, что еще лучше, WPA2.

Управление и поддержка DHCP

Большинство точек доступа управляются с помощью браузера, а также предоставляют средства диагностики и мониторинга, позволяющие оптимизировать место установки точки доступа. Устройства беспроводной связи многих производителей поддерживают протокол DHCP (Dynamic Host Configuration Protocol), что позволяет без проблем переносить компь# ютер из одной подсети в другую.

На рис. 18.23 показана типичная беспроводная сеть стандарта 802.11 с несколькими точ# ками доступа.

Рис. 18.23. Типичная беспроводная сеть с несколькими точками доступа. Когда пользователи с беспро# водными сетевыми адаптерами переходят из одного офиса в другой, система переключения автоматиче# ски переводит адаптер с одной точки доступа на другую, позволяя отключаться от сети и подключаться к ней без использования проводов

1150 |

Глава 18. Локальные сети |

Число пользователей на одну точку доступа

Это число варьируется в зависимости от параметров устройства. На данный момент суще# ствуют модели, рассчитанные на подключение от 15 до 254 пользователей. Для получения до# полнительной информации обратитесь к производителю выбранной точки доступа.

Кабельные Ethernet являются наиболее дешевыми компьютерными сетями, если учесть, что их монтаж можно выполнить самостоятельно. Тем не менее в настоящее время создание сети Wi#Fi обходится примерно в такую же сумму, как и компоновка проводных Ethernet, ес# ли учесть стоимость профессиональной разводки сетевых кабелей.

Поскольку Wi#Fi действительно является стандартом, можно соединять точки доступа и беспроводные сетевые адаптеры разных производителей. Быть может, такое решение обеспе# чит приемлемую стоимость беспроводной сети.

Сетевые протоколы

Еще несколько лет назад при организации локальной сети было очень важно выбрать пра# вильный протокол; этот выбор определял типы компьютеров, которые можно подключить к сети. Сегодня такой проблемы практически не существует. Современный сетевой протокол TCP/IP пришел на смену всем ранее существовавшим, заменив IPX/SPX (использовавшийся в старых версиях Novell NetWare) и NetBEUI (использовавшийся в старых версиях Windows, одноранговых сетях MS#DOS и прямых кабельных соединениях). TCP/IP — универсальный протокол, который может быть использован практически в любой операционной системе.

В отличие от протоколов передачи данных, сетевые протоколы не привязаны к определен# ной аппаратуре (ни к кабелю, ни к сетевому адаптеру). Они реализуются на уровне про# граммного обеспечения и могут быть установлены на компьютер или удалены с него в любое время. В табл. 18.10 приведены отличия между этими протоколами.

Таблица 18.10. Обзор сетевых протоколов

Протокол |

Наилучшая область применения |

Примечание |

|

|

|

TCP/IP |

Большинство сетей на базе Windows, |

Основной сетевой протокол систем Windows 2000/XP/Vista, Novell |

|

Linux, Unix и MacOS |

NetWare 5.x и выше, Linux, Unix и MacOS; также используется |

|

|

в коммутируемых подключениях к Интернету |

IPX/SPX |

Сети Novell 4.x и более ранние |

Используется в NetWare 5.x только в отдельных случаях |

NetBEUI |

Одноранговые сети Windows for |

Самый простой протокол. Не поддерживает маршрутизации через |

|

Workgroups и DOS |

сети; также используется для прямого кабельного соединения |

|

|

в ‘‘сетях’’ с прямым подключением через последовательный, |

|

|

параллельный и USB порт |

Все компьютеры в любой сети чтобы связываться друг с другом должны использовать один и тот же сетевой протокол или пакет протоколов.

IP и TCP/IP

Сетевой протокол TCP/IP (Transmission Control Protocol/Internet Protocol — протокол управления передачей/протокол Интернета) используется как в Интернете, так и в большин# стве операционных систем. Протокол TCP представляет транспортный уровень, а IP опреде# ляет протокол сетевого уровня, который отвечает за передачу блоков данных.

В течение многих лет этот протокол использовался только в сетях UNIX, однако стреми# тельный рост Интернета обеспечил его применение практически во всех видах локальных компьютерных сетей. TCP/IP является основным сетевым протоколом большинства служб операционных систем Novell NetWare 6 и выше, а также Windows XP/Vista.

Протокол TCP/IP для локальных и коммутируемых сетей

В отличие от сетевых протоколов, перечисленных в предыдущем разделе, TCP/IP приме# няется и такими пользователями, которые в глаза не видели сетевых плат. Для доступа к Ин# тернету посредством модема (коммутируемого подключения) или локальной сети использу#

Сетевые протоколы |

1151 |

ется один и тот же протокол — TCP/IP. В то же время настройка протокола напрямую зави# сит от типа используемого соединения.

В табл. 18.11 представлены основные параметры TCP/IP, которые необходимо настроить должным образом независимо от того, что используется — модемы, локальная сеть или все вместе. Как правило, подробное описание нужных параметров предоставляется поставщиком Интернет#услуг или сетевым администратором. Кроме того, иногда в браузере следует ука# зать тип используемого соединения.

Таблица 18.11. Обзор параметров TCP/IP

Меню Свойства: |

Параметр |

Модемный доступ |

Доступ по локальной сети (сетевая плата) |

Протокол Интернета |

|

(коммутируемое |

|

(TCP/IP) |

|

соединение) |

|

|

|

|

|

IP адрес |

IP адрес |

Автоматически назначается |

Определен (получите значение у сетевого |

|

|

провайдером |

администратора) либо автоматически |

|

|

|

назначается сервером DHCP (такие серверы |

|

|

|

часто встроены в шлюзы и маршрутизаторы) |

WINS |

Добавить/удалить |

Отключен |

Укажите сервер или включите DHSP для |

|

WINS адрес |

|

передачи NetBIOS через TCP/IP |

Шлюз |

Добавить шлюз/ |

Автоматически назначается |

IP адрес шлюза, необходимого для |

|

список шлюзов |

провайдером |

подключения локальной сети к Интернету |

DNS |

Добавить/удалить |

Автоматически назначается |

Включен; укажите адрес DNS сервера и |

|

DNS адреса |

провайдером |

основной DNS суффикс (получите значения |

|

|

|

у администратора сети) |

Как видите, параметры доступа к Интернету из локальной сети или с помощью модема существенно различаются. Обычно для настройки коммутируемого соединения наилучшим выбором будет использование программы автоматической конфигурации, поставляемой про# вайдером. В противном случае нужные параметры придется вводить вручную.

Примечание

В Windows 98/Me рекомендуется просматривать параметры TCP/IP с помощью пиктограммы удаленного доступа, а не значка Сетевые подключения панели управления. Дело в том, что различные коммутируемые

соединения используют разные параметры TCP/IP, которые могут заменить параметры, указанные для адаптера коммутируемого доступа в окне Сетевые подключения.

В Windows 2000/XP просмотр и конфигурирование сетей любых типов выполняется с помощью одного и того же интерфейса. В Windows Vista также использован единый интерфейс, содержащий параметры со вместного доступа к ресурсам и сетевого обнаружения (известного и как UPnP).

Протокол IPX

Комплект протоколов IPX был разработан компанией Novell для собственной сетевой операционной системы NetWare. IPX частично основан на некоторых протоколах пакета TCP/IP, но Novell защитила этот протокол авторскими правами. Однако это не помешало компании Microsoft создать свой IPX#совместимый протокол для операционных систем се# мейства Windows.

IPX (Interwork Packet Exchange) — это протокол сетевого уровня, функционально анало# гичный IP. SPX (как и TCP) представляет собой протокол транспортного уровня, обеспечи# вающий обмен пакетами данных между компьютерами.

В настоящее время протоколы IPX используются для сетей с серверами, на которых уста# новлены старые версии операционной системы NetWare, и часто устанавливаются вместе с другими наборами сетевых протоколов типа TCP/IP. Компания Novell, начиная с Net# Ware 5, отказалась от IPX и перешла к широкомасштабному применению TCP/IP, как и вся компьютерная индустрия; IPX/SPX в NetWare 5 применяется только для специализирован# ных операций. В операционных системах следующего поколения NetWare 6 и выше поддер# живается исключительно TCP/IP.

1152 |

Глава 18. Локальные сети |