МУ2799_Лаб1-5_Linux

.pdfЕсли значение опции type равно slave, |

то зона является вторичной; |

||

в этом случае в опции masters |

необходимо |

указать адрес DNS-сервера, |

|

ответственного за эту зону. |

|

|

|

Если значение опции type равно stub, то зона является заглушкой; как |

|||

и в предыдущем случае в опции masters |

необходимо указать адрес DNS- |

||

сервера, ответственного за эту зону. |

|

|

|

Если значение опции type |

равно |

forward, DNS-сервер будет |

|

перенаправлять запросы, относящиеся к этой зоне на сервер, указанный в опции forwarders.

Для вторичных зон и зон заглушек также желательно указывать значение опции file, которая задает путь к файлу, в котором будет храниться копия зоны. Следует иметь в виду, что демон BIND работает от имени непривиле-

гированного пользователя bind, поэтому файл, указанный в опции file, и

каталог, в котором он находится, должны быть доступны пользователю bind

для чтения и записи. Рекомендутся создать каталог, в котором будут храниться файлы зон DNS и выполнить следующие команды:

chown -R bind:bind </путь/к/каталогу/с/файлами/зон/DNS>

chmod -R u+rw </путь/к/каталогу/с/файлами/зон/DNS>

Сервер BIND проверяет, соответствуют ли доменные имена правилам

RFC 1123 [4]. Опция check-names определяет поведение сервера при обнаружении в зоне DNS доменных имен, не соответствующих стандарту:

если значение этой опции равно warn, то при загрузке такой зоны BIND

выдаст предупреждение, если fail, то такая зона не будет загружена, если ignore, то BIND не будет выполнять проверку доменных имен.

Опция allow-transfеr задает список подсетей, узлы которых могут скачивать данную зону с DNS-сервера.

Опция allow-updates задает множество узлов, которые могут обновлять записи данной зоны DNS. Для предотвращения несанкционированного обновления зон DNS (например, в результате атаки с

22

подменой IP-адреса) вместо списка IP-адресов можно указать ключ, которым подписываются санкционированные транзакции-обновления зоны; подробнее об этой возможности можно прочитать в [1].

Опция allow-updates потребуется для выполнения лабораторной работы №4.

Подробно формат файла, в котром хранится зона DNS, описан в RFC 1035 [5].

2.2. Настройка сервера Unbound

Конфигурационный файл сервера Unbound выглядит следующим образом:

server: verbosity: l interface: 10.3.5.1 do-ip4: yes do-ip6: no

do-udp: yes do-tcp: yes do-daemonize: yes

access-control: 0.0.0.0/0 allow chroot: ""

username: "unbound"

root-hints: "/etc/unbound/root.hint"

Секция server конфигурационного файла описывает поведение сервера.

Опция interface определяет, на каком сетевом интерфейсе сервер будет ожидать DNS-запросы.

Опции с именами do-<протокол> определяют, с какими протоколами будет работать сервер.

Если значение опции do-daemonize равно yes, то сервер будет работать в режиме демона.

23

Опция access-control определяет подсети, которым сервер будет отвечать на рекурсивные запросы. По умолчанию, сервер будет отвечать только на запросы, поступающие на loopback-интерфейс.

Опция chroot определяет, какой участок файловой системы будет виден серверу.

Опция username определяет, от имени какого пользователя будет работать сервер после того, как он завершит выполнение привилегированных операций (открытие сетевых сокетов).

Опция root-hints указывает файл, содержащий зону-заглушку для корневого домена. Если эта опция не указана, то сервер будет использовать встроенный список корневых серверов.

local-zone: "10.in-addr.arpa." nodefault stub-zone:

name: "Workgroup3_5.local." stub-addr: 192.168.205.4

stub-zone:

name: "5.3.10.in-addr.arpa." stub-addr: 192.168.205.4

Следующая часть файла описывает зоны DNS, имена из которых будет разрешать сервер. Зона DNS описывается с помощью опции <тип>-zone, где поле <тип> может принимать значения local, stub или forward.

Опция local-zone имеет следующий синтаксис:

local-zone: "<домен>" { nodefault |

{ local-data: "<запись ресурса>" }* }

Наличие параметра nodefault объяснятся следующим образом: сервер unbound даже при отсутствии информации о зонах в конфигурационном фай-

ле является носителем некоторых зон; в частности, по умолчанию сервер не разрешает запросы для зон обратного просмотра, соответствующих локальным

диапазонам IP-адресов (10.0.0.0/8, 192.168.0.0/16,

24

172.16.0.0/12). Если указан параметр nodefault, то сервер не будет

носителем указанной зоны DNS.

Опция stub-zone имеет следующий синтаксис: stub-zone:

name: "<домен>"

stub-addr: <IР-адрес DNS-cepвepa>

Указанный DNS-сервер должен являться авторитетным носителем

указанной зоны.

Опция forward-zone имеет следующий синтаксис:

forward-zone:

name: "<домен>"

forward-addr: <IР-адрес DNS-cepвepa>

Указанный DNS-сервер должен уметь отвечать на рекурсивные запросы для указанной зоны. Если в этой опции указан корневой домен (.), то сервер будет перенаправлять все запросы на указанный сервер.

2.3. Настройка сервера NSD

Поскольку серверы Unbound и NSD разрабатывались одной и той же организацией (NLnet Labs), то конфигурационные файлы этих серверов очень похожи. Ниже приведен конфигурационный файл сервера NSD.

server:

ip-address: 192.168.205.4

ip4-only: yes

database: "/var/lib/nsd3/nsd.db"

chroot: "/"

username: nsd

Вданной секции конфигурационного файла опция database

заслуживает особого внимания. Для ускорения обслуживания запросов сервер

NSD работает не с текстовыми файлами зон, а с базой данных зон. Эта база

25

данных зон создается компилятором зон zonec по записям zone этого конфигурационного файла. Записи zone имеют следующий формат:

zone:

name: <домен>

zonefile: <файл зоны DNS>

Оставшаяся часть конфигурационного файла имеет следующий вид:

zone:

name: Workgroup3_5.local.

zonefile: /etc/namedb/workgroup3_5.local

zone:

name: 5.3.lO.in-addr.arpa.

zonefile: /etc/namedb/5.3.10.in-addr.arpa

2.4. Настройка клиентских машин Для того чтобы операционная система использовала удаленный сервер

DNS для разрешения доменных имен, IP-адрес этого сервера следует указать в файле /etc/resolv.conf. Для этого в этот файл следует добавить запись

nameserver <1Р-адрес DNS-cepBepa>

Кроме того, в этом файле можно указать суффикс локальной DNS-зоны:

domain <DNS-суффикс>

3. Пример выполнения лабораторной работы

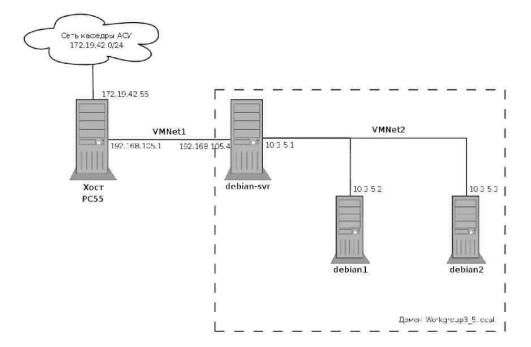

Рассмотрим сеть (рис. 6).

26

Рис. 6. Пример топологии сети Содержимое конфигурационного файла сервера BIND:

options {

recursive = yes;

forwarders = { 172.19.42.10; };

}; //-------------------------------------

zone "Workgroup3_5.local." { type master; check-names ignore;

file "/etc/namedb/workgroup3_5.local"; allow-transfer { 192.168.0.0/16; };

};

zone "5.3.lO.in-addr.arpa." { type master;

check-names ignore;

file "/etc/namedb/5.3.10.in-addr.arpa"; allow-transfer { 192.168.0.0/16: };

}; //-------------------------------------

zone "Workgroup3_l.local." { type forward;

27

forward only;

forwarders { 192.168.101.4; };

};

zone "1.3.10.in-addr.arpa." { type forward;

forward only;

forwarders { 192.168.101.4; };

}; //-------------------------------------

zone "Workgroupl_6.local." { type stub;

masters { 192.168.106.7; }; check-names ignore; forwarders { };

file "/etc/namedb/workgroup.local/l_6";

};

zone "6.1.lO.in-addr.arpa." { type stub;

masters { 192.168.106.7; }; check-names ignore; forwarders { };

file "/etc/namedb/workgroup.local/l_6.rev";

}; //-------------------------------------

zone "Workgroupl_8.local." { type slave;

masters { 192.168.108.7; }; check-names ignore;

file "/etc/namedb/workgroup.local/l_8";

};

zone "8.1.10.in-addr.arpa." { type slave;

masters { 192.168.108.7; }; check-names ignore;

file "/etc/namedb/workgroup.local/l_8.rev";

28

};

В нашем случае настроенный сервер будет выполнять рекурсивные DNS-

запросы и перенаправлять все запросы, которые он не может разрешить, на

DNS-сервер кафедры АСУ.

Кроме того, наш DNS-сервер является носителем первичных копий зон

Workgroup3_5. local. и 5.3.10.in-addr. arpa. (которые разрешено передавать узлам из подсети 192.168.0.0/16), перенаправляет запросы на сервер

192.168.101.4 для зоны Workgroup3_l .local, и 1.3.10.in-addr.arpa., читает список

DNS-серверов для зон Workgroup 1_6. local. и 6.1.10.in-addr.arpa. с сервера

192.168.106.7, копирует зоны Workgroupl_8.local. и 8.1.10.in-addr.arpa. с сервера

192.168.108.7.

Содержимое файла /etc/namedb/workgroup3_5. local:

$0RIGIN .

$TTL 86400 ; 1 day

Workgroup3_5.local IN SOA debian-svr.Workgroup3_5.local. root.debian-svr.Workgroup3_5.local. (

23 |

; serial |

86400 |

; refresh (1 day) |

86400 |

; retry (1 day) |

2419200 |

; expire (4 weeks) |

3600 |

; minimum (1 hour) |

) |

|

NS |

ns.Workgroup3_5.local. |

NS |

localhost.Workgroup3_5.local. |

NS |

debian-svr.Workgroup3_5.local. |

$0RIGIN Workgroup3_5.local.

debian-svr |

A |

10.3.5.1 |

|

localhost |

|

A |

127.0.0.1 |

ns A |

192.168.205.4 |

||

debianl |

A |

10.3.5.2 |

|

29

debian2 A 10.3.5.3

Содержимое файла /etc/namedb/5.3.10.in-addr.arpa:

® IN S0A ns.workgroup3_5.local.

|

root.ns.workgroup3_5.local. ( |

13 ; serial number |

|

900 |

; refresh |

600 |

; retry |

86400 |

; expire |

3600 |

) ; default TTL |

NS ns.workgroup3_5.local.

NS debian-svr.workgroup3_5.local.

PTR debian-svr.workgroup3_5.local.

PTR debianl.workgroup3_5.local.

PTR debian2.workgroup3_5.local.

Лабораторная работа №4 «Установка и настройка сервера DHCP»

Цель работы — изучение сервера DHCP, работающего под управлением

операционной системы GNU/Linux.

1.Задание кафедры

1.Настроить для зон прямого и обратного просмотра возможность динамического обновления записей DNS.

2.На виртуальной машине Сервер установить сервер DHCP.

3.Настроить области адресов установленного DHCP сервера для автоматического назначения адресов машинам Клиент полигона.

4.Задать DHCP-опции для настройки параметров TCP/IP клиентов DCHP по умолчанию.

30

5.Задать DHCP-опции для настройки параметров TCP/IP клиентов DCHP

класса class1, таким образом, чтобы клиентам этого класса не передавался шлюз по умолчанию, а прописывались статические маршруты в сети других виртуальных полигонов, т.е. чтобы эти клиенты могли обратиться за пределами своей локальной сети только к другим виртуальным полигонам, но не к машинам локальной сети кафедры АСУ.

6.Настроить машины полигона на использование сервера DHCP для получения параметров TCP/IP, при этом поместить одну из машин полигона в класс class1 клиентов DHCP.

2.Указания к выполнению лабораторной работы

2.1. Настройка DHCP-сервера

Рассмотрим настройку DHCP-сервера на примере DHCP-сервера,

созданного организацией Internet Systems Consortium. Настройки этого сервера хранятся в конфигурационном файле /etc/dhcp3/dhcpd.conf. Рассмотрим минимальный набор конфигурационных опций, необходимых для нормального функционирования DHCP-сервера.

Настройка динамических обновлений зон DNS. DHCP-сервер от ISC

после выдачи IP-адреса клиенту может обновить его записи типов А и PTR в DNS-зоне. Способ обновления DNS-записи задается опцией

ddns-update-style { none | ad-hoc | interim };

Если указано значение none, то обновления DNS-записей запрещены. Ес-

ли указано значение interim, то DHCP-сервер обновит DNS-запись клиента в соответствии с требованиями IETF. Значение ad-hoc использовать не реко-

мендуется.

DHCP-сервер также должен знать, в какой зоне DNS следует обновлять запись типа А, соответствующую клиенту. Эта информация задается опцией

ddns-domainname "<доменное имя>";

Кроме того, DHCP-сервер также должен знать IP-адреса серверов DNS-

носителей обновляемых зон. Эта информация задается опцией

31